首先点击链接发现页面显示python代码:

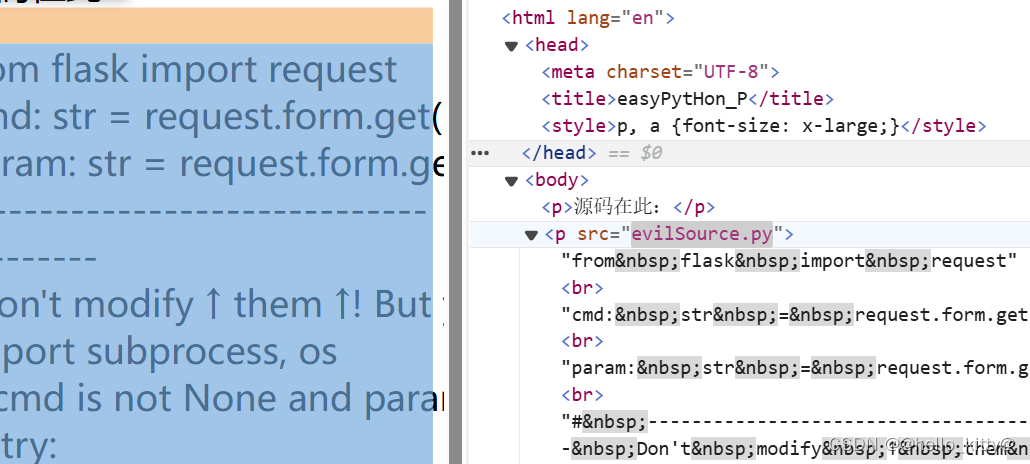

按住F12,发现了路径文件 /evilSource.py

构造url查看是否能获得由于的信息,发现命令执行,并且列出的文件中出现 flag.txt,同时得到信息 flag.txt和evilSource.py在同一目录下。

现在分析页面显示的python源码,发现requset接收两个值 cmd和param。接着发现语句:

该段代码首先判断cmd 和param是否为空值,如果都不为空值的话,执行subprocess.run函数

可以看到里面用到了三个参数:

- args:要执行的命令及其参数组成的列表或字符串。(如["mkdir","test"] 表示命令行 mkdir test)

- cwd:子进程的当前工作目录(默认为父进程的当前工作目录)

- timeout:超时时间,指定子进程允许执行的最长时间

此时我们得知变量 cmd为要执行的命令,papam为该命令的参数。我们的目的是想要获得flag的值,而该值很有可能在flag.txt中,那么我们可以命令行查看flag.txt的值:cat flag.txt

这里需要注意:

- cmd[:3]要求我们使用的命令字符的长度得小于等于3,否则会被截断(cat符合条件)

- flag的地址和evilSource.py在同一路径下,所以可以直接使用 flag.txt 或者./flag.txt 作为命令行参数

构建请求,并进行测试,发现获得flag的值

直接flag.txt作为param的值输出一样:

1377

1377

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?