先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

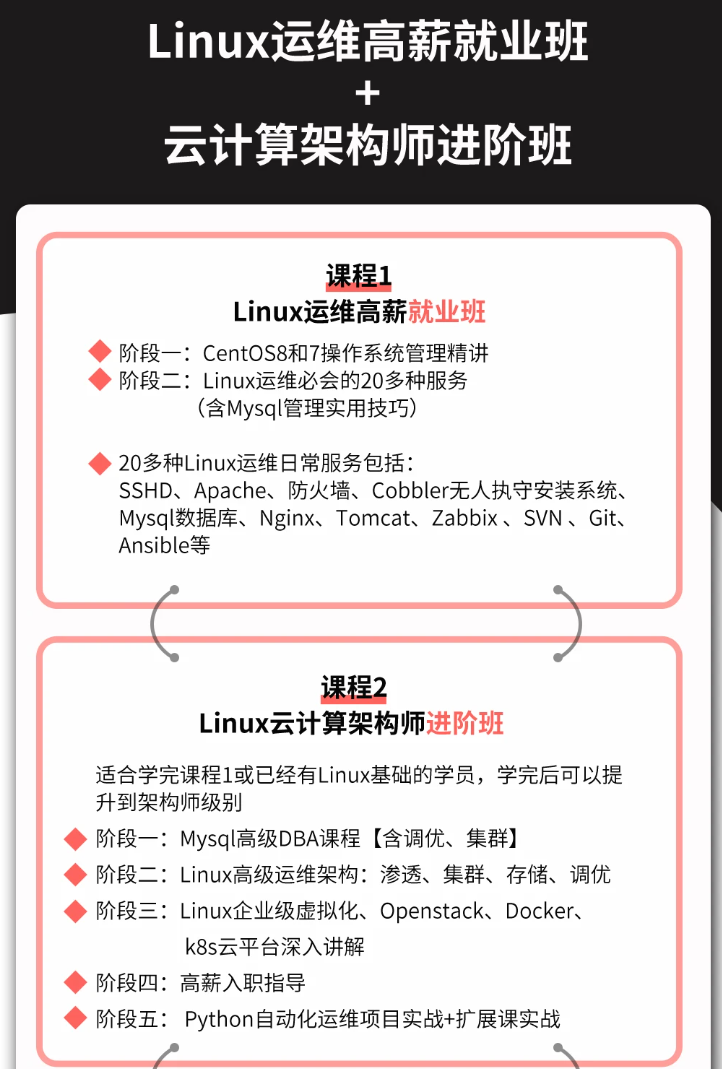

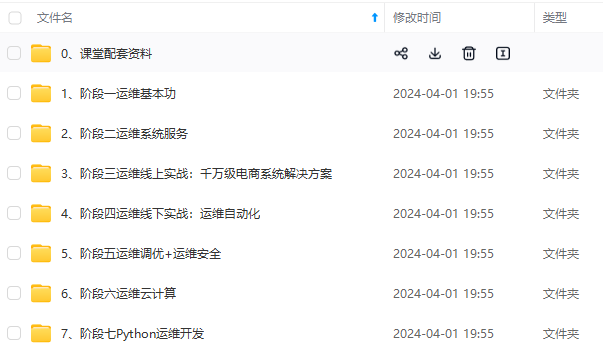

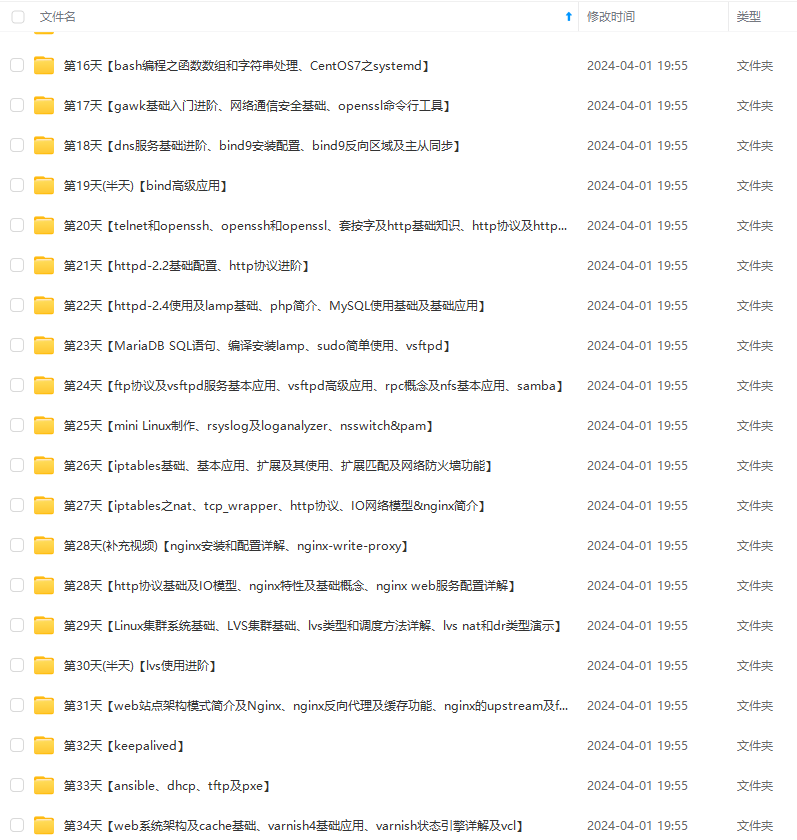

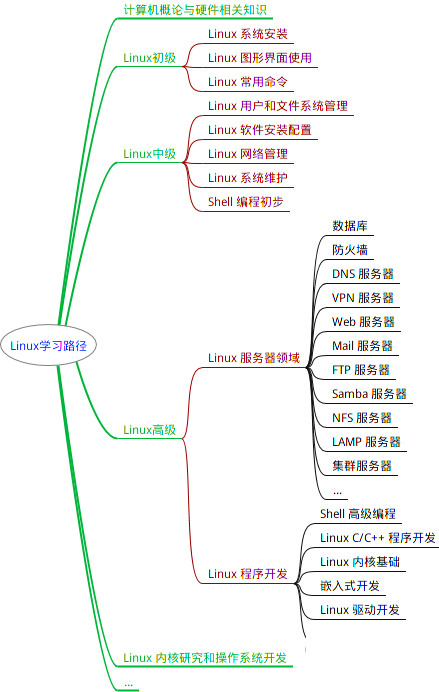

因此收集整理了一份《2024年最新Linux运维全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上运维知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注运维)

正文

发现以下系统软件存在安全漏洞:

python3-3.6.8-18.el7 版本低于 3.6.8-19.el7_9

python3-devel-3.6.8-18.el7 版本低于 3.6.8-19.el7_9

python3-libs-3.6.8-18.el7 版本低于 3.6.8-19.el7_9

涉及漏洞:CVE-2023-24329

详情参考官方公告:https://access.redhat.com/errata/RHSA-2023:3556

要修复涉及到的CVE-2023-24329安全漏洞,您需要升级您系统上的Python3相关软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新Python3相关软件包: 在您的Red Hat系统上,您可以使用以下命令之一来更新Python3相关软件包:

sudo yum update python3 python3-devel python3-libs

或者

sudo dnf update python3 python3-devel python3-libs

这将检查可用的更新并安装最新版本的Python3软件包,将python3、python3-devel和python3-libs升级到修复了CVE-2023-24329漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的Python3相关软件包是否已成功安装:

rpm -q python3 python3-devel python3-libs

确保版本号已更新到修复了CVE-2023-24329漏洞的版本(例如,3.6.8-19.el7_9或更高版本)。

通过更新Python3相关软件包,您将能够修复系统中存在的CVE-2023-24329安全漏洞。务必及时应用安全更新以确保系统的安全性。

6. 漏洞:CVE-2023-24329

发现以下系统软件存在安全漏洞:

python-libs-2.7.5-90.el7 版本低于 2.7.5-93.el7_9

python-2.7.5-90.el7 版本低于 2.7.5-93.el7_9

涉及漏洞:CVE-2023-24329

详情参考官方公告:https://access.redhat.com/errata/RHSA-2023:3555

要修复涉及到的CVE-2023-24329安全漏洞,您需要升级您系统上的Python相关软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新Python相关软件包: 在您的Red Hat系统上,您可以使用以下命令之一来更新Python相关软件包:

sudo yum update python python-libs

或者

sudo dnf update python python-libs

这将检查可用的更新并安装最新版本的Python软件包,将python和python-libs升级到修复了CVE-2023-24329漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的Python相关软件包是否已成功安装:

rpm -q python python-libs

确保版本号已更新到修复了CVE-2023-24329漏洞的版本(例如,2.7.5-93.el7_9或更高版本)。

通过更新Python相关软件包,您将能够修复系统中存在的CVE-2023-24329安全漏洞。务必及时应用安全更新以确保系统的安全性。

7. 漏洞:CVE-2020-0543、CVE-2020-0548、CVE-2020-0549、CVE-2020-24489、CVE-2020-24511、CVE-2020-24512、CVE-2020-8695、CVE-2020-8696、CVE-2020-8698

发现以下系统软件存在安全漏洞:

microcode_ctl-2.1-73.4.el7_9 版本低于 2.1-73.11.el7_9

涉及漏洞:CVE-2020-0543、CVE-2020-0548、CVE-2020-0549、CVE-2020-24489、CVE-2020-24511、CVE-2020-24512、CVE-2020-8695、CVE-2020-8696、CVE-2020-8698

详情参考官方公告:https://access.redhat.com/errata/RHSA-2021:3028

要修复涉及到的多个CVE安全漏洞,您需要升级您系统上的microcode_ctl软件包到修复了这些漏洞的最新版本。以下是修复步骤:

- 更新microcode_ctl软件包: 在您的Red Hat系统上,您可以使用以下命令来更新microcode_ctl软件包:

sudo yum update microcode_ctl

或者

sudo dnf update microcode_ctl

这将检查可用的更新并安装最新版本的microcode_ctl软件包,将其升级到修复了涉及到的CVE漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的microcode_ctl是否已成功安装:

rpm -q microcode_ctl

确保版本号已更新到修复了涉及到的CVE漏洞的版本(例如,2.1-73.11.el7_9或更高版本)。

通过更新microcode_ctl软件包,您将能够修复系统中存在的多个CVE安全漏洞。务必及时应用安全更新以确保系统的安全性。

8. 漏洞:CVE-2020-24489、CVE-2020-24511、CVE-2020-24512、CVE-2020-24513

发现以下系统软件存在安全漏洞:

microcode_ctl-2.1-73.4.el7_9 版本低于 2.1-73.9.el7_9

涉及漏洞:CVE-2020-24489、CVE-2020-24511、CVE-2020-24512、CVE-2020-24513

详情参考官方公告:https://access.redhat.com/errata/RHSA-2021:2305

要修复涉及到的多个CVE安全漏洞,您需要升级您系统上的microcode_ctl软件包到修复了这些漏洞的最新版本。以下是修复步骤:

- 更新microcode_ctl软件包: 在您的Red Hat系统上,您可以使用以下命令来更新microcode_ctl软件包:

sudo yum update microcode_ctl

或者

sudo dnf update microcode_ctl

这将检查可用的更新并安装最新版本的microcode_ctl软件包,将其升级到修复了涉及到的CVE漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的microcode_ctl是否已成功安装:

rpm -q microcode_ctl

确保版本号已更新到修复了涉及到的CVE漏洞的版本(例如,2.1-73.9.el7_9或更高版本)。

通过更新microcode_ctl软件包,您将能够修复系统中存在的多个CVE安全漏洞。务必及时应用安全更新以确保系统的安全性。

9. 漏洞:CVE-2020-8625

发现以下系统软件存在安全漏洞:

bind-export-libs-9.11.4-26.P2.el7_9.3 版本低于 9.11.4-26.P2.el7_9.4

涉及漏洞:CVE-2020-8625

详情参考官方公告:https://access.redhat.com/errata/RHSA-2021:0671

要修复涉及到的CVE-2020-8625安全漏洞,您需要升级您系统上的bind-export-libs软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新bind-export-libs软件包: 在您的Red Hat系统上,您可以使用以下命令来更新bind-export-libs软件包:

sudo yum update bind-export-libs

或者

sudo dnf update bind-export-libs

这将检查可用的更新并安装最新版本的bind-export-libs软件包,将其升级到修复了CVE-2020-8625漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的bind-export-libs是否已成功安装:

rpm -q bind-export-libs

确保版本号已更新到修复了CVE-2020-8625漏洞的版本(例如,9.11.4-26.P2.el7_9.4或更高版本)。

通过更新bind-export-libs软件包,您将能够修复系统中存在的CVE-2020-8625安全漏洞。务必及时应用安全更新以确保系统的安全性。

10. 漏洞:CVE-2023-2828

发现以下系统软件存在安全漏洞:

bind-export-libs-9.11.4-26.P2.el7_9.3 版本低于 9.11.4-26.P2.el7_9.14

涉及漏洞:CVE-2023-2828

详情参考官方公告:https://access.redhat.com/errata/RHSA-2023:4152

要修复涉及到的CVE-2023-2828安全漏洞,您需要升级您系统上的bind-export-libs软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新bind-export-libs软件包: 在您的Red Hat系统上,您可以使用以下命令来更新bind-export-libs软件包:

sudo yum update bind-export-libs

或者

sudo dnf update bind-export-libs

这将检查可用的更新并安装最新版本的bind-export-libs软件包,将其升级到修复了CVE-2023-2828漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的bind-export-libs是否已成功安装:

rpm -q bind-export-libs

确保版本号已更新到修复了CVE-2023-2828漏洞的版本(例如,9.11.4-26.P2.el7_9.14或更高版本)。

通过更新bind-export-libs软件包,您将能够修复系统中存在的CVE-2023-2828安全漏洞。务必及时应用安全更新以确保系统的安全性。

11. 漏洞:CVE-2021-25215

发现以下系统软件存在安全漏洞:

bind-export-libs-9.11.4-26.P2.el7_9.3 版本低于 9.11.4-26.P2.el7_9.5

涉及漏洞:CVE-2021-25215

详情参考官方公告:https://access.redhat.com/errata/RHSA-2021:1469

要修复涉及到的CVE-2021-25215安全漏洞,您需要升级您系统上的bind-export-libs软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新bind-export-libs软件包: 在您的Red Hat系统上,您可以使用以下命令来更新bind-export-libs软件包:

sudo yum update bind-export-libs

或者

sudo dnf update bind-export-libs

这将检查可用的更新并安装最新版本的bind-export-libs软件包,将其升级到修复了CVE-2021-25215漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的bind-export-libs是否已成功安装:

rpm -q bind-export-libs

确保版本号已更新到修复了CVE-2021-25215漏洞的版本(例如,9.11.4-26.P2.el7_9.5或更高版本)。

通过更新bind-export-libs软件包,您将能够修复系统中存在的CVE-2021-25215安全漏洞。务必及时应用安全更新以确保系统的安全性。

12. 漏洞:CVE-2023-3341

发现以下系统软件存在安全漏洞:

bind-export-libs-9.11.4-26.P2.el7_9.3 版本低于 9.11.4-26.P2.el7_9.15

涉及漏洞:CVE-2023-3341

详情参考官方公告:https://access.redhat.com/errata/RHSA-2023:5691

要修复涉及到的CVE-2023-3341安全漏洞,您需要升级您系统上的bind-export-libs软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新bind-export-libs软件包: 在您的Red Hat系统上,您可以使用以下命令来更新bind-export-libs软件包:

sudo yum update bind-export-libs

或者

sudo dnf update bind-export-libs

这将检查可用的更新并安装最新版本的bind-export-libs软件包,将其升级到修复了CVE-2023-3341漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的bind-export-libs是否已成功安装:

rpm -q bind-export-libs

确保版本号已更新到修复了CVE-2023-3341漏洞的版本(例如,9.11.4-26.P2.el7_9.15或更高版本)。

通过更新bind-export-libs软件包,您将能够修复系统中存在的CVE-2023-3341安全漏洞。务必及时应用安全更新以确保系统的安全性。

13. 漏洞:CVE-2022-38177、CVE-2022-38178

发现以下系统软件存在安全漏洞:

bind-export-libs-9.11.4-26.P2.el7_9.3 版本低于 9.11.4-26.P2.el7_9.10

涉及漏洞:CVE-2022-38177、CVE-2022-38178

详情参考官方公告:https://access.redhat.com/errata/RHSA-2022:6765

要修复涉及到的CVE-2022-38177和CVE-2022-38178安全漏洞,您需要升级您系统上的bind-export-libs软件包到修复了这些漏洞的最新版本。以下是修复步骤:

- 更新bind-export-libs软件包: 在您的Red Hat系统上,您可以使用以下命令来更新bind-export-libs软件包:

sudo yum update bind-export-libs

或者

sudo dnf update bind-export-libs

这将检查可用的更新并安装最新版本的bind-export-libs软件包,将其升级到修复了CVE-2022-38177和CVE-2022-38178漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的bind-export-libs是否已成功安装:

rpm -q bind-export-libs

确保版本号已更新到修复了CVE-2022-38177和CVE-2022-38178漏洞的版本(例如,9.11.4-26.P2.el7_9.10或更高版本)。

通过更新bind-export-libs软件包,您将能够修复系统中存在的CVE-2022-38177和CVE-2022-38178安全漏洞。务必及时应用安全更新以确保系统的安全性。

14. 漏洞:CVE-2018-25032

发现以下系统软件存在安全漏洞:

zlib-1.2.7-19.el7_9 版本低于 1.2.7-20.el7_9

zlib-devel-1.2.7-19.el7_9 版本低于 1.2.7-20.el7_9

涉及漏洞:CVE-2018-25032

详情参考官方公告:https://access.redhat.com/errata/RHSA-2022:2213

要修复涉及到的CVE-2018-25032安全漏洞,您需要升级系统上的zlib和zlib-devel软件包到修复了这个漏洞的最新版本。以下是修复步骤:

- 更新zlib和zlib-devel软件包: 在您的Red Hat系统上,您可以使用以下命令来更新这两个软件包:

sudo yum update zlib zlib-devel

或者

sudo dnf update zlib zlib-devel

这将检查可用的更新并安装最新版本的zlib和zlib-devel软件包,将其升级到修复了CVE-2018-25032漏洞的版本。

2. 验证更新: 完成更新后,您可以使用以下命令来验证新版本的zlib和zlib-devel是否已成功安装:

rpm -q zlib zlib-devel

确保版本号已更新到修复了CVE-2018-25032漏洞的版本(例如,1.2.7-20.el7_9或更高版本)。

通过更新zlib和zlib-devel软件包,您将能够修复系统中存在的CVE-2018-25032安全漏洞。务必及时应用安全更新以确保系统的安全性。

15. SSH 登录超时配置检测

风险描述

未启用SSH登录超时配置

解决方案

1、在【/etc/ssh/sshd_config】文件中设置【LoginGraceTime】为60

温馨提示

将LoginGraceTime参数设置为一个较小的数字将最大限度地降低对SSH服务器成功进行暴力破解的风险。它还将限制并发的未经身份验证的连接数量。

sudo vim /etc/ssh/sshd_config

/LoginGraceTime 回车全局搜索

修改即可

16. 检查是否设置无操作超时退出

风险描述

未配置命令行超时退出

解决方案

1、在文件【/etc/profile】中添加tmout=300,等保要求不大于600秒

2、执行命令source /etc/profile使配置生效

温馨提示

此方案会使服务器命令行超过一定时间未操作自动关闭,可以加强服务器安全性。

17. 检查是否允许空密码sudo提权

风险描述

以下sudo文件存在NOPASSWD标记:【/etc/sudoers】

解决方案

1、打开/etc/sudoers或是/etc/sudoers.d下的文件

2、删除或注释【NOPASSWD】标记所在行

温馨提示

当sudo使用【NOPASSWD】标记时,允许用户使用sudo执行命令,而无需进行身份验证。这种不安全的配置可能导致黑客夺取服务器的高级权限。

18. 用户FTP访问安全配置检查

风险描述

当前pure-ftpd未配置安全访问,在【pure-ftpd.conf】文件中修改/添加Umask的值为177:077

解决方案

1、在【/www/server/pure-ftpd/etc/pure-ftpd.conf】在配置文件中修改Umask的值为177:077

温馨提示

此方案可以增强对FTP服务器的防护,降低服务器被入侵的风险

19. 检查重要文件是否存在suid和sgid权限

风险描述

以下文件存在sid特权,chmod u-s或g-s去除sid位:"/usr/bin/chage、/usr/bin/gpasswd、/usr/bin/wall、/usr/bin/chfn、/usr/bin/chsh、/usr/bin/newgrp、/usr/bin/write、/usr/sbin/usernetctl、/bin/mount、/bin/umount、/sbin/netreport"

解决方案

1、使用chmod u-s/g-s 【文件名】命令修改文件的权限

温馨提示

此方案去除了重要文件的特殊权限,可以防止入侵者利用这些文件进行权限提升。

sudo chmod u-s /usr/bin/chage /usr/bin/gpasswd /usr/bin/wall /usr/bin/chfn /usr/bin/chsh /usr/bin/newgrp /usr/bin/write /usr/sbin/usernetctl /bin/mount /bin/umount /sbin/netreport

sudo chmod g-s /usr/bin/chage /usr/bin/gpasswd /usr/bin/wall /usr/bin/chfn /usr/bin/chsh /usr/bin/newgrp /usr/bin/write /usr/sbin/usernetctl /bin/mount /bin/umount /sbin/netreport

20. SSH密码复杂度检查

风险描述

【/etc/security/pwquality.conf】文件中把minclass设置置为3或者4

解决方案

1、【/etc/security/pwquality.conf】 把minclass(至少包含小写字母、大写字母、数字、特殊字符等4类字符中等3类或4类)设置为3或4。如:

2、minclass=3

温馨提示

此方案加强服务器登录密码的复杂度,降低被爆破成功的风险。

21. 检测PHP是否关闭错误提示

风险描述

未关闭错误信息提示的PHP版本有:5.6

解决方案

1、根据风险描述,在【软件商店】-【运行环境】找到对应版本的PHP插件,在【配置修改】页面,将display_errors设置为关闭并保存

温馨提示

PHP错误提示可能会泄露网站程序的敏感信息;此方案通过关闭【display_errors】选项,防止网站信息泄露。

22. SSH 空闲超时时间检测

风险描述

当前SSH空闲超时时间为:0,请设置为600-900

解决方案

1、在【/etc/ssh/sshd_config】文件中设置【ClientAliveInterval】设置为600到900之间

2、提示:SSH空闲超时时间建议为:600-900

温馨提示

此方案可以增强SSH服务的安全性,修复后连接SSH长时间无操作会自动退出,防止被他人利用。

23. 未使用安全套接字加密远程管理ssh

风险描述

未使用安全套接字加密远程管理ssh

解决方案

1、在【/etc/ssh/sshd_config】文件中添加或修改Protocol 2

2、随后执行命令systemctl restart sshd重启进程

温馨提示

此方案可以增强对SSH通信的保护,避免敏感数据泄露。

你可以使用文本编辑器来添加或修改 /etc/ssh/sshd_config 文件中的 Protocol 选项,将其设置为使用 SSH 协议版本 2。在大多数情况下,SSH 默认使用协议版本 2,但如果你需要明确设置或更改,可以按照以下步骤操作:

- 打开终端或 SSH 连接,并以具有管理员权限的用户身份登录到系统中。

- 使用文本编辑器(例如

nano、vim或gedit)打开/etc/ssh/sshd_config文件。例如,在终端中使用nano编辑器:

sudo nano /etc/ssh/sshd_config

- 找到

Protocol行(如果不存在,请在文件末尾添加),确保其指定的协议为2。如果有行注释(以#开头),请删除注释符号#并确保行中的协议设置正确。如果没有找到Protocol行,则可以手动添加:

最全的Linux教程,Linux从入门到精通

======================

-

linux从入门到精通(第2版)

-

Linux系统移植

-

Linux驱动开发入门与实战

-

LINUX 系统移植 第2版

-

Linux开源网络全栈详解 从DPDK到OpenFlow

第一份《Linux从入门到精通》466页

====================

内容简介

====

本书是获得了很多读者好评的Linux经典畅销书**《Linux从入门到精通》的第2版**。本书第1版出版后曾经多次印刷,并被51CTO读书频道评为“最受读者喜爱的原创IT技术图书奖”。本书第﹖版以最新的Ubuntu 12.04为版本,循序渐进地向读者介绍了Linux 的基础应用、系统管理、网络应用、娱乐和办公、程序开发、服务器配置、系统安全等。本书附带1张光盘,内容为本书配套多媒体教学视频。另外,本书还为读者提供了大量的Linux学习资料和Ubuntu安装镜像文件,供读者免费下载。

本书适合广大Linux初中级用户、开源软件爱好者和大专院校的学生阅读,同时也非常适合准备从事Linux平台开发的各类人员。

需要《Linux入门到精通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注运维)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

新的Ubuntu 12.04为版本,循序渐进地向读者介绍了Linux 的基础应用、系统管理、网络应用、娱乐和办公、程序开发、服务器配置、系统安全等。本书附带1张光盘,内容为本书配套多媒体教学视频。另外,本书还为读者提供了大量的Linux学习资料和Ubuntu安装镜像文件,供读者免费下载。

本书适合广大Linux初中级用户、开源软件爱好者和大专院校的学生阅读,同时也非常适合准备从事Linux平台开发的各类人员。

需要《Linux入门到精通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注运维)

[外链图片转存中…(img-4marY5Tz-1713194270872)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

530

530

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?