漏洞原理:

在Spring Security 5.5.7之前、5.6.4 之前以及不受⽀持的旧版本中,使⽤正则表达式中包含". "的RegexRequestMatcher的应⽤程序易被换⾏符\r(%0a)、回⻋符\n(%0d)绕过,可利⽤此漏洞在未授权的情况下绕过身份认证,导致配置的权限验证失效。影响版本:

Spring Security 5.5.x < 5.5.7

Spring Security 5.6.x < 5.6.4

以及其它不受⽀持的旧版本漏洞复现 :

步骤一:启动环境

本文使用的是vulhub的靶场

docker-compose up -d

访问页面8080端口,搭建成功

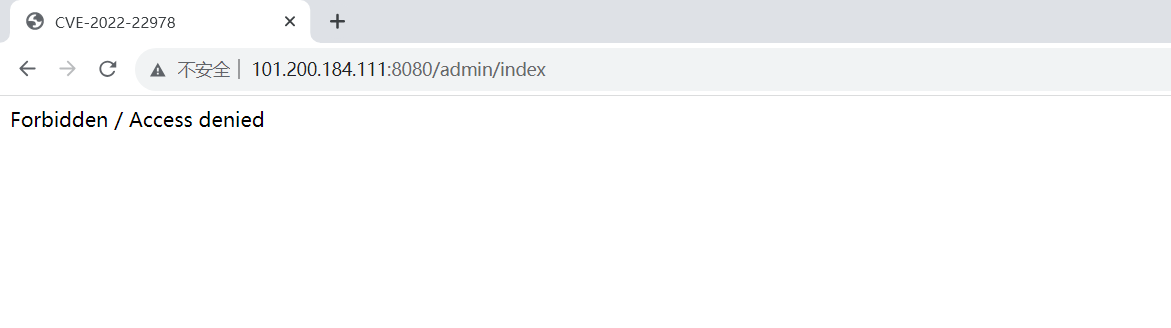

步骤二:点击admin,因身份认证问题被拦截

⻚⾯显示给出了⼀个可以访问的admin⻚⾯,点击访问发现被禁止,因为没有进行身份认证

步骤三:index后加%0a或%0d成功绕过

绕过原理:

为什么使用%0a或%0d可以成功绕过 由于漏洞位于org.springframework.security.web.util.matcher.RegexRequestMatcher#matches⽅法中,默认情况下,正则表达式"."会匹配除换⾏符(如 \n、\r)之外的所有字符。在⽤正则表达式函数验证字符串的模式时,如果字符串中存在换⾏符,该正则表达式函数将不匹配。若使⽤%0d代替\n或%0a代替\r,就能绕过正则表达式匹配。 因此。只需在admin路径后加上%0a或%0d,即可绕过正则表达式匹配,成功访问到admin⻚⾯

修复建议:

升级版本

2686

2686

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?