学习积累:

存在该漏洞的原因:是一种用户配置不当造成的漏洞

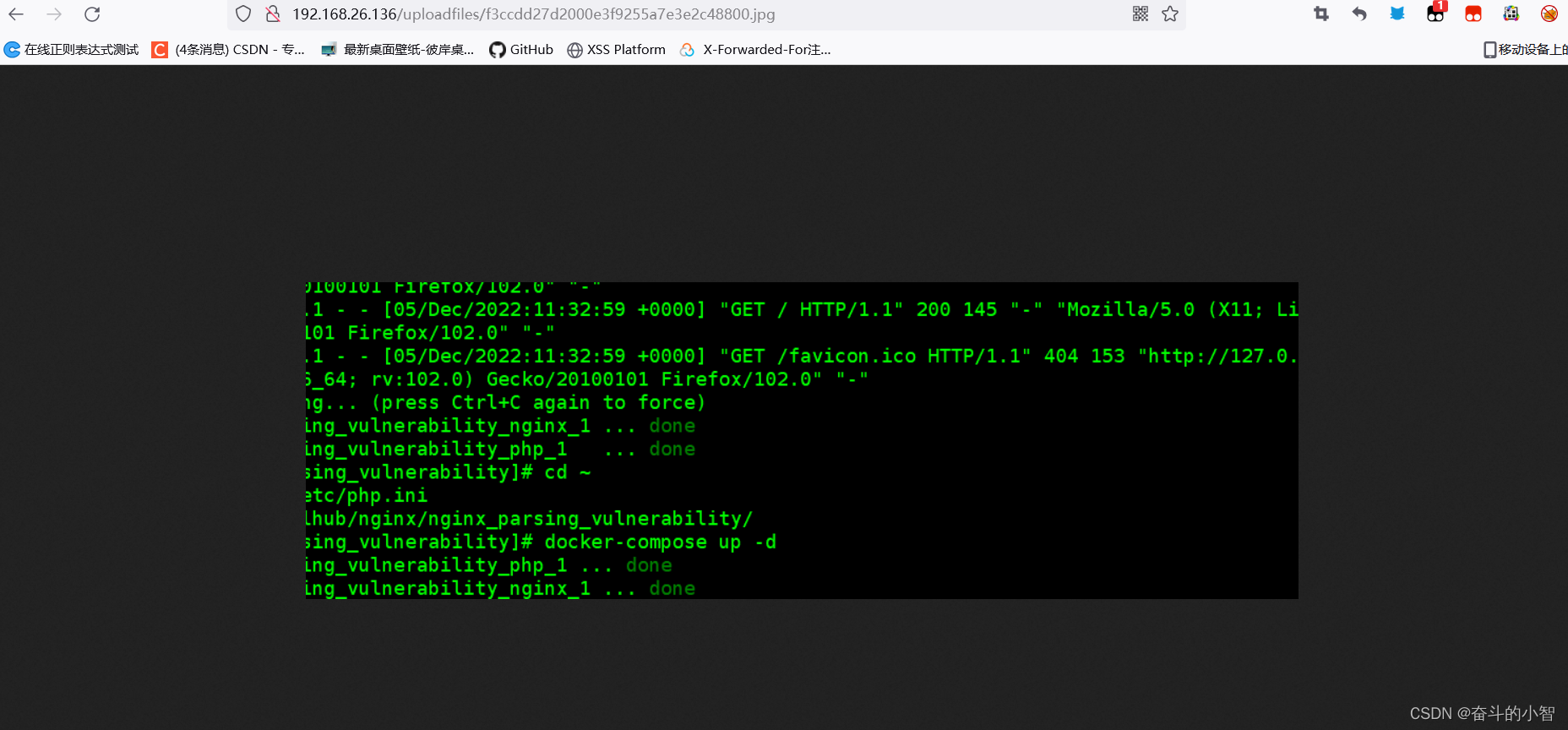

这里我是部署了vulhub靶场

直接执行docker-compose up -d启动容器,无需编译。

造成该漏洞的配置条件:

(不受php、nginx的版本限制)

(1)php解析配置文件php.ini中参数cgi.fix_pathinfo设置为1

(2)php-fpmConf中security.limit_extension参数为空或为错误的解析后缀

(3)nginx网页具有文件上传点

配置参数介绍:

Cgi.fix_pathinfo为php-fpm对错误路径进行修复

Security.limit_extension为php-fpm支持的后缀代码解析

实验原理

例如:“1.jpg/a.php“,a.php为不存在的文件,1.jpg为上传的恶意图片马。Fastcgi匹配后缀为.php的规则后将该URL请求发送给php-fpm,php-fpm对这个URL进行路径解析,由于a.php文件不存在,触发配置cgi.fix_pathinfo的路径修复及检测php-fpm.conf中security.limit_extension支持的解析后缀,如果前级的文件存在且后缀在security.limit_extension中则php-fpm在尝试下一级文件当作php文件解析,触发图片马,导致任意代码执行漏洞

漏洞复现:

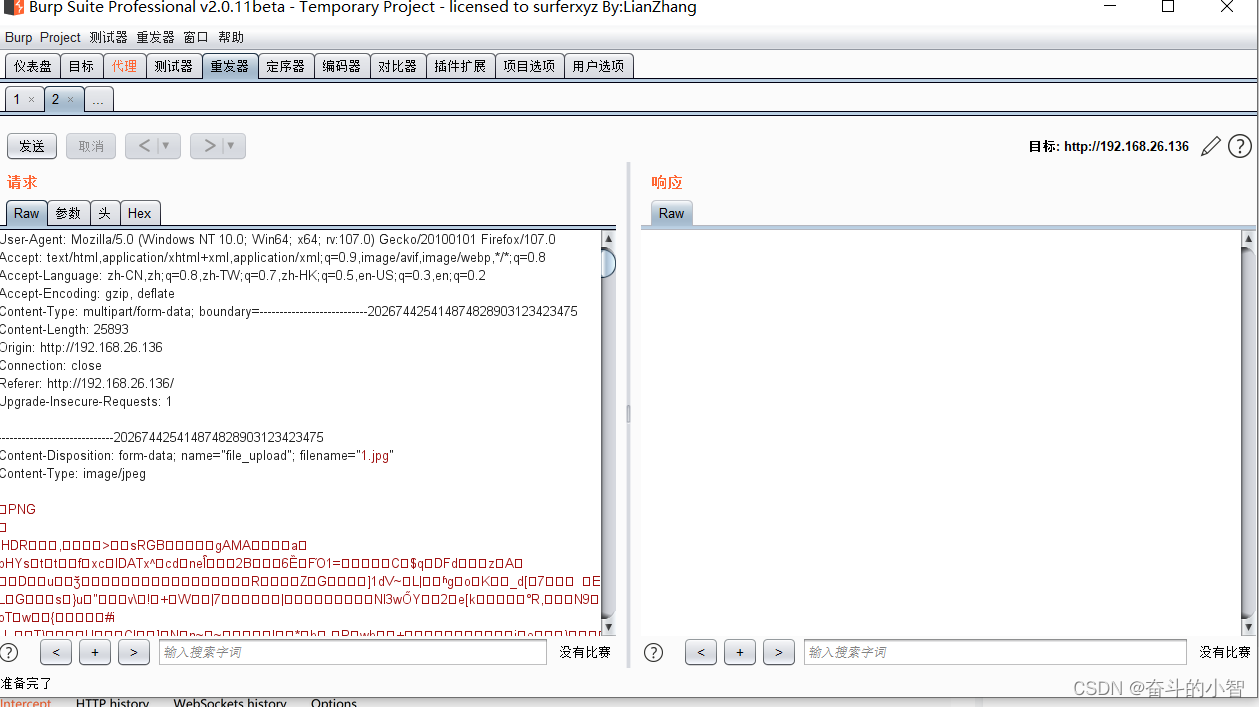

上传图片文件;

正常访问:

打开我们的BP;

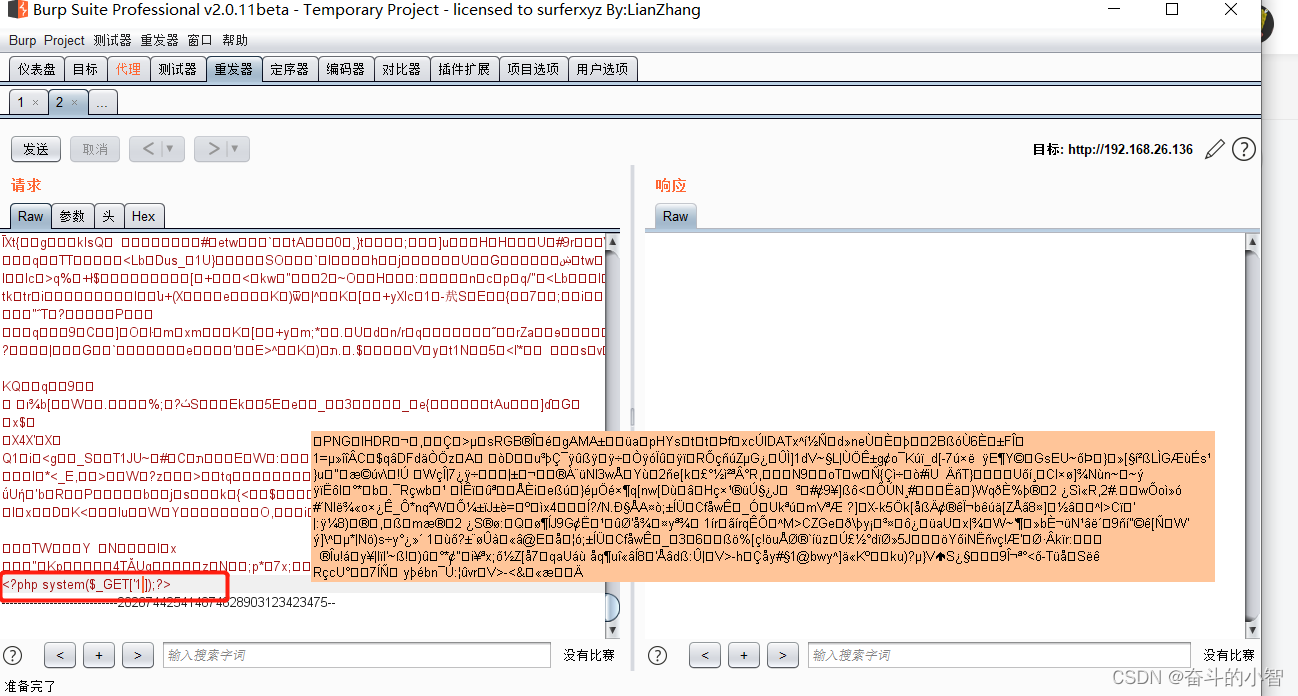

在最下面添加木马:

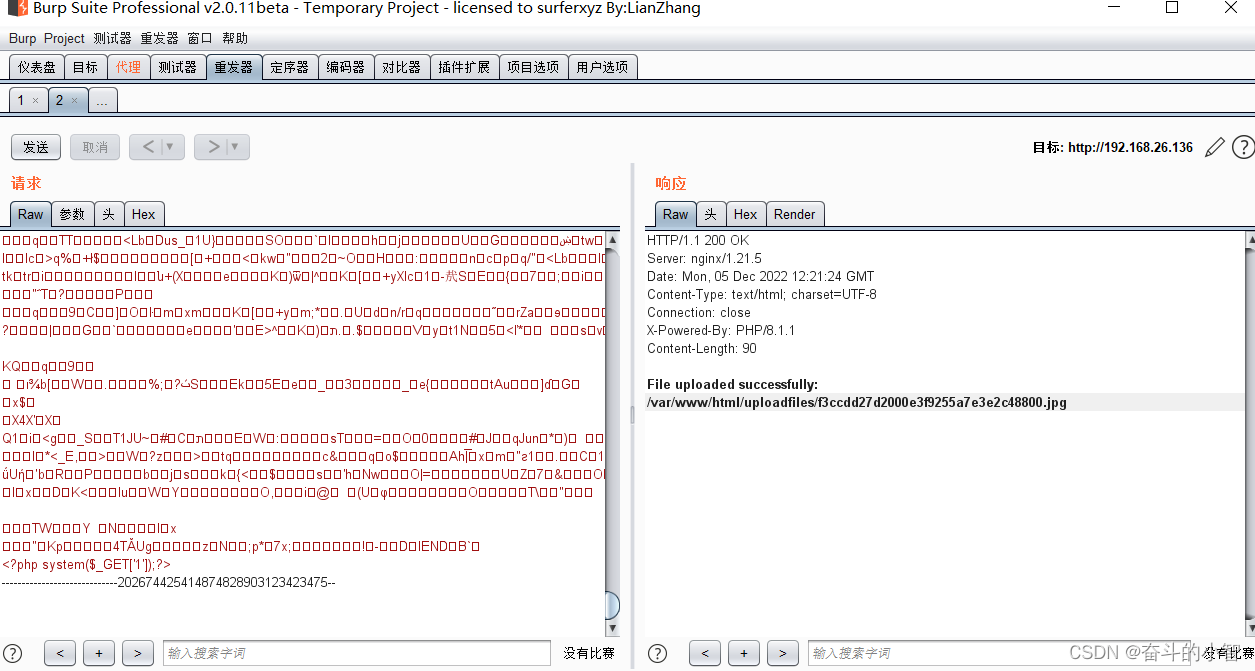

点击上传:发现已经成功了(将木马与图片一并上传)

访问图片木马,并在图片马后面加上 /.php和参数执行命令

http://192.168.26.136/uploadfiles/f3ccdd27d2000e3f9255a7e3e2c48800.jpg/.php

漏洞复现成功。

漏洞防御

1、将php.ini文件中的cgi.fix_pathinfo的值设置为1

2、将/etc/php5/fpm/pool.d/www.conf中security.limit_ectensions后面的值设置为.php

nginx的漏洞后面还有继续复现:nginx文件名逻辑漏洞、nginx配置错误三例……

650

650

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?