本次为CVE-2016-4437反序列化漏洞复现,shiro框架版本为1.2.4

声明:本次实验仅供学习使用,如有恶意利用后果由使用者承担!!!

什么是shiro框架?

Apache Shiro是一个强大且易用的Java安全框架,它执行身份验证、授权、密码和会话管理,提供了一套完整的、通用的安全认证框架。

如何识别shiro框架?

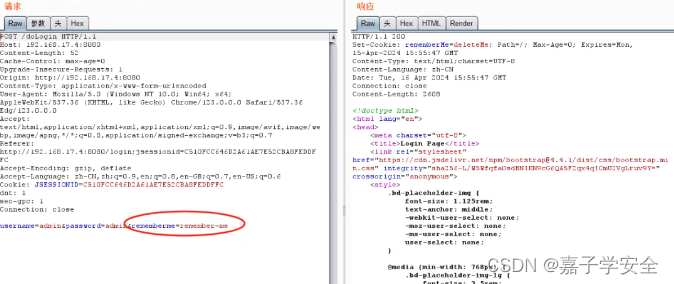

返回包中含有rememberMe=deleteMe字段

漏洞原理

Shiro默认使用了CookieRememberMeManager, 其处理cookie的流程是: 得到rememberMe的cookie值–>Base64解码–>AES解密–>反序列化.然而AES的密钥是硬编码的, 密钥泄漏的根本原因是开发人员在开发过程中部分代码直接使用了网上的一些开源的项目代码,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。Apache Shiro框架提供了记住我的功能(RemeberMe),⽤户登录成功后会⽣成经过加密并编码的cookie。简单来说就是:因为Shiro在处理cookie时,会按照预定的流程(Base64解码->AES解密->反序列化)来尝试解析cookie中的数据。如果攻击者能够构造出符合这个流程的恶意数据(即使AES解密失败),并且这个数据在反序列化过程中能够触发漏洞,那么攻击仍然成功。

开始复现

本次复现环境依旧使用vulhub靶场进行环境搭建,搭建好的页面如下

bp抓包进行分析

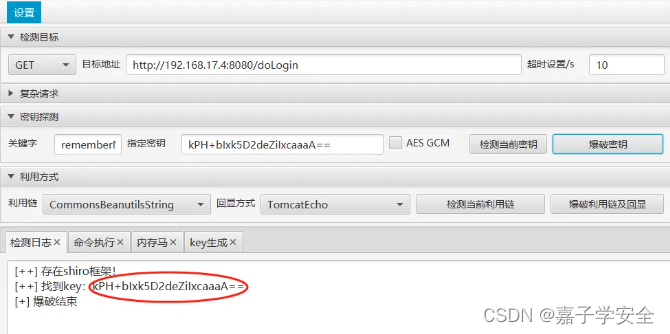

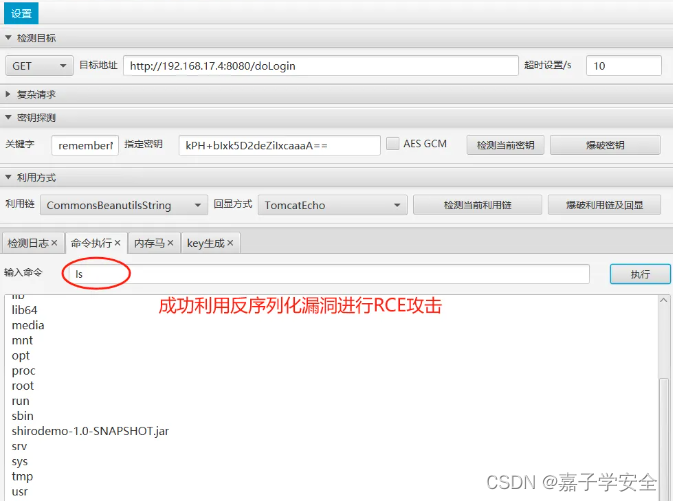

这里直接使用shiro识别工具进行攻击测试

由于是基于靶场环境,所执行的命令结果都基于靶场中,因此ls的结果并不是本机的文件,而是搭建好的vulhub靶场文件,shiro(CVE-2016-4437)框架反序列化漏洞复现成功

2764

2764

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?