以下为两周实训的作业

1 请求方式

HTTP 请求方法, HTTP/1.1协议中共定义了八种方法(也叫动作)来以不同方式操作指定的资源。

思路:翻译一下前两行的意思就是现在的请求方式是GET,如果使用CTFHUB你将得到flag。因此我们只需要在重发器中将其改正再重发就能得到flag。

1 将该网页拦截并发到重发器,找到请求头然后将GET改为CTFHUB,改好后发送请求

2 在对应的响应中就找到了flag

总结:本题关键是要明白请求报文与响应报文是什么,本题是要修改请求方法,后面的一些题目也需要通过修改请求报文得到信息。因此能看懂题目要求,找到对应位置然后,还能正确读懂响应都是很重要的。

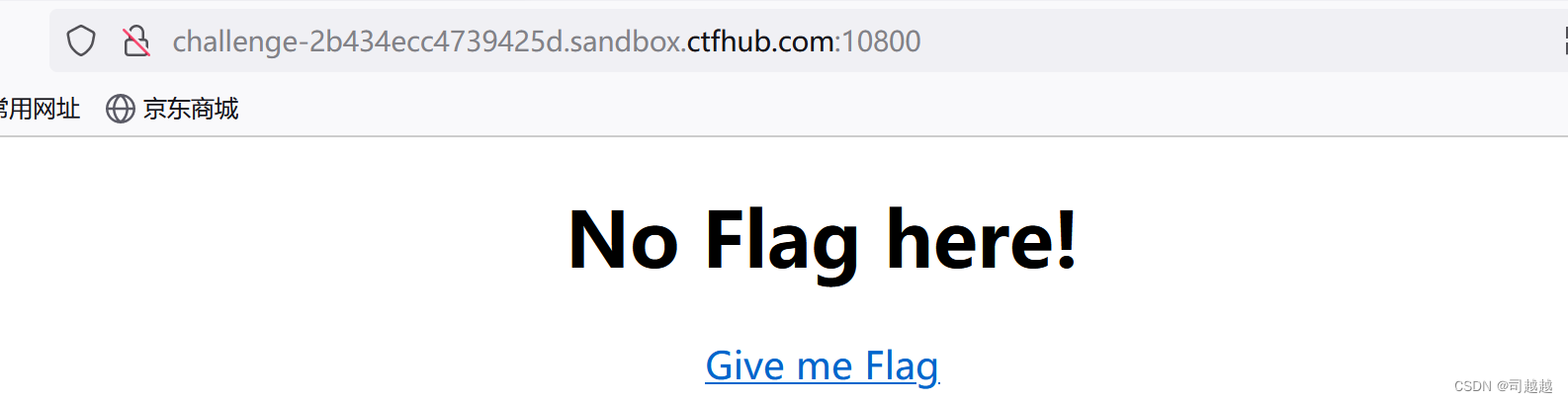

2 302跳转---临时重定向

302跳转是HTTP状态码之一,当服务器接收到客户端的请求后,如果需要将请求重定向到另一个URL,服务器会返回302状态码,并在响应头中包含一个Location字段,指示新的URL地址。客户端收到302响应后,会自动根据Location字段的值发起新的请求,并跳转到指定的URL页面。

302就属于重定向的状态码,它表示你要访问的资源在别的地方

思路:不查阅资料确实想不起来302状态码的含义,但是点击give me flag没有反应就说明将本该访问的资源又映射到了原地址。然后看HTML代码发现的确如此他本该跳转到另一个页面。所以本该要求通过跳转页面得到的flag如今只需要在此页面就能得到,因此将此页面直接发送请求就能得到想要的响应。本身难度很小,关键是要明白临时重定向的含义。当然就两个页面,其中一个还访问不了,随便一尝试也能很快得到flag

1 点击give me flag

根据HTML码,give me flag 实际上是对应.php结尾的url

但实际上跳转的是以HTML结尾的网址,这就是暂时性跳转302,因此点击后还是停留在本页

2 开启拦截请求进行抓包,并发送到重发器

3 你让我点你拿flag你不给我,那我就发起请求得到flag

总结:关键就在于要明白302/重定向的含义,题目考察的很简单前提是要知道靠什么,如果没有这方面的知识储备即便是懵对了,那也没有实现本题的价值。这样的状态码还有很多,以后肯定还要遇到,因此需要遇到一个就记住,牢记基础知识。另外遇到类似的多链接的题目可以利用HTML查看设想是否正确。

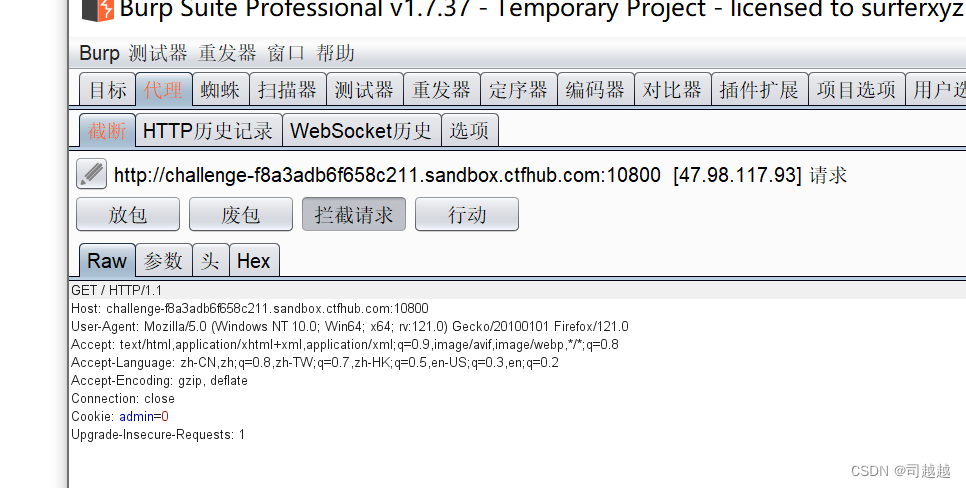

3 Cookie欺骗、认证、伪造

“cookie”是指某些网站为了辨别用户身份,储存在用户本地终端上的数据(通常经过加密),由用户客户端计算机暂时或永久保存的信息

思路:翻译一下就是:只有管理员权限才能拿到flag。说明我们现在不是管理员权限,然后我们需要获得此权限。结合考察信息,我不是管理员权限应该是记录在cookie信息中的,我需要更改cookie的信息就能实现目的。

1 进行拦截请求抓包,并将信息发给重发器

2 找到cookie对应的信息,修改ammin=1;

发送请求后得到含有答案的响应

总结:cookie也是之前所学的重点,但是本次实验相比较之前还要简单一些。之前做的是利用cookie信息实现免登录,其中包含更多的信息还需要划分,本题只需要根据提示将admin修改即可。cookie与我们的生活密不可分,电脑上上保存的密码信息都是以cookie的形式保存在客户端,带给我们遍历的同时也加剧了安全隐患,也因此成为我们应该关注的重点一环。

4 基础认证

在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如:网页浏览器)在请求时,提供 用户名 和 密码 的一种方式。详情请查看 https://zh.wikipedia.org/wiki/HTTP基本认证

思路:题目给了密码本附件还有登录页面能猜出要暴力破解找出正确答案。原本以为这里面包含了用户与密码两个的正确数据,所以想着用集束炸弹模式去破解。但是抓包到的信息是通过base64加密过的,解析完是<输入的用户名>:<输入的密码>,没有办法再去细分为两个有效载荷选项。从结果来看密码本中也没有正确用户名所以思路是错的。于是尝试点击登录后的页面有什么数据,通过重发器的相应信息发现admin为用户名,于是利用狙击手模式+固定前缀+base64编码+密码本进行爆破,根据长度不同找出正确密码

步骤

1 将输入账号与密码后的页面点击登录时进行拦截

2 输入用户名和密码后抓包,看到一串base64加密过的字符,

将其破解发现格式为:<用户名>:<密码>

3 将输入账号与密码后的页面点击登录时进行拦截,将数据发到重发器,得到用户名。

4 利用狙击手模式+固定前缀+base64编码+密码本进行爆破

5 根据长度的差异来找出目标,并将其解码得到密码

5 根据长度的差异来找出目标,并将其解码得到密码

5 正常访问网页,输入对应账号密码,页面成功跳转出现flag

总结:本题综合性与难度 应该是其中最大的,条件与步骤越多思路与解法同样也越多,这就难免很多错误的思路产生,但是不断验证排错的过程和最后的flag一样宝贵。同时基础知识也显得更重要,之前抓到的账号密码子类的都是分类好明文传输,本题却用到了加密算法,正好用昨天所学的知识判断加密形式然后进行解密。另外这个有效副总裁处理感觉很陌生,还需要恶补一下其中的内容。

5 响应包源代码

思路:想着抓包然后重发看看响应信息但是没有东西,那就F12进入开发者工具查看,结果flag就藏在里面。

总结:本题初看有些高级,但是却很朴质。提醒我们能读懂源代码也是很重要的。

3731

3731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?