22.06.23.04(目标资产主动信息收集)

-

1.1 主动信息收集的原理

- 1.1.1 主动信息收集的特点

- 1、直接与目标系统交互通信

- 2、无法避免留下访问的痕迹

- 3、使用受控的第三方电脑进行探测,使用代理或已经被控制的机器,做好被封杀的准备

- 4、扫描发送不同的探测,根据返回结果判断目标状态

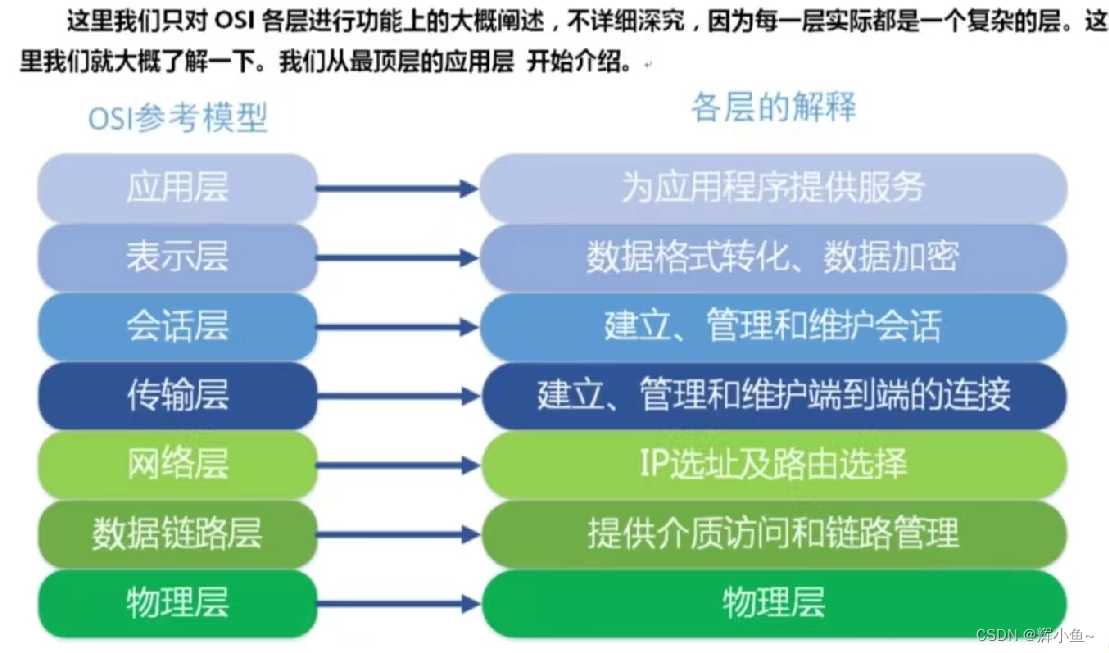

- 1.1.3 OSI 七层模型和 TCP/IP 五层协议

-

OSI: 开放式系统互联意为 开放式系统互联, 把网络通信的工作分为 7层, 分别是 物理层、数据链路层、网络层、传输层、会话层、表示层 和 应用层。

-

第7层 应用层:

-

第6层 表示层:

-

第5层 会话层:

-

第4层 传输层:

-

第3层 网络层:

-

第2层 数据链路层:

-

第1层 物理层:

-

- 1.1.1 主动信息收集的特点

-

1.2 二层发现 - arping/netdiscover 命令探索

- 1.2.1 二层主机发现

- 1、二层主机发现: 利用 OSI 中链路层中的协议进行发现,一般使用 ARP协议。

- 2、二层扫描的优缺点:

- 优点: 扫描速度快、可靠性高

- 缺点: 不可路由

- 1.2.2 arping 命令使用

-

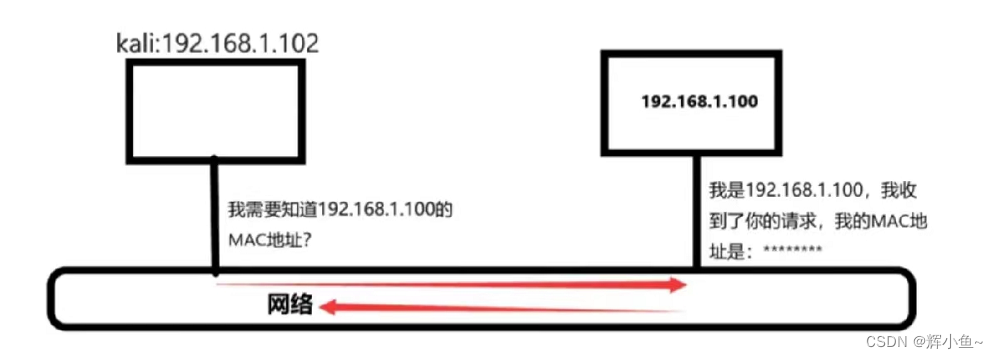

1、ARP 协议概述:ARP协议是 “Address Resolution Protocol”(地址解析协议)的缩写。 计算机通过ARP协议 将 IP地址 转换成 MAC地址 。

-

2、ARP 协议工作原理

- 在以太网中 , 数据传输的目标地址是 MAC地址 , 一个主机要和另一个主机进行直接通信, 必须要知道目标主机的 MAC地址。

- 计算机使用者通常只知道 目标机器的 IP信息 , “地址解析” 就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

- 简单的说 , ARP协议主要负责 将局域网中的 32 为IP地址 转换为 对应的 48 位物理地址 , 即 网卡的MAC地址, 保障通信顺利尽心。

- ARP 工作原理如下:

-

3、使用 arping 命令查看局域网中的主机是否存活:

- arping 192.168.1.206 -c 3 # -c 参数表示发送的次数

-

4、使用 Netdiscover 进行被动方式探测局域中存活的机器

- Netdiscover 是一个 主动/被动的 ARP侦查工具 , 使用 Netdiscover工具可以在网络上扫描IP地址,检查在线主机或搜索为它们发送的 ARP请求。

- 主动模式:

- 主动模式 顾名思义就是 主动的探测发现网络内主机, 但是这种方式往往会 引起网络管理员的注意

- netdiscover -i eth0 -r 192.168.1.0/24

- 参数:

- -i 是指定网卡

- -r 是指定 ip地址的范围

- 被动模式:

- 被动模式 的方式更加隐蔽,但是速度会比较慢, 网卡 被设置为 混杂模式 来侦听网络内的 arp数据包进行被动式探测, 这种方式就 需要网络内设备发送 arp包才能被探测到。

- netdiscover -p

- 参数: -p: 被动模式: 不发送任何内容,只做嗅探

-

- 1.2.1 二层主机发现

-

1.3 三层发现 - ping 命令工具探索

- 1.3.1 三层主机发现

- 三层主机发现: 利用 OSI 中网络中的协议进行主机发现, 一般使用 IP , ICMP协议

- 三层扫描的优缺点:

- 优点: 可以经过路由的主机,速度相对较快

- 缺点: 速度比二层发现慢,经常会被防火墙过滤

- 1.3.2 PING 工具

- PING 命令 是我们常用的 判断主机之间网络是否畅通, 同样也是 判断我们的目标主机是否存活。

- ping 192.168.1.1

- ping 192.168.1.1 -c 1

- 从源主机出发到目标主机,整一个过程经过了多少设备?

- Traceroute 命令 也可以 对路由进行跟踪

- traceroute ke.qq.com

- 1.3.3 HPING3

- Hping3 是一个命令行下使用的TCP/IP 数据包组装/分析工具, 通常 web 服务会用来做压力测试使用,也可以进行 DOS攻击 的实验。 同样 Hping 只能每次扫描一个目标。

- 例:使用 Hping 进行压力测试

- 我们先测试网络的正常访问

- 对 进行压力测试 www.ke.qq.com

- # hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source ke.qq.com

- -c 1000 = 发送的数据包的数量。

- -d 120 = 发送到目标机器的每个数据包的大小,单位是字节。

- -S = 只发送 SYN 数据包。

- -w 64 = TCP窗口大小。

- -p 80 = 目的地端口(80 是 WEB端口)。你在这里可以使用任何端口。

- –flood = 尽可能地发送数据包,不需要考虑显示入站回复。洪水攻击模式。

- –rand-source = 使用随机性的源头IP地址。 这里的伪造的IP地址,只是在局域中伪造。通过路由器后,还会还原成真实的IP地址。

- 1.3.4 FPING 工具

- Fping 就是 ping命令的加强版, 他可以对一个 IP 段进行 ping扫描,而 ping 命令本身是不可以对网段进行扫描的。

- fping -g 192.168.1.10/24 -c 1 > fping.txt

- cat fping.txt

- 1.3.1 三层主机发现

-

1.4 四层发现 - Nmap 的扫描方式

- 1.4.1 nmap 简介

- nmap 是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型网络,获取那台主机正在运行以及提供什么服务等信息。 nmap 支持很多扫描技术, 例如: UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN 扫描和 null 扫描。 还可以探测操作系统的类型。

- nmap 192.168.1.106

- nmap -p 1-200 192.168.1.206

- nmap -O 192.168.1.206

- 1.4.1 nmap 简介

199

199

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?