(1)路由信息收集

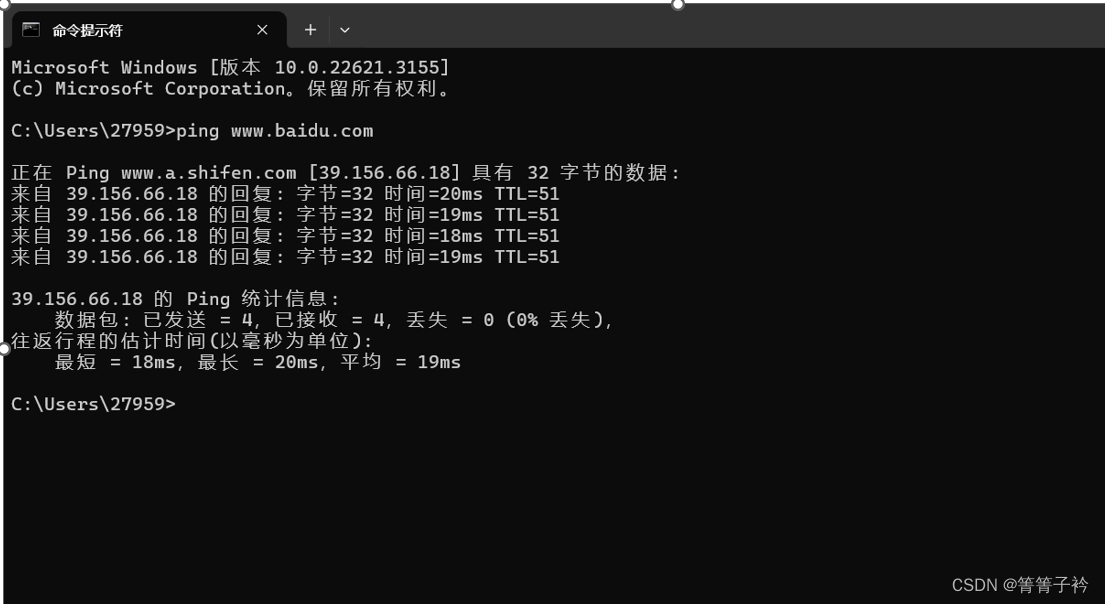

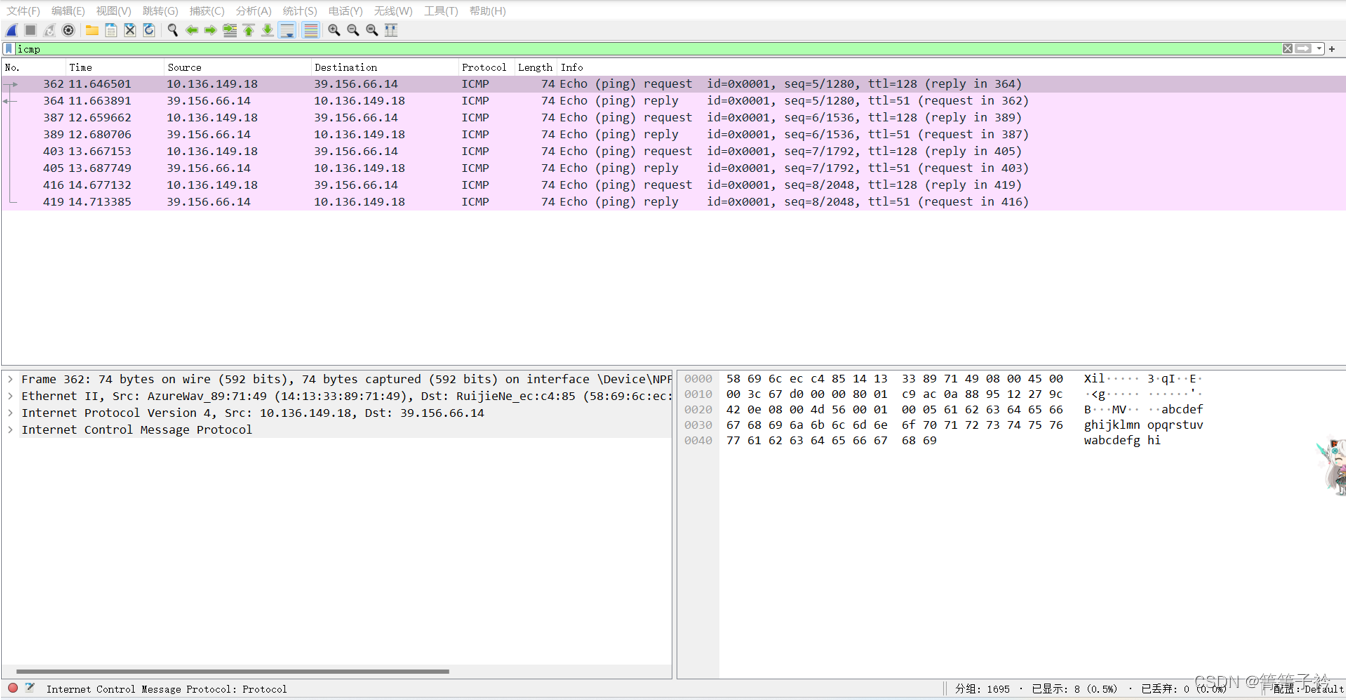

1)ping:ping www.baidu.com,用来判断目标是否活动

TTL:每一个被发送出的IP信息包都有一个TTL域,该域被设置为一个较高的数值,当信息包在网络中被传输时,TTL的域值通过一个路由器时递减1;当TTL 递减到0时,信息包被路由器抛弃。

在本实验中TTL值为51,说明该信息包经过了204个路由器过渡段.

time显示了信息包到达远程主机后返回的时间

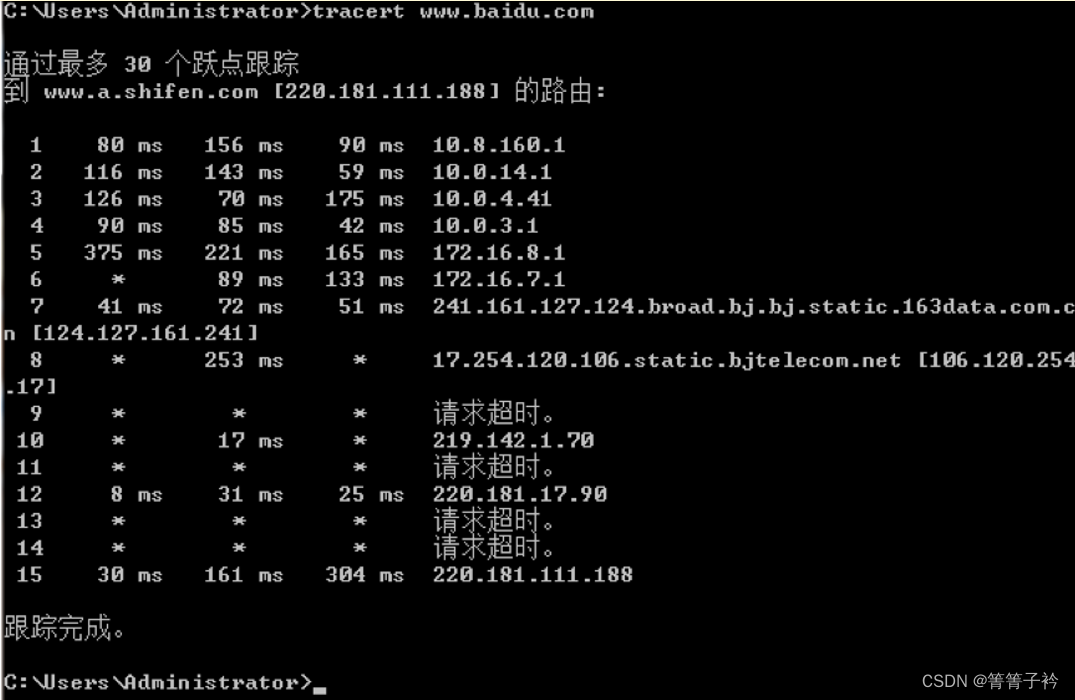

2)tracert、traceroute:

Tracert

源地址10.8.169.32向目的地址220.181.111.188发送ICMP请求回显(ICMP Echo Request)数据包,每跳默认发送3个,TTL设置为1;数据包遇到路由器之后,被丢弃,返回Time tolive exceeded超时通知,解析出路由器IP地址10.8.160.1。源地址再发数据包,设置TTL=2,从而解析出第二跳路由10.0.14.1和10.0.14.5。同理,解析出第三跳路由10.0.4.41。与终端显示的信息相符

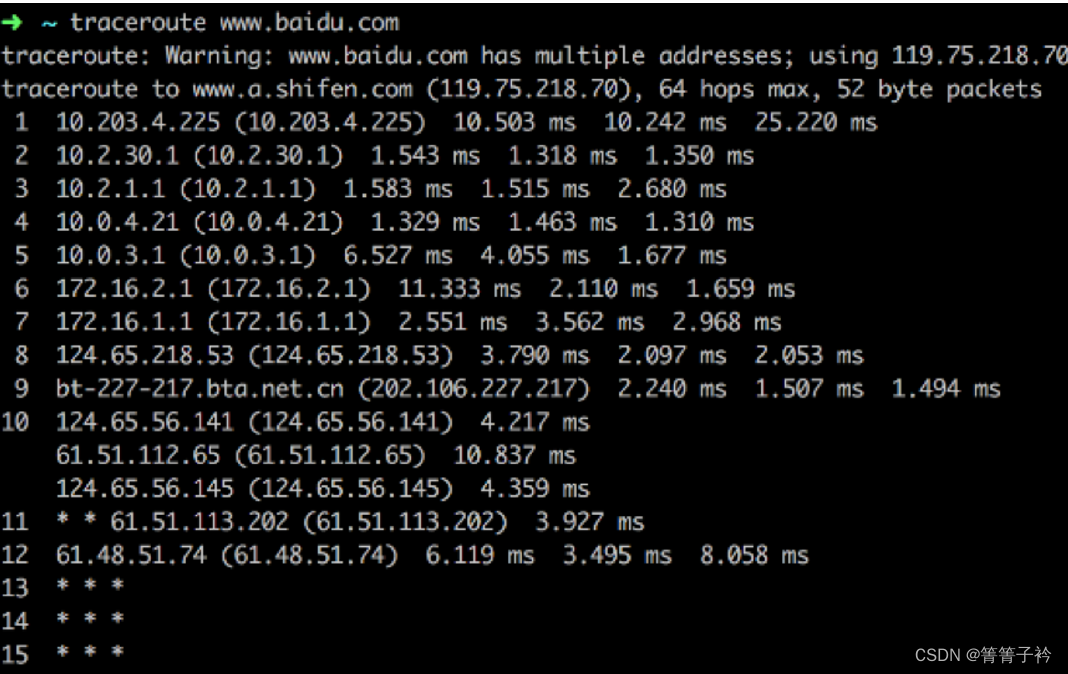

Traceroute:

Traceroute能够显示到达目的地址所需的跳数、经过的路由器的IP地址、延时、丢包情况等信息。第一跳为10.203.4.225,第二跳为10.2.30.1,第三跳为10.2.1.1;每条记录输出3个延时结果,说明源地址每次默认发送三个数据包;在11条记录只有1个延时结果,说明源地址只收到了1个ICMP超时通知消息。

Traceroute能够显示到达目的地址所需的跳数、经过的路由器的IP地址、延时、丢包情况等信息。第一跳为10.203.4.225,第二跳为10.2.30.1,第三跳为10.2.1.1;每条记录输出3个延时结果,说明源地址每次默认发送三个数据包;在11条记录只有1个延时结果,说明源地址只收到了1个ICMP超时通知消息。

(2)whois查询

(1)站长之家:http://whois.chinaz.com

(2)中国万网:http://whois.aliyun.com

(3)美橙互联:http://whois.cndns.com

(4)爱站网:http://whois.aizhan.com

(5)微步https://x.threatbook.cn/

(6)站长之家进行whois反查

(7)通过https://ip.cn/查询目标IP所在的地理位置

(3).其他信息查询

1)在全国互联网安全管理服务平台:http://www.beian.gov.cn可查询“目标网站的网站名称、开办主体、网站类别、备案地公安机关等信息。

2)通过ICP备案查询网:http://www.beianbeian.com/查询域名的网站名称、网站首页网址、网站备案/许可证号等相关信息;

3)通过天眼查:https://www.tianyancha.com/查看相关公司的网址、地址等相关信息;

4)通过国家企业信用信息公示系统:http://www.gsxt.gov.cn/index.html,查询目标公司的的社会信用代码、法定代表人、住所。

(4)利用wireshark对TCP三次握手过程进行分析

Wireshark使用详解(分析三握四挥):https://blog.csdn.net/qq_33218097/article/details/99657979

1) TCP三次握手过程原理分析

第一次握手:主机A发送位码为syn=1,随机产生seq number=1234567的数据包到服务器,主机B由SYN=1知道,A要求建立联机;

第二次握手:主机B收到请求后要确认联机信息,向A发送ack number=(主机A的seq+1),syn=1,ack=1,随机产生seq=7654321的包;

第三次握手:主机A收到后检查ack number是否正确,即第一次发送的seq number+1,以及位码ack是否为1,若正确,主机A会再发送ack number=(主机B的seq+1),ack=1,主机B收到后确认seq值与ack=1则连接建立成功。

2)TCP三次握手抓包分析

第一次握手(本机发送给百度):SYN,seq=1

第二次握手(百度发送给本机):SYN+ACK,seq=0,ack=1

第三次握手(本机发送给百度):ACK,seq=1,ack=1

2875

2875

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?