webpack的作用

-

模块打包:Webpack能够识别并处理各种类型的模块(如JavaScript、CSS、图片等),并通过依赖关系图来确定它们之间的引用关系。

-

代码转换:Webpack支持使用各种加载器(Loaders)对不同类型的文件进行转换。例如,可以使用Babel加载器将ES6+的JavaScript代码转换为浏览器可识别的ES5代码。

-

代码分割:Webpack可以将应用程序拆分为多个块(chunks),并在运行时动态加载它们。这有助于实现按需加载,提高应用程序的性能。

- 文件优化

- 开发者工具

webpack网站逆向

网址:aHR0cHM6Ly9zeW5jb25odWIuY29zY29zaGlwcGluZy5jb20v

目标:登录参数password逆向(账号,密码格式无限制)

接口地址:aHR0cHM6Ly9zeW5jb25odWIuY29zY29zaGlwcGluZy5jb20vYXBpL2F1dGgvc2NoL2F1dGhvcml6YXRpb24vY2xpZW50L2xvZ2lu

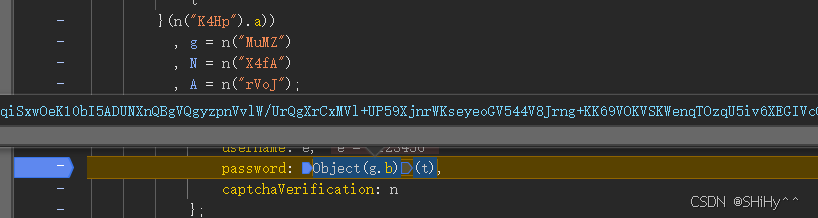

定位参数方式:全局搜索"password:",断点调试。

分析:

- t变量是我们输入的密码值,通过g.b方法对其进行加密,目标是逆向g,b方法。

- 观察到g对象由上面的n("MuMz")生成,可能是webpack的模块导入,若是webpack那么分析出webpack的加载器,即可引用相应模块完成加密

观察到该文件开头是webpack加载器形式

webpack逆向实战:登录参数加密分析

webpack逆向实战:登录参数加密分析

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

8927

8927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?