目录

Apache换行解析漏洞复现(CVE-2017-15715)

环境:下载docker 和 vulhub

安装包:蚁剑安装包(百度网盘 我的资源>安装包>蚁剑winlinux安装包>AntSword-Loader-v4.0.3-win32-x64.zip和antSword-master.zip)

准备工作

开启docker

systemctl start docker

setenforce 0

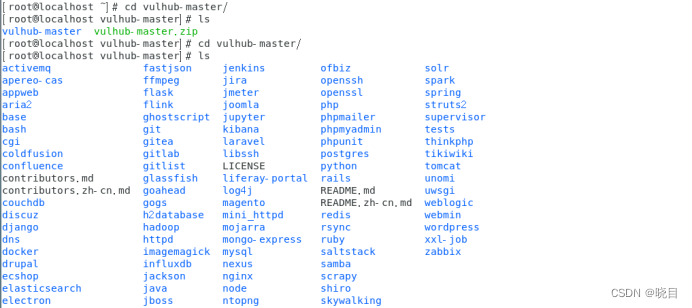

进入vulhub目录下载漏洞

cd vulhub-master/vulhub-master/

把防火墙关了

systemctl stop firewalld.service

关闭本机的httpd服务否则安装完容器会端口冲突

systemctl stop httpd

Apache多后缀解析漏洞复现

该漏洞与用户的配置有密切的关系,严格来说属于用户配置问题。Apache文件解析漏洞涉及到一个Apache解析文件的特性。Apache默认一个文件可以有多个以点.分割的后缀,当右边的后缀名无法识别,则继续向左识别。

如果运维人员给.php后缀的文件添加了处理程序 `AddHandler application/x-httpd-php .php` 那么在有多个后缀的情况下,只要文件含有.php后缀那么该文件就会被识别为PHP文件进行解析。

漏洞复现

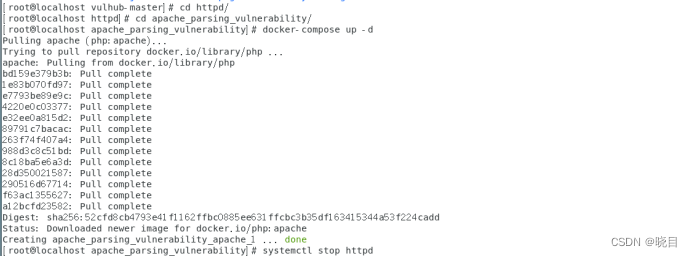

- 进入到 httpd/apache_parsing_vulnerability漏洞目录,执行docker-compose up -d启动漏洞环境

cd httpd/apache_parsing_vulnerability/

docker-compose up -d

然后可以使用docker ps -a查看是否成功拉下来,如果没有端口映射成功,重启docker,然后再重新docker-compose up -d

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3600

3600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?