一、渗透攻击的介绍

1.1 渗透攻击是什么意思

1.2 渗透攻击的特点

1.3 渗透攻击的阶段

二、渗透攻击的常用方法有哪些

2.1 获取口令入侵。

2.2 远程控制入侵

2.3.木马入侵

2.4 电子邮件入侵

2.5 网络监听入侵

2.6 SQL注入攻击

三、操作演示

一、渗透攻击的介绍

1.1 渗透攻击是什么意思

渗透攻击(Penetration,也称“渗透测试”)是一种在授权的情况下,使用技术攻击、破解、测试和安全评估网络系统的安全控制的过程。它的目的是评估其安全防御力度,找出安全漏洞,以增强对黑客和攻击的间接抵御能力,以防止非授权的访问,保护网络系统的机密信息和数据安全。

渗透攻击的基本思想是逐步有步骤地检查目标站点的所有可使用的服务,从而识别任何可能利用的漏洞和滥用点,并证实这些漏洞是否可能被利用来实现目标站点的渗透。渗透攻击包括五个基本阶段,即端口扫描,服务扫描,枚举,漏洞的攻击和登陆信息的获取。

首先,进行端口扫描,扫描内网中防火墙之外的全部可用的端口,以获取特定端口上运行的服务,以获得有价值的信息,包括其它开放端口,运行的服务类型和规模,及其具体IP地址。

其次,服务端口扫描是在识别了框架中可用的端口后进行,它是端口扫描的一步,用于识别每一个开放的端口上正在运行的服务类型。它可以大幅提高渗透测试的效率,并允许攻击者调查定制的服务的脆弱点和版本号。

第三部分是枚举,也就是请求服务器提供的信息,其中可能包括服务器端程序的登录名,组织的安全体系结构,操作系统的版本,安全漏洞,特权用户的列表以及数据库和应用程序的信息。

第四个阶段是漏洞攻击,它是渗透测试过程中最难,也是最重要的阶段。主要任务是发现潜在的安全漏洞,并尝试利用它们利用被攻击方的服务,以达到有价值的信息,获取访问令牌,以及让攻击者拥有访问目标站点的权力,进而可以获取外部网络的数据库或机密文件等内容。

最后,取得登录信息是一个重要的步骤,一般可以通过分析和攻击的结果获取登录信息,也可以利用招数获取目标站点的认证信息。

渗透攻击技术不仅考虑了技术以及其它安全方面,还涉及到法律法规和伦理守则等问题,在渗透攻击进行之前,必须充分认识需要攻击的目标,建立良好的攻击策略,准备好所有的安全计划。在渗透攻击过程中,需要攻击者确保安全和合法文件的准确性和完整性,以免给客户和网络系统带来不可逆的损失。

can考:渗透攻击是什么意思,渗透攻击 - 泪雪网

1.2 渗透攻击的特点

渗透测试分为白盒测试和黑盒测试。

● 白盒测试就是在知道目标网站源码和其他-一些信息的情况下对其进行渗透,有点类似于代码分析

● 黑盒测试就是只告诉我们这个网站的url ,其他什么都不告诉,然后让你去渗透,模拟黑客对网站的渗透

渗透测试是为了评估计算机系统、网络或应用程序的安全性而进行的一种活动。它模拟了潜在攻渗透测试过程是一种通过模拟攻击者的方法来评估计算机系统、网络或应用程序的安全性的方法。

它的特点:

1. 授权许可:渗透测试仅在得到授权并获得明确的许可后进行。这确保测试不会侵犯任何法律规定或给目标系统带来不必要的损害。

2. 模拟攻击:渗透测试使用与真实攻击类似的技术和方法,以模拟攻击者的行为。这包括识别系统的弱点、漏洞和安全配置错误,并尝试利用这些问题进行入侵。

3. 使用工具和技术:渗透测试通常会利用各种安全工具和技术来发现和利用系统中的漏洞。例子包括扫描工具、漏洞扫描器、密码爆破工具等。

4. 信息搜集:渗透测试过程中,渗透测试人员会收集与目标系统和网络相关的信息,包括目标的网络架构、IP地址、开放端口和服务等。这些信息可以帮助测试人员更好地理解目标系统的结构和漏洞。

5. 漏洞利用:渗透测试人员会尝试利用他们在渗透测试过程中发现的漏洞来获取未授权的访问权限,以证明系统的脆弱性。这可以包括利用弱密码、SQL注入、跨站点脚本攻击等。

6. 报告和建议:渗透测试完成后,渗透测试人员会生成一份详细的报告,其中包括发现的漏洞和推荐的修复措施。这份报告将帮助组织了解他们系统的弱点,并以此改进其安全性。

特点参考文xian:渗透测试的特点_技术_漏洞_包括

1.3 渗透攻击的阶段

渗透测试的过程划分为7个阶段

【Key Words】服务合同、测试范围、测试目标、书面授权书

2、情报收集阶段。采用各种可能的方法,搜集与将要攻击的目标相关信息。搜集信息的方法主要分为外围收集和试探收集。外围信息收集方式包括社交媒体网络、搜索引擎技术等;试探性收集包括端口扫描、漏洞扫描等。

【Key Words】帐号、口令、IP、端口、漏洞、资产版本信息

3、威胁建模阶段。收集充分的情报之后,渗透团队聚在一起,针对收集到的信息,头脑风暴威胁建模和攻击规划,确定出最可行的攻击通道。

【Key Words】攻击规划、头脑风暴、开脑洞、战略规划

4、漏洞分析阶段。我们的目标是:“找到蛀牙”。漏洞分析是在战略确定后,从战术面确定如何取得目标系统的访问控制权。找出具体可利用漏洞,搜索或自行编写渗透代码,找出可以实施的渗透攻击点,搭建模拟环境加以验证。

【Key Words】漏洞分析、渗透攻击代码(POC)

5、渗透攻击阶段。将前面阶段确定攻击方式、方法,真正的应用在目标系统上,实施渗透测试,获取控制权限。渗透测试过程中,可能会触发目系统的防护措施,前期应有对应的逃逸机制,避免目标组织安全响应人员的警觉。

【Key Words】渗透测试、访问控制权限、绕过权限

6、后渗透攻击阶段。拿到客户一些系统的管理权限后,由此为“跳板”,实现内网“漫游”。在这个过程中,有经验的大牛,能在信息有限的情况下,识别出关键信息基础设施,找到客户组织最有价值的信息和资产,并展示出对重要业务影响的攻击路径。

【Key Words】后渗透、关键信息基础设施、内网渗透

7、报告阶段。整理并输出“体检报告”,主要包括关键情报信息、漏洞、攻击过程,以及造成业务影响后果的攻击途径,并梳理出防御体系中薄弱环节、短板,给出整改建议。

【Key Words】报告、脆弱点、威胁、风险

二、渗透攻击的常用方法有哪些

2.1 获取口令入侵。

这种方法涉及获取用户或管理员的账号和密码,进而非法访问系统。可以通过网络监听来截获用户的账号和密码,或者通过破解服务器上的Shadow文件来获取密码。

2.2 远程控制入侵

这种方法涉及通过网络远程控制另一台计算机,攻击者可以远程操作目标计算机。

2.3.木马入侵

攻击者通过在目标计算机上植入木马程序来进行非法访问和破坏。木马通常伪装成工具程序或游戏,诱使用户打开带有木马的邮件附件或下载文件。

2.4 电子邮件入侵

包括电子邮件轰炸和电子邮件欺骗。电子邮件轰炸是指发送大量垃圾邮件以瘫痪邮箱服务器,而电子邮件欺骗则涉及伪装成系统管理员发送带有恶意软件或木马的链接或附件。

2.5 网络监听入侵

通过截取网络上的数据包来获取敏感信息,如口令和账号。

2.6 SQL注入攻击

攻击者在输入数据时构造特殊的SQL语句,绕过应用程序的安全检查,直接对数据库进行操作,可能导致未经授权的数据修改或系统命令执行。

2.7系统入侵

利用目标计算机的操作系统的已知漏洞进行攻击,例如通过缓冲区溢出或测试用户账户和密码等方式。

那么这些方法呢展现了网络攻击的多样性和复杂性,同时更是强调了网络安全防护的重要性。

三、操作演示

说了那么多,现在进入实验操作环节吧!

1、使用Metasploit对操作系统发起攻击

实验环境:

使用kali虚拟机为主机、64位windows 7作为靶机

Kali 2主机IP: 192.168.113.129

靶机(64位windows 7,永恒之蓝靶机)IP: 192.168.113.130

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

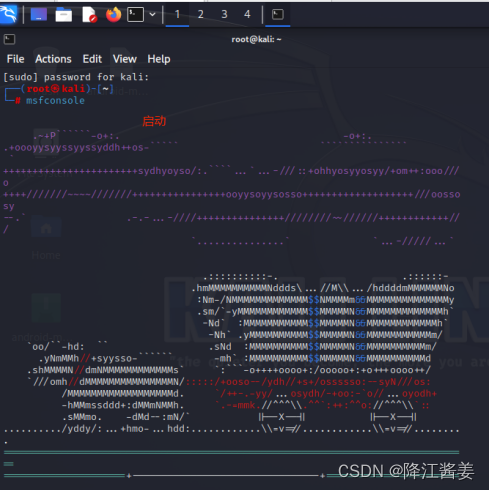

(1)启动metasploit ,在终端输入 msfconsole

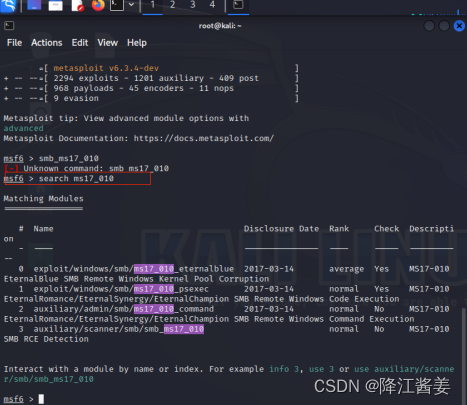

2.加载smb_ms17_010检测脚本 使用到的命令:

smb _ms17_010

search _ms17_010

3.对目标主机进行扫描,使用的命令是:

use exploit/windos/smb/ms17_101_eternalblue

show options

2.查找针对MS17_010漏洞的渗透模块 使用到的命令:

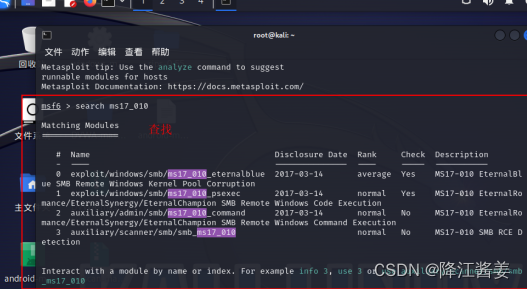

search ms17_010

3.载入 ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块。

命令:use exploit/windows/smb/ms17_010_eternalblue

show option

4.启动模块

5.控制目标主机

那么到这,实验就差不多啦。

1951

1951

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?