图片隐写

Bugku

1,1和0的故事

题目给出文件打开全是1和0

看wp知道非黑即白把其转二维码补全扫码得到即可。可以用脚本,软件,excel

2,隐写

题目给文件是一张图片

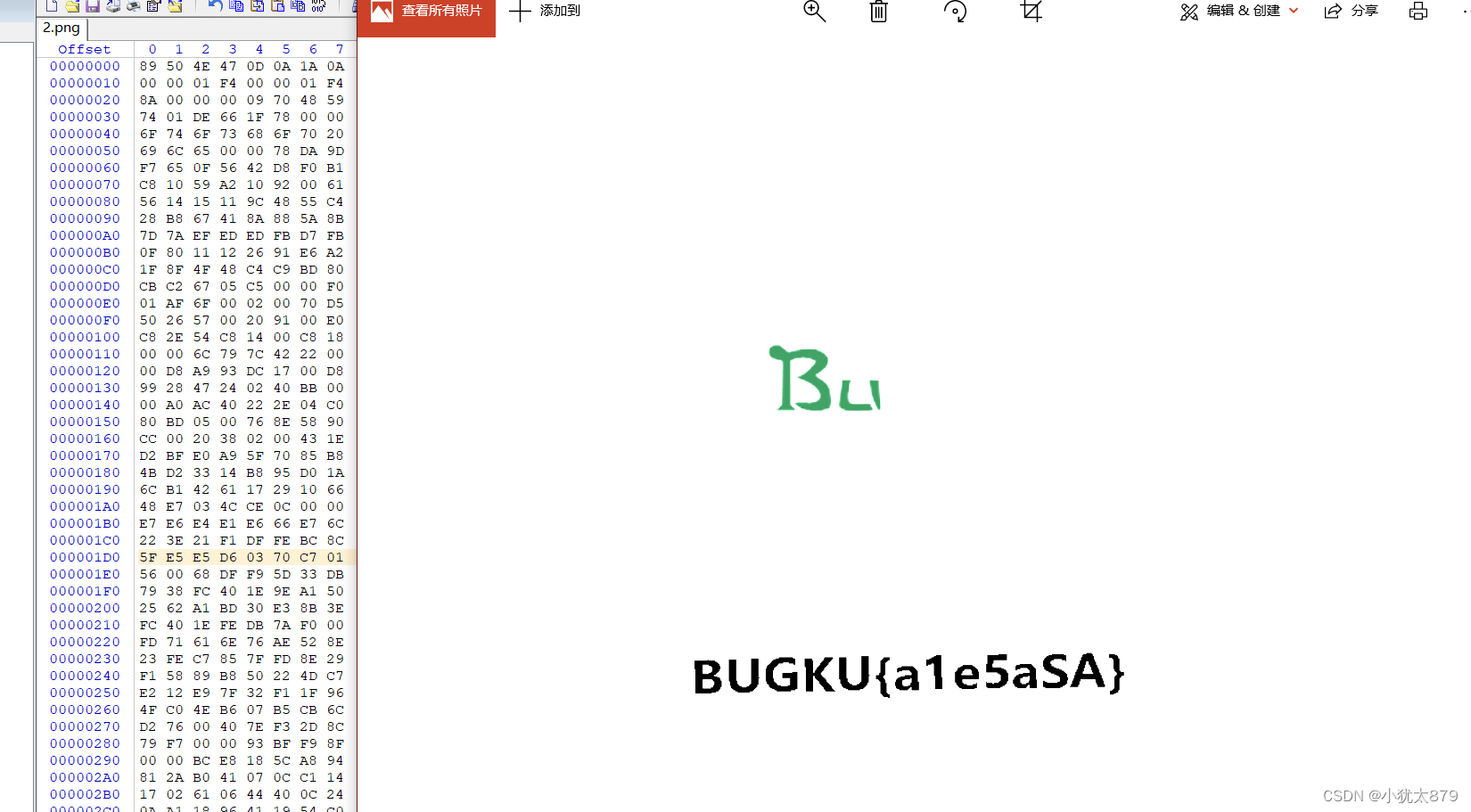

没有什么发现直接拖进winhex解析

没有什么发现直接拖进winhex解析

一般考点是文件头尾编码;图片高度,宽度和详细参数;侧边信息的搜索解密

发现高度好像有点问题修改一致得到flag

3,这是一张简单的图片

看不出什么头绪直接拖入winhex解析

发现unicode编码解密得到flag

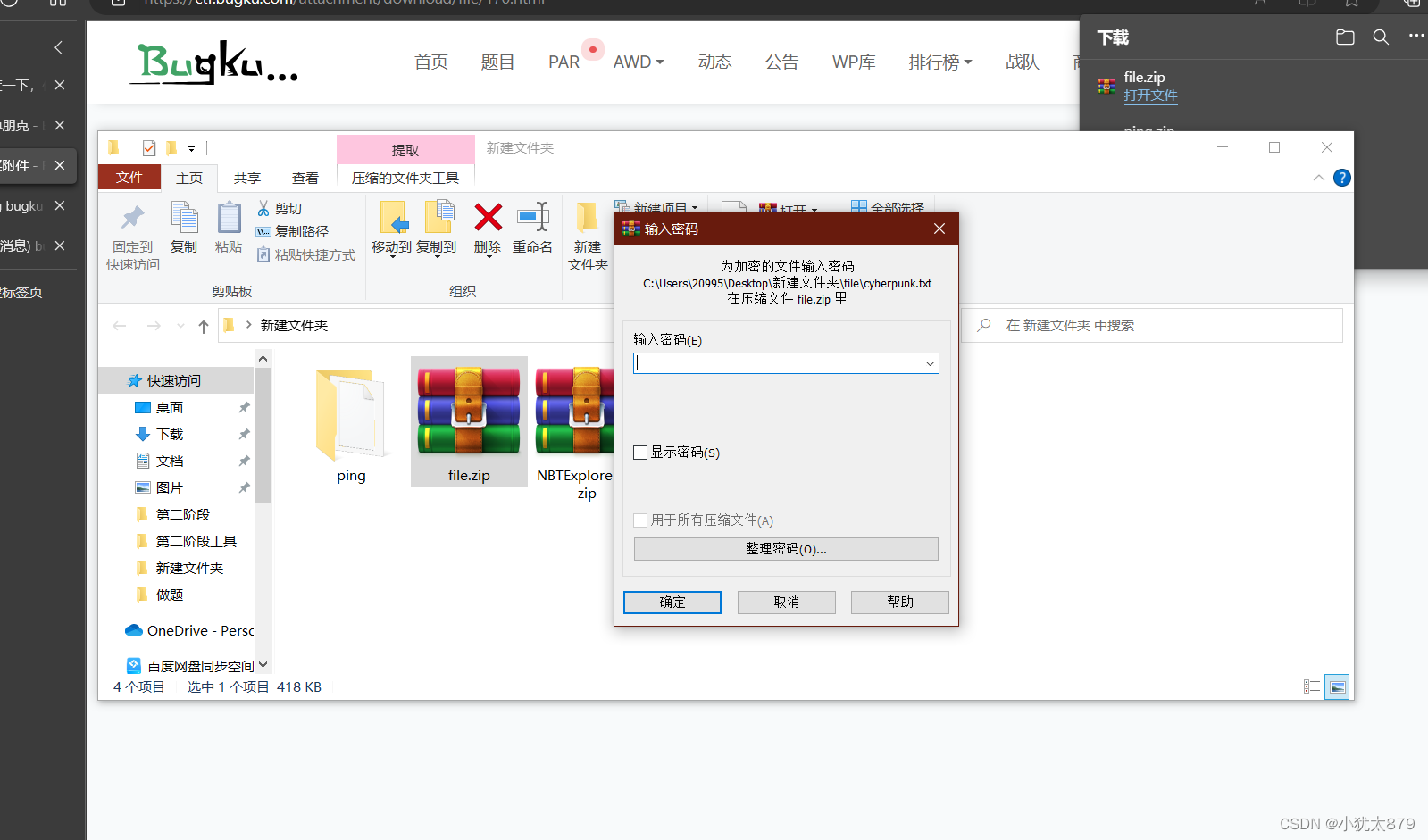

4,赛博朋克

一进来解压就要密码

拖入解析发现一个新文件

尝试分离出来

—好吧看了wp发现思路不是这样 要观察其是否为伪加密修改一下绕过即可(上面发现的文件都是压缩文件的文件开头)

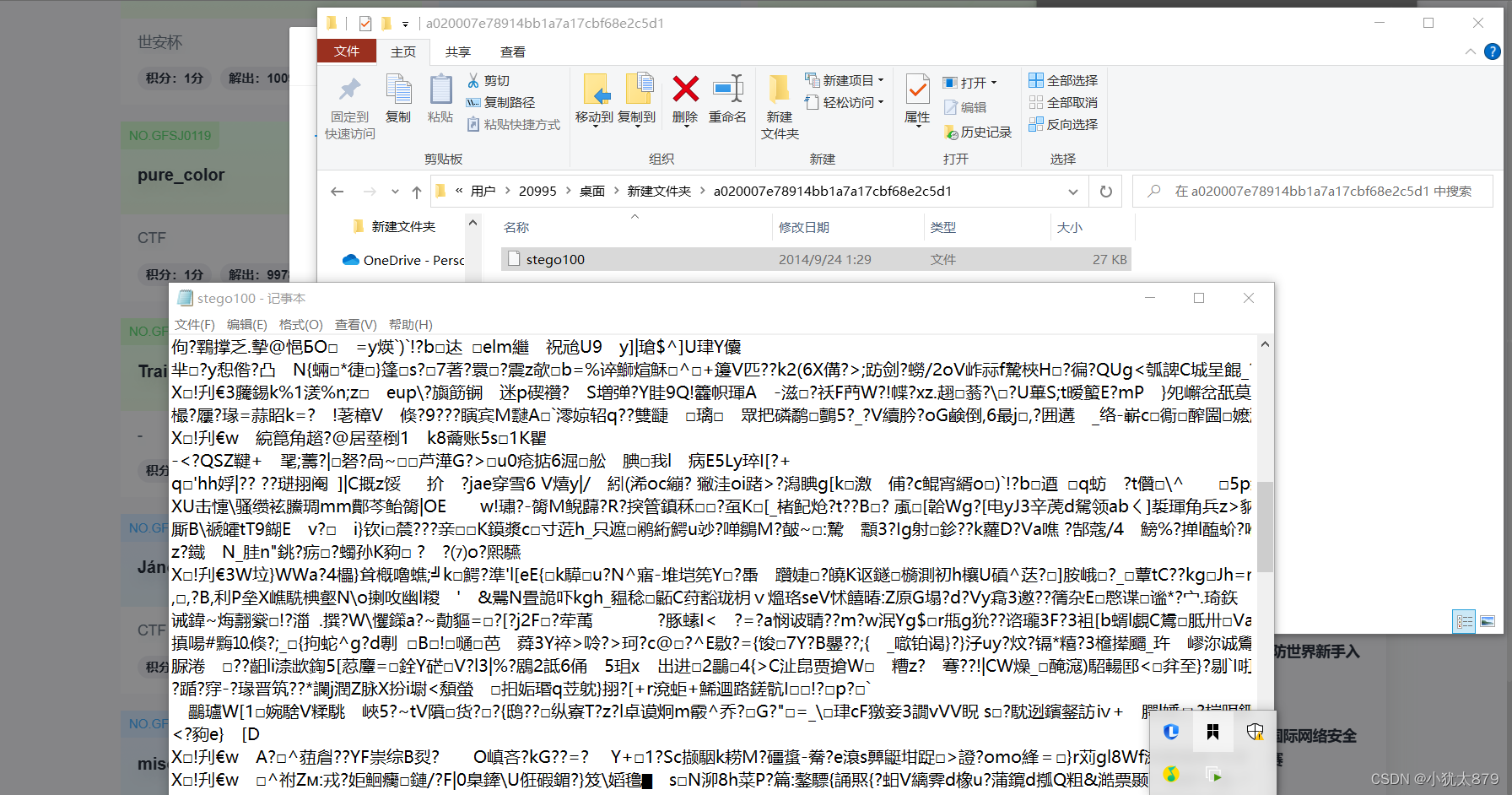

解压的文件为txt

打开乱码没有找到有用信息

投入解析发现png

转图片

确认隐写,无有用信息继续解析调高宽不行。看wp找到工具lsp搜索看得到flag

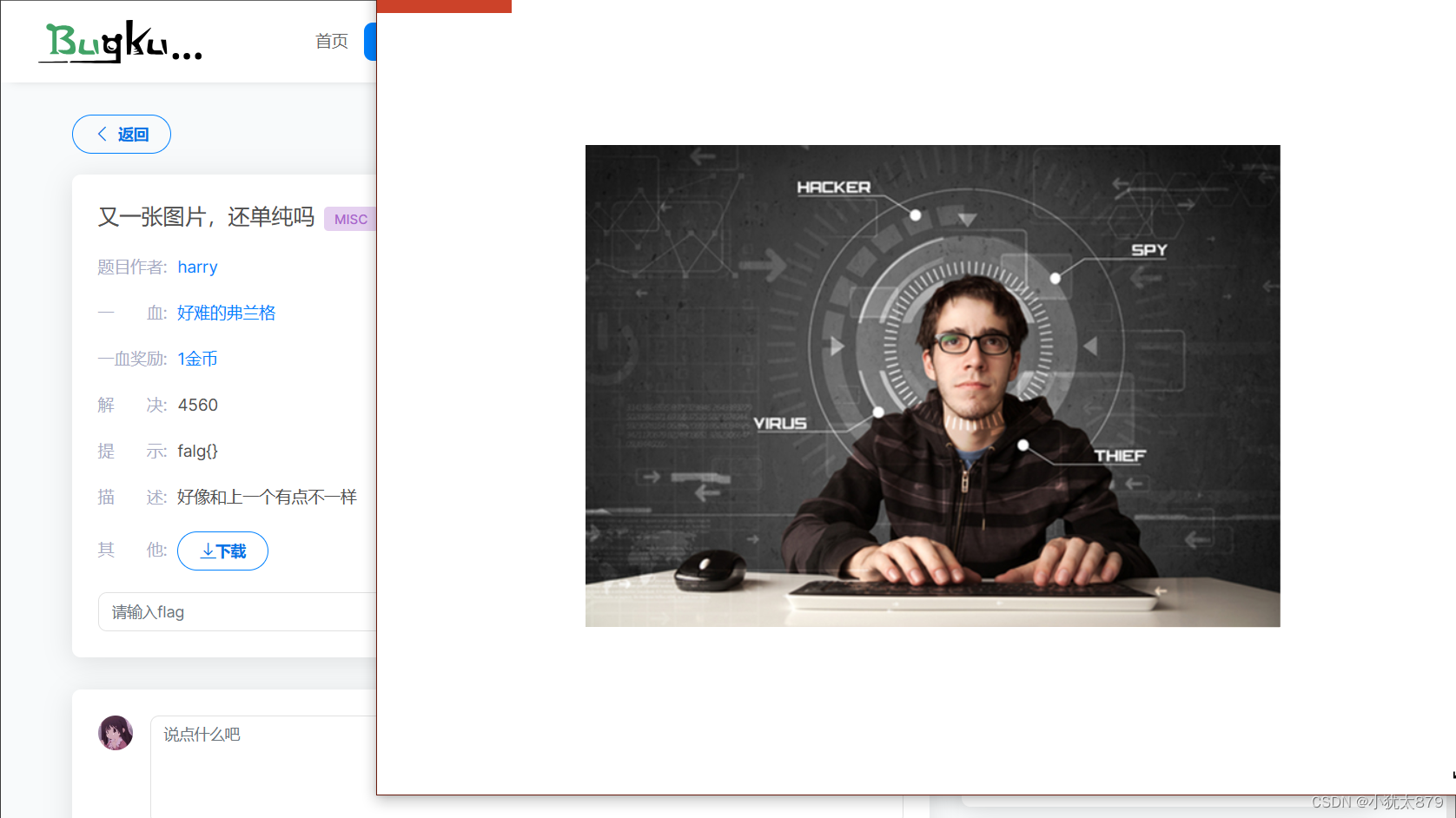

5,又一张图片,还单纯吗

题目给个图片

软件解析

软件解析

没有发现什么有用的东西 用工具尝试拆解分离得到flag

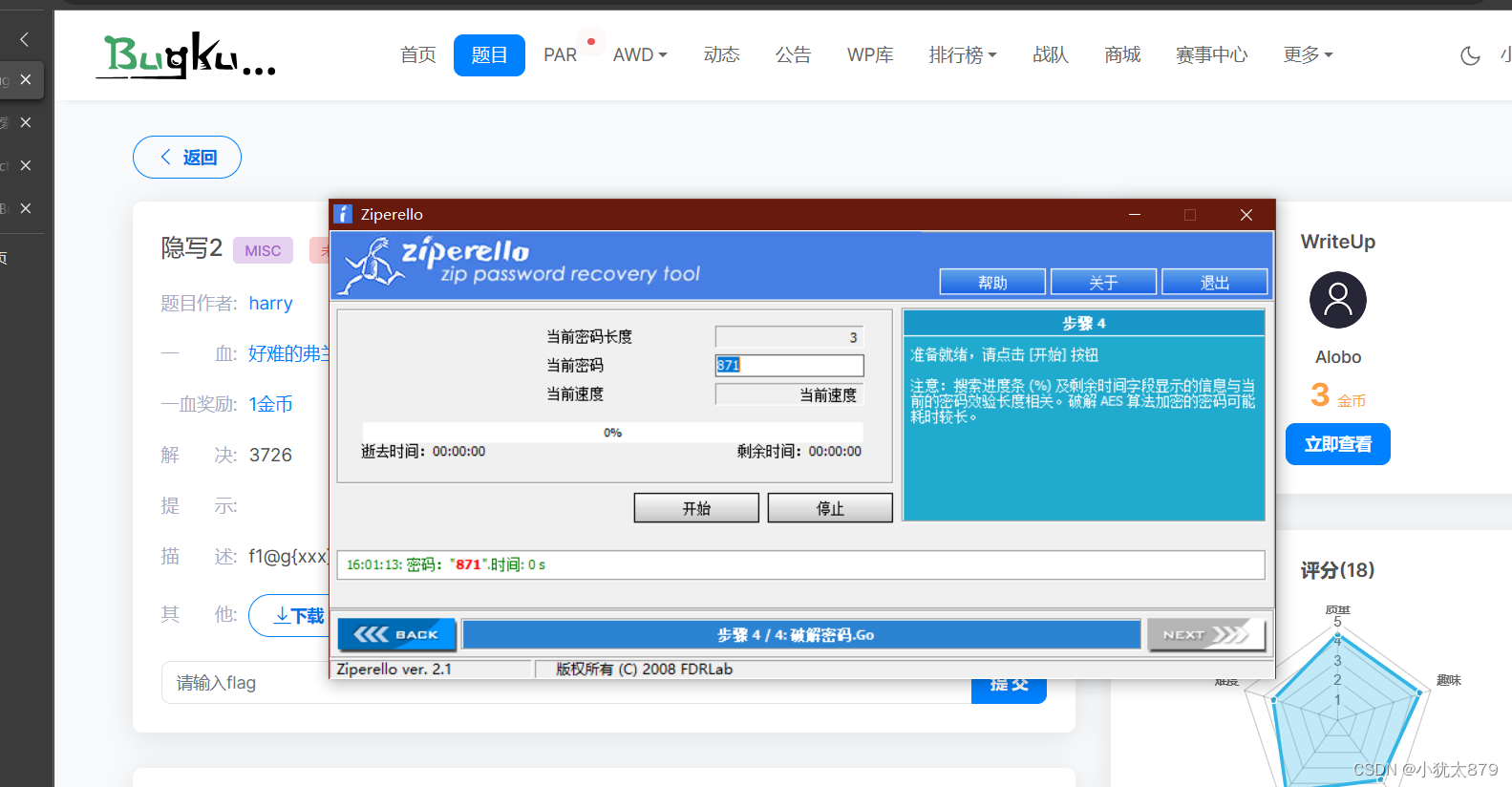

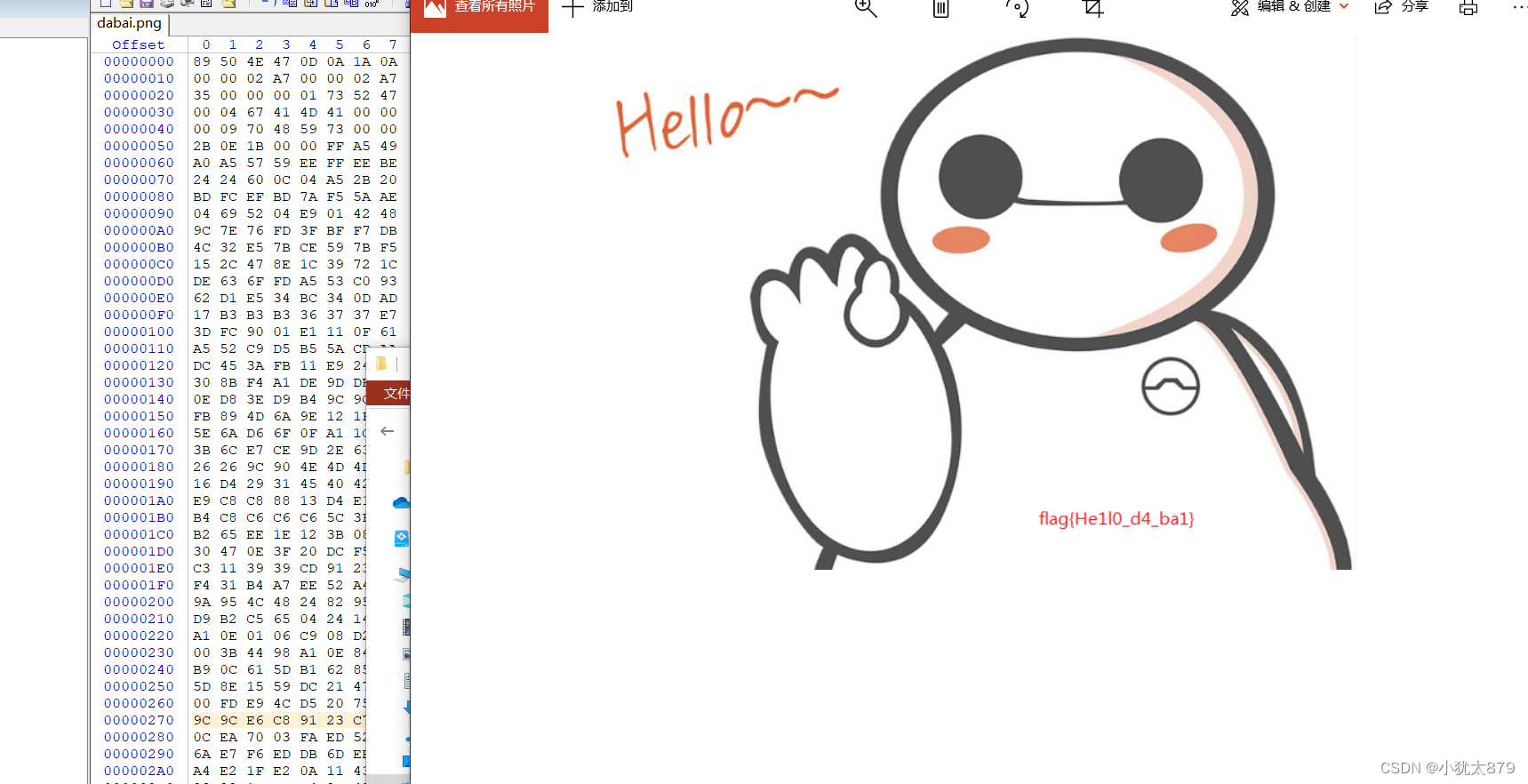

6,隐写2

给压缩包解压得到一个图片解析有个rar文件逆出来

出来一个提示密码三个数尝试破解

得到一个图片

解析找到解密下得到flag

7,隐写3

调整宽高即可

8,爆照

由题目得到一张照片

拆解得到一组照片

通过binwalk检测88,888,8888有修改的痕迹仔细审计再按提示拼接一起得到flag

9,细心的大象

题目解压出一张照片

查看图片数据得到一个加密的字符串

把图片进行解析知道有个rar的文件分离出来

解压输入密码得到另一张照片

调一下高宽得到flag

攻防世界

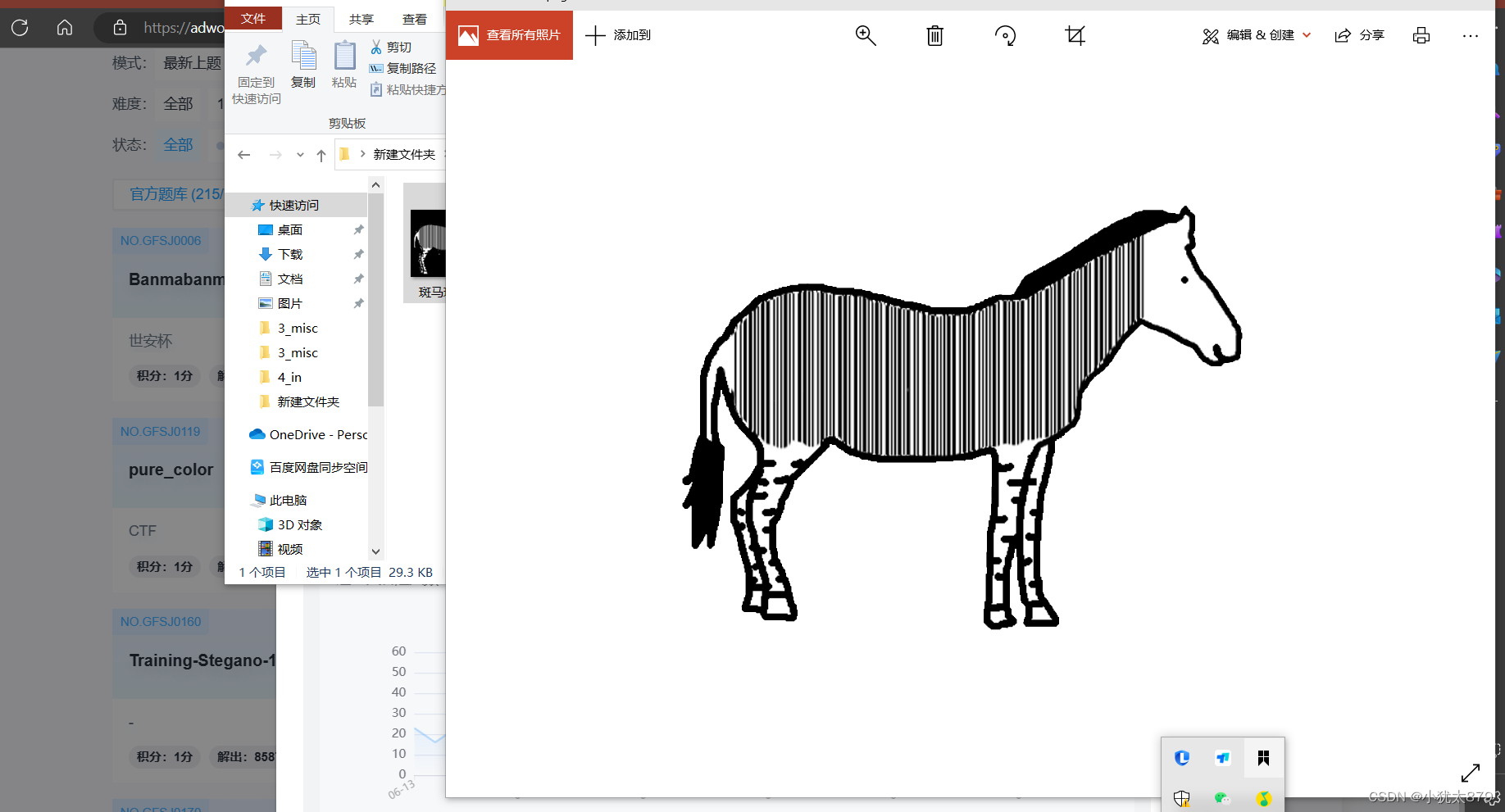

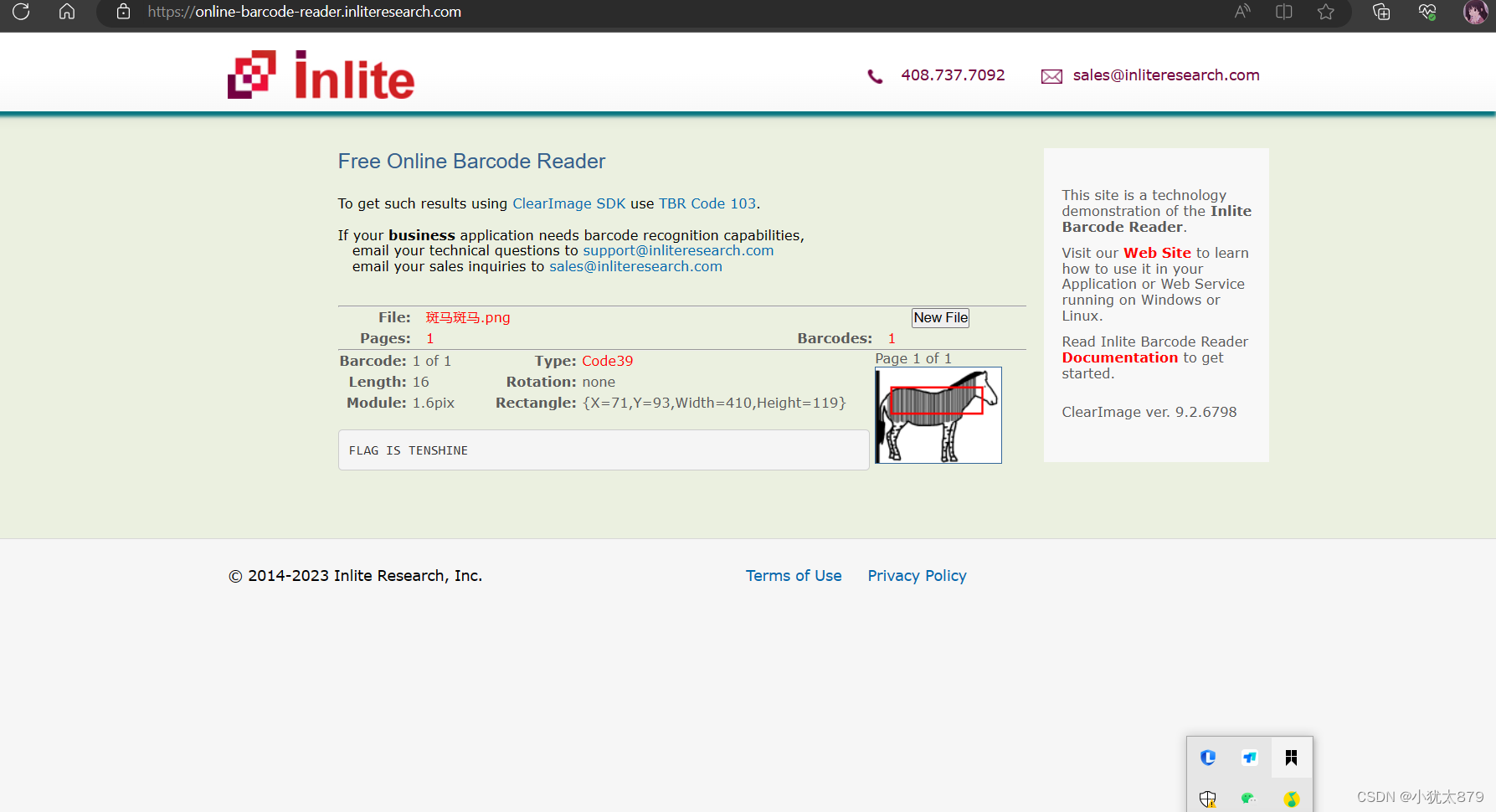

1,Banmabanma

看图片为斑马身上有条形码用在线解读得到flag

Barcode Reader. Free Online Web Application

2,适合作为桌面

进制查看无可以用信息

用winwalk查看是否有其他文件

也无可用信息怀疑是lsp用zsteg查看

这个不行还得用stegsolve没环境不整了

今天有空下载环境得到

扫描出来一串数字

看wp十六进制

用txt保存winhex发现是py文件改后缀是源码看不到flag用软件反编译运行再调用得到flag

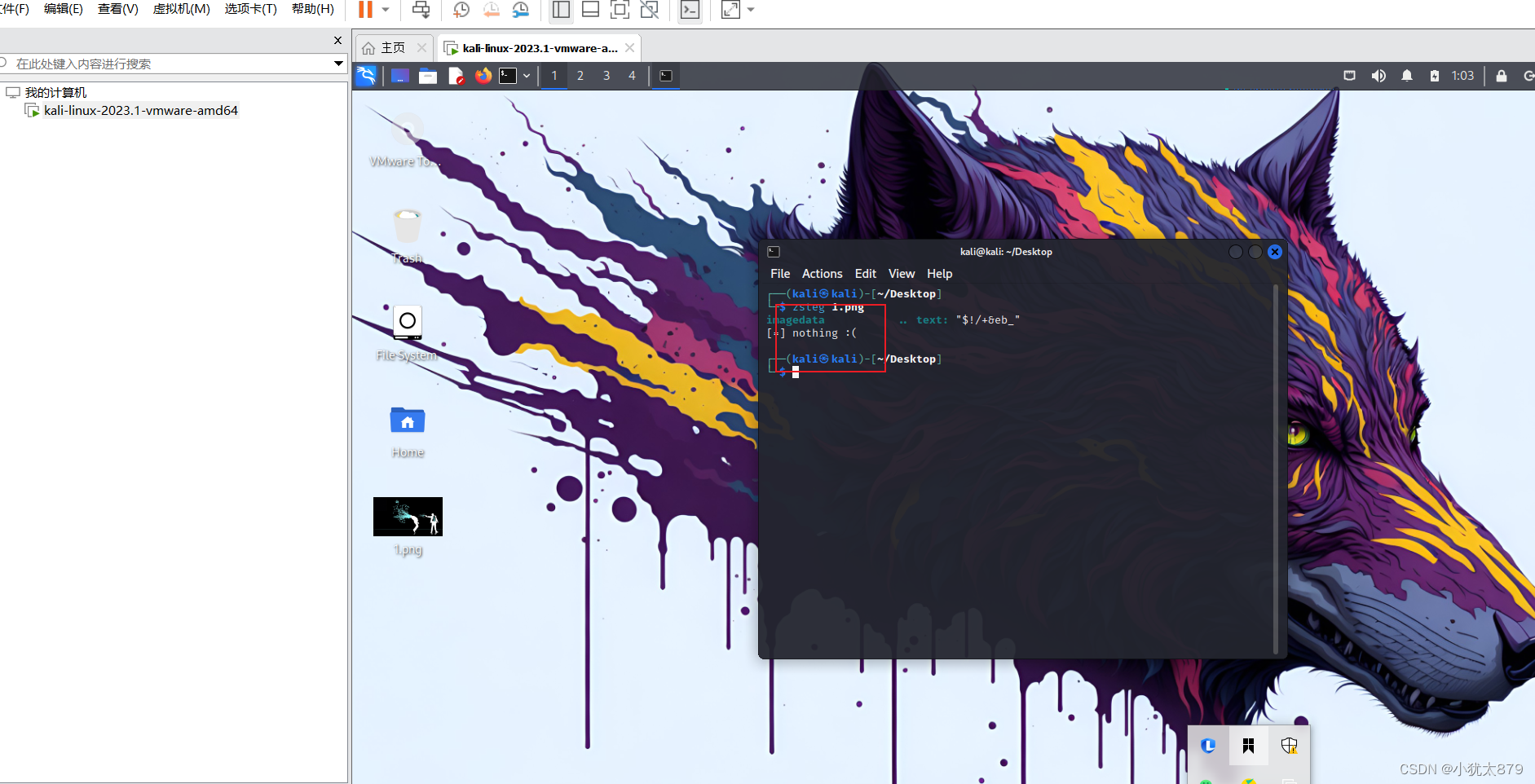

3,pure_color

题目给出空白图片

用winhex看无发现

用stegsolve查看发现flag

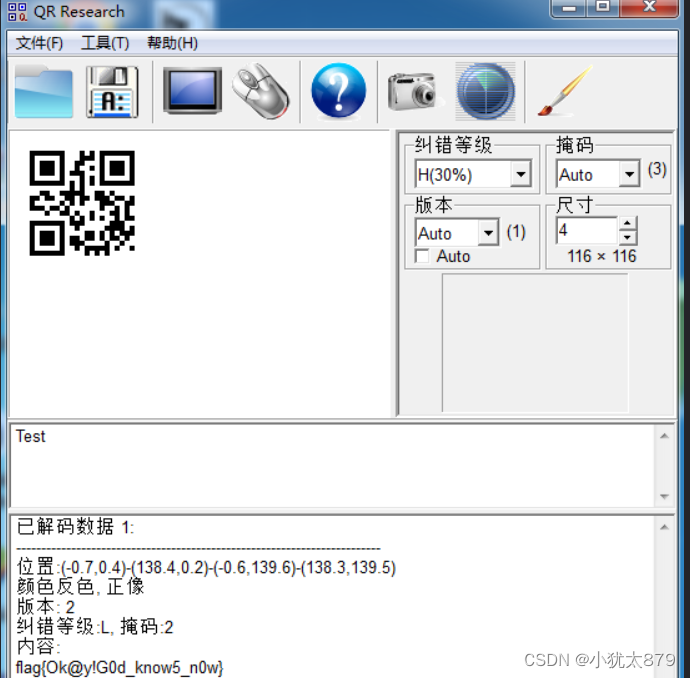

4,Erik-Baleog-and-Olaf

给出的是乱码用winhwx发现是png

用setgsolve得到一个二维码

扫出来得到flag

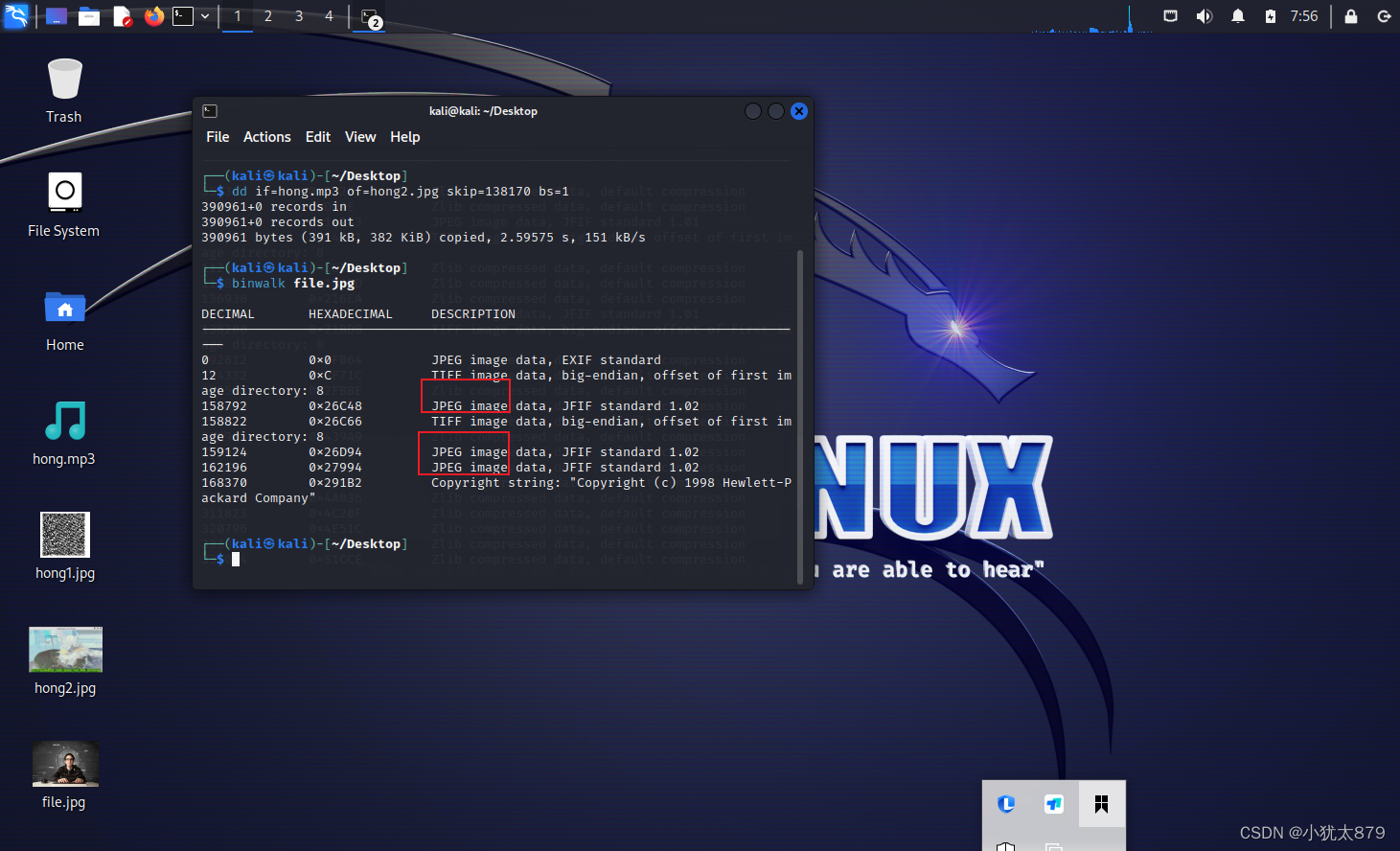

5,hong

给出一个音频

用winhex无发现

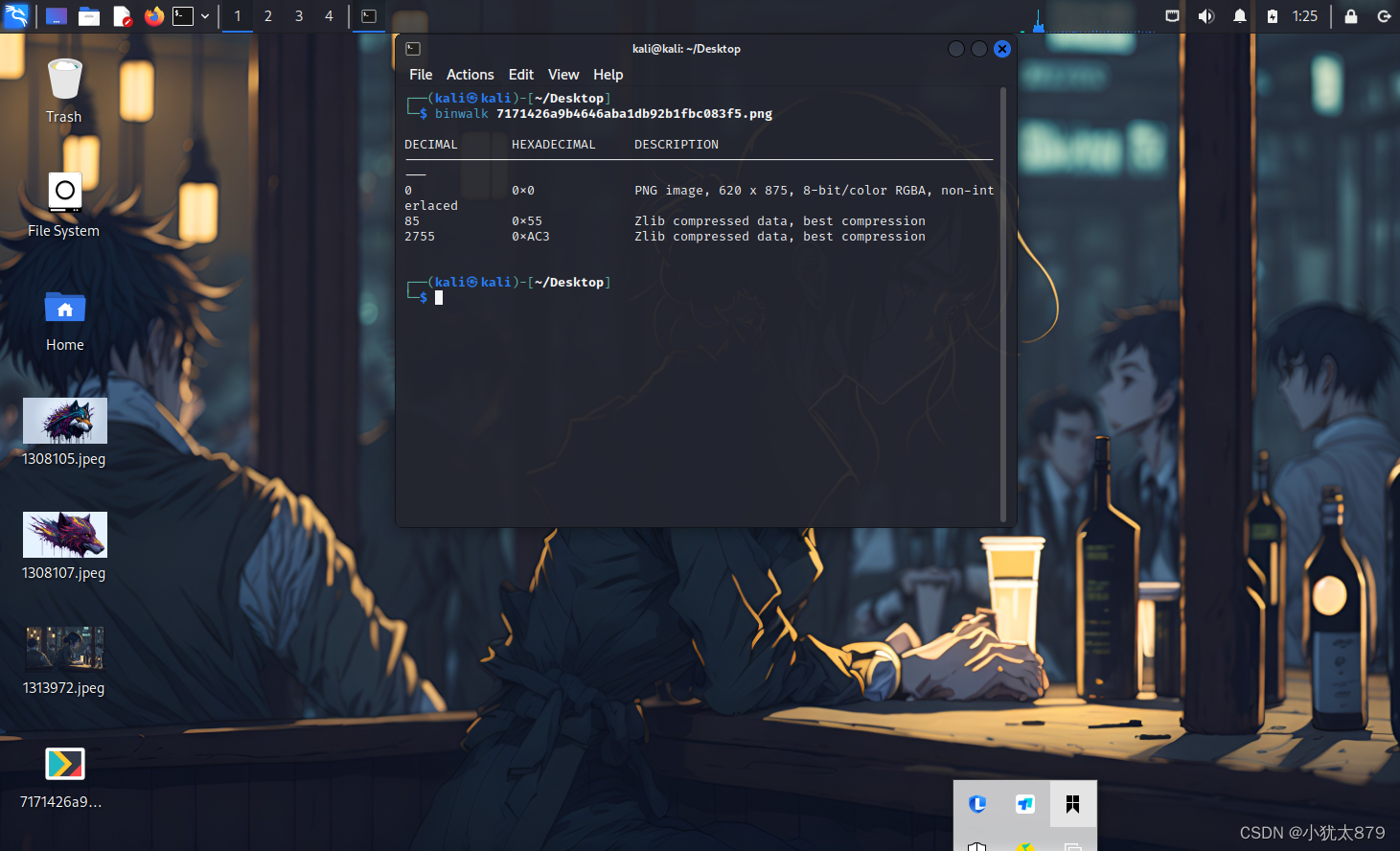

用binwalk分析发现两张图

foremost分离得两种照片

用 stegsolte查看得到flag

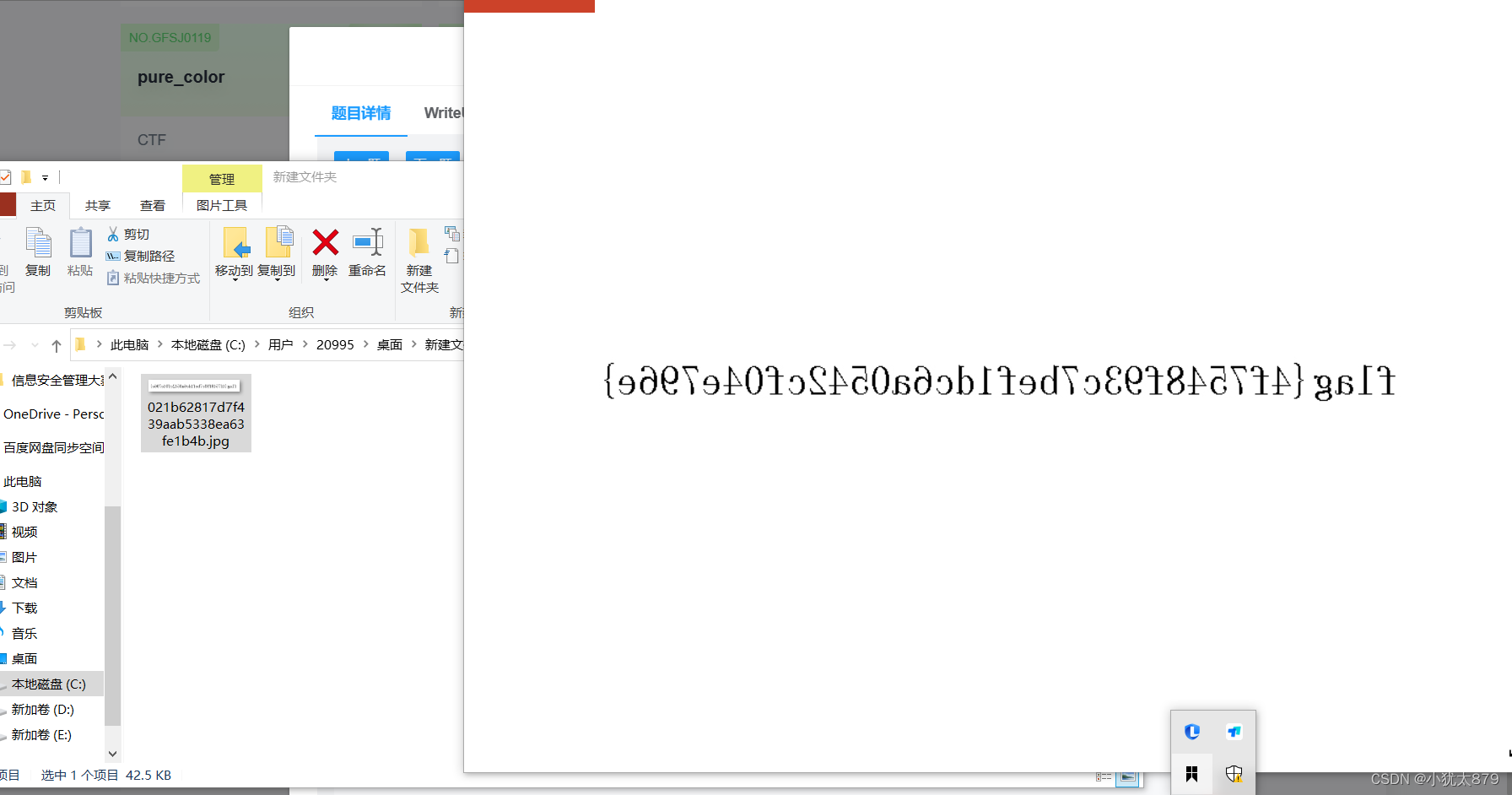

6,reverseMe

题目直接给出的flag

7, normal_png

用setslove没有发现

用binwalk有没有发现

用winhex发现高宽有点奇怪调下得到flag

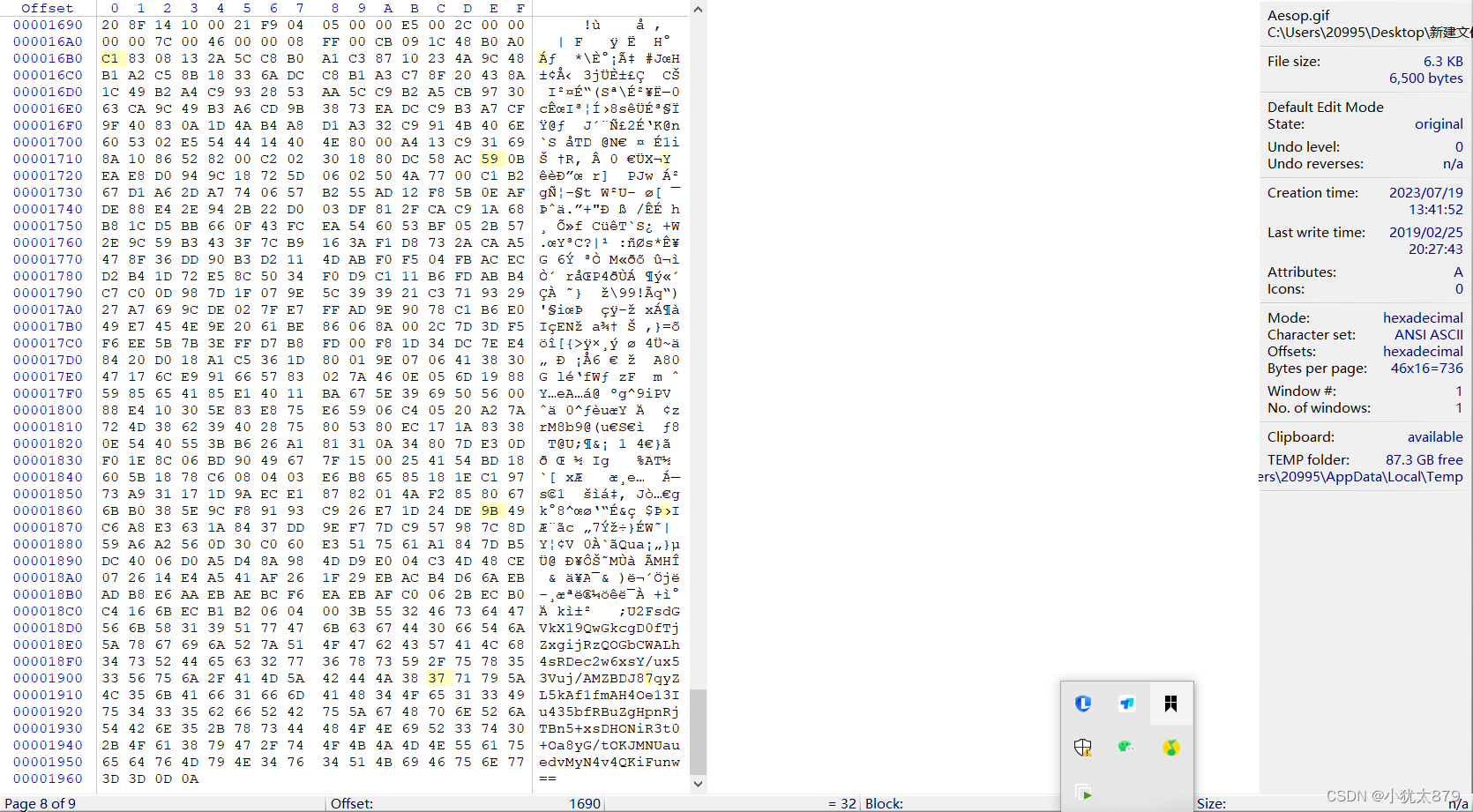

8,Aesop_secret

发现个gif文件直接找解帧拼接即可

用winhex在尾找到flag密文解密即可

9,misc_pic_again

用winhex无发现

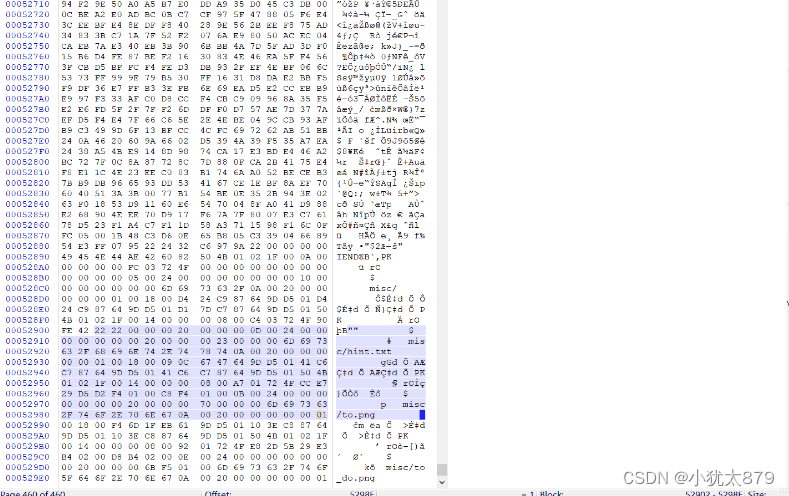

用stegsolve看是否为lsp隐写发现个pk导出zip

解压打开搜索得到flag

或用kali

10,a_good_idea

用setgsolve没有发现

用winhex发现有压缩包 也可以用binwalk

逆出来提示 试着去找到像素的秘密

看图片的详细信息时间一致 尝试将两种图片合成得到flag

看图片的详细信息时间一致 尝试将两种图片合成得到flag

11,Aesop_secret

给出一张gif动图可以用setgslove、解帧网站、kali

用winhex查看知道密文两次解密得到

12,

Winhex没有什么发现

用stegsolve发现lsp解密下得到flag

12,Let_god_knows

没有发现用stegsolve发现lsp隐写得到二维码

13,碎纸机11

得到一串碎片图片 改名 用工具在线多图合一拼图工具 - UU在线工具合成得到二维码

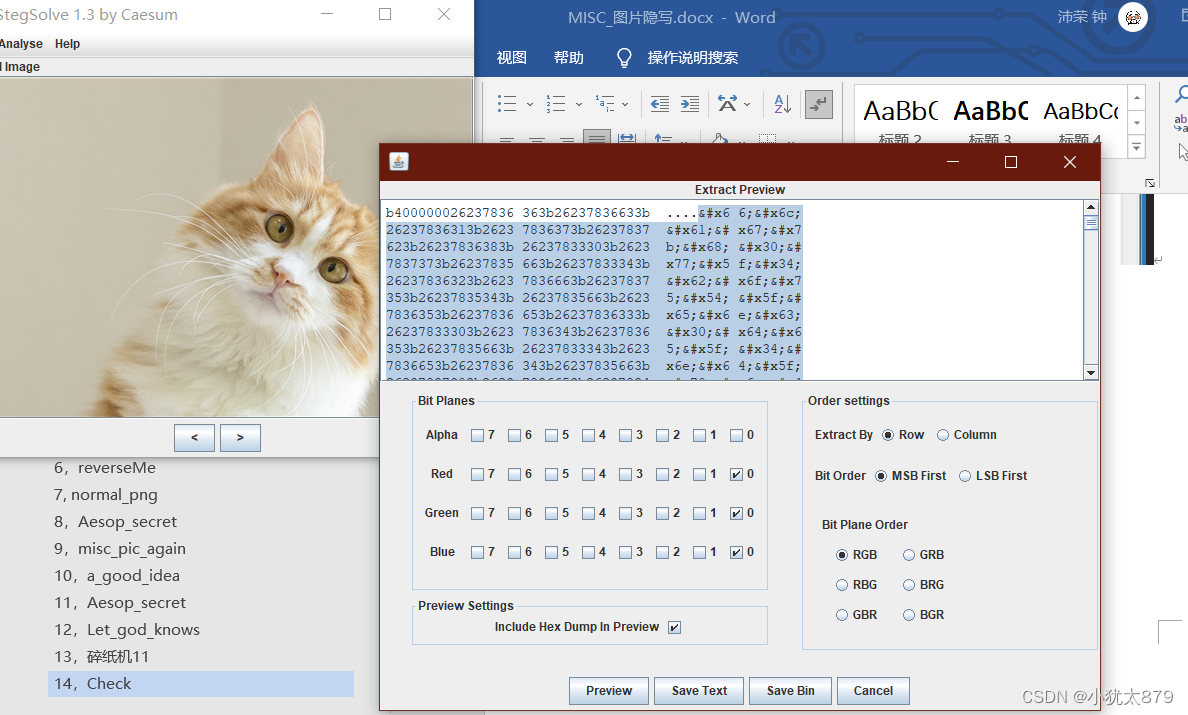

14,Check

用setgslove的lsp查看得到解密 html

15,看雪看雪看雪

解密得到(16转字符串)

提示Snow隐写 图片中有nfs流隐写 需要用7zip打开压缩包才能看到

用工具进去即可

16,MeowMeowMeow

在侧栏找到flag

17,Peekaboo

发现QQ按提示得到英雄 或者一个一个猜

18,BotW-

分离出来一个图片

发现是卡西语解密得到flag

19,misc1

题目提示一串字符串一看就是十六进制转ascll即可(数字和字母a-f)偏移128

cipher = “d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd”

print(’’.join([chr(int(cipher[i:i + 2], 16) - 128) for i in range(0,len(cipher), 2)]))

脚本

20,low

用stegsolve发现一点猫腻 另存为png扫出来

20,小小pdf

用binwalk发现三图 分离出来

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?