被别人攻击了,反击的最有效的方法是让他也遭受损失

如果你没办法让他遭受损失,他是会一直的找你的麻烦的

比如,他攻击你的网站,攻击的你服务器,反过来,你也可以对他进行攻击

如何才能知道他是谁呢?

首先你需要知道他的ip,然后你就能通过一系列操作拿到他的网站

拿到他的网站,你就可以进行你想要的操作了

简单给你说下这个技术的实现过程吧

首先,先扫一波开放端口

目标是Windows系统,Emmmmm,开放的服务属实有点少啊,姑且先记住,待会爆破之,尽可能晚点或者不去引起管理员的注意

0x03

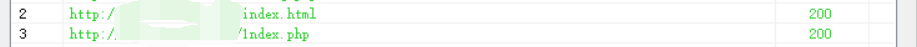

把目光转向web服务,扫一波目录

没扫两下。。。

嘛,这不是重点

挂上代理降低扫描频次继续搞,然而并没有得到啥子有用的信息。。。。

不过后台没找到,倒是找到了phpMyAdmin还是蛮惊喜的,but初步试探弱口令。。emmmm并没有什么卵子用

0x04

到这里好像只能通过爆破口令来尝试了,但是对于这类黑色网站,其管理者势必会迅速察觉,所以最好还是尝试从其他方式入手

旁站找了一波,没有收获,于是开始扫C段

存活主机还不少。。。于是慢慢的一个个找服务,发现一台开了web服务的机器上边有个很奇怪的文件

神tm的”1ndex.php”,打开之后是一个空白页,很迷

莫非是别人的webshell??

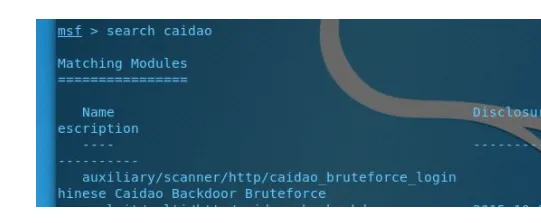

用metasploit的aux辅助模块爆破一波

Searchcaidao就能找到如图所示的模块,使用showoptions来查看需要配置的信息,填好主机以及uri后调节线程以及字典便可以直接开始爆破

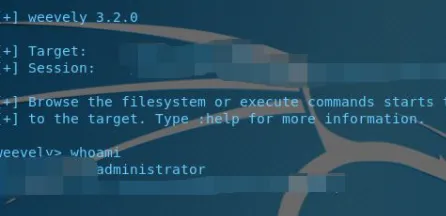

然后就拿到了shell权限

尝试rdp登上去,成功

到这里就结束了,然后想要做什么,就看你自己的意愿了

当然了,你要是被竞争对手攻击,需要我帮忙的话,可以参考下图找我交流

def recognition_captcha(data):

''' 识别验证码 '''

file_id = str(uuid.uuid1())

filename = 'captcha_'+ file_id +'.gif'

filename_png = 'captcha_'+ file_id +'.png'

if(data is None):

return

data = base64.b64decode(data.encode('utf-8'))

with open( filename ,'wb') as fb:

fb.write( data )

appid = 'appid' # 接入优图服务,注册账号获取

secret_id = 'secret_id'

secret_key = 'secret_key'

userid= 'userid'

end_point = TencentYoutuyun.conf.API_YOUTU_END_POINT

youtu = TencentYoutuyun.YouTu(appid, secret_id, secret_key, userid, end_point) # 初始化

# 拿到的是gif格式,而优图只支持 JPG PNG BMP 其中之一,这时我们需要 pip install Pillow 来转换格式

im = Image.open( filename)

im.save( filename_png ,"png")

im.close()

result = youtu.generalocr( filename_png , data_type = 0 , seq = '') # 0代表本地路径,1代表url

return result

def get_captcha(sessiona,headers):

''' 获取验证码 '''

need_cap = False

while( need_cap is not True):

try:

sessiona.get('知乎 - 有问题,就会有答案',headers=headers) # 拿cookie:_xsrf

resp2 = sessiona.get('https://www.zhihu.com/api/v3/oauth/captcha?lang=cn',headers=headers) # 拿cookie:capsion_ticket

need_cap = json.loads(resp2.text)["show_captcha"] # {"show_captcha":false} 表示不用验证码

time.sleep( 0.5 + random.randint(1,9)/10 )

except Exception:

continue

try:

resp3 = sessiona.put('https://www.zhihu.com/api/v3/oauth/captcha?lang=cn',headers=headers) # 拿到验证码数据,注意是put

img_data = json.loads(resp3.text)["img_base64"]

except Exception:

return

6356

6356

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?