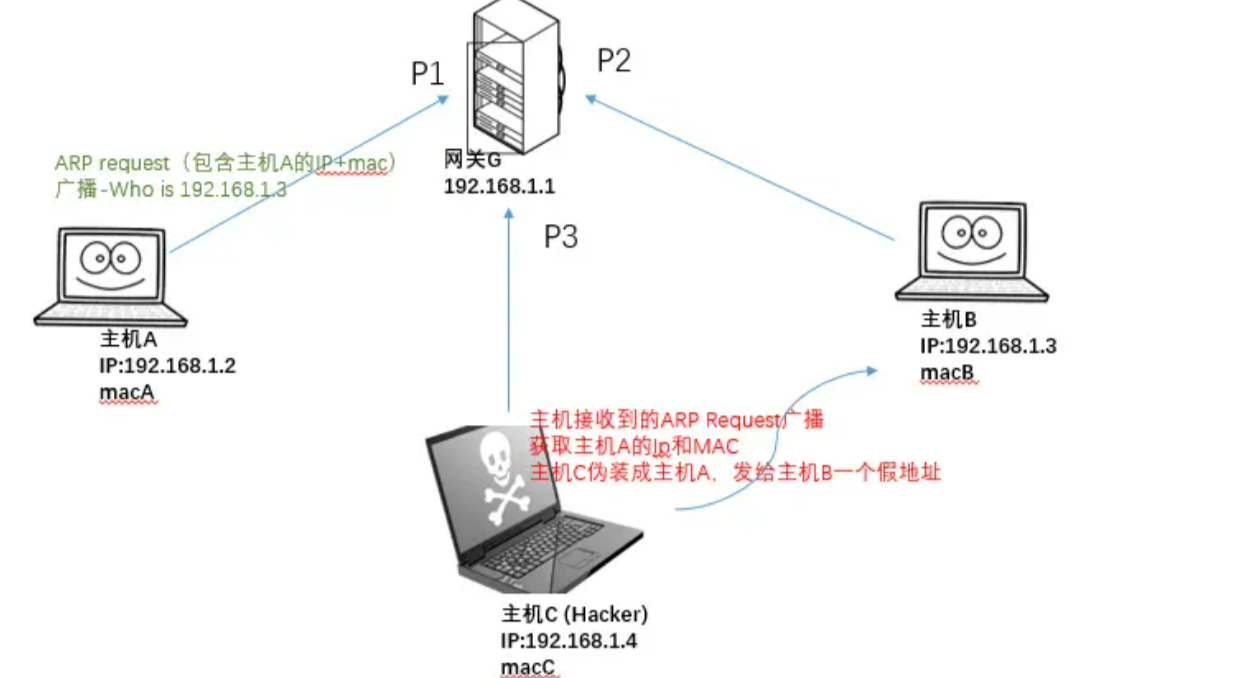

ARP欺骗原理

ARP协议是Address Resolution Protocol(地址解析协议)的缩写,在以太网中,网络设备之间互相通信是用MAC地址而不是IP地址

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。攻击者向电脑A发送一个伪造的ARP响应,告诉电脑A:电脑B的IP地址192.168.0.2对应的MAC地址是00-aa-00-62-c6-03,电脑A信以为真,将这个对应关系写入自己的ARP缓存表中,以后发送数据时,将本应该发往电脑B的数据发送给了攻击者。同样的,攻击者向电脑B也发送一个伪造的ARP响应,告诉电脑B:电脑A的IP地址192.168.0.1对应的MAC地址是00-aa-00-62-c6-03,电脑B也会将数据发送给攻击者。至此攻击者就控制了电脑A和电脑B之间的流量,他可以选择被动地监测流量,获取密码和其他涉密信息,也可以伪造数据,改变电脑A和电脑B之间的通信内容。

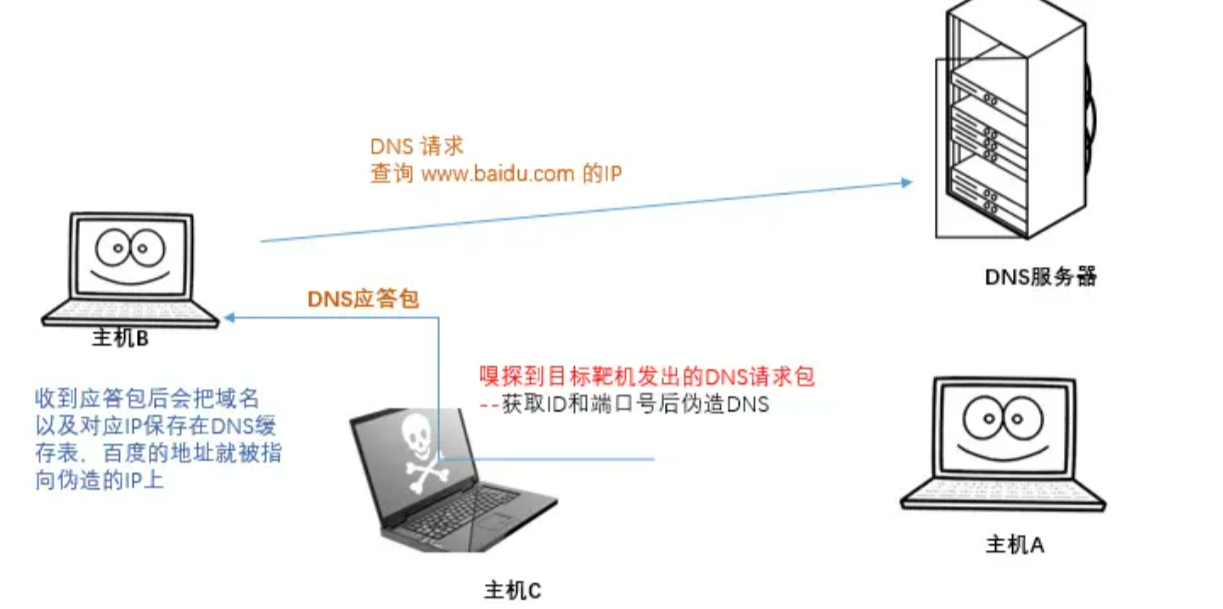

DNS劫持原理

DNS劫持:首先欺骗者向目标机器发送构造好的ARP应答数据包(见ARP欺骗原理)

ARP欺骗成功后,嗅探到对方发出的DNS请求数据包,分析数据包取得ID和端口号后,向目标发送自己构造好的一个DNS返回包,对方收到DNS应答包后,发现ID和端口号全部正确,即把返回数据包中的域名和对应的IP地址保存进DNS缓存表中,而后来的当真实的DNS应答包返回时则被丢弃。

实验步骤

ettercap劫持设置

步骤一:靶机准备如下

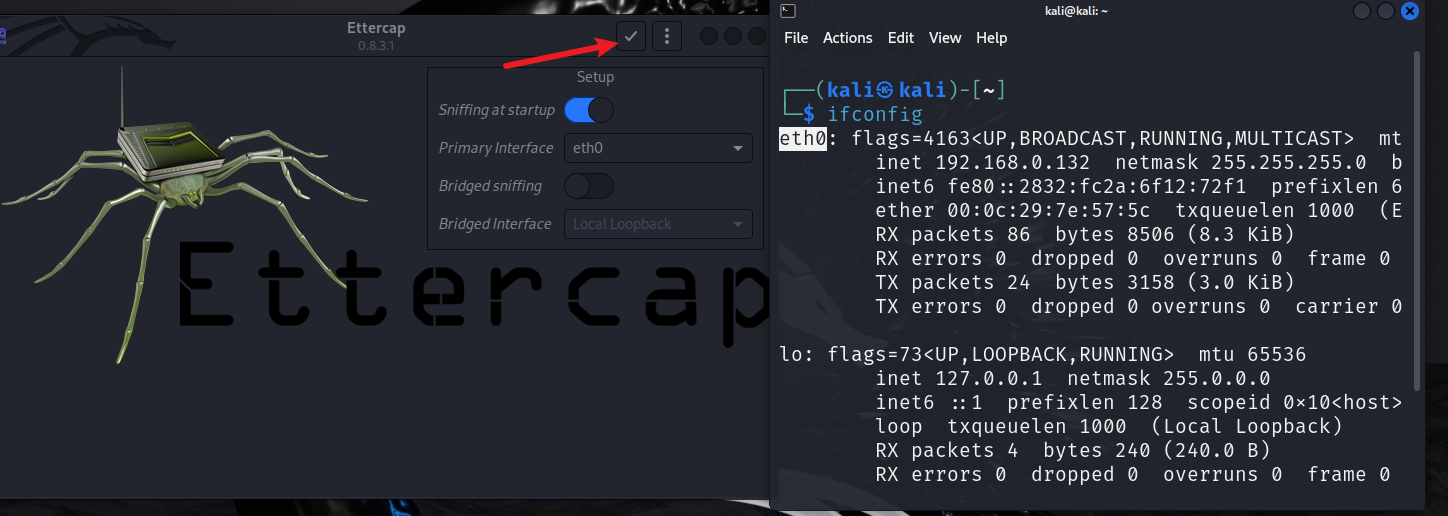

攻击机kali:192.168.0.132

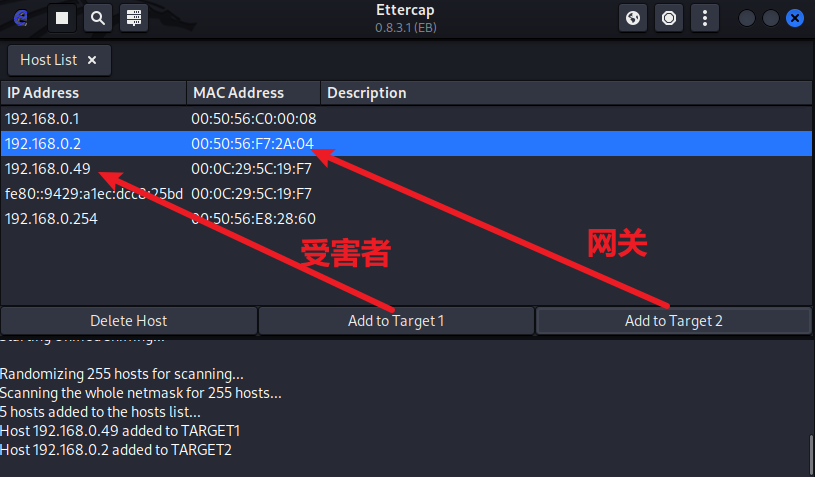

受害者机器:192.168.0.49

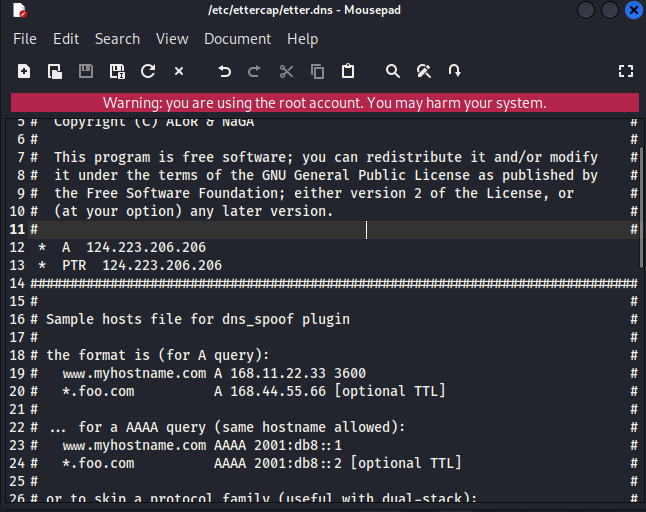

步骤二:

更改DNS解析,解析到到钓鱼IP 124.223.206.206

sudo mousepad /etc/ettercap/etter.dns

* A 124.223.206.206

* PTR 124.223.206.206

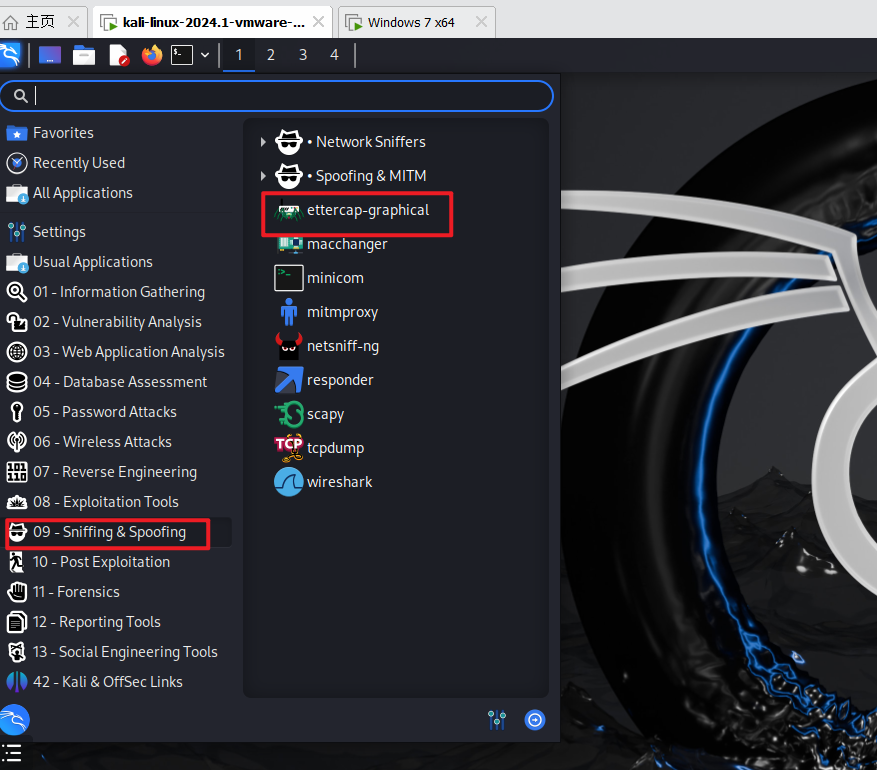

ettercap劫持利用

输入密码 kali

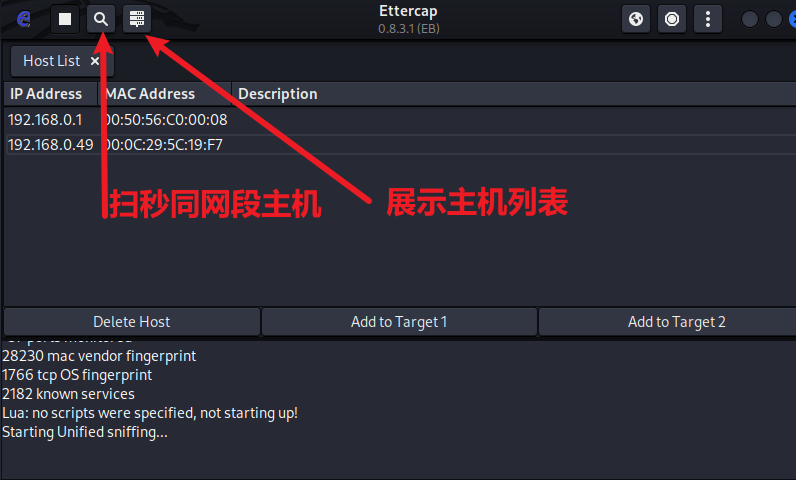

步骤一:打开ettercap,点击Accept,点击host list打开列表页面,再点击 Scan for host 进行局域网探测扫描。

步骤二:配置需要劫持的IP地址

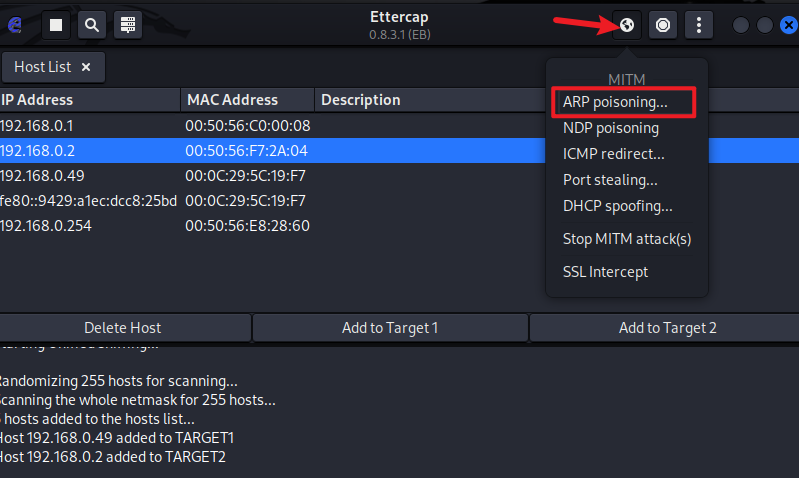

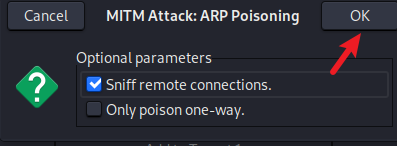

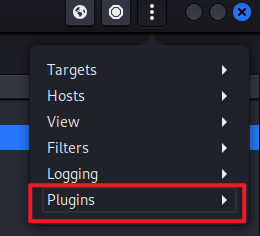

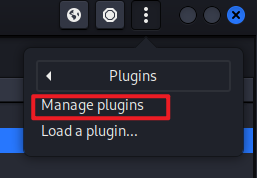

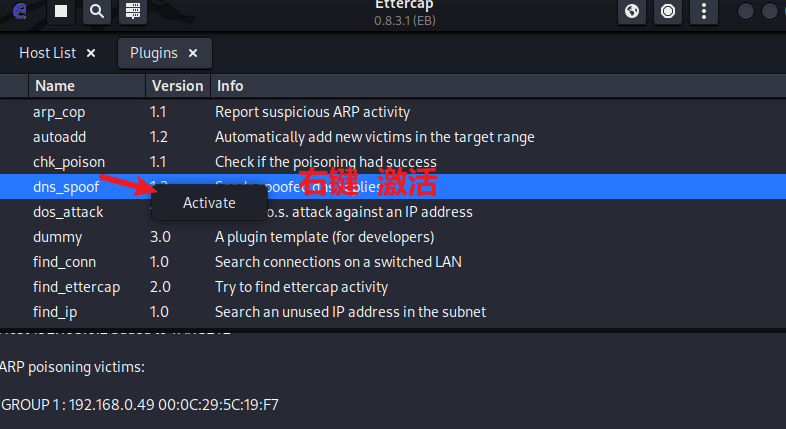

步骤三:打开APR欺骗,进行dns劫持。

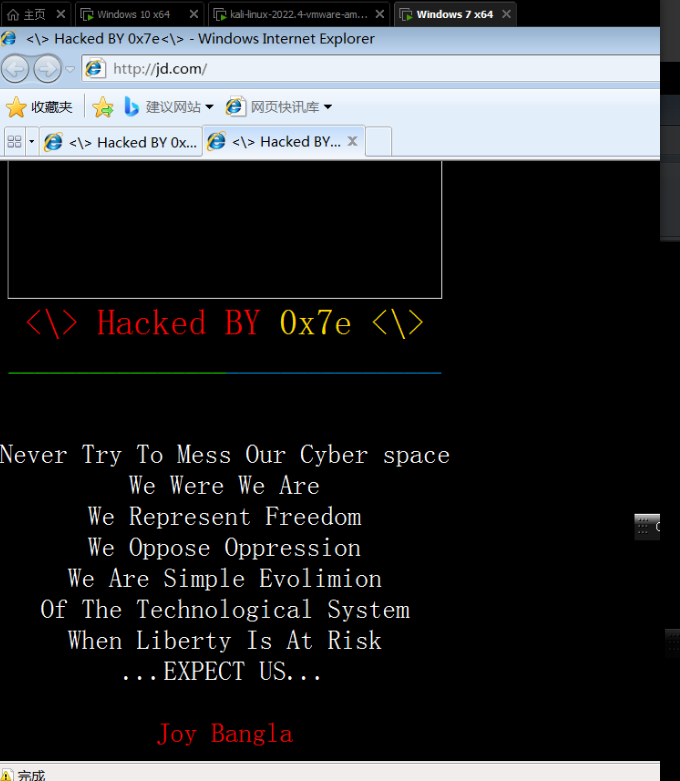

步骤四:被攻击网站随意访问一个网站都会被劫持到钓鱼网站。

好小子,离成功又近一步!!!!

341

341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?