前言

该文章为学习使用,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!如有侵权,请私信联系作者删除~

需求

目标网站:endata

爬取响应数据

步骤

1、抓包分析

2、定位加密位置和分

3、扣JS,还原加密算法

正文

一、抓包分析

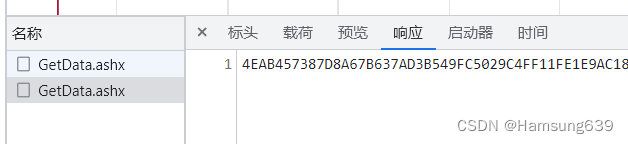

通过抓包分析,可以看到只有返回的数据是一段密文。那么我们只要破解返回的数据即可获取到我们想要的数据

二、定位加密算法

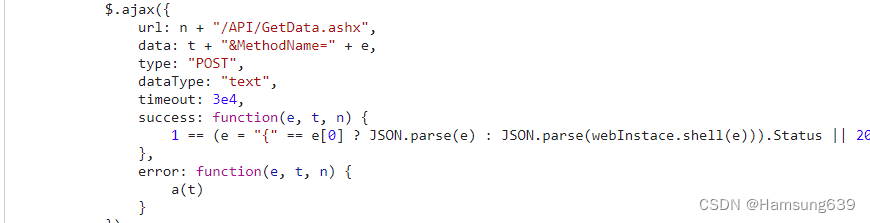

查看当前栈堆,进入PostAPI

可以看到此处发起了一个ajax请求,且后缀是GetData.ashx。我们就可以猜到这个请求时用来获取数据的。且大概率服务器返回的密文会在这里解密。继续下断点分析

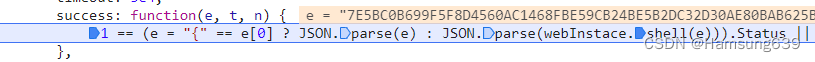

可以看到此时我们传入的e是我们的密文数据

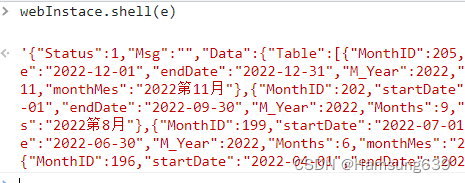

通过调用webInstace.shell(e)方法,我们可以对密文解密,而且是我们想要的数据内容。

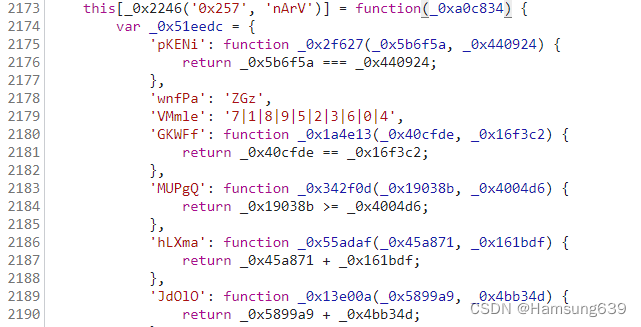

进入方法可以看到对代码进行了混淆,因为该JS文件也就2000多行,我们直接整块复制。

webInstace = new webDES() 代码最后有一个对对象进行了一个实例化,所以我们直接调用webInstace.shell()方法就可以了

运行的时候会报错:navigator is not defined,我们需要补一个’userAgent’环境

完整代码

import subprocess

from functools import partial

subprocess.Popen = partial(subprocess.Popen, encoding='utf-8')

import requests

import execjs

url = 'https://www.endata.com.cn/API/GetData.ashx'

data = {

"startTime": "2023-01-01",

"MethodName": "BoxOffice_GetMonthBox"

}

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36'

}

resp = requests.post(url=url, data=data, headers=headers)

print(resp.text)

with open('02艺恩响应数据解密.js', encoding='utf-8') as f:

eclt = execjs.compile(f.read())

result = eclt.call('decode', resp.text)

print(result)

最后

JS接口可联系作者,欢迎联系作者交流更多

1876

1876

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?