1、什么是ids?

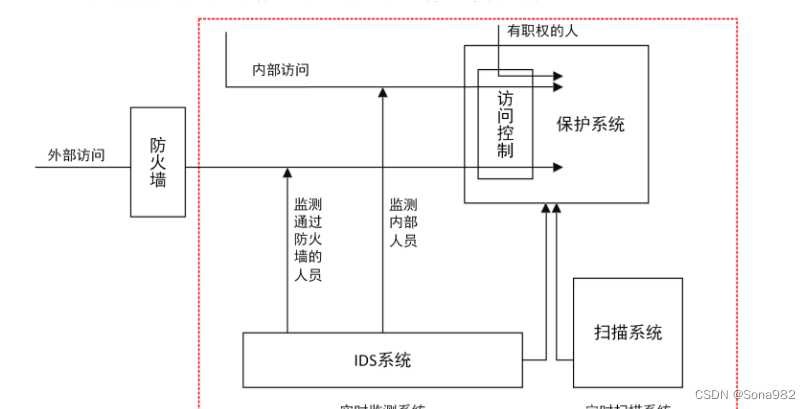

IDS是入侵检测系统(Intrusion Detection System)的缩写。它是一种安全技术,用于监视计算机网络或系统中的网络流量和活动,以识别潜在的恶意行为或入侵尝试。IDS可以通过分析网络数据包、审查日志文件、检测异常行为或特定的攻击模式来提供网络安全防护。当IDS检测到可疑活动时,它可以触发警报、记录事件或采取其他相应措施,以便管理员进一步调查并采取措施应对潜在的安全威胁。IDS通常与防火墙、入侵预防系统(IPS)等其他安全措施结合使用,以增强网络的安全性和防护能力。

2、IDS和防火墙有什么不同?

IDS(入侵检测系统)和防火墙在网络安全中扮演不同的角色,下面是它们之间的主要区别:

(1) 功能:防火墙主要用于控制网络通信流量的进出,它基于预定义的规则集来允许或阻止特定的数据包通过网络边界。防火墙可以实现访问控制、地址转换和网络地址翻译等功能。而IDS则专注于监测和分析网络流量,检测潜在的入侵行为或安全事件。

(2) 工作原理:防火墙运行于网络边界,依靠规则对数据包进行筛选和策略控制。它检查数据包头部信息、源地址、目标地址和端口等,基于这些信息判断是否允许或拒绝数据包通过。IDS则通过监听网络流量,分析数据包的内容和行为,检测可能的入侵行为,如异常连接、恶意软件或攻击模式等。

(3) 反应能力:防火墙通常采取主动的阻断措施,根据事先设定的规则拦截或阻止潜在的威胁。IDS则更多地用于被动检测和报警,识别潜在的入侵或异常后,会发出警报通知管理员,以便进一步的调查和应对。

(4) 部署位置:防火墙一般位于网络的边界或内部关键位置,以保护整个网络。IDS可以部署在网络的不同位置,用于监测特定的主机、子网或整个网络。

(5) 监测粒度:防火墙通常基于网络层和传输层信息进行判断,对内部数据包的内容检查有限。IDS则更为强大,可以检测和分析更深层次的数据包内容,甚至进行应用层的检测。

综上所述,防火墙主要用于网络流量的筛选和控制,而IDS则更专注于检测和报警。一般来说,防火墙和IDS应该结合使用,以提高网络安全的整体防护能力。

3、IDS工作原理?

IDS(入侵检测系统)的工作原理可以分为两个主要步骤:监测和分析。

1. 监测流量:IDS通过监听网络流量来获取数据包,可以在网络交换机、路由器、入侵检测传感器等位置进行部署。IDS可以采用两种不同的监测方式:

- 签名检测:IDS使用预定义的签名或规则集来匹配已知的攻击模式或恶意行为。当数据包与任何已知的签名匹配时,IDS会触发警报并采取相应措施。

- 异常检测:IDS通过建立正常网络活动的基准模型,监测和分析异常行为。它会对网络流量、主机活动、协议使用等进行建模,如果发现与预期模型不符的活动,就会发出警报。

2. 分析流量:IDS获取到网络流量后,会进行进一步的分析来确定是否存在入侵行为或安全事件。这个过程通常包括以下几个步骤:

- 解码和重组:IDS会对数据包进行解码,重组分片或片段,以确保能够完整地分析和理解数据包的内容。

- 协议分析:IDS会解析数据包中的协议信息,如IP地址、端口、协议类型等,并根据定义好的规则进行匹配和分析。

- 异常检测:IDS会使用正常行为的基准模型,检测所有可能的异常行为,如异常流量、异常主机活动、异常协议使用等。

- 签名匹配:IDS会将数据包与已知的攻击模式签名进行比对,如果匹配到相应的签名,即可判定为已知攻击,并触发警报。

- 合并和告警:IDS将处理过的数据包和分析结果进行合并,并根据配置的策略进行警报或日志记录。管理员可以根据警报信息采取进一步的操作。

需要明确的是,IDS主要是被动的检测和监测系统,它可以提供实时的警报和日志,但无法主动阻止或阻断攻击。在实际应用中,IDS通常与其他安全措施(如防火墙、入侵防御系统等)结合使用,以提供更全面的网络安全防护。

4、IDS的主要检测方法有哪些详细说明?

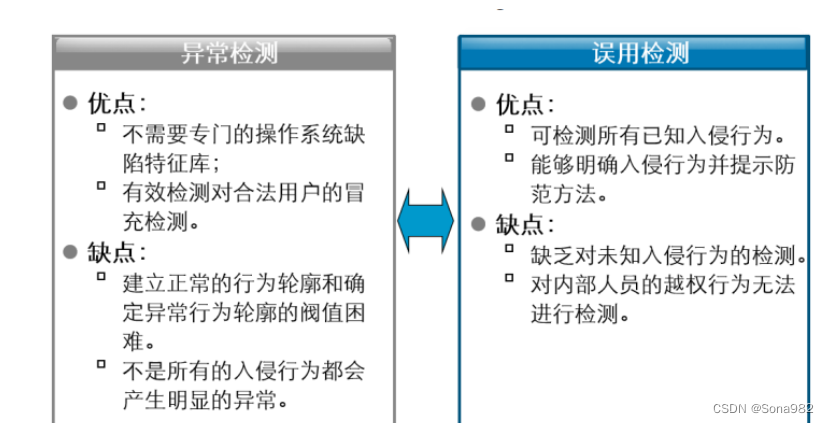

(1)异常检测

异常检测是一种基于正常行为模型进行分析的方法。IDS通过建立关于正常网络流量、主机活动或协议使用等的基准模型,来检测与预期模型不一致的行为。它可以识别出未知的攻击或新出现的恶意行为,对于未知攻击具备一定的检测能力。异常检测无需事先了解具体攻击的特征,因此对新的威胁具有一定的适应性。

(2)误用检测

误用检测又称特征检测,是IDS中的一种常见方法,该方法旨在识别已知的攻击模式或恶意行为。它基于对已知的攻击特征的匹配,以识别网络流量中存在的已知攻击。

二者优缺点

5、IDS的部署方式有哪些?

(1)网络边界部署:IDS可以直接部署在网络边界位置,如防火墙、路由器或交换机上。这种部署方式可以监测并分析进出网络的流量。它可以帮助及早发现外部攻击、恶意流量或入侵尝试,并提供相应的防护措施。

(2)内部网段部署:IDS可以部署在内部网络中的关键位置,如内部交换机、服务器网络或数据中心内部。这种部署方式能够监测内部网络中的流量和主机活动,帮助发现内部威胁或恶意行为,如内部黑客、恶意软件传播等。

(3)主机端部署:IDS可以直接部署在主机上,对主机活动进行监测和分析。这种部署方式可以帮助发现主机级别的入侵行为,如恶意软件、僵尸网络和内存攻击等。

(4)旁挂:需要在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像到IDS旁挂口。 也可以使用集线器、分光器实现流量复制。

6、IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

在IDS中,"签名"是指已知攻击模式或恶意行为的特征。签名可以是特定攻击的模式、恶意软件的特征码、协议字段的异常使用、网络流量的异常模式等。IDS使用签名来进行检测,通过匹配流量或活动与已知的签名进行比较,以识别潜在的入侵行为。

签名过滤器是IDS中的一个组件,负责检测网络流量或主机活动是否与已知的签名匹配。它使用签名库中的规则或特征进行匹配筛选,以确定是否存在恶意行为。当流量或活动与签名匹配时,签名过滤器将触发警报,通知管理员有潜在的入侵尝试。

例外签名配置是一种IDS的配置选项,用于处理特定情况下的例外情况。在某些情况下,已知的签名可能会误报或导致误报的情况。通过例外签名配置,管理员可以定义一些例外规则,指定特定的条件或上下文,以排除特定流量或活动的签名匹配。这样可以减少误报,并提高系统的可靠性和准确性。

3167

3167

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?