1.什么是防火墙

防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。因其隔离、防守的属性,灵活应用于网络边界、子网隔离等位置, 具体如企业网络出口、大型网络内部子网隔离、数据中心边界等等。

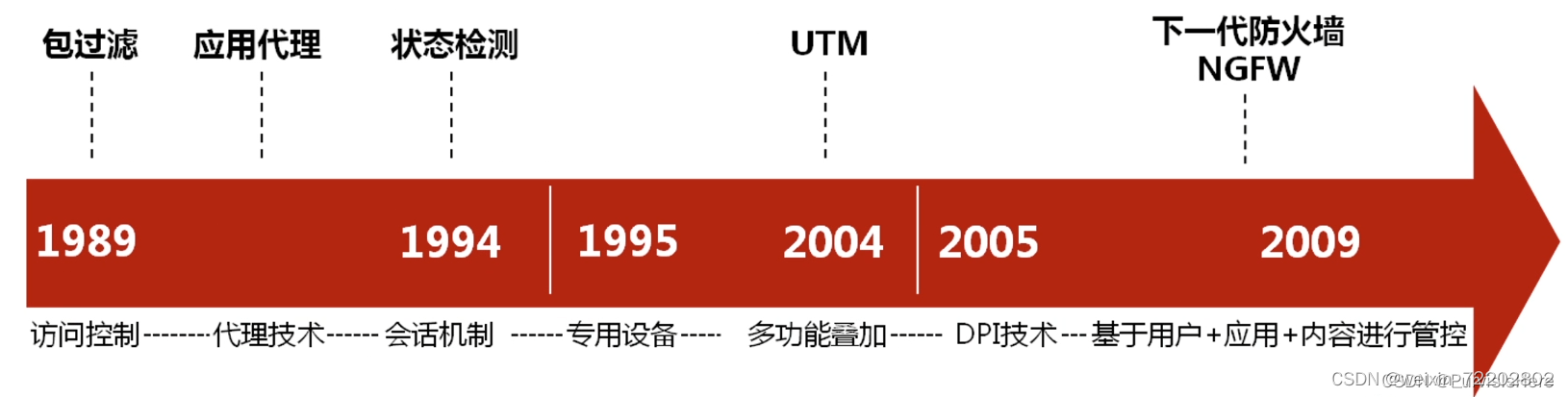

2.防火墙的发展史

3、防护墙的分类

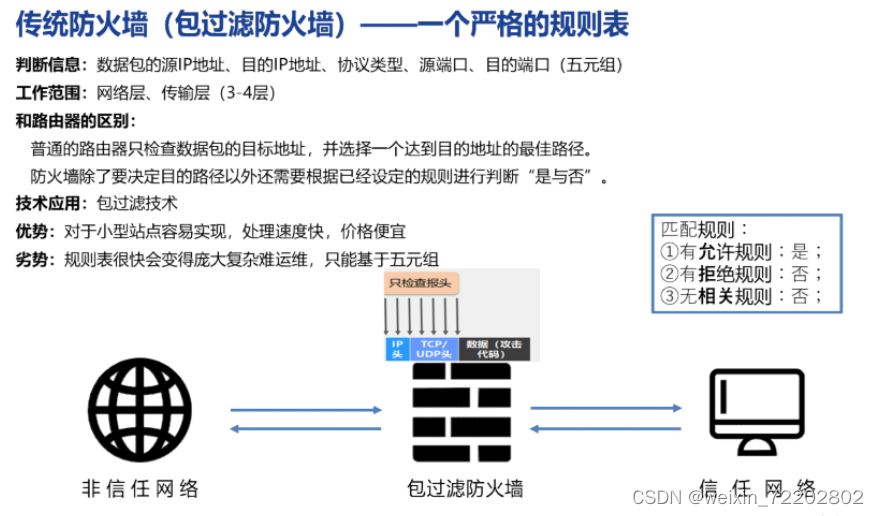

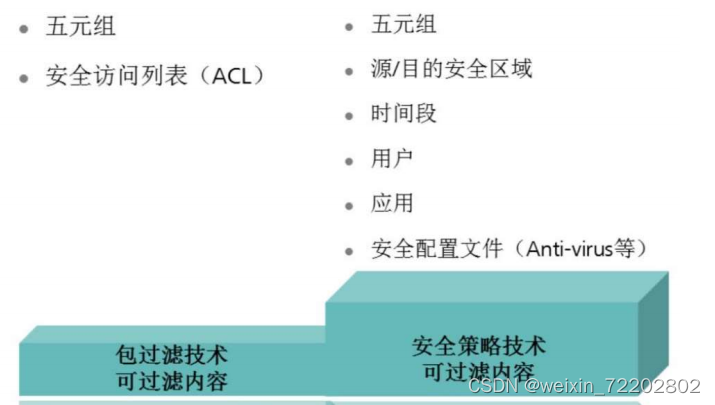

1.包过滤防火墙

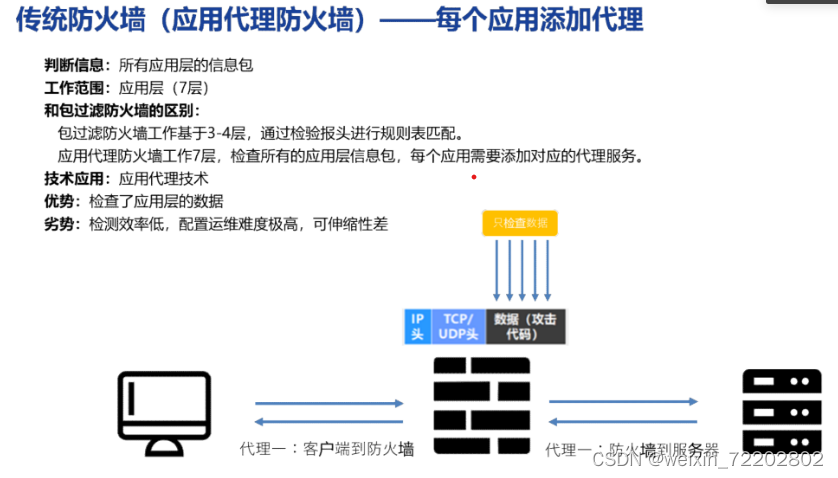

2.传统防火墙(应用代理)

3.传统防火墙(状态检测)

5.传统防火墙(UTM)

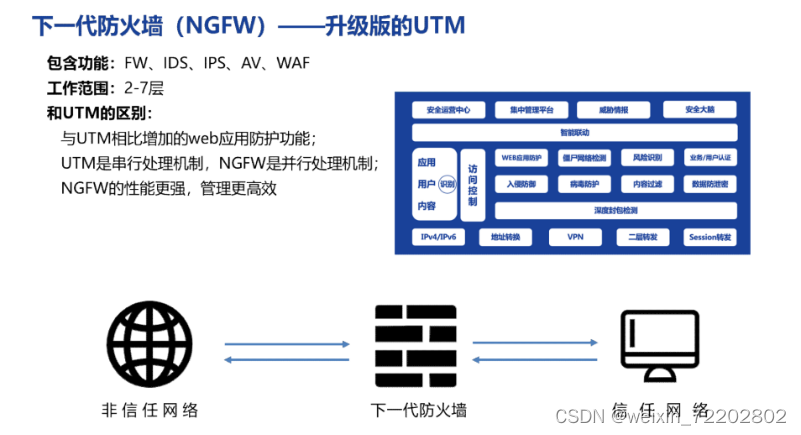

UTM缺点:在UTM中,各功能模块是串联工作,所以,检测效率并没有得到提升。但是,因为继承在了一 台设备中,所以,维护成本得到降低

FW、IDS、IPS、AV等技术

6.下一代防火墙

4.防火墙的安全区域

防火墙通过接口来连接网络,将接口划分到安全区域后,通过接口就把安全区 域和网络关联起来。通常说某个安全区域,就可以表示该安全区域中接口所连接的网络。 通过安全区域,防火墙上划分出了等级森严、关系明确的网络,防火墙成为连接各个网络的 节点。以此为基础,防火墙就可以对各个网络之间流动的报文进行安全检查和实施管控策略。

华为防火墙产品上默认已经为大家提供了三个安全区域,分别是 Trust、DMZ 和 Untrust,光 从名字看就知道这三个安全区域很有内涵:

Trust 区域,该区域内网络的受信任程度高,通常用来定义内部用户所在的网络。

DMZ 区域,该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络。 Untrust 区域,该区域代表的是不受信任的网络,通常用来定义 Internet 等不安全的网络

安全级别,用 1~100 的 数字表示,数字越大,则代表该区域内的网络越可信。

5.防火墙安全策略

6.防火墙的用户认证

防火墙管理员登录认证 --- 检验身份的合法性,划分身份权限

用户认证 --- 上网行为管理的一部分

用户,行为,流量 --- 上网行为管理三要素

(1)用户认证的分类

上网用户认证 --- 三层认证 --- 所有的跨网段的通信都可以属于上网行为。正对这些行 为,我们希望将行为和产生行为的人进行绑定,所以,需要进行上网用户认证。

入网用户认证 --- 二层认证 --- 我们的设备在接入网络中,比如插入交换机或者接入wifi 后,需要进行认证才能正常使用网络。

接入用户认证 --- 远程接入 --- VPN --- 主要是校验身份的合法性的

(2)认证方式

本地认证--- 用户信息在防火墙上,整个认证过程都在防火墙上执行

服务器认证 --- 对接第三方服务器,防火墙将用户信息传递给服务器之后,服务器将认证结果返回,防火墙执行对应的动作即可

单点登录 --- 和第三方服务器认证类似。

2.认证域

认证域作用:决定认证的方式和组织结构,不同的认证域之间是或的关系

登录名 --- 作为登录凭证使用,一个认证域下不能重复

显示名 --- 显示名不能用来登录,只用来区分和标识不同的用户。如果使用登录名区分,则也可以不用写显示名。显示名可以重复

账号过期时间 --- 可以设定一个时间点到期,但是,如果到期前账号已登录,到期后,防火墙不会强制下线该用户

允许多人同时使用该账号登录:

私有用户 --- 仅许一个人使用,第二个人使用时,将顶替到原先的登录

公有用户 --- 允许多个人同时使用一个账户

IP/MAC绑定--- 用户和设备进行绑定 (P地址/MAC地址)

绑定方式:

单向绑定 --- 该用户只能在这个IP或者这个MAC或者这个IP/MAC下登录,但是,其他用户可以在该设备下登录

双向绑定 --- 该用户只能在绑定设备下登录,并且该绑定设备也仅允许该用户登录

安全组和用户组的区别 --- 都可以被策略调用,但是,用户组在调用策略后,所有用户组成员以及子用户组都会生效,而安全组仅组成员生效,子安全组不生效

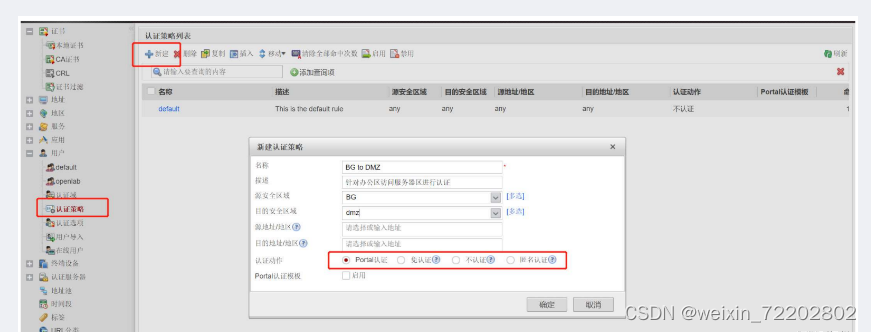

3.认证策略

Portal--- 这是一种常见的认证方式。我们一般见到的网页认证就是portal认证。我们做上网认证,仅需要流量触发对应的服务时,弹出窗口,输入用户名和密码进行认证

免认证--- 需要在IP/MAC双向绑定的情况下使用,则对应用户在对应设备上登录时,就可以选择免认证,不做认证。

选择匿名认证,则登录者不需要输匿名认证 --- 和免认证的思路相似,认证动作越透明越好,入用户名和密码,直接使用IP地址作为其身份进行登录。

防火墙的NAT

静态NAT --- 一对一

动态NAT --- 多对多

NAPT --- 一对多的NAPT --- easy ip --- 多对多的NAPT

服务器映射

源NAT --- 基于源IP地址进行转换。我

们之前接触过的静态NAT,动态NAT,NAPT都属于源NAT,都是针对源IP地址进行转换的。源NAT主要目的是为了保证内网用户可以访问公网

目标NAT --- 基于目标IP地址进行转换。我们之前接触过的服务器映射就属于目标NAT。是为了保证公网用户可以访问内部的服务器

双向NAT --- 同时转换源IP和目标IP地址

源NAT是在安全策略之后执行。

配置黑洞路由

配置黑洞路由 --- 黑洞路由即空接口路由,在NAT地址池中的地址,建议配置达到这个地址指向空接口的路由,不然,在特定环境下会出现环路。(主要针对地址池中的地址和出接口地址不再同一个网段中的场景。)

允许端口地址转换决定了使用的是动态NAT还是NAPT的逻辑

display firewall server-map //查看server-map表

动态NAT创建完后,触发访问流量后会同时生成两条server-map的记录,其中一条是反向记录。反向记录小时前,相当于是一条静态NAT记录,外网的任意地址,在安全策略放通的情况下,是可以访问到内网的设备。

基于端口的NAT转换,是不会生成server-map表的。

NAT类型 --- 五元组NAT --- 针对源IP,目标IP,源端口,目标端口,协议 这五个参数识别出的数据流进行端口转换

三元组NAT --- 针源IP,源端口,协议 三个参数识别出的数据流进行端口转换

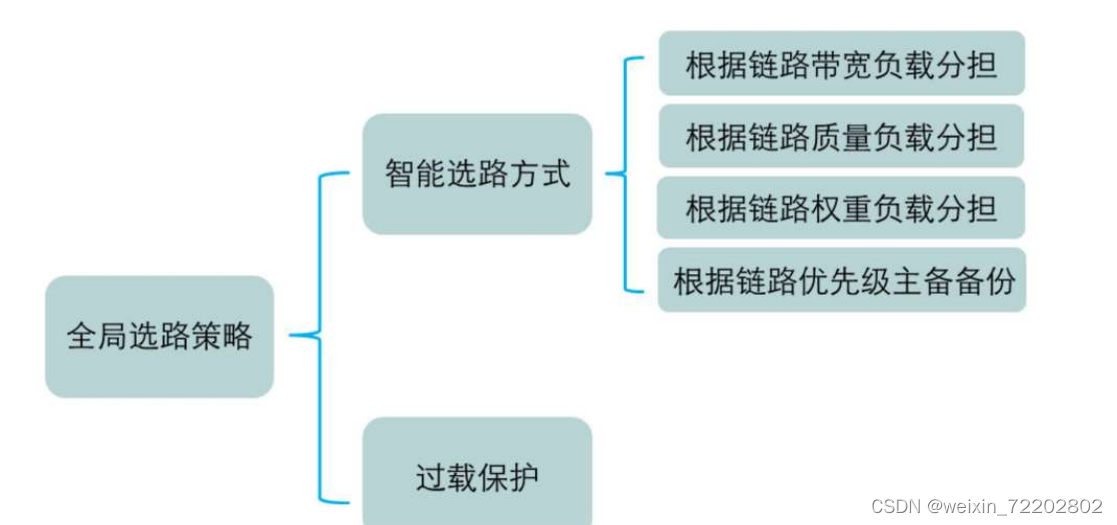

本文详细介绍了防火墙的基本概念、发展历史,包括包过滤、传统防火墙(状态检测、UTM)和下一代防火墙。重点讨论了安全区域划分、安全策略、用户认证、NAT转换(静态、动态、NAPT)以及智能选路和策略路由的原理。

本文详细介绍了防火墙的基本概念、发展历史,包括包过滤、传统防火墙(状态检测、UTM)和下一代防火墙。重点讨论了安全区域划分、安全策略、用户认证、NAT转换(静态、动态、NAPT)以及智能选路和策略路由的原理。

2918

2918

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?