1.使⽤Wireshark查看并分析靶机桌⾯下的capture.pcapng数据包⽂件,找到⿊客的IP地址, 并将⿊客的IP地址作为Flag值(如:172.16.1.1)提交;

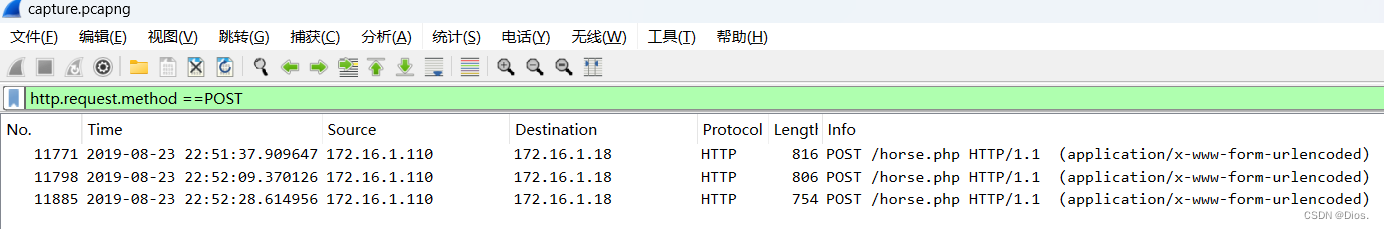

用http.request.method ==POST过滤发现爆破请求都是从192.16.1.110发向192.16.1.18,

因此知道黑客攻击机ip为192.16.1.110,服务器ip为192.16.1.18。

FLAG: 172.16.1.110 2.继续分析capture.pcapng数据包⽂件,找出⿊客通过⼯具对⽬标服务器的哪些服务进⾏了 密码暴⼒枚举渗透测试,将服务对应的端⼝依照从⼩到⼤的顺序依次排列作为Flag值(如: 77/88/99/166/1888)提交;

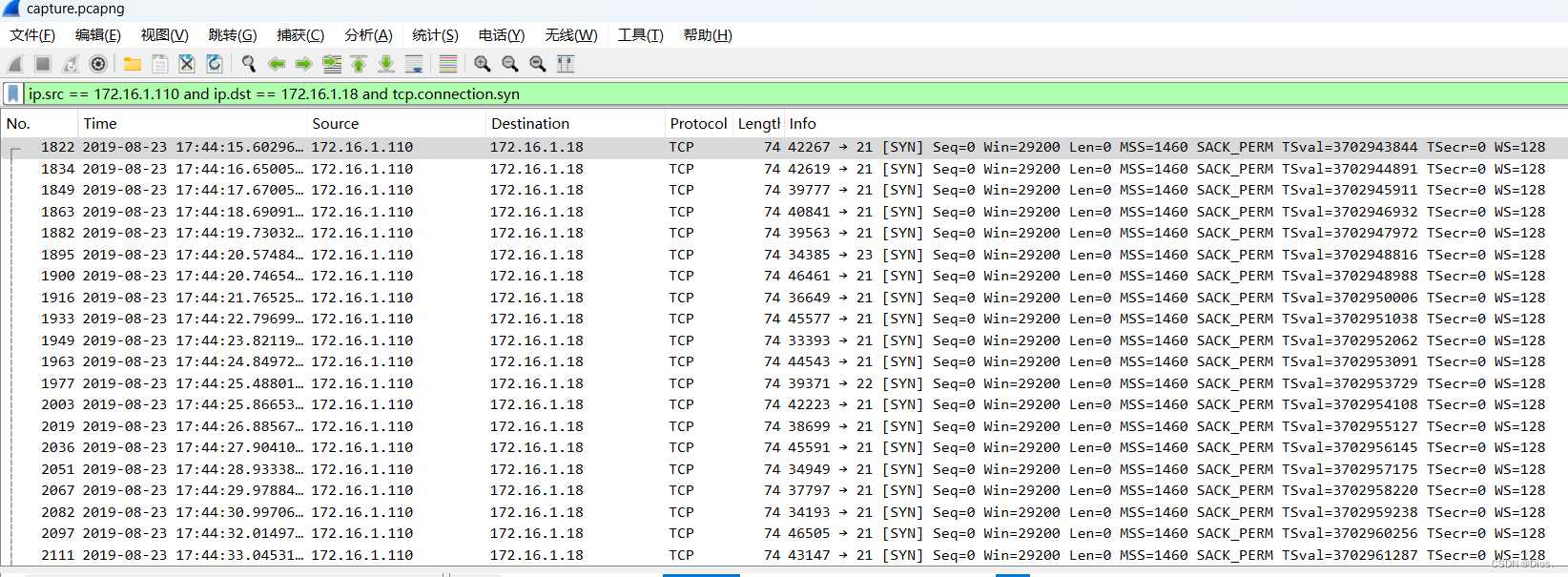

2.继续分析capture.pcapng数据包⽂件,找出⿊客通过⼯具对⽬标服务器的哪些服务进⾏了 密码暴⼒枚举渗透测试,将服务对应的端⼝依照从⼩到⼤的顺序依次排列作为Flag值(如: 77/88/99/166/1888)提交;

由于我们已经知道攻击机为 172.16.1.110 服务器的IP为 172.16.1.18 于是就通过如下过滤规 : ip.src == 172.16.1.110 and ip.dst == 172.16.1.18 and tcp.connection.syn

FLAG: 21/22/23/80/3306

3.继续分析=ceapture.pg数据包⽂件,找出⿊客已经获取到⽬标服务器的基本信息,请将⿊客 获取到的⽬标服务器主机名作为Flag值提交;

黑客获取了什么信息,这种题一般都是用telnet过滤,找到最后一条,追踪TCP流,即可获得黑客获得的信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4129

4129

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?