一、windows

首先感觉自己电脑摄像头如果总是莫名其妙的亮,或者说明显卡顿,可以去排查进程

win+R打开cmd

然后输入命令

netstat -ano //查看当前运行的进程及外连地址

可以清楚的看到我们本地的哪个端口连接了外部的哪个端口,如果有显示LISTENING表示这个端口是开启的,然后本地计算机在监听这个端口,还没有外部连接,外部地址是127.0.0.1的话表示值允许本地IP进行访问。

下面是正常建立连接的示例

可以看到状态时 ESTABLISHED 表示连接已经建立,并且有详细的本地哪个端口连接的外部地址的哪个端口(简单点理解,就像USB接口一样,我49261号的口连接着它的6377号口),在附加一些常用端口判断

例如:

22端口表示SSH连接,我本地有有i个49818和一个远程22端口进行了SSH连接。

443端口时https连接,表示我打开了一个带有https的网站(例如:https://www.baidu.com)对应的IP一般为CDN的IP。

80端口代表http连接,没有启用SSL证书。

由此,加上我们平时对端口的理解,可以判断出6377是异常端口(平时我们正常工作时不会用到的)

所以我们可以把这个ip进行威胁情报扫描。

这边我用奇安信威胁情报平台进行分析。

直接输入IP或者域名点击搜索就可以了(但是需要先注册登陆。)

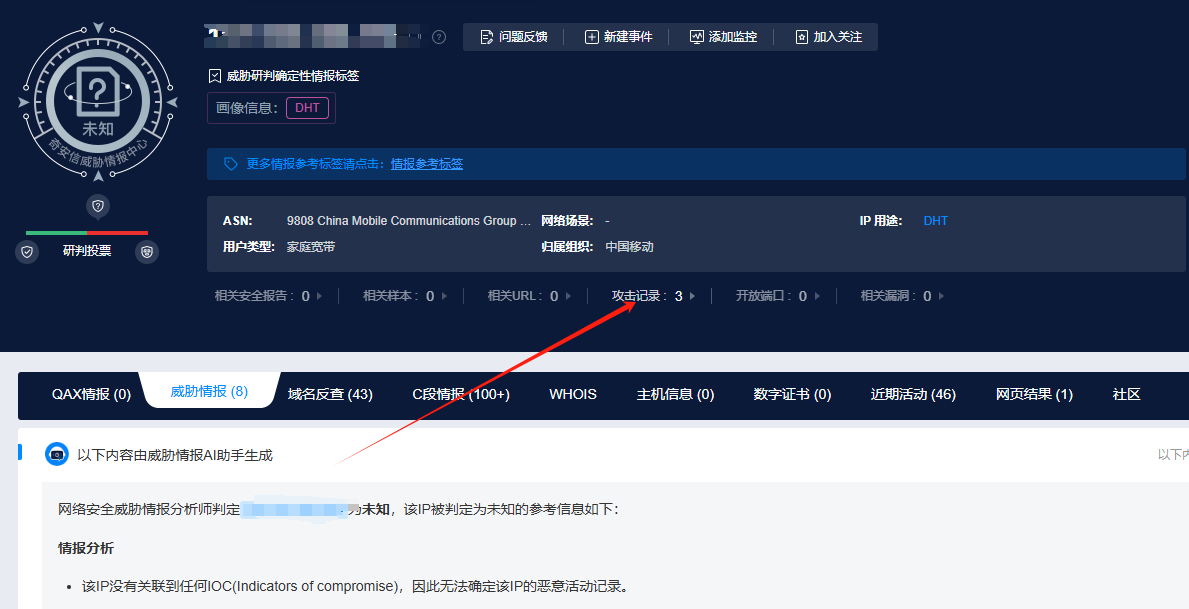

这里我拿一个有问题的IP给大家做演示

可以看到有清楚的攻击记录,然后我们可以点击查看,可以看到详细的信息(这里不做过多展示(没广告费QAQ))

这个是简单的判断有没有被远程控制,当然,如果你被远控之后,对方肯定会做持久化。

这边就简单说下定时任务,(其他的太多了,还有linux篇没写)

还是一样,打开CMD,输入命令。

schtasks /query /fo LIST /v //查看所有任务,包括没启用的

就可以看到,当前所有的任务,接下来就是根据运行的程序进行初步判断,看这个程序是否有签名什么的,然后判断是否存在白加黑运行的可能(dll劫持什么的,这个可能有点深,一般就先判断是不是正常的应用)。

也可以通过启动时间进行判断,比如APT组织使用的木马通常会在U盘插入时启动、或者开关机自启动。

当然,这些只是简单判断(可能有人会说,不如拿3某0、某绒扫描一下,这些的前提是对面基本免杀都做不到情况下才能可能,一般都会做免杀,静态绕过还是很简单的,要注意的是看自己杀毒软件有没有莫名奇妙的闪退掉。)

windows看到异常进程可以打开任务管理器,找到相应的进程,先右键打开程序所在文件夹,在结束进程,最后再删除文件。

windows简单判断基本到这里,下面开始linux的。

二、linux

linux对于不怎么熟悉的,第一个就是隐藏文件

在Linux中,. 开头的文件一般会被默认为隐藏文件,使用ls需要加参数才会显示。

比如

正常ls

加参数 -lah

ls -lah //l 长格式显示 a 显示所有文件 h显示文件大小

这是最常规的,然后还有就是.ssh文件,公钥后门

这里面存储了连接你当前linux的公私钥,如果攻击者把他的ssh公钥写进来,就可以实现无密码登陆

可以检查里面的公钥文件是否能和自己的私钥对应,或者查看最后修改日期(最后修改日期可以通过 touch -t 进行修改,所有最后修改日期不一定靠谱。)

还有su后门,可以通过查看变量是否存在,简单判断。

env | grep LD_PRELOAD //如果返回类似 LD_PRELOAD=/tmp/evil.so,说明可能被劫持。

正常应该没有回显

查看操作命令历史记录

这个文件在每个用户下面都有,默认名字 .bash_history

直接使用cat 进行查看就可以了,或者下载到本地使用其他工具查看更加方便。

lsof -i //linux查看进程

也是一样的,查看外连的IP是否正常。然后查看外连的IP情况是否被威胁情报收录(误差不是特别大,有可能是干净的IP,实际情况实际分析)

方法有很多,这边简单讲这几个,如果图方便,可以使用专用工具进行检查。

比如:lynis工具

lynis audit system //检查所有模块(内核、文件权限、用户账户、服务等)。

lynis audit system > a.txt //结果输出到a.txt

安装

apt install lynis //ubuntu和kali一般使用apt包管理工具

yum install lynis //centos 使用yum包管理工具

2079

2079

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?