这篇文章主要讲路由分析和情报分析两个板块

netdiscover

是一个主动/被动的网络扫描工具,主要用于在局域网中发现其他设备。它通过ARP协议来探测网络中的活动主机,对于进行网络安全审计

帮助信息

用法: netdiscover [-i 设备] [-r 范围 | -l 文件 | -p] [-m 文件] [-F 过滤器] [-s 时间] [-c 次数] [-n 节点] [-dfPLNS]

-i device: 指定网络接口

-r range: 扫描指定范围而非自动扫描。格式示例:192.168.6.0/24,/16,/8

-l file: 扫描指定文件中包含的IP范围列表

-p 被动模式:不发送任何数据包,仅嗅探流量

-m file: 扫描已知MAC地址及主机名列表

-F filter: 自定义pcap过滤表达式(默认:"arp")

-s time: 各ARP请求间的休眠时间(毫秒)

-c count: 每个ARP请求的发送次数(适用于存在丢包的网络)

-n node: 扫描使用的源IP地址最后一个八位组(取值范围2-253)

-d 忽略自动扫描和快速模式下的主配置文件

-R 假定用户为root或已具备所需权限,跳过权限检查

-f 启用快速模式扫描,大幅节省时间,推荐用于自动扫描

-P 以适合其他程序解析的格式输出结果,并在主动扫描后停止

-L 类似-P选项,但在主动扫描完成后继续监听

-N 不输出表头。仅在启用-P或-L时有效

-S 启用各请求间的休眠时间抑制(硬核模式)

若未启用-r、-l或-p参数,netdiscover将扫描常见局域网地址。

常用命令

netdiscover -r 192.168.1.0/24 //扫描整个C段

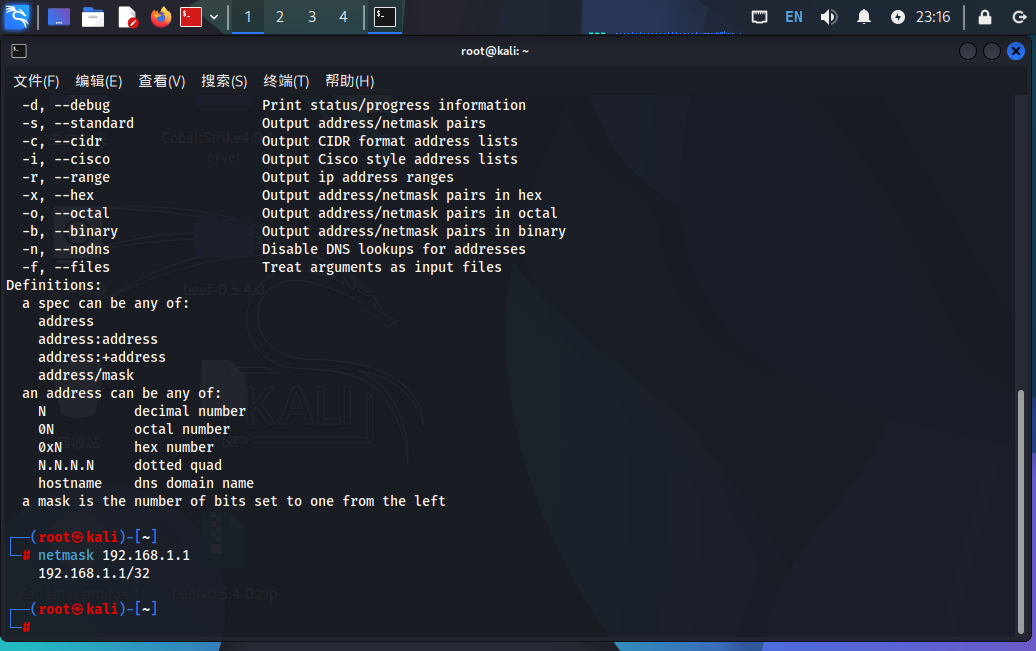

netmask

netmask 工具可以用来处理 IP 地址和子网掩码的转换以及计算。它能够帮助用户确定指定主机范围的最小网络掩码集,并能在常见的 IP 网络掩码和地址格式之间进行转换

帮助信息

这是 netmask,一个网络掩码生成工具

用法:netmask 规格说明 [规格说明...]

-h, --help 打印选项摘要

-v, --version 打印版本号

-d, --debug 打印状态/进度信息

-s, --standard 输出地址/网络掩码对

-c, --cidr 输出CIDR格式地址列表

-i, --cisco 输出Cisco风格地址列表

-r, --range 输出IP地址范围

-x, --hex 以十六进制输出地址/网络掩码对

-o, --octal 以八进制输出地址/网络掩码对

-b, --binary 以二进制输出地址/网络掩码对

-n, --nodns 禁用地址的DNS查询

-f, --files 将参数视为输入文件

定义:

规格说明可以是以下任意形式:

地址

地址:地址

地址:+地址

地址/掩码

地址可以是以下任意形式:

N 十进制数

0N 八进制数

0xN 十六进制数

N.N.N.N 点分四组格式

hostname DNS域名

掩码是从左开始设置为1的位数

常用命令

netmask 192.168.1.100 //单个ip地址子网掩码

一个ip范围

netmask 192.168.1.1:192.168.5.66

spiderfoot

它能够自动查询超过100个公共数据源(OSINT),以收集有关IP地址、域名、电子邮件地址、姓名等的情报。它非常适合用于渗透测试、红队演习或威胁情报分析。

帮助信息

用法: sf.py [-h] [-d] [-l IP:port] [-m mod1,mod2,...] [-M] [-C scanID] [-s TARGET] [-t type1,type2,...]

[-u {all,footprint,investigate,passive}] [-T] [-o {tab,csv,json}] [-H] [-n] [-r] [-S LENGTH] [-D DELIMITER]

[-f] [-F type1,type2,...] [-x] [-q] [-V] [-max-threads MAX_THREADS]

SpiderFoot 4.0.0: 开源情报自动化工具

选项:

-h, --help 显示帮助信息并退出

-d, --debug 启用调试输出

-l IP:port 监听的IP和端口

-m mod1,mod2,... 要启用的模块

-M, --modules 列出可用模块

-C, --correlate scanID

对指定的扫描ID运行关联规则

-s TARGET 扫描目标

-t type1,type2,... 要收集的事件类型(自动选择模块)

-u {all,footprint,investigate,passive}

按用例自动选择模块

-T, --types 列出可用事件类型

-o {tab,csv,json} 输出格式。默认为tab格式

-H 不显示字段标题,仅输出数据

-n 去除数据中的换行符

-r 在tab/csv输出中包含原始数据字段

-S LENGTH 显示数据的最大长度。默认显示全部数据

-D DELIMITER CSV输出分隔符。默认为,

-f 过滤掉未通过-t参数指定的事件类型

-F type1,type2,... 仅显示指定的事件类型(逗号分隔)

-x 严格模式。仅启用能直接处理目标的模块,若指定-t则仅处理指定事件类型。此选项会覆盖-t和-m参数

-q 禁用日志记录(同时隐藏错误信息)

-V, --version 显示SpiderFoot版本并退出

-max-threads MAX_THREADS

最大并发运行的模块数

常用

spiderfoot -l 0.0.0.0:666 //本地开启web界面

//访问127.0.0.1:666 进行访问web界面

后面就是点点点 就可以了

theHarvester

是一款开源情报(OSINT)工具,主要用于渗透测试的侦查阶段。它能够帮助安全研究人员、红队成员或渗透测试者从各种公开数据源中收集电子邮件地址、子域名、主机名、IP地址等信息。

(这里要注意的是theharvester启动不了,必须是大写H才行)

帮助信息

theHarvester 用于收集公司或域名的开源情报(OSINT)。

选项:

-h, --help 显示帮助信息并退出

-d, --domain DOMAIN 公司名称或要搜索的域名

-l, --limit LIMIT 限制搜索结果数量,默认值=500

-S, --start START 从第X个结果开始,默认值=0

-p, --proxies 使用代理发送请求,在proxies.yaml中配置代理

-s, --shodan 使用Shodan查询已发现的主机

--screenshot SCREENSHOT

对解析的域名进行截图,指定输出目录:--screenshot 输出目录

-v, --virtual-host 通过DNS解析验证主机名并搜索虚拟主机

-e, --dns-server DNS_SERVER

用于查询的DNS服务器

-t, --take-over 检查是否存在接管

-r, --dns-resolve [DNS_RESOLVE]

使用解析器列表或传入的解析器对子域名执行DNS解析,默认关闭

-n, --dns-lookup 启用DNS服务器查询,默认关闭

-c, --dns-brute 对域名执行DNS暴力破解

-f, --filename FILENAME

将结果保存为XML和JSON文件

-b, --source SOURCE 数据源:

anubis, baidu, bevigil, binaryedge, bing, bingapi, brave, bufferoverun, censys, certspotter,

criminalip, crtsh, duckduckgo, fullhunt, github-code, hackertarget, hunter, hunterhow, intelx,

netlas, onyphe, otx, pentesttools, projectdiscovery, rapiddns, rocketreach, securityTrails,

sitedossier, subdomaincenter, subdomainfinderc99, threatminer, tomba, urlscan, virustotal, yahoo,

zoomeye

常用命令

theHarvester -d example.com -b google //示例搜索example.com相关所有信息,从google搜索

theHarvester -d example.com -b google,bing,linkedin -l 500 //搜集example.com的所有相关子域名和邮箱地址,可以同时利用多个数据源

theHarvester -d example.com -b shodan -l 100 //对于更深入的信息收集,比如使用Shodan来获取暴露在外网的服务信息

//定向邮箱地址挖掘

theHarvester -d example.com -b google -e "john.doe"

536

536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?