文章目录

- 判断

- 1 勒索攻击(p81)

- 2 Modbus TCP协议数据包封装与端口(p112)

- 3 SCADA系统构成及安全性(p55)

- 4 工业互联网带来的网络脆弱性挑战(p94)

- 5 工业互联网网络传输安全问题(p124)

- 6 工业大数据应用内涵(p180)

- 7 工业防火墙(p118)

- 8 工业互联网检测技术(上)P5,基于主机和基于网络的入侵检测技术的区别

- 9 工业微服务的用户与服务认证(p165) 采用什么手段?

- 10 位操作与输出操作指令,标准“输出”

- 11 比较和移位操作指令

- 12 梯形图和功能块图都可以转化为指令表程序

- 13 工业互联网安全风险涉及的要素分析,风险公式定义(p34)

- 14 工业防火墙探测攻击风险防范问题,工业防火墙信息探测工具(p117)

- 15 PROFINET数据包易遭受攻击的种类

- 选择

- 简答

- 大题

判断

1 勒索攻击(p81)

施耐德 Unity 系列 PLC 与 UnityOS 管理层内核级协议 UMAS(Ultrant Media Access Service)基于 Modbus 协议,用于 PLC、SCADA 系统访问内存,该协议会话密钥存在“躲避身份验证”漏洞,使 PLC 易受关键资产和基础设施勒索攻击。攻击者还能够操纵 PLC 发出的射频信号,并不依赖 PLC 的任何漏洞或设计缺陷。

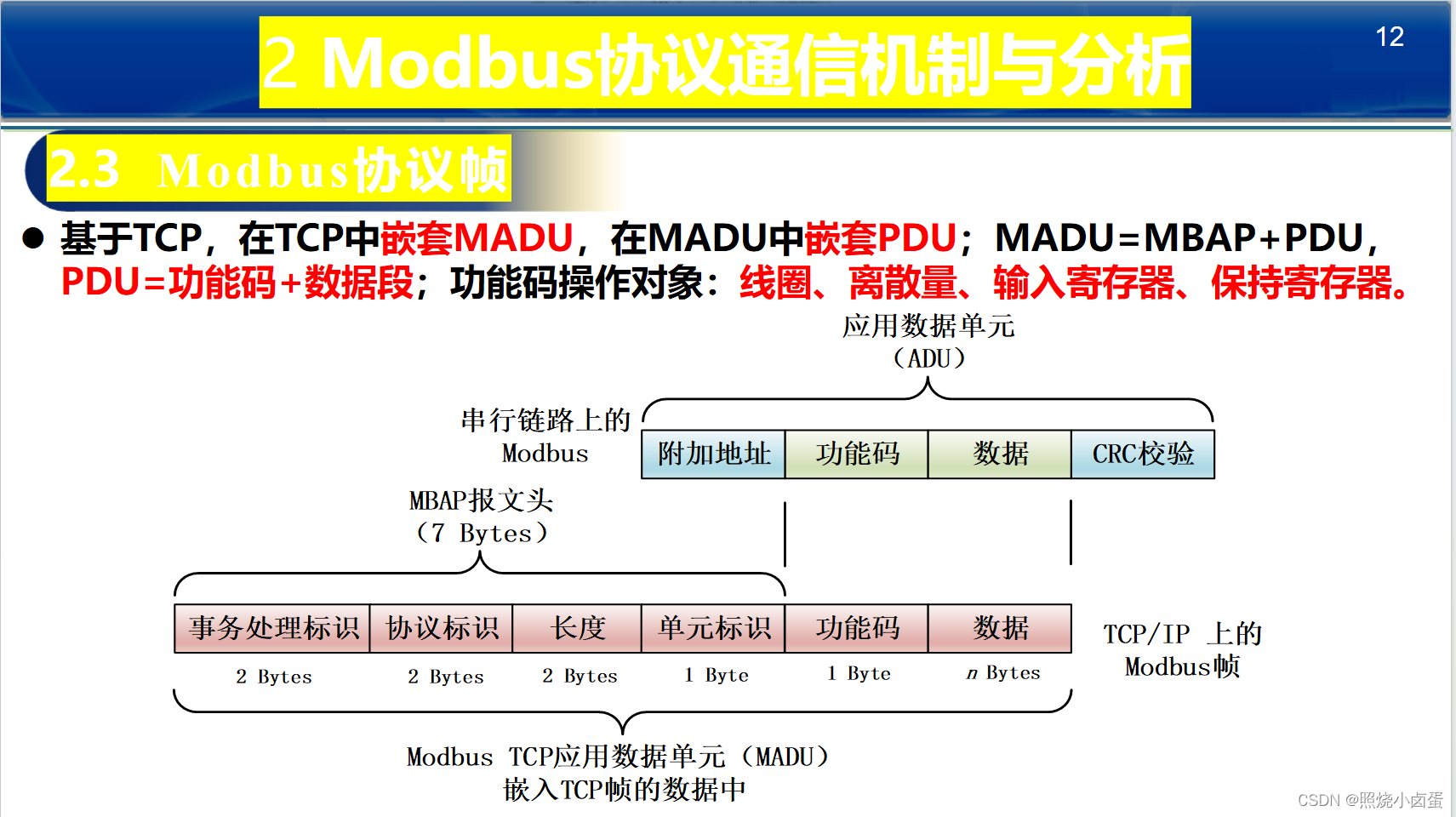

2 Modbus TCP协议数据包封装与端口(p112)

Modbus/TCP 协议则是在 TCP 应用层将 Modbus 协议修改并封装进去,传输层、网络层、数据链路层及物理层仍基于 TCP 协议(端口 502)。接收端收到 Modbus/TCP 协议数据包后,拆封出原始 Modbus 帧并解析,返回给发送端的数据包则仍是通过 TCP 协议重新封装发送。

注意端口号

3 SCADA系统构成及安全性(p55)

SCADA 用于工业现场的工业数据采集与监控,包括 RTU、PLC、通信基础设施、HMI、监控计算机等,用于完成工业数据采集、现场设备控制、参数测量与控制、现场报警、人机交互等目的。RTU、PLC、PAC 或 DCS 等均可以作为 SCADA的核心控制器,具体因控制现场工况需求而异。

典型的 SCADA 包括控制中心与远程现场站点等。根据规模,控制中心可分为主控制中心、区域控制中心、冗余控制中心。各中心与全部远程现场站点通过 IP 网、卫星、微波、有线等远程通信实现点对点连接,而各中心又通过广域网相互连接,并可供工业互联网或者企业访问。SCADA 还能够实现现场站点的故障诊断、修复和系统维护。SCADA 的通信对象可以是内部子系统、输入/输出设备以及外部系统等。Client/Server 间、Server/Server 间通信多采取请求、订阅和广播形式。SCADA与外界多采用 OPC Client 与 OPC Server 实现通信。当前,SCADA 已逐渐向开放式通用 IP 网络转变。

4 工业互联网带来的网络脆弱性挑战(p94)

工业物联网的主流通信协议是 TCP/IP,因此,工业物联网不仅面临着传统 IP 网络的安全风险,还面临着工业物联网具有“工业特征”的特有安全问题。比如,工业物联网感知层所采集的工业数据,来源众多,格式与结构各异,安全问题复杂性更强。该层所采用的 RFID、无线传感器等信息获取机制,所涉及的硬件产品及驻留软件均带有大量脆弱性问题。

此外,工业物联网采用的各种通信与控制协议,比如 Ethernet、CAN、Profibus、RS485/422 以及 FF 等,也是漏洞频报。有些脆弱性危害巨大,比如心脏出血(Heartbleed)漏洞几乎可威胁所有的工业网络硬件,包括工业路由器、交换机以及各类工业“物联”现场装置。

SCADA、DCS、PLC 等系统也具有很多特殊脆弱性,可采用工业安全准入评测系统(Security Testing sYstem for protocol X,STYX)之类的工具进行评测。

5 工业互联网网络传输安全问题(p124)

工业互联网网络传输的安全,应提供信息传输过程中的安全机制。应在传输两端主体身份鉴别和认证、传输数据加密、传输链路节点身份鉴别和认证方面进行安全控制。

工业互联网网络传输需要控制各传输节点、链路以及端到端的加密过程,选用合适的对称加密和公钥加密算法。工业互联网网络传输的保密性是实现传输数据流加密,防范工业互联网通信链路上的数据信息窃听、泄露、篡改以及破坏等。

工业互联网网络传输的完整性是采用数字签名方式,通过哈希或 MD(Message Digest)算法,求取其消息摘要作为数字签名。接收方采用哈希或 MD 算法得出所接收数据的数字签名,并将两个数字签名进行比对,如一致,则表明该数据未在传输过程中遭受篡改,完整性未遭破坏。

对于加密传输、签名验签、鉴别和验证,需要明确要求,制定网络传输接口规范,实现各安全域内部、各安全域之间等网络传输接口规范。传输协议方面,应采用HTTPS、SSL/TLS、支持 IPSec 实现远程通道的安全加密,并对 IPv4 协议与 IPv6协议具有兼容性。比如,采用 SSL/TLS 来进行工业网络传输,保证其机密性、完整性与可用性。采用 HTTPS 协议,以 HTTP 作为通信机制,并使用 SSL/TLS 对传输的工业数据包进行加密,既能够实现网络服务器的身份认证,也能够为传输数据提供完整性与隐私保护。工业互联网平台中各 VM 之间、VM 与存储资源之间、控制主机与各下位机之间,也需要采用数据加密通道。

工业互联网网络传输安全介质及其安全风险规避分析:

工业互联网中大量采用远程网络传输,根据工业应用场景,可分别选用有线或无线介质来实现。可采用的有线传输介质有 RS485、工业总线(Modbus/TCP、OPC、DNP3、Ethernet/IP、EthernetCAT 等)、宽带、光纤等。可采用的无线传输介质有无线电、工业无线局域网、光载无线通信、4G/5G/CDMA 移动通信以及卫星通信等。

采用 Modbus/TCP 协议

特点及安全风险:

无身份认证机制,明文传输,无完整性与机密性保护,兼具 TCP/IP 及 Modbus 双重风险。可基于 Modbus 设备修改控制器 I/O或寄存器数值、复位、禁用,或安装新版逻辑或固件

安全风险规避手段:

协议深度检测及防护,可定义 Modbus 指令、寄存器及线圈列表,阻止不合规流量,防范功能码滥用;认证通信客户端与服务端身份及设备状态,保证设备不可仿冒、操作系统和组态软件可信;采用 HMAC 等算法保证数据完整性;对 Modbus 控制指令进行安全分级,对关键功能码指令采取加密相传输,保证机密性

6 工业大数据应用内涵(p180)

应用工业大数据需要采用合适的技术架构,比如工业互联网参考架构(Industrial Internet Reference Architecture,IIRA)、工业 4.0 参考架构(Reference Architecture Model for Industry 4.0,RAMI 4.0)这一类顶层系统体系结构,以及 GE Predix、航天云网等基于通用架构的自定义架构等。工业大数据技术架构的选用应该以具体的工业应用场景特征为基础,具体体现为工业场景数据环境、知识环境以及应用环境等层面。

在工业场景的数据环境层面,工业大数据需要对数据持久化进行关注,包括异构数据存储、访问一致性、高负载高吞吐量等,同样需要使用 NoSQL 数据库、实时数据库、分布式文件存储等技术措施。不过,工业应用要求尽可能将工业应用软件部署于生产车间、生产线、智能设备、在制产品等数据源近侧以保证实时性和可用性。这就导致工业大数据存储的离散化、分布式、跨安全域等现象出现,而且各数据节点的数据存储、访问的能力需求也不同。以石油开采工业为例,在钻机平台上部署的智能数据采集设备,需要存储实时性高的结构化数据;在管网调度等业务系统中,则需要实时性要求一般的半结构化数据存储。

**工业大数据应用的关键是结合不同的工业应用场景,对各种工业数据的内在关联进行揭示和表达。**工业大数据与工业互联网相伴相生,在整个工业生产的需求分析、设计研发、生产制造和销售服务等全流程当中都起到非常重要的作用。因此,应用工业大数据既要掌握工业大数据自身的知识和工具,更要了解典型的工业业务场景,安全问题的解决方案更应结合业务场景来制定和决策。表 6.2 给出了工业大数据在工业互联网中的流程环节、应用形态、过程分析及应用示例。

7 工业防火墙(p118)

突破工业防火墙攻击

(3)协议隧道(Tunneling)攻击

攻击者可以将一种协议封装在另一种协议当中,即将其他工业协议的数据内容通过封装后利用隧道发送。比如,将某些恶意数据隐藏在应用层协议分组头部,再封装为传输层协议,由于工业防火墙无法判断进出的报文内容是否合法,恶意数据就避开了工业防火墙 ACL 检测。许多工业防火墙对 ICMP 与 UDP 报文并未限制,因此恶意数据即可混迹于正常报文中突破防火墙。以 HTTP 协议隧道攻击为例,攻击者可利用 HTTP 请求建立双向虚拟连接,并在防火墙防护区内外分别部署客户端与服务端程序,将恶意数据封装在正常 HTTP 请求之内,便可实现防火墙渗透。

(4)木马攻击

采用木马攻击进行工业防火墙渗透的手段有两种,一种是针对静态包过滤型工业防火墙的普通木马攻击,另一种是针对动态包过滤型防火墙的反弹端口型木马攻击,二者均采用“C/S”架构来实现远程控制。(注意区分)

渗透静态包过滤型工业防火墙,多是利用被保护网络中开放的服务漏洞,通过UNICODE 编码、Web Shell 提权等攻击手段,将木马程序上传,并运行其客户端程序。由于 1024 以上高端口专为特殊服务所用,因此普通工业防火墙仅过滤 1024 以下的低端口,如果木马客户端利用高端口来建立监听,便可与外部服务端实时通信而不会遭到工业防火墙过滤。这类木马攻击可以利用 DPI 技术强化 IP 包过滤规则来阻断,亦可通过监听非法连接来识别。

不过,工业防火墙对于从受信任内网向外网发出的连接请求大多监管不严,可被反弹端口型木马利用,其被控制端(服务端)会主动监测控制端(客户端),发现其在线即弹出常用的正常端口,伪装成合法请求以建立对外端口连接,即“反弹端口”。

防范反弹端口型木马,一是关闭不用的端口,比如:TCP 139、445、593、1025 端口;UDP123、137、138、445、1900 端口;TCP 2513、2745、3127、6129 等常见后门端口;3389 等远程服务访问端口。其中,137、138、139、445 端口为 NetBios协议应用共享端口。二是使用杀毒软件或反木马软件来清除木马程序。三是使用TCPView 等工具来监测非法连接情况。

8 工业互联网检测技术(上)P5,基于主机和基于网络的入侵检测技术的区别

根据检测数据来源,可将入侵检测技术分为基于主机的入侵检测和基于网络的入侵检测。(注意区分)

- 基于主机的入侵检测:系统部署在被检测的主机系统上,通过监视分析从主机上获取的审计记录、日志文件、系统调用、文件修改或其他主机状态和活动等对攻击行为进行检测。

– 优点:能够通过扫描主机活动来检测威胁;

– 缺点:只能监视被部署的主机,无法对网络流量进行检测分析。 - 基于网络的入侵检测技术:研究对象是网络流量,该技术分析流量模式或对传输的网络数据包进行深度包解析,提取流量特征或根据协议格式解析数据包中详细字段特征信息,实时检测来自网络的异常攻击行为。

9 工业微服务的用户与服务认证(p165) 采用什么手段?

无论安全需求、架构如何逐步演进,用户身份认证与鉴权仍是微服务安全的基本保证手段之一。采用工业微服务架构的工业互联网平台中,每个面向用户的工业服务均需要与认证服务交互,易生成大量的琐碎网络流量,同时认证工作重复性严重,如多个微应用组合成工业应用时,认证难度进一步加大。工业微服务集与外部的交互通常是采用 API 网关模式来实现,需要声明的微服务可在该网关处获取相应的 API。需要指出,并非全部微服务均必须通过 API 网关来实现声明。微服务用户

通过 API 实现对微服务的访问,应在 API 网关处进行身份认证。

工业微服务用户身份认证可使用以下方法:数字证书;客户端 ID 和口令;开放授权(Open Authorization,OAuth)、Open ID Connect 或安全声明标记语言(Security Assertion Markup Language,SAML)等行业标准协议。如安全性要求较高,可采用多因素认证。

通过身份认证的客户端,其操作还需要明确授权。针对微服务架构各层均需根据最小特权原则分别授权。授权对象可以是客户端证书或者客户端 ID,授权可存于数据库、缓存层或共享文件系统。

工业微服务 API 认证,不仅需要认证最终用户身份,也需要认证应用和服务的身份,即微服务调用间的 API 安全与信任问题。采用 IP 网段或专用网络隔离保护拆分服务、配置 Kerberos 等认证系统的方式,虽然简单易行、迁移上线速度快,但其缺点也非常明显,比如对底层网络架构依赖严重、易错误配置、不宜向外网暴露等。

采用工业微服务架构,一个工业 APP 应用可被拆分成多个工业微应用,而每个工业微应用 API 均需对服务请求进行认证,以确认当前请求的合法性及其相应访问请求的权限。此时,需要关注外部工业应用接入、用户-微服务 API 的认证、微服务API 之间的认证等多种场景,以保证 API 具有强安全级别的认证模式,而且全部令牌、密钥及凭据均得到有效保护。

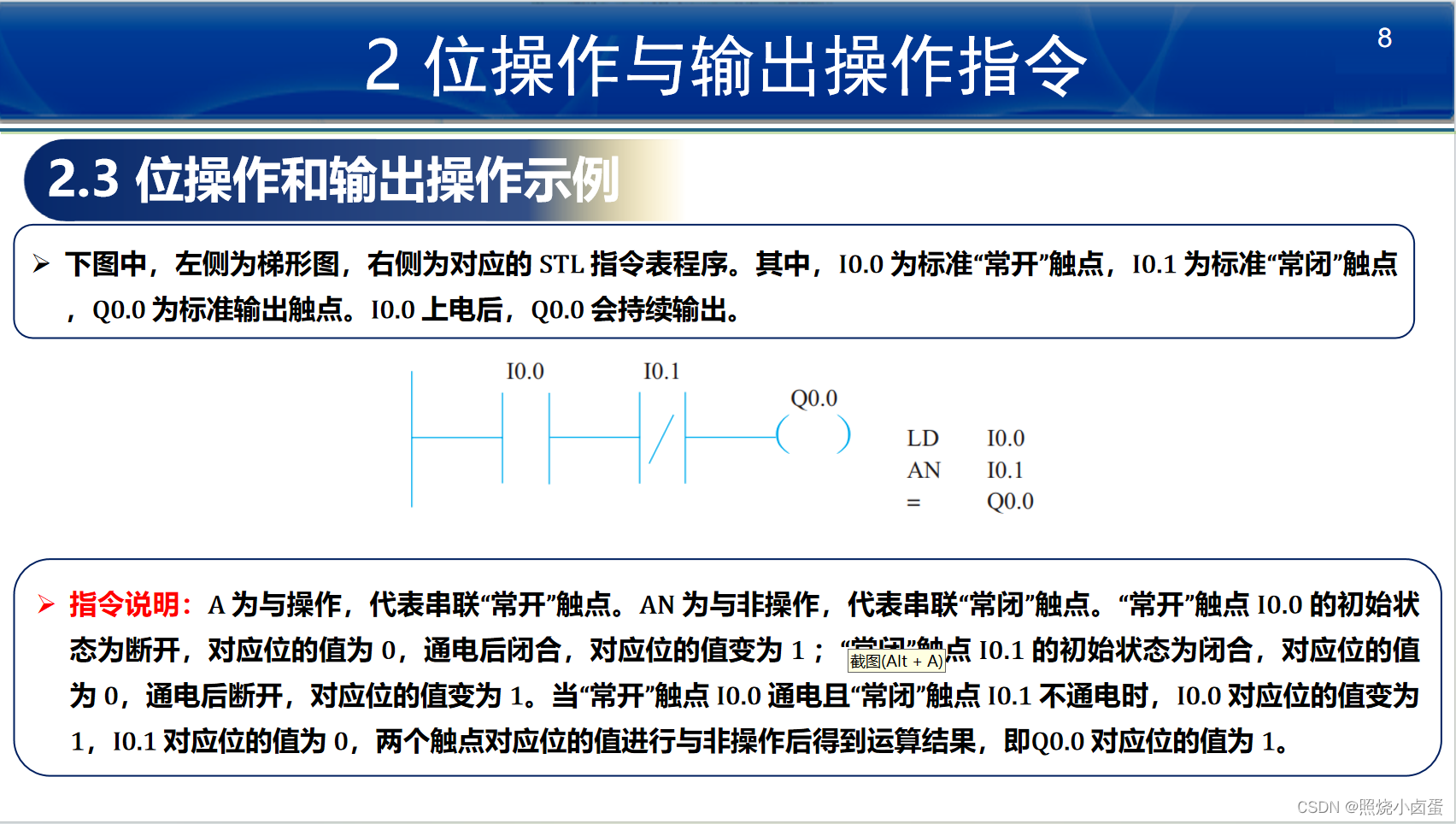

10 位操作与输出操作指令,标准“输出”

区分标准输出与立即输出

11 比较和移位操作指令

注意指令的梯形图构件组成完整

区分移位与循环移位,区分字节右移、字右移、双字右移:

12 梯形图和功能块图都可以转化为指令表程序

13 工业互联网安全风险涉及的要素分析,风险公式定义(p34)

工业互联网的风险是指导致损失或伤害的情形,风险度量则依赖于安全事件发生频率及其损害的严重程度。在工业互联网的构建全生命周期中,均以进行风险评估,并采取有效措施来减缓安全事件的影响及危害,因此,必须对工业互联网的风险因素进行识别、分析、度量、评估与管理。

工业互联网风险的形成,同工业互联网的构成要素密切相关,即与系统拥有的资产、具有的脆弱性以及面临的威胁有关。资产要素的识别主要是依靠它对系统的价值贡献大小来衡量。同时,资产在不同时刻所处的状态也不一致。比如,网络连接可以处于正常、不稳定、崩溃等多种状态。网络中风险的含义是 R=A×T×V×C,其中,R 为风险,A 为资产价值,V 为脆弱性,C 是后果或者破坏程度。风险控制的目标,就是通过特定的算法,将目标强化资源配置到节点和链路上,通过优先保护高价值节点来实现整体风险控制的优化。网络包含众多组件或资产,网络的威胁、脆弱性、后果和风险将是其组件或资产的威胁、脆弱性、后果和风险的总和。网络中的组件根据性质不同,可以分别抽象为节点或者链路,因此,网络风险就可以定义为所有节点和链路的风险总和。

风险与安全密切相关,从某种意义上说,风险就是可接受的安全程度。在进行工业互联网安全风险分析时,应从技术、管理(包括运维)等方面来讨论。

14 工业防火墙探测攻击风险防范问题,工业防火墙信息探测工具(p117)

通过互联网进行工业设备扫描,可扫描出工业互联网上的各种网络设备、主机、服务器、工业控制设备、安全设备甚至是工业现场控制设备。Firewalk 和 NMAP等工具可直接用于工业防火墙信息探测。这些工具既可以探测防火墙所保护网络的拓扑结构,也可以分析防火墙的功能。

Firewalk 的技术核心是利用路由跟踪分析技术来分析 IP 报文并测定防火墙ACL。该方法工作于 IP 层,可通过 TCP、UDP 和 ICMP 等协议来利用 IP 上层的所有协议。比如,路由跟踪器向工业防火墙后的目标主机发送 UDP、TCP 或 ICMP echo的特殊数据包,并观察能否从攻击源主机传输至工业防火墙之后的目标主机,由此探测防火墙 ACL 中打开或允许通过的端口。此外,还可以探测出包含各种控制信息的报文能否通过工业防火墙。

15 PROFINET数据包易遭受攻击的种类

选择

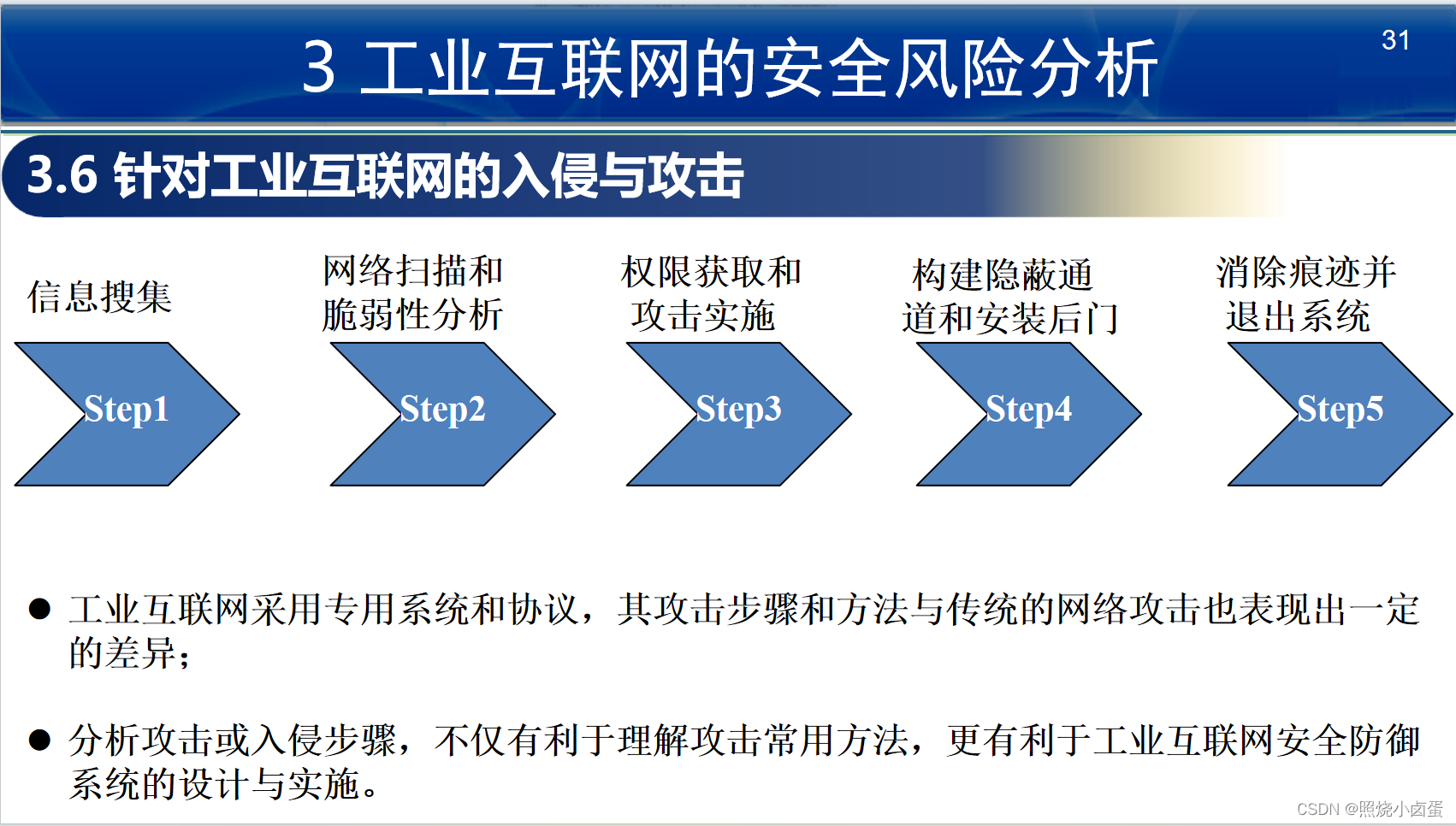

1 针对工业互联网的入侵与攻击

Step 1 网络信息搜集

工业互联网攻击也需要首先搜索和搜集被攻击对象的情报和信息,通常采用网络搜索、域名管理/搜索服务、网络扫描、社会工程等手段,以尽可能详细地了解被攻击系统拓扑结构、软硬件配置、用户信息、安全措施等重要信息。不过,与传统 IP 网络不同,工业互联网中的工控网络、协议和系统具备特殊性,相关信息难以搜索。这一阶段耗时较长,使用的方式也多种多样,包括从企业公开信息、产品协议规范、合作服务等方面入手。

针对工业控制系统网络内部进行攻击,通常要首先突破工业防火墙。当前,工业控制系统网络架构大多部署两个防火墙,一个位于业务局域网与互联网之间,另一个位于内部局域网与业务局域网之间。前一个防火墙由 IT 部门负责,而后一个防火墙则由工控人员负责。控制局域网还部署有临时过渡区,实现与业务局域网的隔离。而工业控制系统的一个业务局域网又分为多个内部局域网,各内部局域网单独部署独立的防火墙,完成与业务局域网的安全隔离。可以采用各种方法绕过防火墙的安全防护,渗入防火墙保护的内部网络。具体方法有 IP 地址欺骗、分片攻击、木马攻击和协议隧道攻击等。突破防火墙之后,需要找到该内部局域网控制的下层智能设备、传感器等过程实施细节,尤其是控制系统局域网中最重要的数据采集服务器数据库和 HMI 等组件。尽管各工控系统使用的数据库不尽相同,但大部分工控系统的数据库设计原理区别不大,都是将设备与其唯一编号相对应,在通信时以编号替代设备。因此攻击者需要获取底层设备与唯一编号的对应列表,而此时必须要侵入操作员的 HMI 屏幕。

有时候借助 Shodan 等设备专用搜索引擎更为方便。与谷歌、百度等搜索引擎不同,Shodan 并非是在网上搜索网址,而是主要搜索互联网中的服务器、打印机、路由器、摄像头、工控设备、智能家居设备等。Shodan 不仅能够搜索出上述设备,还能够识别其版本、位置、端口以及服务等信息,并进行相应分类。通过搜索使用HTTP、文件传输协议(File Transfer Protocol,FTP)、TELNET 或安全外壳(Secure Shell,SSH)协议的各类服务器、路由器、交换机、集线器或其他网络设备,还能够进一步搜到采用 SCADA 协议的工控设备。也就是说,Shodan 几乎能搜出跟互联网相联的所有设备,从列车控制系统、油气站加气枪、智能农用滴灌嘴直到核电站指控系统及粒子回旋加速器等。

扫描出设备 502 端口协议为 Modbus协议,能够分析出该设备可能是与监管工作站或 HMI 系统相连接。总之,利用上述方法,可以实现对工业互联网中的 SCADA、DCS 等系统的快速定位。

2 存储单元、存储示例

DB1 数据块1

DBX 0.0 起始地址

BYTE 字节来传输

15 传输15个字节

3 工业互联网网络传输安全问题

4 工业互联网数据安全研究意义

注意生命周期的组成部分

5 工业数据的分类分级原则

6 Modbus协议分析(2道)

协议帧

典型功能码操作

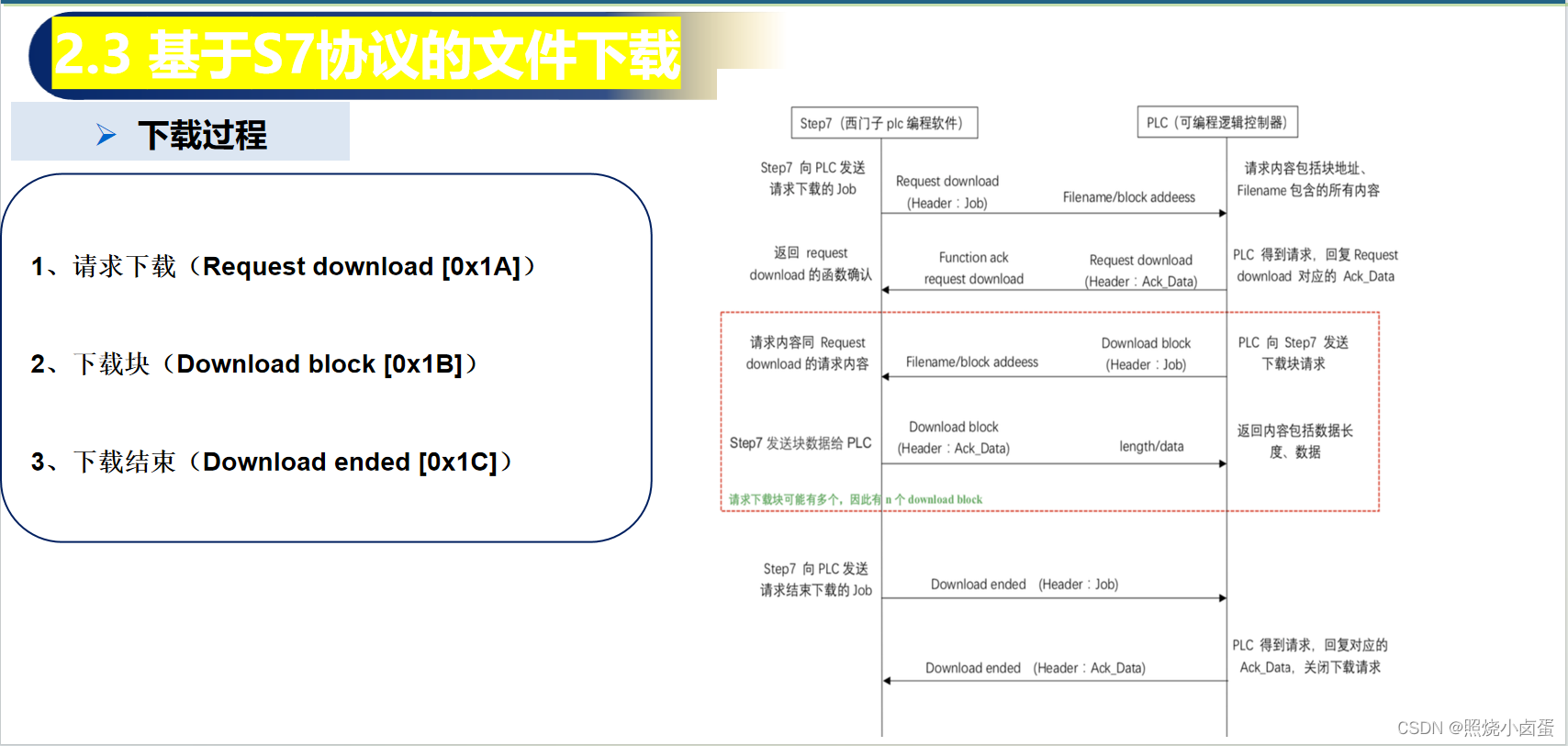

7 S7协议通信及攻击方法

上传下载有什么区别?

8 工业互联网安全防护手段——安全监控和日志记录

9 编程技术(3道)

定时器(20)和计数器指令(27),比较操作指令(30)

跳转和标号指令,第38、39、41、42、43页

复位操作指令:

10 5A安全

简答

1 工业互联网的网络访问控制方法

2 隐私保护增强技术,分析不同隐私保护增强技术的优缺点

- 加密

- 去标识化:

优点:可以有效地隐藏个人身份信息,保护用户隐私不被直接关联。

缺点:可能存在去匿名化的风险,尤其是在数据量较大或存在其他关联信息时。 - 差分隐私:

优点:提供了一种量化的隐私保护水平,能够在数据共享和分析时加入一定的噪声,保护个体隐私。

缺点:加入噪声可能会一定程度上降低数据的准确性和可用性。 - 数据脱敏技术:

优点:快速、直接地对敏感数据进行处理,降低数据的敏感性。

缺点:过度脱敏可能会损失部分有用信息,影响数据的价值。 - 安全多方计算:

优点:可以在不泄露各方原始数据的情况下进行协同计算,实现隐私保护。

缺点:计算效率相对较低,在大规模应用中可能面临性能挑战。

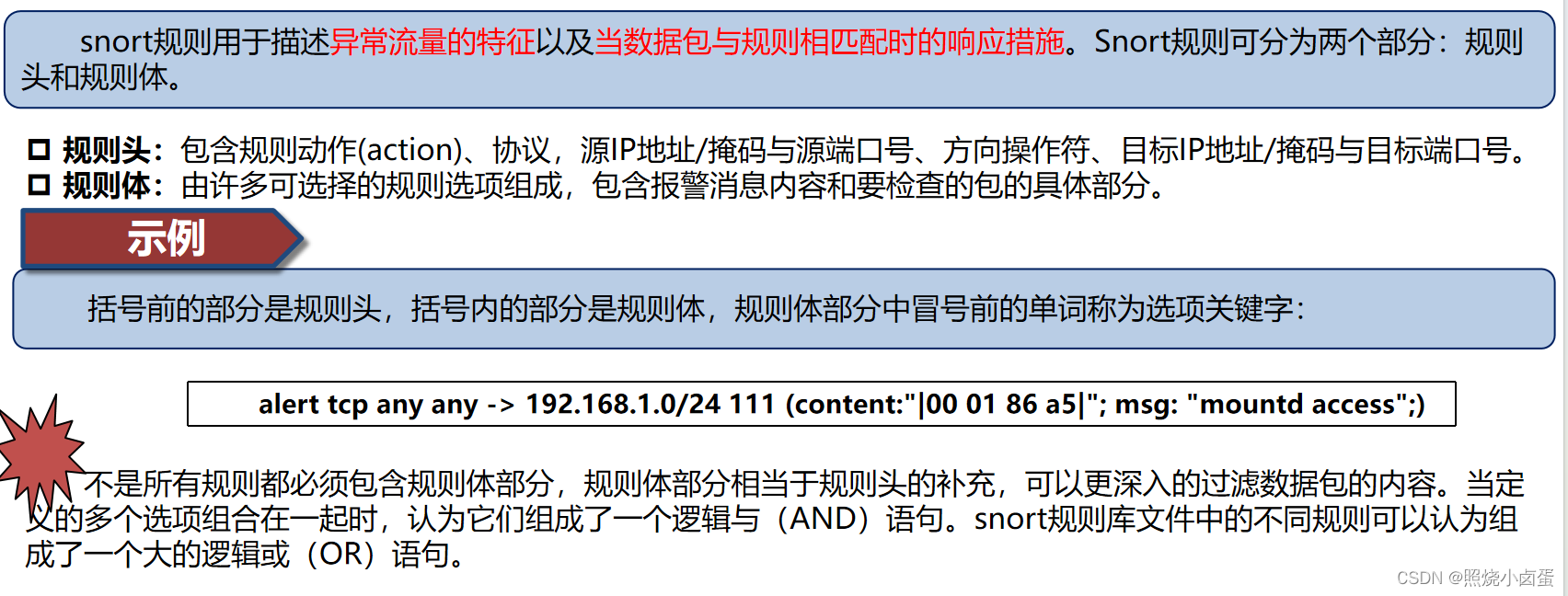

3 Snort 方法、结构

规则头,规则体

大题

- 代码片段漏洞分析(常见漏洞:缓冲区溢出、路径遍历等等)

- 工业编程——梯形图阅读

仅供复习自用!

1409

1409

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?