ASan(Address Sanitizer)是一个 C/C++ 内存错误检测器,它可以发现很多内存相关的错误,比如内存泄漏、释放之后再次使用、堆内存溢出、栈溢出等。

以下代码都使用

g++ -o demo demo.cpp -g -fsanitize=address

编译。

1. 内存泄露

编写一段内存泄漏的示例代码,如代码清单所示。简单地使用 new 和 malloc 分配一块内存,但是不释放。

#include <iostream>

#include <stdlib.h>

using namespace std;

void new_test()

{

int *test = new int[80];

}

void malloc_test()

{

int *test = (int *)malloc(100);

}

int main()

{

cout << "memory test" << endl;

malloc_test();

cout << "malloc test end" << endl;

new_test();

cout << "new test end" << endl;

return 0;

}

代码中实现了两个简单的测试函数:new_test 和 malloc_test 。在这两个函数中都分配一块内存,但是不释放。在 main 函数中调用这两个函数。在 Shell 中执行以下命令:

g++ -o demo demo.cpp -g -fsanitize=address

运行二进制文件

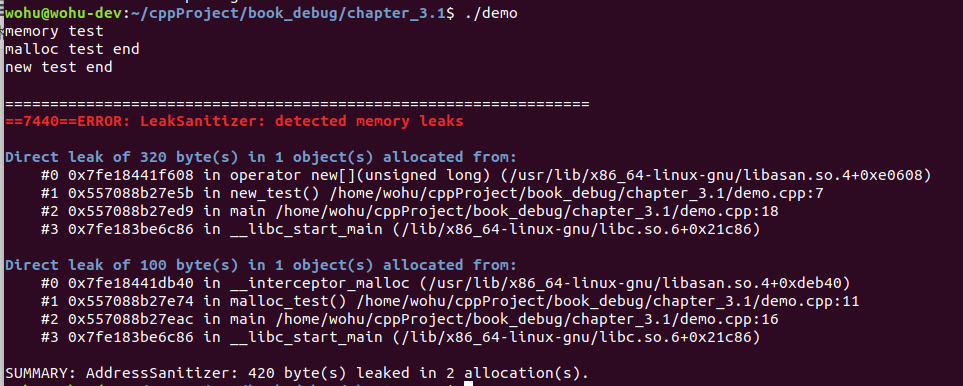

程序退出时在 Shell 中输出内存泄漏报告。第一行首先是红色字体错误提示:检测到内存泄漏。然后是蓝色字体提示泄漏了320字节,并且指出所在文件、由哪一行代码进行分配,并且打印出堆栈信息。

这个输出内存泄漏的顺序仍然与分配顺序相反,比如我们先使用 malloc 函数分配了 100 字节,然后使用 new 函数分配了320字节(100个整型),所以先打印 320 字节的泄漏,然后再打印 malloc 的100字节。

可以看到,我们使用的 malloc 函数最终调用的是 libasan.so 中的 __interceptor_malloc ,而 new 最终调用的是 libasan.so 中的 new 操作符。

使用 -fsanitize=address 开关以后,我们的代码不用做任何改动,就自动具有报告内存泄漏的能力。gcc 4.8 以上的版本内嵌有该功能,如果在编译链接时出现错误提示:“not find /usr/lib64/libasan.so.5.0.0”,则需要安装 libasan 。

2. 检查堆溢出

代码清单:

#include <iostream>

#include <stdlib.h>

#include <string.h>

using namespace std;

void heap_buffer_overflow_test()

{

char *test = new char[10];

const char *str = "this is a test string";

strcpy(test, str);

delete[] test;

}

int main()

{

/*溢出测试*/

heap_buffer_overflow_test();

return 0;

}

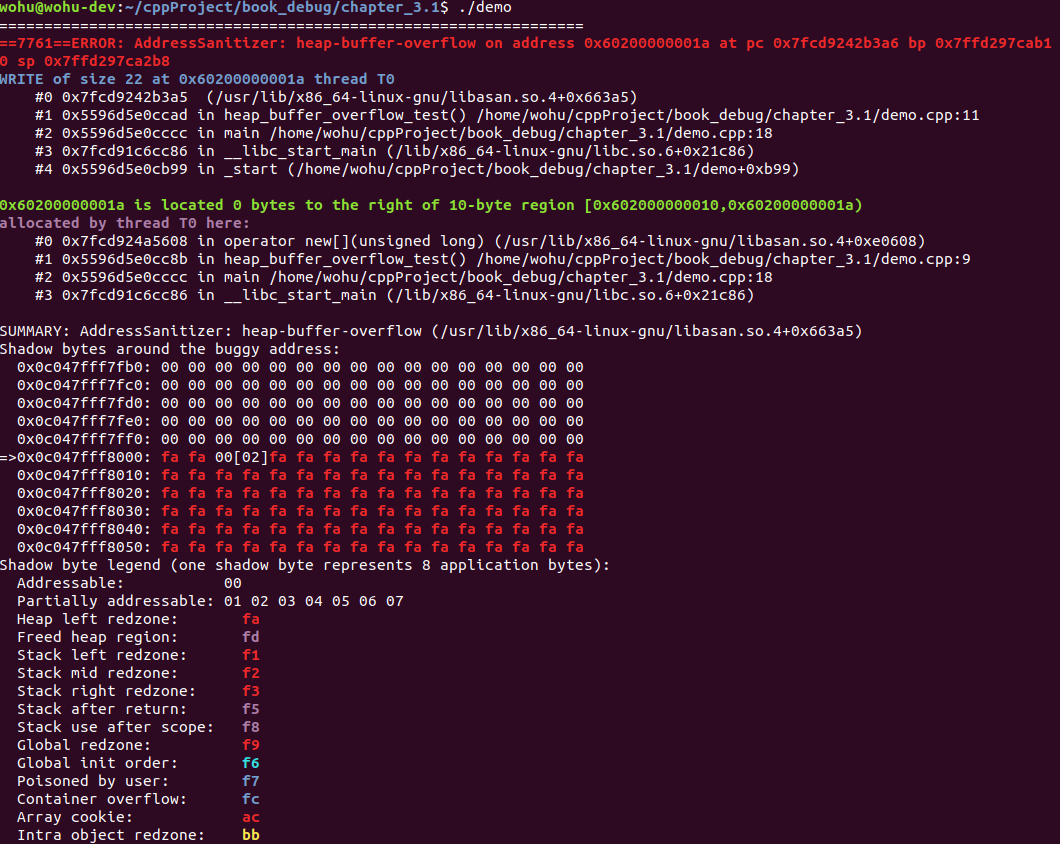

函数 heap_buffer_overflow_test 分配了一个 10 字节内存,然后向其中复制超过 10 字节的内容,编译链接后执行,结果如图所示。

在堆溢出的报告中内容很多,第一部分指出了代码的哪一行导致了堆内存的溢出(这里是第11行),以及写入了多少字节数据(这里是22字节),并且显示了调用栈信息。第二部分指出了这块堆内存是在第9 行进行分配的,同样显示了栈信息,报告中还包含了内存数据等。

在堆溢出的报告中内容很多,第一部分指出了代码的哪一行导致了堆内存的溢出(这里是第11行),以及写入了多少字节数据(这里是22字节),并且显示了调用栈信息。第二部分指出了这块堆内存是在第9 行进行分配的,同样显示了栈信息,报告中还包含了内存数据等。

3. 检查栈溢出

测试代码

#include <iostream>

#include <stdlib.h>

#include <string.h>

using namespace std;

void stack_buffer_overflow_test()

{

int test[10];

test[1] = 0;

int a = test[12];

}

int main()

{

stack_buffer_overflow_test();

return 0;

}

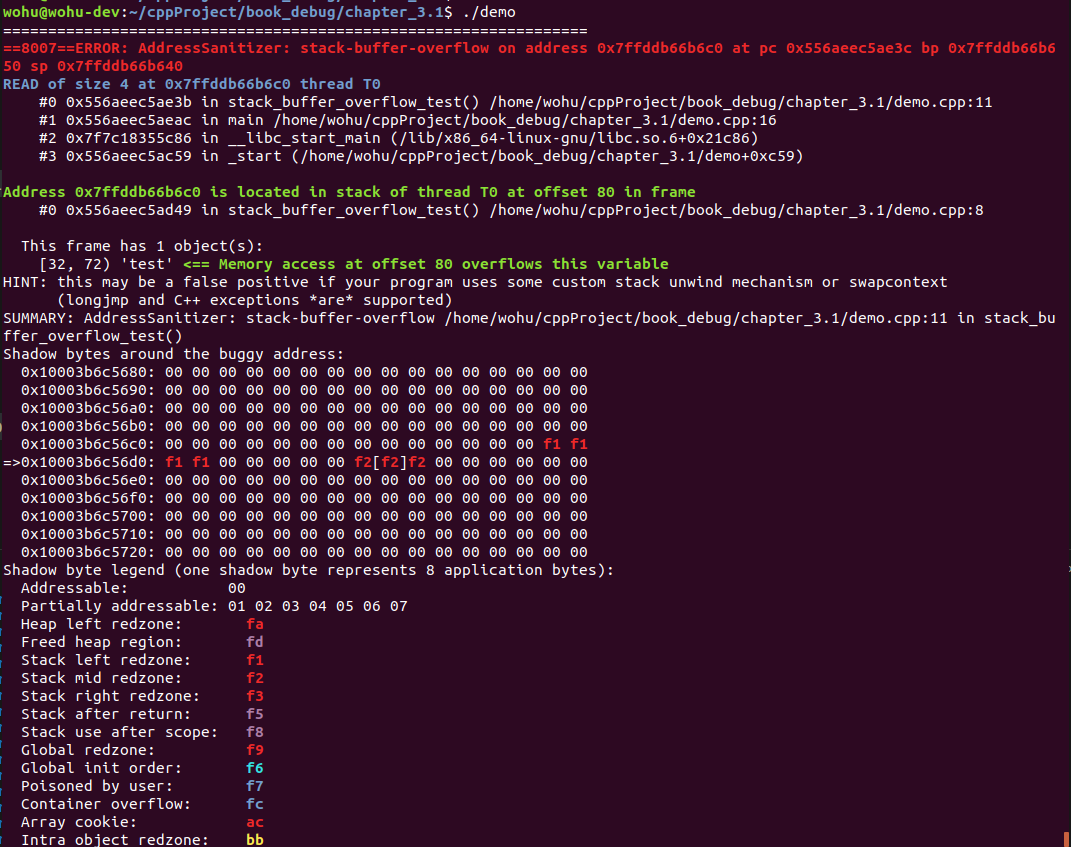

测试函数 stack_buffer_overflow_test 定义了一个有 10 个元素的 test 数组。在测试代码中,我们访问第13 个元素(索引12)时会发生读越界。与写越界溢出相似,gcc 也能检测到读越界。我们同样添加选项 -fsanitize=address 编译执行,结果如下所示

报告指出发生了

报告指出发生了 stack-buffer-overflow 类型的溢出,同时打印了调用栈信息,并且指出在代码的第 11 行中发生了读越界。

4. 检查全局内存溢出

堆数据存放在堆存储区,栈数据存放在栈数据区,全局变量存放在全局存储区域。全局变量的内存溢出示例如代码清单所示。

#include <iostream>

#include <stdlib.h>

#include <string.h>

using namespace std;

int global_data[100] = {0};

void global_buffer_overflow_test()

{

int data = global_data[101];

}

int main()

{

global_buffer_overflow_test();

return 0;

}

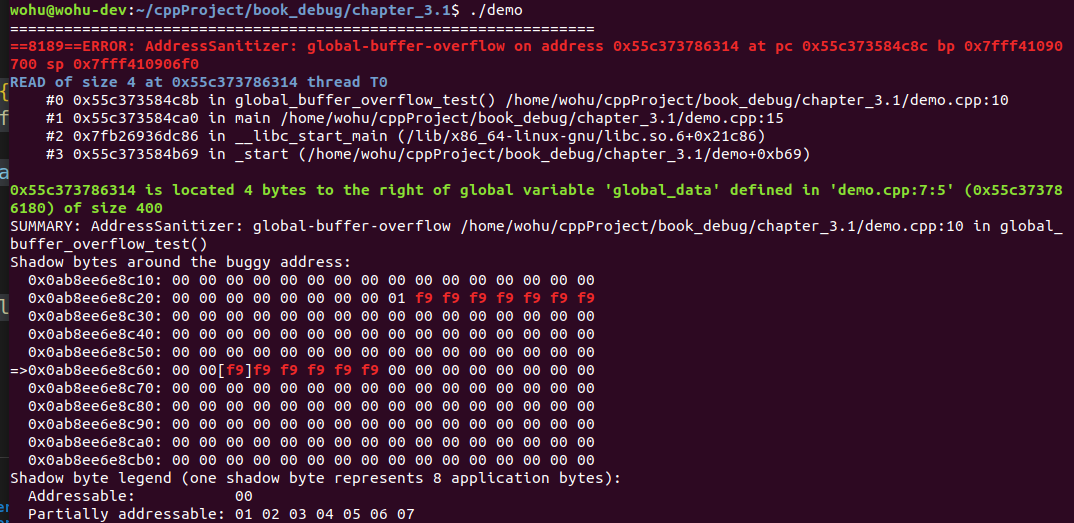

代码中定义了一个全局变量,然后在 global_buffer_overflow_test 中进行了越界访问。

报告首先指出了溢出类型为 global-buffer-overflow,也指出在代码的第 10 行发生了越界访问。

5. 检查释放后继续使用

在开发过程中比较容易犯的一个错误是内存被释放后还继续使用。有时这种错误不容易被发现,因为很多时候内存释放后,系统没有马上进行回收,因此并不会立即报告错误。

#include <iostream>

#include <stdlib.h>

#include <string.h>

using namespace std;

void use_after_free_test()

{

char *test = new char[10];

strcpy(test, "this test");

delete[] test;

char c = test[0];

}

int main()

{

use_after_free_test();

return 0;

}

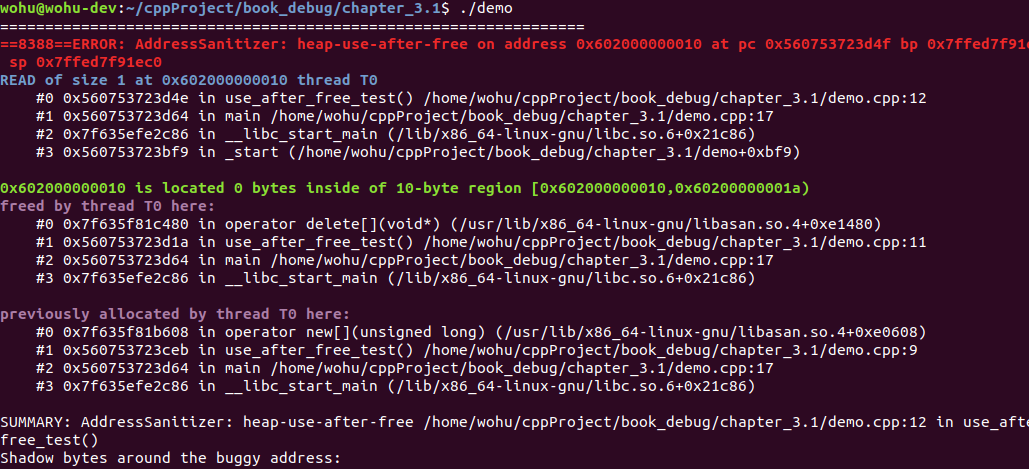

在代码中的测试函数 use_after_free_test 中,先为变量 test 分配 10 字节的内存空间,并将其赋值为一个字符串,然后马上删除 test ,再去获取 test 的第一个字符。

首先在第一行报告内存错误类型为

首先在第一行报告内存错误类型为 heap-use-after-free,并且指出在代码的第 12 行我们试图去读取 test 的数据。

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?