我们来测试一下wireshark对HTTP的使用。

我们启动wireshark的捕获之后,

为了能只捕获HTTP的数据包,所以我们在过滤器上增加HTTP,

基本HTTP GET/response交互

访问http://gaia.cs.umass.edu/wireshark-labs/HTTP-wireshark-file1.html这个url。

然后就可以捕获到这样的数据包:

两个被捕获的HTTP消息:GET消息(从浏览器发送到gaia.cs.umass.edu 的web服务器)和从服务器到浏览器的响应消息

我们打开第一个数据包查看一下具体内容

可以看到,从上到下是帧信息,以太网信息,IP信息和TCP信息,最后才是HTTP协议的信息。因为HTTP消息被装载在TCP报文段内,该报文段是在IP分组封装,进而在以太网帧,和帧中封装,所以界面中显示了帧,以太网,IP,TCP分组信息以及HTTP报文信息。

查看HTTP的缓存:

大多数Web浏览器使用对象缓存,从而在检索HTTP对象时执行条件GET。

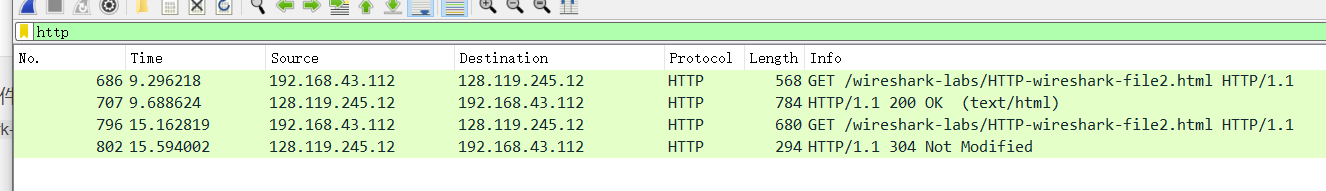

我们访问 URL: http://gaia.cs.umass.edu/wireshark-labs/HTTP-wireshark-file2.html

连续访问两次,

可以看到,第一次的响应是 200,第二次的响应是304,也就是说第二次是使用到了缓存

在两次请求中,第二次请求比第一次多了请求头If-Modified-Since

检索长文件

我们之前请求的都是短小的HTML文件,如果请求特别长的HTML文件就又不一样了。

这次请求 http://gaia.cs.umass.edu/wireshark-labs/HTTP-wireshark-file3.html这个链接。

此时响应的会是多个TCP数据包,因为HTTP响应消息由状态行组成,后跟标题行,后跟一个空行,后跟实体主体。在我们的HTTP GET这种情况下,响应中的实体主体是整个请求的HTML文件。在我们的例子中,HTML文件相当长,4500字节太大,一个TCP数据包不能容纳。因此,单个HTTP响应消息由TCP分成几个部分,每个部分包含在单独的TCP报文段中

带有嵌入对象的HTTP

嵌入对象是指 图片 这种,我们访问 http://gaia.cs.umass.edu/wireshark-labs/HTTP-wireshark-file4.html这个链接。

此时数据包列表如下:

第一次是请求该URL,然后响应的是html/text的内容,之后又发送了请求person.png的信息,之后就返回该图片的信息。

可知HTML文件本身和图片对象是分开发送的。

HTTP认证

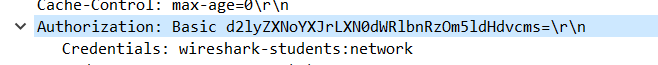

即使用 账号密码登录的HTTP,我们访问 http://gaia.cs.umass.edu/wireshark-labs/protected_pages/HTTP-wireshark-file5.html这个链接,然后使用 用户名 wireshark-students和 密码network登录。

然后产生的数据包列表是

浏览器的初始HTTP GET消息,服务器响应(状态码和短语)是401 Unauthorized.

响应为200的那次的GET请求中所带参数有:

可以看到,我们输入的用户名和密码都直接在Wireshark中显示出来了,说明用户名和密码并没有加密。所以WWW网站上的简单密码并不安全,除非采取其他措施。

1426

1426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?