更多网安实战内容,可前往无问社区免费观看![]() http://www.wwlib.cn/index.php/artread/artid/11788.html

http://www.wwlib.cn/index.php/artread/artid/11788.html

LNK快捷方式:

LNK快捷方式是Windows中一种用于快速启动程序的命令行,通常是指向其他文件,以“.lnk”作为扩展名,我们可以通过LNK快捷方式很轻松的打开我们想要运行的目标程序。

LNK快捷方式病毒:

所以LNK快捷方式病毒也就是利用.lnk去加载一些恶意的病毒文件用于打到我们的攻击目的,也是有些红队常用的钓鱼或上线手段。

制作过程:

首先需要部署CS设置监听

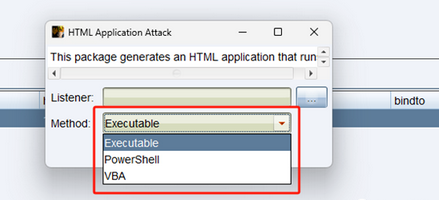

然后利用CS生成HTA文档

HTA文档:

HTA(HTML Application)文档是一种HTML的应用程序,是一个独立的应用软件。HTA文档可以直接将HTML保存成HTA的格式,与C++,C等设计程序的区别就是它有桌面程序的所有权限,HTA和我们上次所写的chm文档病毒那篇文章异曲同工。

而在CS中提供了三种HTA文档的生成方式【Executable】【PowerShell】【VBA】,这三者的不同可以从攻击手法和编译方式去出发分析。

【Executable】:

Executable是直接将HTA文档编译成了可执行文件去执行,优点就是安全和稳定性。

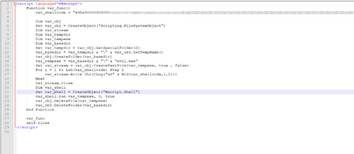

用Executable 方式生成的HTA文档源码,用于执行ShellCode去获取目标权限。

【PowerShell】:

PowerShell其实顾名思义就是调用PowerShell去执行操作,用Powershell方式生成的HTA文档会是一种脚本执行的方式,通过目标系统的PowerShell去执行PowerShell脚本。

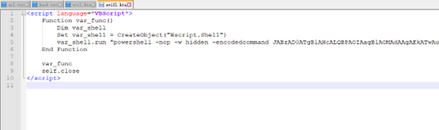

用PowerShell方式生成的HTA文档源码,它首先创建了Wscript.Shell的对象,使用了Wscript.Shell对象的Run方法去执行了PowerShell命令,源码先是声明var_shell变量但并没有给值,后面的CreateObject函数中创建了Wscript.Shell对象如何赋值给了var_shell变量,后面的var_func是对前面函数的调用,也是运行PowerShell命令的主体。

【VBA】:

了解宏病毒的师傅看到VBA应该就能猜到其大致就是撰写VBA宏代码,嵌入恶意代码去执行恶意操作,不了解VBA宏病毒的师傅也不用慌,也不影响此文的食用,有需求的师傅也可以再公众号后台私一下,改天写个宏病毒的文章哈哈。

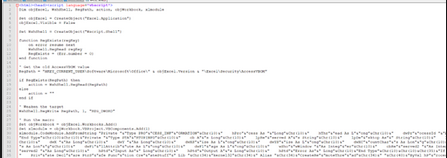

用VBA方式生成的HTA文档源码,整体就是VBA宏代码

通过攻击office套件嵌入执行恶意操作,以上三种方法师傅们任选一种自己喜欢的即可。

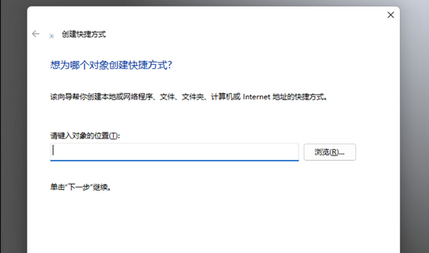

随后在桌面新建一个.LNK

这边随便选个路径

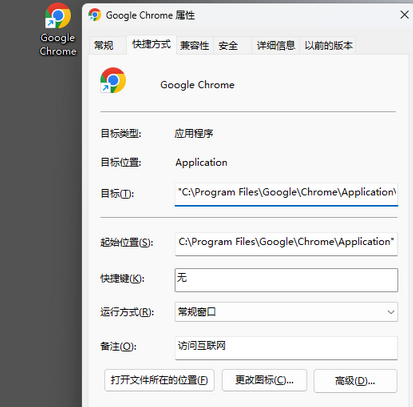

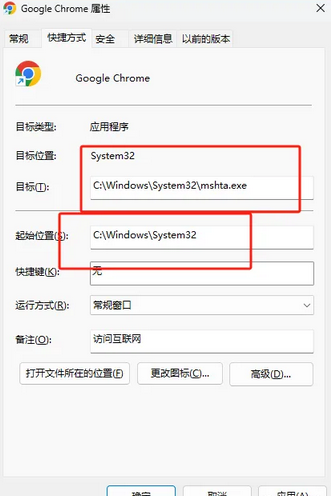

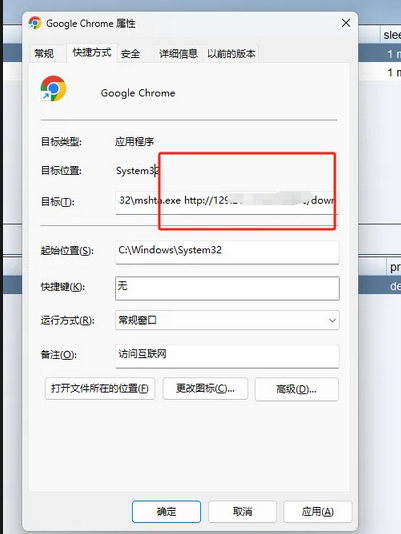

这边的图标和路径实际不重要,因为我们后面替换完.lnk属性后这些也都是会变的所以我们的病毒美化工作要放到最后去完成,如何点击修改文件属性

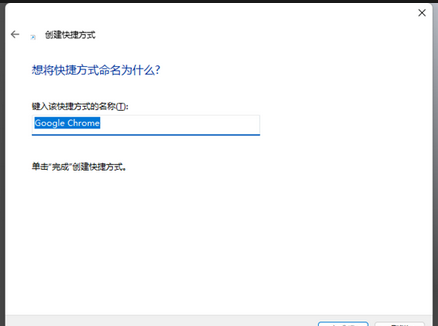

再找到"C:\Windows\System32\mshta.exe"这个文件地址

mshta.exe:

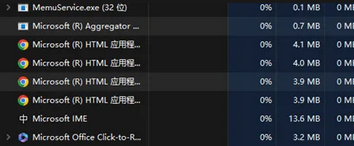

它是Windows操作系统中的一个系统进程,全称为Microsoft HTML Application Host,是一款HTML应用执行器,前面说过HTA文档也是为HTML所以各位师傅应该能联想到它的作用,它主要是负责解析和执行HTML应用程序,并将其转化为Windows中的应用程序,mshta.exe在启动时,还会加载用户自定义的脚本,以便进行更多的定制化操作所以玩法就非常多了。

解释完mshta我们就开始下一步操作,把mshta.exe的路径写到文件属性中

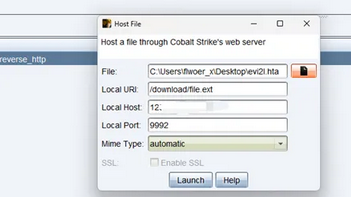

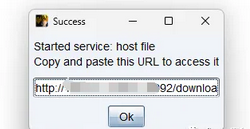

然后我们启用CS中的文件托管,把我们生成的HTA文档上传托管

生成链接后复制,写到文件属性上【目标】中的mshta.exe后

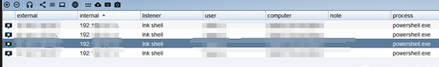

(进程)

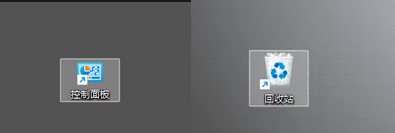

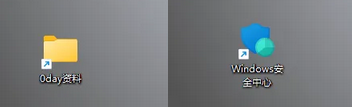

随后还要做的一件事就是包装美化,因为LNK病毒通常是通过社会工程学攻击的方式进行传播,所以我们要贴合攻击目标的实际去包装LNK的图标等等东西,而花某的建议是利用系统图标进行包装,这也是大多数师傅所使用的方法,亦或是你知道对方文件目录的时候可以进行针对化包装,但大部分情况下还是黑盒的,所以我们可以使用系统默认位置的图标去替换包装达到诱骗的效果。

例如:

925

925

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?